Guide de sécurité pour NAS QNAP

Ce guide fournit des informations détaillées sur les paramètres de sécurité et les mécanismes de protection des NAS QNAP, vous aidant à renforcer les défenses réseau et à protéger vos données.

Architecture et paramètres réseau sécurisés

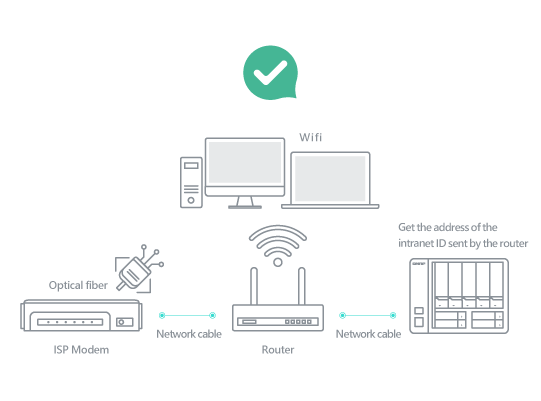

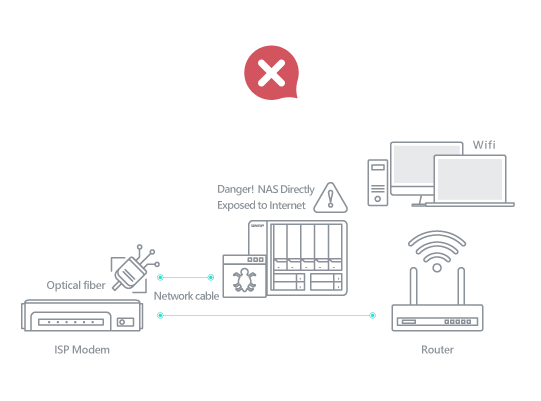

1. Se connecter au NAS correctement

Vous ne devez jamais connecter directement le port réseau du NAS à Internet. Assurez-vous d'abord que votre NAS est connecté au routeur, puis connectez-vous au modem fourni par votre fournisseur d'accès Internet (FAI). Avec des paramètres corrects, le routeur peut bloquer le trafic malveillant provenant d'Internet et réduire le risque de cyberattaques.

2. Configurer le routeur correctement

Connectez-vous au routeur ou demandez à votre FAI de vous aider à vérifier et à désactiver les paramètres suivants :

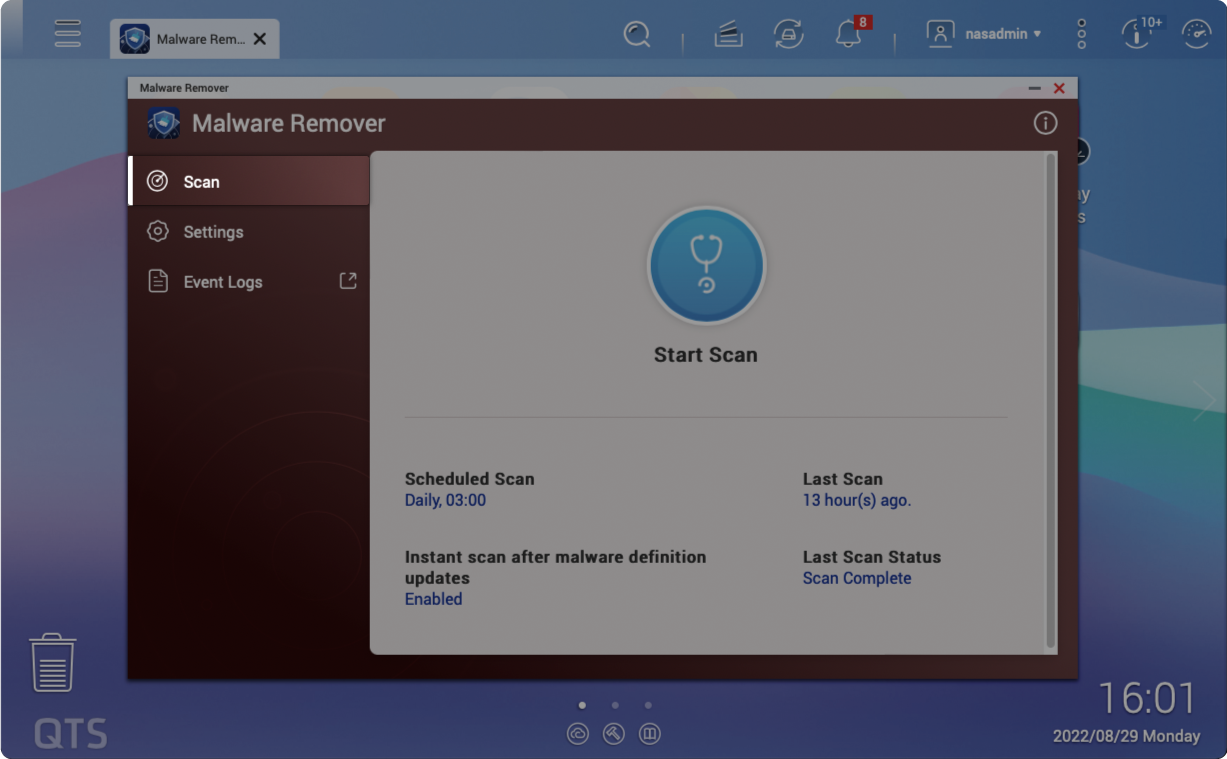

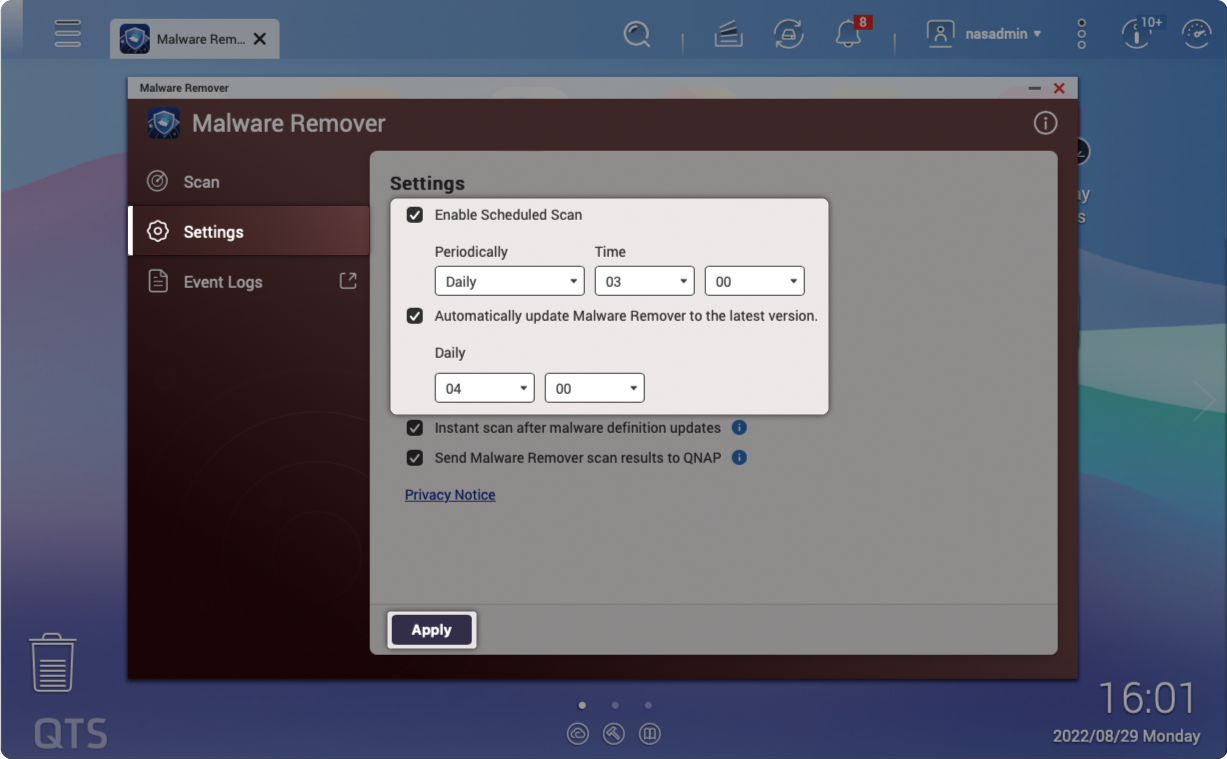

3. Activer les mises à jour automatiques

QNAP effectue souvent des mises à jour de sécurité pour les firmwares et les logiciels de sécurité. L’activation des mises à jour automatiques garantit que vous disposez les dernières fonctionnalités, corrections de bugs et de vulnérabilités.

De l'intérieur vers l'extérieur : Sécurité multi-niveaux

QNAP propose une protection complète des connexions NAS et des plans de récupération après sinistre, associés à des évaluations de la sécurité du système et à une analyse des menaces sur le réseau interne, afin de créer un système de gestion de la cybersécurité en couches.

Renforcer la sécurité du compte système

1. Désactivez le compte administrateur par défaut « admin »

Les hackers qui utilisent le décodage de mot de passe par force brute ciblent généralement le compte administrateur par défaut, « admin ». Il est fortement recommandé de désactiver ce compte « admin » et de créer un nouveau compte.

Informations complémentaires : Comment désactiver le compte d’utilisateur admin

Les modèles avec QTS 5.0.1 / QuTS hero h5.0.1 (ou ultérieur) intégré, « admin » est désactivé par défaut.

2. Activez la protection d’accès (IP / Compte)

La « Protection d’accès des IP » et la « Protection d’accès aux comptes » peuvent aider à empêcher le décodage des mots de passe par force brute. Si une adresse IP ou un compte spécifique a trop d’échecs de connexion, elle va déclencher le blocage de l’IP ou la désactivation du compte, empêchant les hackers d’essayer à plusieurs reprises les mots de passe.

3. Activer l'authentification multifactorielle

Il est fortement recommandé d'activer des méthodes de connexion sécurisées telles que la connexion sans mot de passe et la vérification en deux étapes pour ajouter une couche supplémentaire de sécurité des données.

En savoir plus: Connexion sécurisée et authentification multi-facteur

4. Désactivez Telnet / SSH

Sauf si vous les utilisez, il est fortement recommandé de désactiver Telnet et SSH. Ces deux fonctions sont généralement utilisées par le service client de QNAP ou des professionnels de l’informatique pour la maintenance du système. Les utilisateurs généraux ne devraient pas en avoir besoin, c’est pourquoi il est recommandé de les désactiver