Guida alla sicurezza del NAS QNAP

Questa guida offre informazioni dettagliate sulle impostazioni di sicurezza e sui meccanismi di protezione del NAS QNAP, aiutandovi a rafforzare le difese di rete e a proteggere i vostri dati.

Architettura e impostazioni di rete sicure

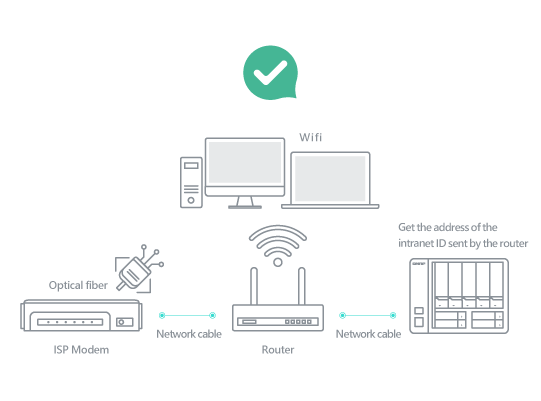

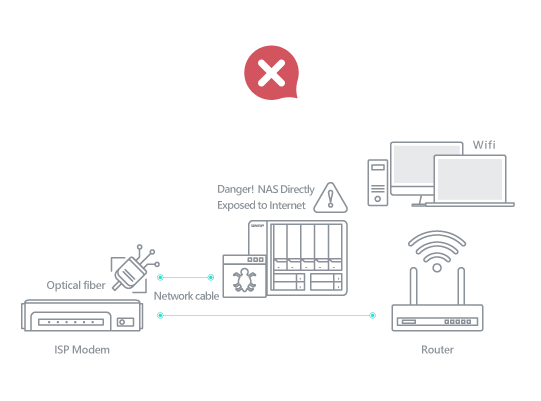

1. Connessione corretta del NAS

Non collegare mai la porta di rete del NAS direttamente a Internet. Assicurarsi che il NAS sia collegato prima al router, quindi collegarlo al modem fornito dall’ISP (Internet Service Provider). Con le impostazioni corrette, il router può bloccare il traffico malevolo da Internet e ridurre il rischio di attacchi informatici.

2. Configurare correttamente il router

Accedere al router o chiedere l’aiuto dell’ISP per verificare e disabilitare le seguenti impostazioni:

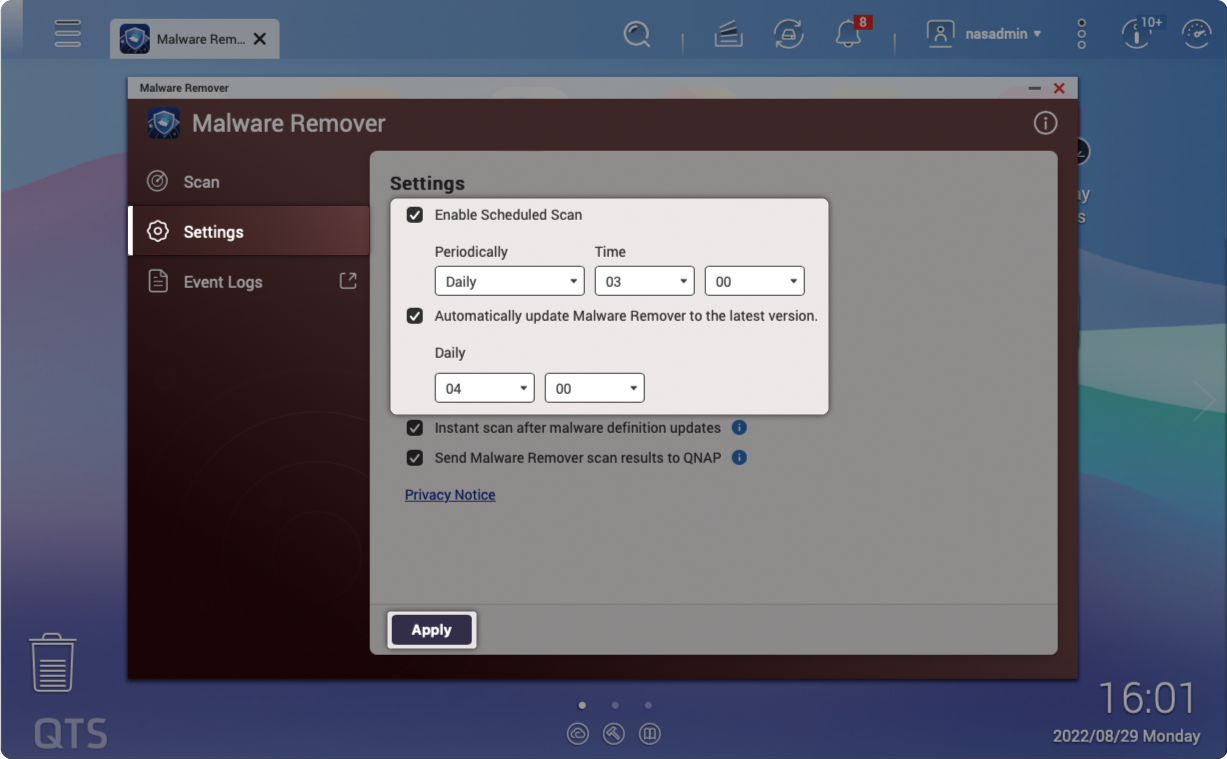

3. Abilita gli aggiornamenti automatici

QNAP aggiornamenti di sicurezza frequenti del firmware e del software. L'abilitazione degli aggiornamenti automatici garantisce di disporre delle ultime funzionalità, correzioni di bug e vulnerabilità.

Dall’Interno all’Esterno: Sicurezza a più livelli

QNAP offre una protezione completa per la connessione NAS e piani di recupero in caso di disastri, combinati con valutazioni della sicurezza del sistema e analisi delle minacce alla rete interna, per creare un sistema di gestione della cybersicurezza a più livelli.

Rafforzare la sicurezza dell’account di sistema

1. Disabilitare l’account amministratore predefinito “admin”

Gli hacker che utilizzano attacchi brute force per violare le password generalmente prendono di mira “admin” (l’account amministratore predefinito). Si consiglia vivamente di disattivare “admin” e creare un nuovo account amministratore.

Per saperne di più: Come disabilitare l'account utente admin

Nei modelli con QTS 5.0.1 / QuTS hero h5.0.1 (o successivo) integrato, “admin” è disattivato per impostazione predefinita.

2. Abilitare la protezione dell'accesso (IP / Account)

“Protezione accesso IP” e “Protezione accesso account” possono aiutare a impedire che vengano violate le password con attacchi brute force. Quando un IP o account specifico non riesce ad accedere troppe volte, viene attivato il blocco dell'IP o la disattivazione dell’account per impedire agli aggressori di provare ripetutamente le password.

3. Abilitare l'autenticazione a più fattori

Si consiglia vivamente di attivare metodi di accesso sicuri come il login senza password e la verifica in due passaggi per aggiungere un ulteriore livello di sicurezza dei dati.

Ulteriori informazioni: Secure login e autenticazione a più fattori

4. Disabilitare Telnet/ SSH

A meno che non sia in uso, si consiglia vivamente di disabilitare Telnet e SSH. Queste due funzioni in genere sono utilizzate dal servizio clienti QNAP o professionisti IT per la manutenzione del sistema. Gli utenti normali non ne hanno bisogno, pertanto si consiglia di disabilitarle