安全的網路架構及設定

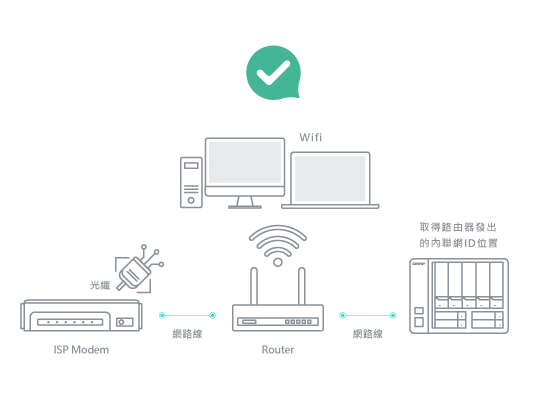

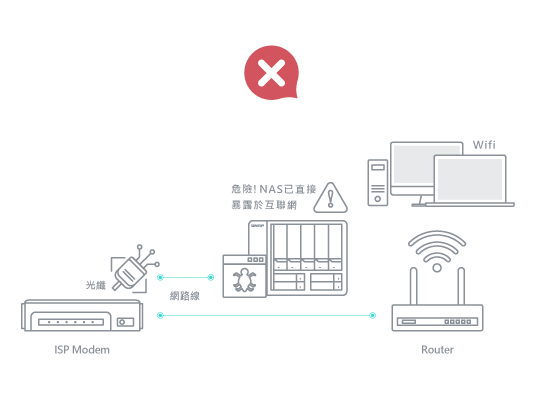

1. 正確架設 NAS

讓 NAS 的網路埠直接連到網際網路,就是不安全。首先,請務必確認您的 NAS 是連接到路由器 (Router) ,再透過路由器連接到網路服務供應商 (ISP) 提供的數據機 (Modem) 及對外網際網路。在正確的設定下,路由器可以為你阻擋來自網際網路的惡意連線,降低網路攻擊風險。

2. 正確設定路由器

您能登入路由器或請您的網路服務商協助您檢查並關閉以下三個設定,否則您的 NAS 可能會暴露於外網:

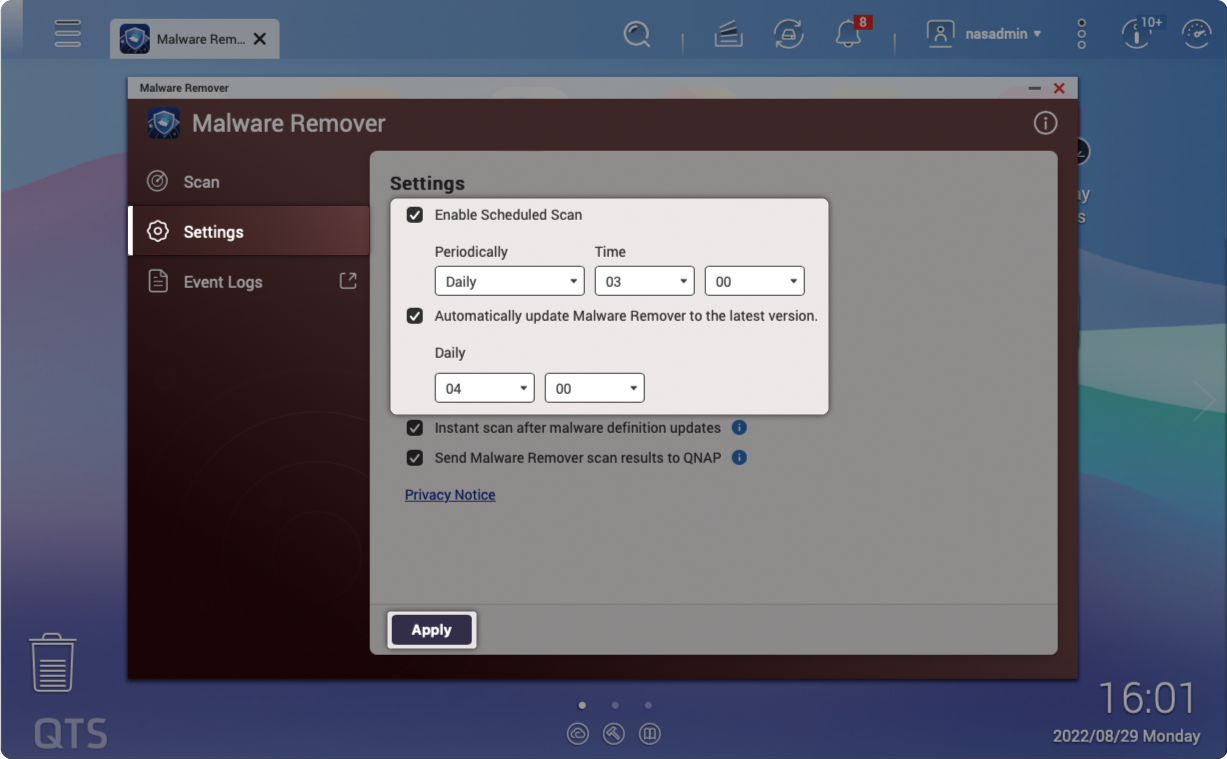

3. 啟用自動更新

QNAP 不定期進行安全性、韌體及軟體更新,啟用自動更新能確保 NAS 在第一時間取得新功能、修正問題及弱點。

強化帳戶安全性

1. 停用預設管理員帳戶 "admin" 帳戶

採用暴力破解密碼的攻擊者一般會針對性攻擊預設的管理員帳戶「admin」。我們建議用戶停用預設 admin 帳戶,重新建立並指定管理員帳戶。

知道更多:如何停用 admin 帳戶

內建 QTS 5.0.1 / QuTS hero h5.0.1 (或更新) 之機種,系統已預設 admin 帳號停用

2. 啟用存取保護 (IP / 帳號)

「IP 存取保護」及「帳號存取保護」可以防止密碼被暴力破解,當特定 IP 或帳號登入失敗次數過多即會觸發 IP 封鎖或帳號停用,阻止攻擊者嘗試密碼。

4. 停用 Telnet / SSH 功能

如非專業人員,強烈建議關閉「Telnet」及「SSH」功能。這兩個功能一般是供 QNAP 客服或專業 IT 人員維護系統使用,一般的用戶並不需要使用這個功能,因此建議保持關閉狀態。