QNAP NAS 보안 가이드

이 가이드는 QNAP NAS의 보안 설정 및 보호 메커니즘에 대한 자세한 정보를 제공하여 네트워크 방어를 강화하고 데이터를 보호하는 데 도움을 줍니다.

보안 네트워크 아키텍처 및 설정

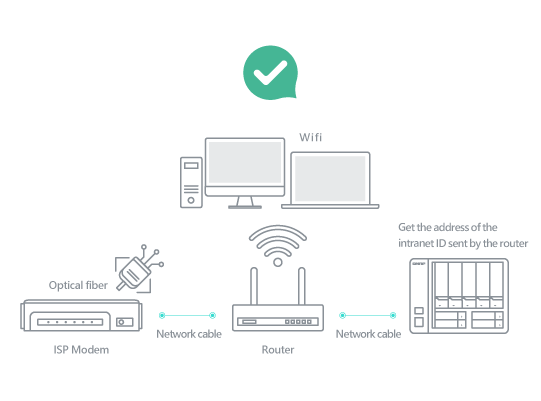

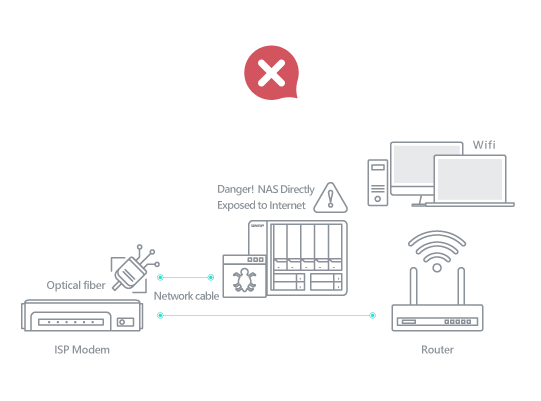

1. NAS를 올바르게 연결

NAS의 네트워크 포트를 인터넷에 직접 연결해서는 안 됩니다. NAS가 라우터에 먼저 연결되어 있는지 확인한 다음 ISP(인터넷 서비스 공급자)에서 제공하는 모뎀에 연결합니다. 올바른 설정으로 라우터는 인터넷에서 악의적인 트래픽을 차단하고 사이버 공격의 위험을 줄일 수 있습니다.

2. 라우터를 올바르게 구성

라우터에 로그인하거나 ISP에 도움을 요청하여 다음 설정을 확인하고 비활성화:

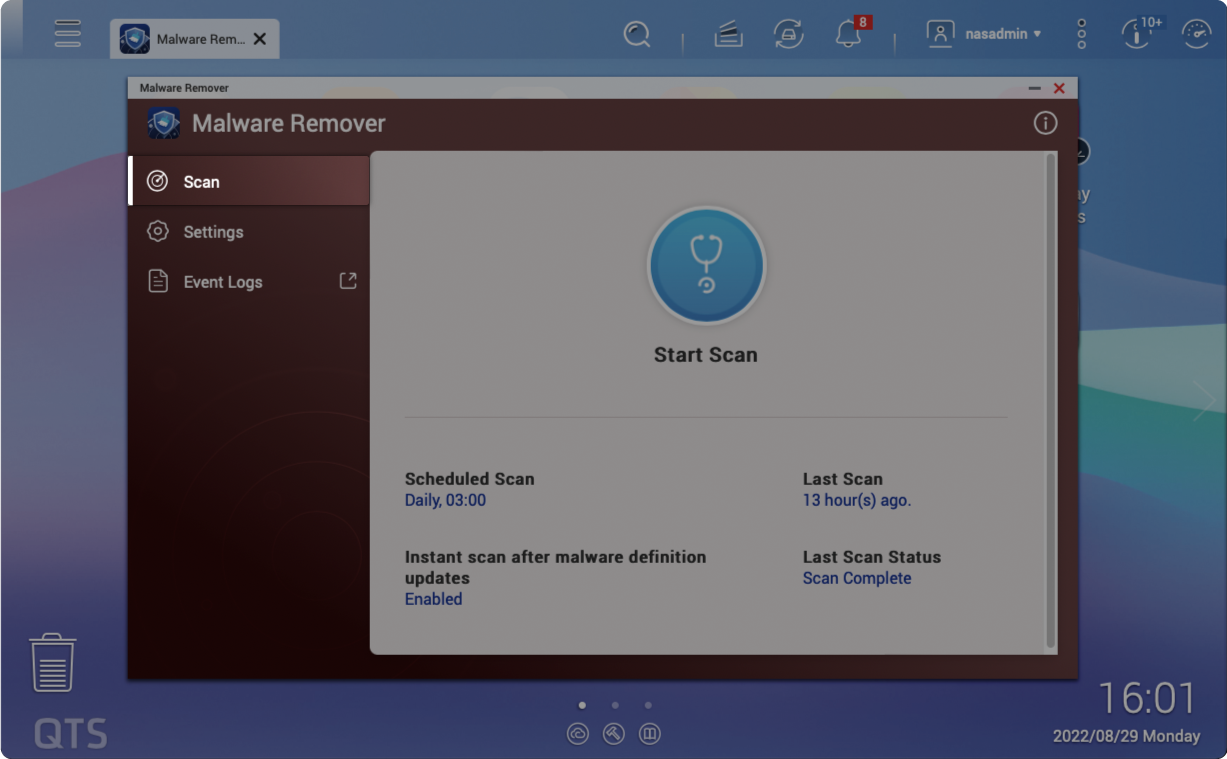

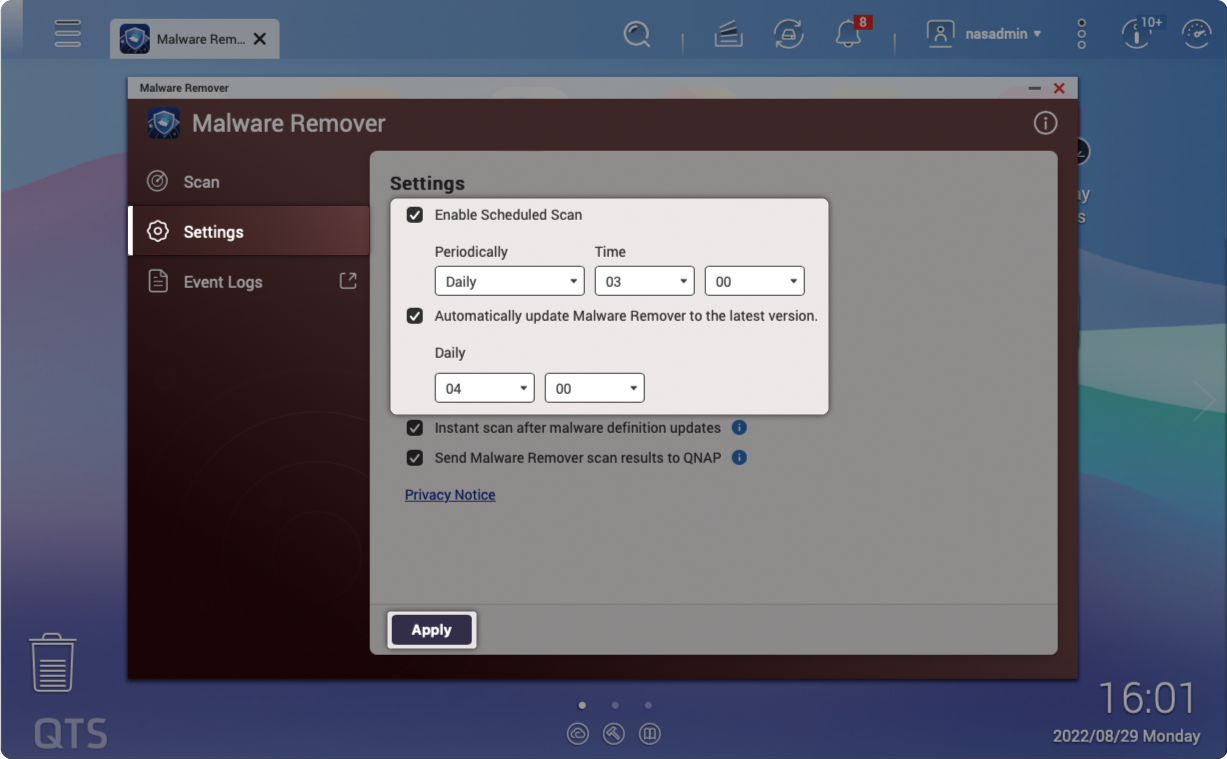

3. 자동 업데이트 활성화

QNAP의 잦은 보안 업데이트 펌웨어 및 소프트웨어. 자동 업데이트를 활성화하면 최신 기능, 버그 수정 및 취약성을 확보할 수 있습니다.

안에서부터 밖으로: 다중 계층 보안

QNAP은 시스템 보안 평가와 내부 네트워크 위협 분석과 결합된 포괄적인 NAS 연결 보호 및 재해 복구 계획을 제공하여 계층화된 사이버 보안 관리 시스템을 구축합니다.

시스템 계정 보안 강화

1. 기본 관리자 계정 “admin” 사용 안 함

무차별 암호 해독을 사용하는 해커는 일반적으로 “admin”(기본 관리자 계정)을 대상으로 합니다. admin을 비활성화하고 새 관리자 계정을 만드는 것이 좋습니다.

자세히 알아보기: admin 사용자 계정을 비활성화하는 방법

QTS 5.0.1 / QuTS hero h5.0.1 (또는 그 이상)이 기본적으로 “admin”인 모델은 비활성화되어 있습니다.

2. 액세스 보호 사용(IP/계정)

“IP 액세스 보호” 및 “계정 액세스 보호”는 암호가 무차별적인 힘에 의해 해독되는 것을 방지하는 데 도움이 될 수 있습니다. 특정 IP 또는 계정이 너무 많이 로그인하지 않으면 IP 차단 또는 계정 비활성화를 트리거하여 공격자가 암호를 반복적으로 시도하지 못하도록 합니다.

3. 다중 요인 인증 사용

데이터 보안 계층을 추가하기 위해 암호 없는 로그인 및 2단계 확인과 같은 보안 로그인 방법을 사용하는 것이 좋습니다.

자세히 알아보기: 보안 로그인 및 다중 요소 인증

4. Telnet / SSH 사용 안 함

사용하지 않는 경우 Telnet 및 SSH를 사용하지 않도록 설정하는 것이 좋습니다. 이 두 가지 기능은 일반적으로 QNAP 고객 서비스 또는 전문 IT 담당자가 시스템을 유지 관리하기 위해 사용합니다. 일반 사용자에게 필요하지 않으므로 사용하지 않도록 설정하는 것이 좋습니다