QNAP NASセキュリティガイド

本ガイドは、QNAP NASのセキュリティ設定と保護メカニズムに関する詳細な洞察を提供します。ネットワーク防御を強化してデータを保護するのに役立ちます。

安全なネットワーク構成および設定

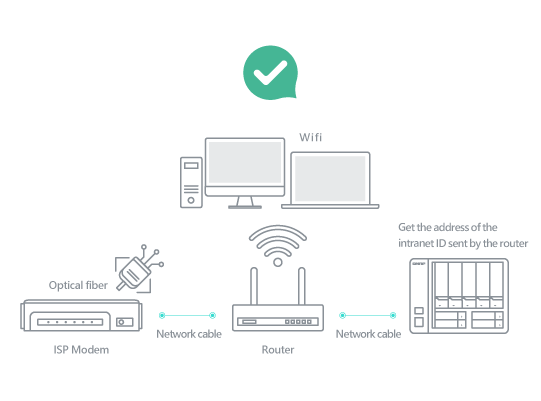

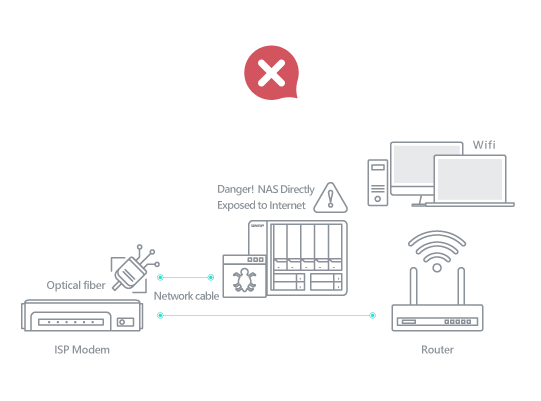

1. NASへの正しい接続

NASのネットワークポートは、インターネットに直接接続してはいけません。NASをまずルーターに接続してから、インターネットサービスプロバイダ (ISP)から提供されるモデムに接続してください。正しく接続することで、ルーターはインターネットからの悪意あるトラフィックをブロックし、サイバー攻撃のリスクを低減させます。

2. ルーターを正しく設定

ルーターにログインするか、ご利用のISPにお問い合わせして、下記の設定を確認、および無効化してください。

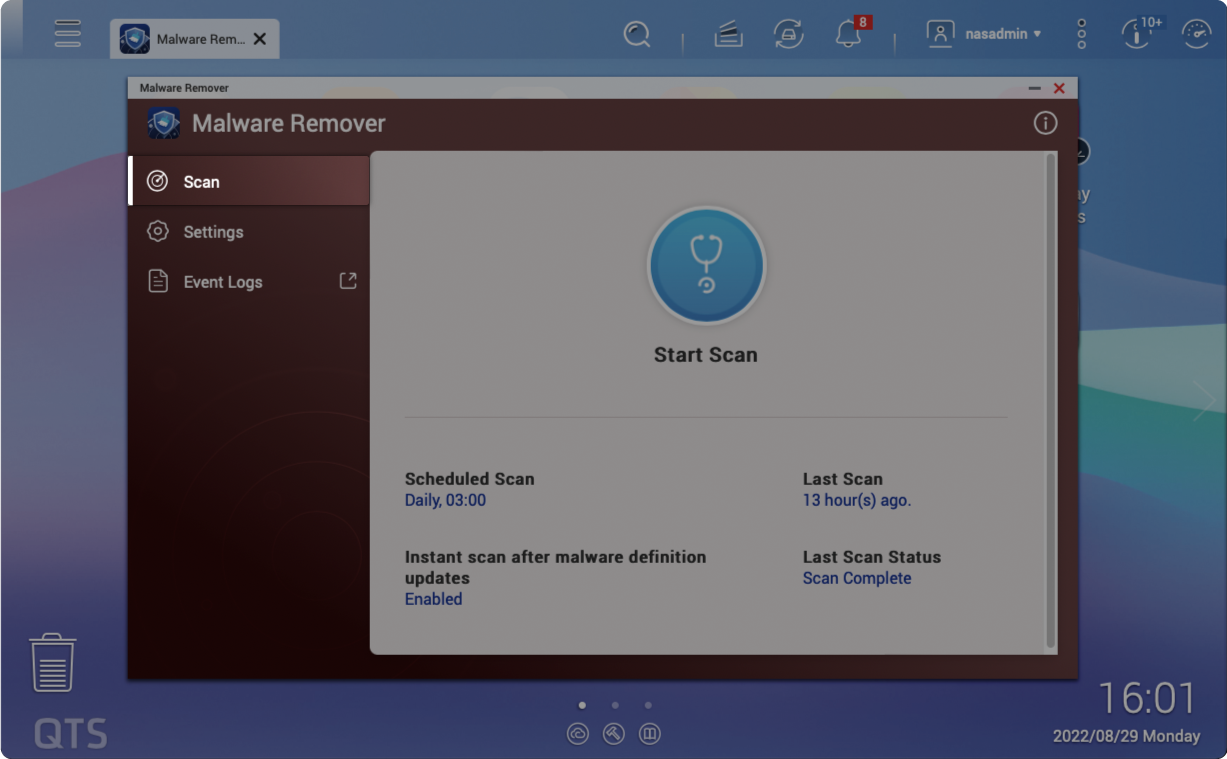

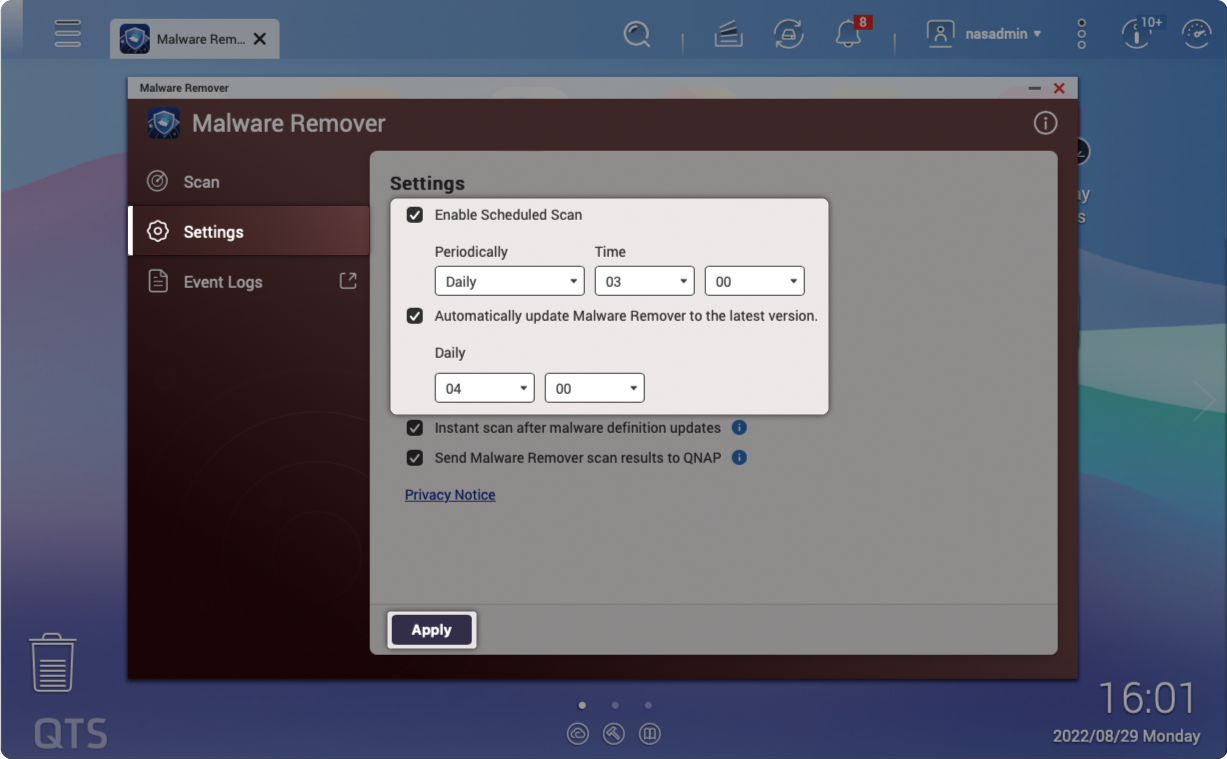

3. 自動更新の有効化

QNAPはファームウェアおよびソフトウェアのセキュリティアップデートを頻繁に行います。自動アップデートを有効にすることで、最新の機能、バグ修正、脆弱性パッチが得られます。

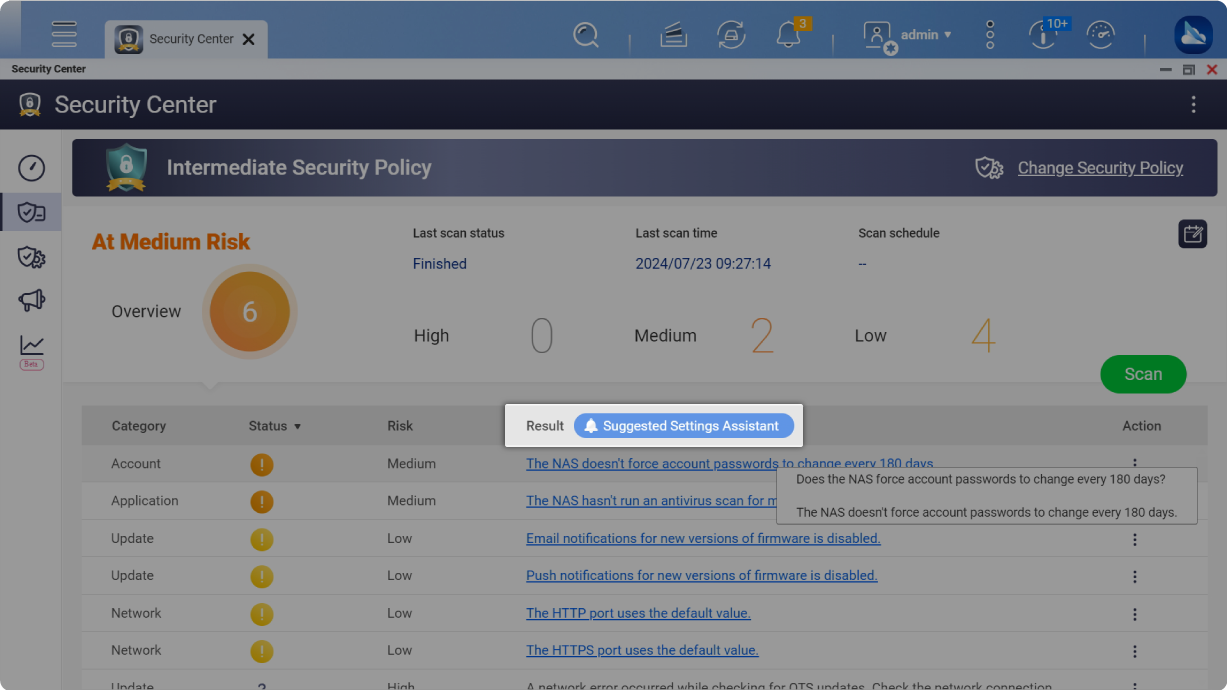

内側から外側へ:多層的なセキュリティ

QNAPは包括的な NAS 接続保護とディザスタリカバリプランをシステムセキュリティ評価および内部ネットワーク脅威分析と組み合わせて提供し、多層的なサイバーセキュリティ管理システムを構築します。

システムのアカウントセキュリティを強化

1. デフォルトの管理者アカウント「admin」を無効化

ブルートフォース攻撃でパスワード解読を行うハッカーは、一般に「admin」(デフォルトの管理者アカウント)を標的にします。「admin」を無効にして、新たな管理者アカウントを作成するよう、強くお勧めいたします。

QTS 5.0.1 / QuTS hero h5.0.1 (またはそれ以降のバージョン)内蔵のモデルでは、「admin」はデフォルトで無効にされています。

2. アクセス保護の有効化(IP/アカウント)

「IPアクセス保護」および「アカウントアクセス保護」は、ブルートフォース攻撃によるパスワード解読を防ぐサポートを行います。特定のIPまたはアカウントへのログイン回数が多すぎる場合、IPブロッキングまたはアカウント無効化が行われ、攻撃者によってパスワードが何度も試行されることを防止します。

4. Telnet / SSHの無効化

TelnetおよびSSHは、使用する必要のない限り、無効化するよう強くお勧めいたします。これら二つの機能は、QNAPカスタマーサービスまたはシステム保守を行うITスタッフによって使用されます。これらは一般ユーザーには必要ないので、無効化するようお勧めいたします。