QNAP NAS Güvenlik Kılavuzu

Bu kılavuz QNAP NAS’ın güvenlik ayarları ve koruma mekanizmaları hakkında ayrıntılı bilgiler sunarak ağ savunmanızı güçlendirmenize ve verilerinizi korumanıza yardımcı olur

Güvenli ağ mimarisi ve ayarları

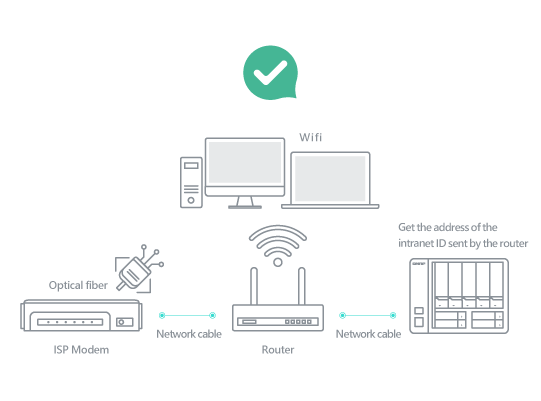

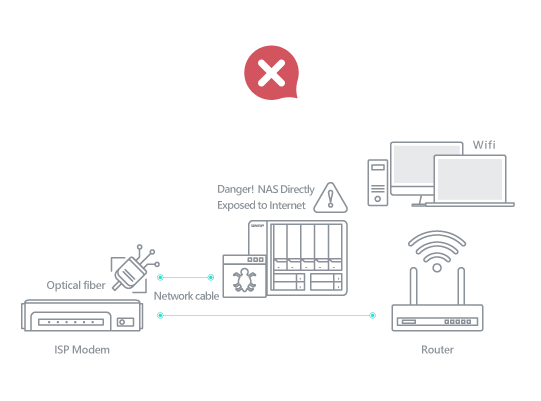

1. NAS’ı doğru şekilde bağlayın

NAS’ın ağ bağlantı noktasını hiçbir zaman doğrudan İnternete bağlamamalısınız. NAS’ınızın ilk olarak yönlendiriciye bağlı olduğundan emin olun ve ardından İnternet Servis Sağlayıcınız (ISS) tarafından sağlanan modeme bağlayın. Doğru ayarlar yapıldığında yönlendirici, İnternetten gelen kötü amaçlı trafiği engelleyebilir ve siber saldırı riskini azaltabilir.

2. Yönlendiriciyi doğru şekilde yapılandırın

Yönlendiricide oturum açın veya aşağıdaki ayarları kontrol etmek ve devre dışı bırakmak için ISP’nizden yardım isteyin:

3. Otomatik güncellemeleri etkinleştirin

QNAP ürün firmware ve yazılımına sık sık güvenlik güncellemeleri yapar. Otomatik güncellemeleri etkinleştirmek, en son özelliklere, hata düzeltmelerine ve güvenlik açıklarına karşı korumaya sahip olmanızı sağlar.

İçten Dışa: Çok Katmanlı Güvenlik

QNAP, katmanlı bir siber güvenlik yönetim sistemi oluşturmak için sistem güvenlik değerlendirmeleri ve dahili ağ tehdit analizi ile birlikte kapsamlı NAS bağlantı koruması ve acil durum kurtarma planları sunar.

Sistem hesap güvenliğinizi güçlendirin

1. Varsayılan "admin" yönetici hesabını devre dışı bırakın

Deneme yanılma parola kırma yöntemini kullanan bilgisayar korsanları genellikle "admin" hesabını (varsayılan yönetici hesabı) hedefler. "admin" hesabının devre dışı bırakılıp yeni bir yönetici hesabı oluşturulması kesinlikle önerilir.

Daha fazla bilgi alın: Yönetici kullanıcı hesabı nasıl devre dışı bırakılır

Yerleşik QTS 5.0.1 / QuTS hero h5.0.1 (veya üzeri) bulunan modellerde "admin" hesabı varsayılan olarak devre dışı bırakılır.

2. Erişim korumasını etkinleştirin (IP / Hesap)

"IP Erişim Koruması" ve "Hesap Erişim Koruması" parolaların deneme yanılma ile kırılmasını önlemeye yardımcı olur. Belirli bir IP veya hesapta çok fazla başarısız oturum açma denemesi olursa bu durum IP engellemeyi veya hesabı devre dışı bırakmayı tetikleyerek saldırganların sürekli olarak parola denemesinin önüne geçecektir.

3. Çok faktörlü oturum açmayı etkinleştirin

Ekstra veri güvenliği katmanı eklemek için parolasız oturum açma ve 2 adımlı doğrulama gibi güvenli oturum açma yöntemlerinin etkinleştirmesini şiddetle öneririz.

Daha fazla bilgi edinin: Çok faktörlü kimlik doğrulama ve güvenli oturum açma

4. Telnet / SSH’yi devre dışı bırakın

Telnet ve SSH’yi kullanmadığınız sürece devre dışı bırakmanız kesinlikle önerilir. Bu iki işlev genelde sistemin sürekliliğini sağlamak için QNAP müşteri hizmetleri veya profesyonel BT personeli tarafından kullanılır. Genel kullanıcıların bunlara ihtiyacı yoktur, bu nedenle devre dışı bırakılması önerilir