QNAP NAS Säkerhetsguide

Den här guiden ger detaljerade insikter i säkerhetsinställningarna och skyddsmekanismerna för QNAP NAS, vilket hjälper dig att stärka nätverksförsvar och skydda dina data.

Skydda nätverkets arkitektur och inställningar

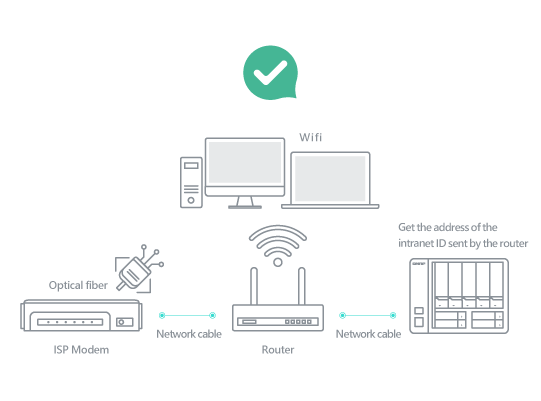

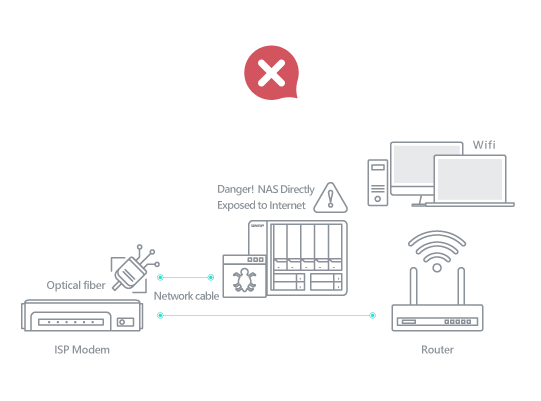

1. Anslut NAS-enheten korrekt

Du får aldrig ansluta NAS-enhetens nätverksportar direkt till internet. Kontrollera att NAS-enheten är ansluten till routern först och anslut sedan till modemet som internetleverantören tillhandahåller (ISP). Med rätt inställningar kan routern blockera skadlig trafik från internet och minska riskerna för cyberangrepp.

2. Konfigurera routern korrekt

Logga in på routern och be internetleverantören att kontrollera följande inställningar:

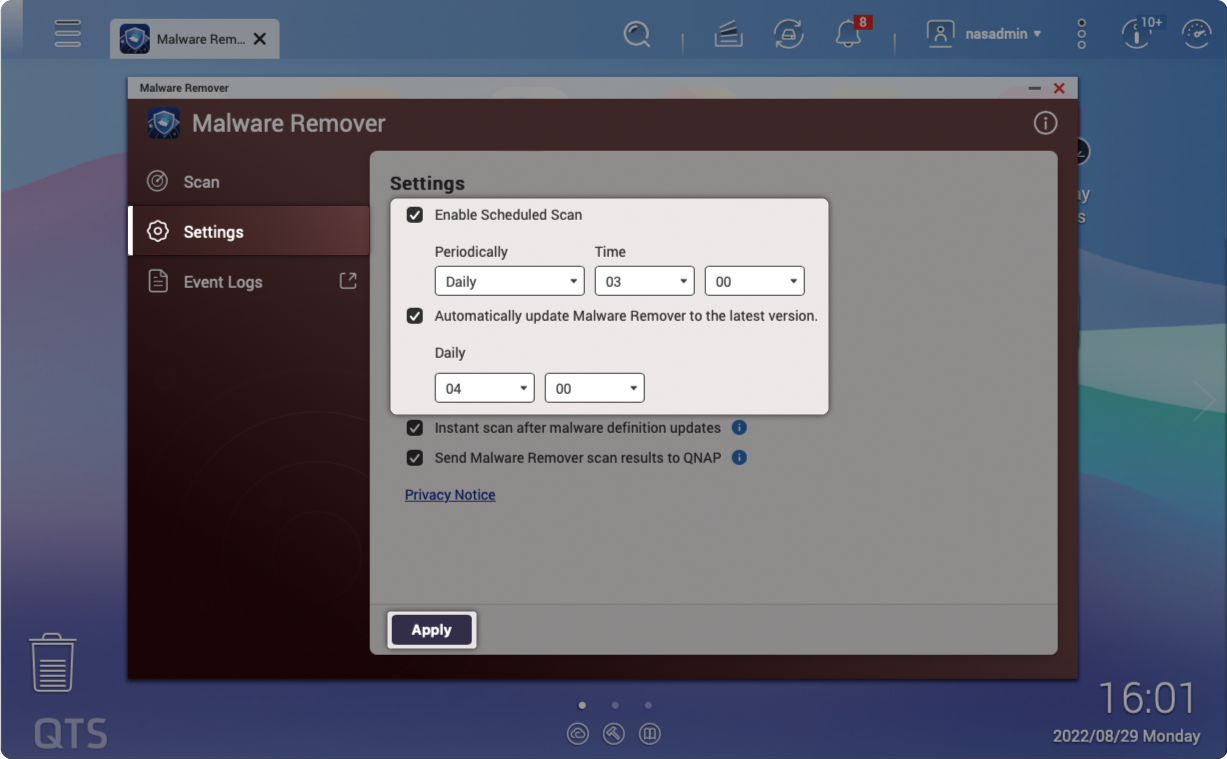

3. Aktivera automatiska uppdateringar

QNAP uppdaterar ofta inbyggd programvara och programvara. Aktivera automatiska uppdateringar för att få de senaste funktionerna, felkorrigeringarna och skyddet mot säkerhetsrisker.

Inifrån och ut: Säkerhet i flera lager

QNAP erbjuder heltäckande NAS-anslutningsskydd och katastrofåterställningsplaner, kombinerat med systemsäkerhetsbedömningar och intern nätverkshotanalys, för att skapa ett cybersäkerhetshanteringssystem med olika lager.

Stärk systemkontots säkerhet

1. Inaktivera det förinställda administratörskontot ”admin”

Hackare som använder råstyrkerangrepp mot lösenord inriktar sig i allmänhet mot ”admin” (det standardinställda administratörskontot). Vi rekommenderar starkt att inaktivera ”admin” och skapa ett nytt administratörskonto.

Läs mer: Så här inaktiverar du administratörskontot ”admin”

Modeller med QTS 5.0.1/QuTS hero h5.0.1 (eller senare) inbyggt inaktiverar "admin" som standard.

2. Aktivera åtkomstskydd (IP/konto)

Skydd mot IP-åtkomst och skydd mot kontoåtkomst hjälper till att förhindra att lösenord gissas med råstyrkeangrepp. När det inte går att logga in på en viss IP-adress eller ett visst konto många gånger, utlöser det IP-blockering eller inaktiverar kontot och förhindrar att angripare provar olika lösenord.

3.Aktivera multifaktorautentisering

Det rekommenderas starkt att aktivera säkra inloggningsmetoder som lösenordslös inloggning och tvåstegsverifiering för att lägga till ett extra lager av datasäkerhet.

4. Inaktivera Telnet/SSH

Om du inte använder Telnet och SSH rekommenderar vi att inaktivera dem. Dessa funktioner används vanligen av QNAP:s kundtjänst eller professionell IT-personal för att underhålla systemet. Vanliga användare behöver dem inte, varför vi rekommenderar att inaktivera dem.