Przewodnik po zabezpieczeniach QNAP NAS

Ten przewodnik oferuje szczegółowe informacje na temat ustawień zabezpieczeń i mechanizmów ochrony QNAP NAS, pomagając wzmocnić obronę sieci i chronić dane.

Bezpieczna architektura i ustawienia sieci

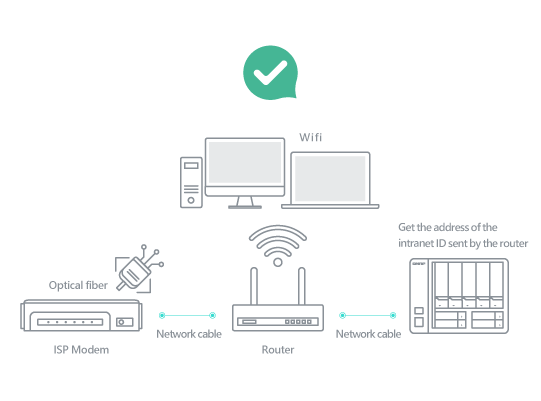

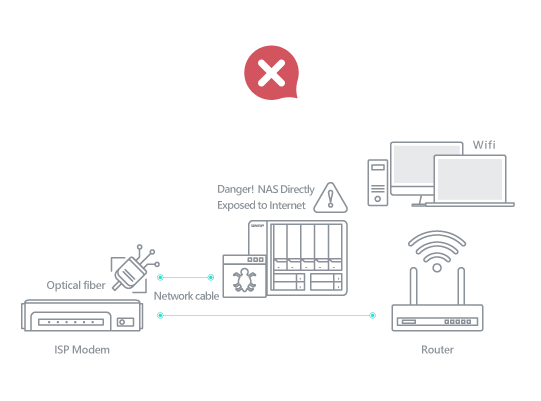

1. Połącz serwer NAS prawidłowo

Nigdy nie należy bezpośrednio podłączać portu sieciowego serwera NAS do Internetu. Upewnij się, że serwer NAS jest najpierw połączony z routerem, a następnie z modemem dostarczonym przez dostawcę usług internetowych. Przy prawidłowych ustawieniach router może blokować złośliwy ruch z Internetu i zmniejszać ryzyko cyberataków.

2. Skonfiguruj ustawienia routera prawidłowo

Zaloguj się do routera lub poproś swojego dostawcę usług internetowych o pomoc w sprawdzeniu i wyłączeniu następujących ustawień:

3. Włącz automatyczne aktualizacje

Firma QNAP często aktualizuje oprogramowanie (układowe). Włączenie automatycznych aktualizacji zapewnia najnowsze funkcje, poprawki błędów i luk w zabezpieczeniach.

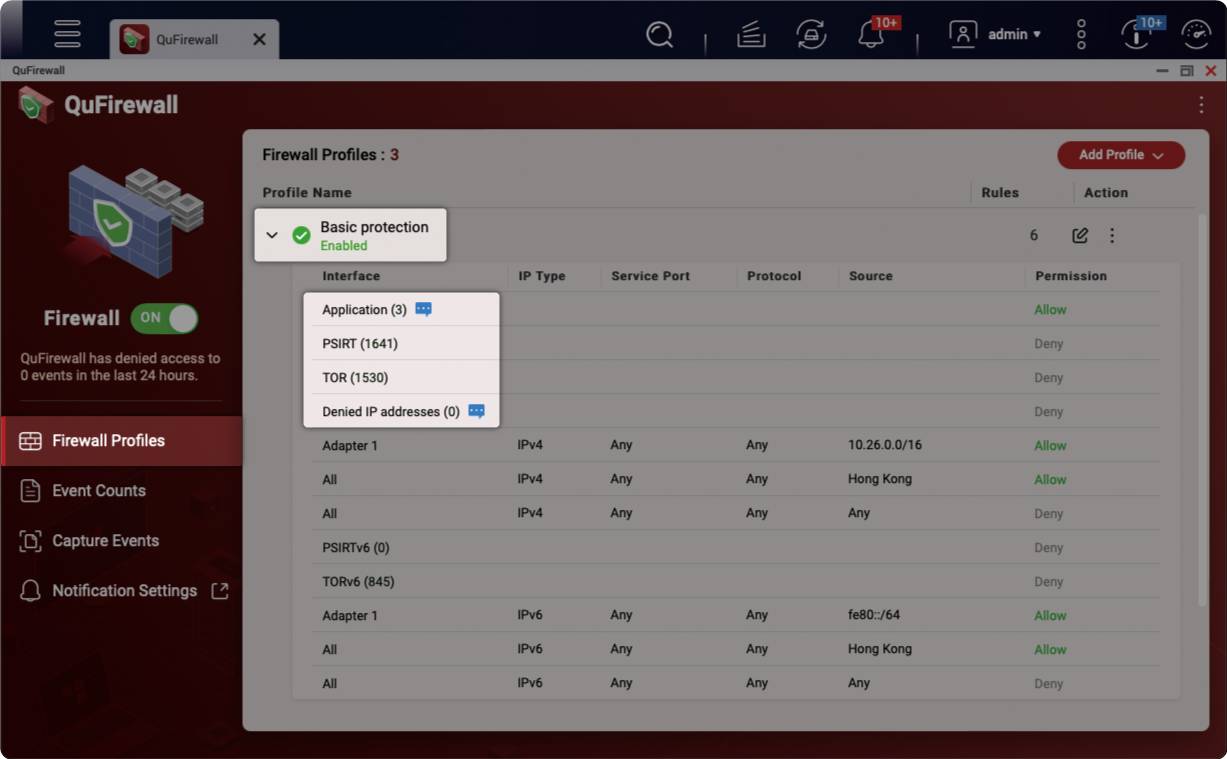

Zajrzyjmy głębiej: Wielowarstwowe zabezpieczenia

Firma QNAP oferuje kompleksową ochronę połączeń NAS i plany przywracania danych po awarii, w połączeniu z oceną bezpieczeństwa systemu i analizą zagrożeń w sieci wewnętrznej, dzięki czemu może stworzyć warstwowy system zarządzania cyberbezpieczeństwem.

Zwiększ bezpieczeństwo konta systemowego

1. Wyłącz domyślne konto administratora „admin”

Hakerzy, którzy łamią hasła metodą siłową zazwyczaj atakują konto „admin” (domyślne konto administratora). Zdecydowanie zaleca się dezaktywację konta „admin” i utworzenie nowego konta administratora.

Więcej informacji: Jak wyłączyć konto użytkownika admin

Modele z wbudowanym systemem QTS 5.0.1 / QuTS hero h5.0.1 (lub nowsza wersja): konto „admin” jest domyślnie dezaktywowane.

2. Włącz ochronę dostępu (adres IP/konto)

„Ochrona dostępu adresów IP” i „Ochrona dostępu do konta” mogą pomóc w zapobieganiu łamaniu haseł metodą siłową. Gdy wystąpi zbyt duża liczba nieudanych logowań z określonego adresu IP lub na konto, spowoduje to zablokowanie adresu IP lub dezaktywację konta, uniemożliwiając atakującym wielokrotne próby haseł.

3.Włącz wieloskładnikową autentykację

Zdecydowanie polecamy włączenie bezpiecznych metod logowania, takich jak logowanie bez hasła i dwukrokowa weryfikacji, aby zwiększyć poziom bezpiecezństwa danych.

Dowiedz się więcej: Bezpieczne logowanie i wieloskładnikowa autentykacja

4. Wyłącz usługi Telnet/SSH

Jeśli ich nie używasz, zdecydowanie zaleca się wyłączenie usług Telnet i SSH. Te dwie funkcje są zazwyczaj używane przez obsługę klienta QNAP lub profesjonalny personel IT do konserwacji systemu. Zwykli użytkownicy ich raczej nie potrzebują, dlatego zaleca się ich wyłączenie