QNAP NAS Veiligheidsgids

Deze gids biedt gedetailleerde inzichten in de veiligheidsinstellingen en beveiligingsmechanismen van QNAP NAS, waarmee u uw netwerkbeveiliging kan verhogen en uw data beschermen.

Veilige netwerkarchitectuur en -instellingen

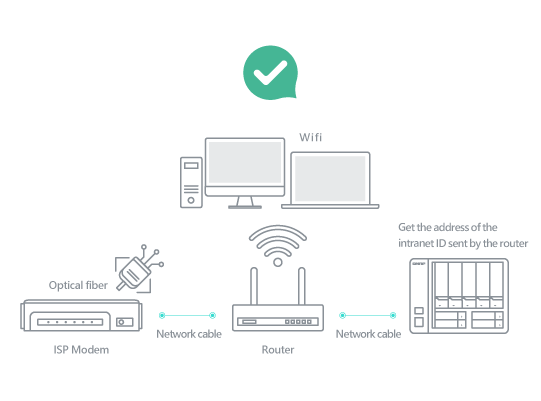

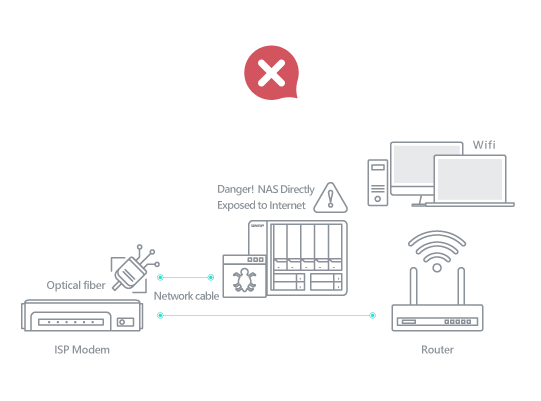

1. De NAS op de juiste wijze verbinden

Sluit de netwerkpoort van de NAS nooit rechtstreeks aan op internet. Zorg ervoor dat uw NAS eerst op de router is aangesloten en maak vervolgens verbinding met de modem die u van uw internetprovider (ISP) hebt gekregen. Met de juiste instellingen kan de router schadelijk verkeer van internet blokkeren en het risico op cyberaanvallen verminderen.

2. De router correct configureren

Meld u aan bij de router of vraag uw internetprovider om hulp bij het controleren en uitschakelen van de volgende instellingen:

3. Schakel automatische updates in

QNAP levert regelmatig beveiligingsupdates voor firmware en software. Als u automatische updates inschakelt, bent u verzekerd van de nieuwste functies, bugfixes en kwetsbaarheden.

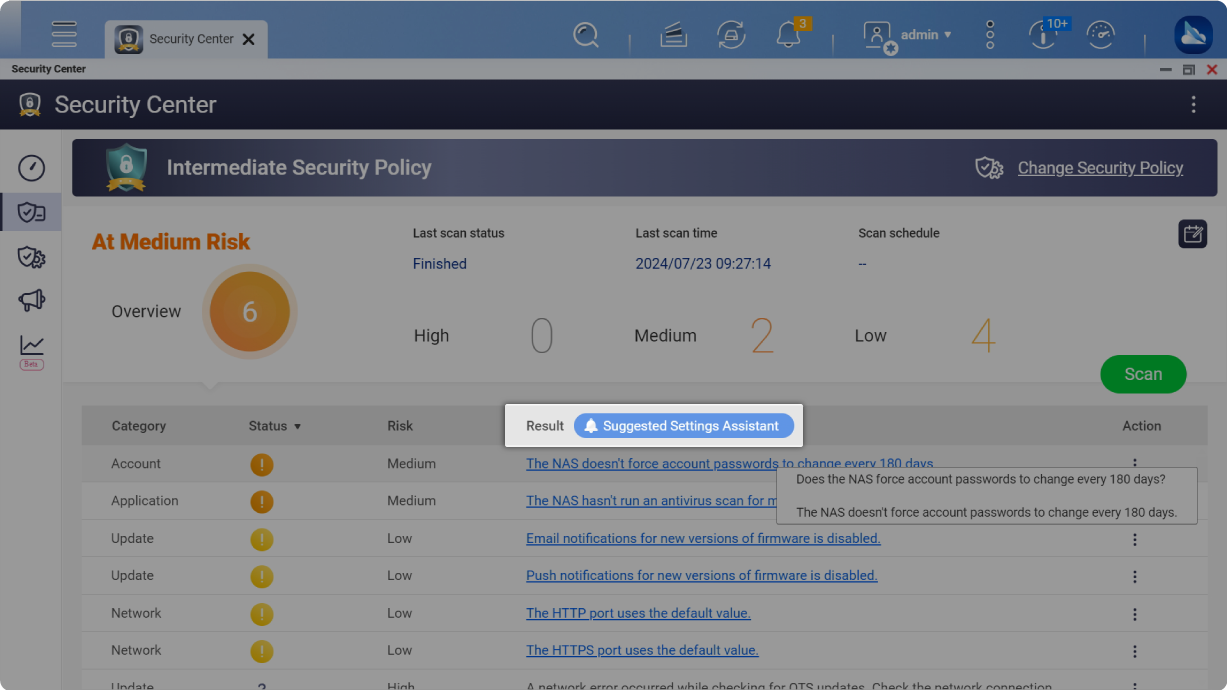

Van binnen naar buiten: Meerlaagse beveiliging

QNAP biedt uitgebreide NAS-verbindingsbescherming en noodherstelplannen, gecombineerd met systeembeveiligingsbeoordelingen en analyse van interne netwerkbedreigingen, om een gelaagd cyberbeveiligingsbeheersysteem te creëren.

Verbeter de beveiliging van systeemaccounts

1. Schakel de standaard beheerdersaccount “admin” uit

Hackers die gebruikmaken van het kraken van wachtwoorden met brute kracht richten zich doorgaans op “admin” (de standaard beheerdersaccount). Het wordt sterk aanbevolen om “admin” te deactiveren en een nieuwe beheerdersaccount te maken.

Meer informatie: Zo schakelt u de beheerdersaccount uit

Bij modellen met ingebouwde QTS 5.0.1 / QuTS hero h5.0.1 (of hoger) is “admin” standaard uitgeschakeld.

2. Toegangsbeveiliging instellen (IP/account)

“IP Access Protection” en “Account Access Protection” kunnen helpen voorkomen dat wachtwoorden worden gekraakt door brute kracht. Als een specifieke IP of account zich te vaak niet kan aanmelden, zal dit leiden tot het blokkeren van IP's of het deactiveren van accounts, waardoor aanvallers niet herhaaldelijk wachtwoorden kunnen proberen.

3. schakel multi-factor authenticatie in

Het is sterk aangeraden om een veilige login methode in te schakelen zoals wachtwoordloze login en 2-Stap Verificatie voor een extra beveiligingslaag.

Lees meer: Veilige login en multi-factor authenticatie

4. Schakel Telnet / SSH uit

Tenzij u ze gebruikt, raden we sterk aan om Telnet en SSH uit te schakelen. Deze twee functies worden over het algemeen gebruikt door de QNAP-klantenservice of professioneel IT-personeel om het systeem te onderhouden. Algemene gebruikers horen ze niet nodig te hebben, dus het wordt aanbevolen ze uit te schakelen