Guía de Seguridad del NAS de QNAP

Esta guía ofrece información detallada sobre la configuración de seguridad y los mecanismos de protección del NAS de QNAP, ayudándole a reforzar las defensas de la red y a proteger sus datos.

Configuración y arquitectura de red segura

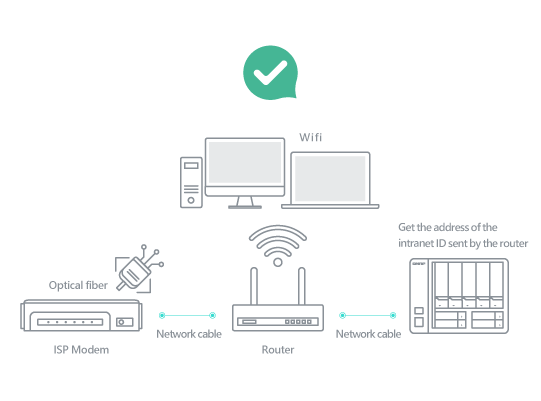

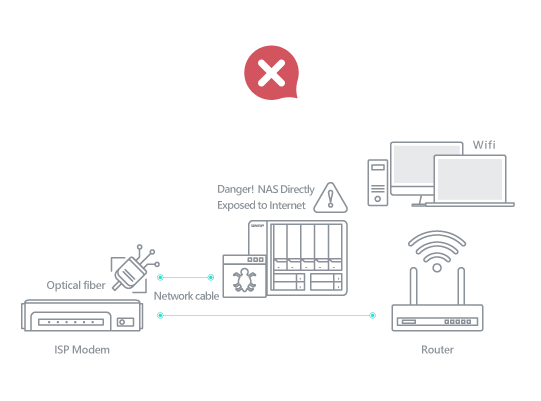

1. Conectar el NAS correctamente

No se debe conectar nunca el puerto de red del NAS directamente a Internet. Asegúrese primero de que su NAS está conectado al router y luego conéctelo al módem suministrado por su Proveedor de servicios de Internet (ISP). Con la configuración correcta, el router puede bloquear el tráfico malicioso de Internet y reducir el riesgo de ciberataques.

2. Configurar el router correctamente

Inicie sesión en el router o pregunte a su ISP para que le ayude a comprobar y deshabilitar las siguientes opciones de configuración:

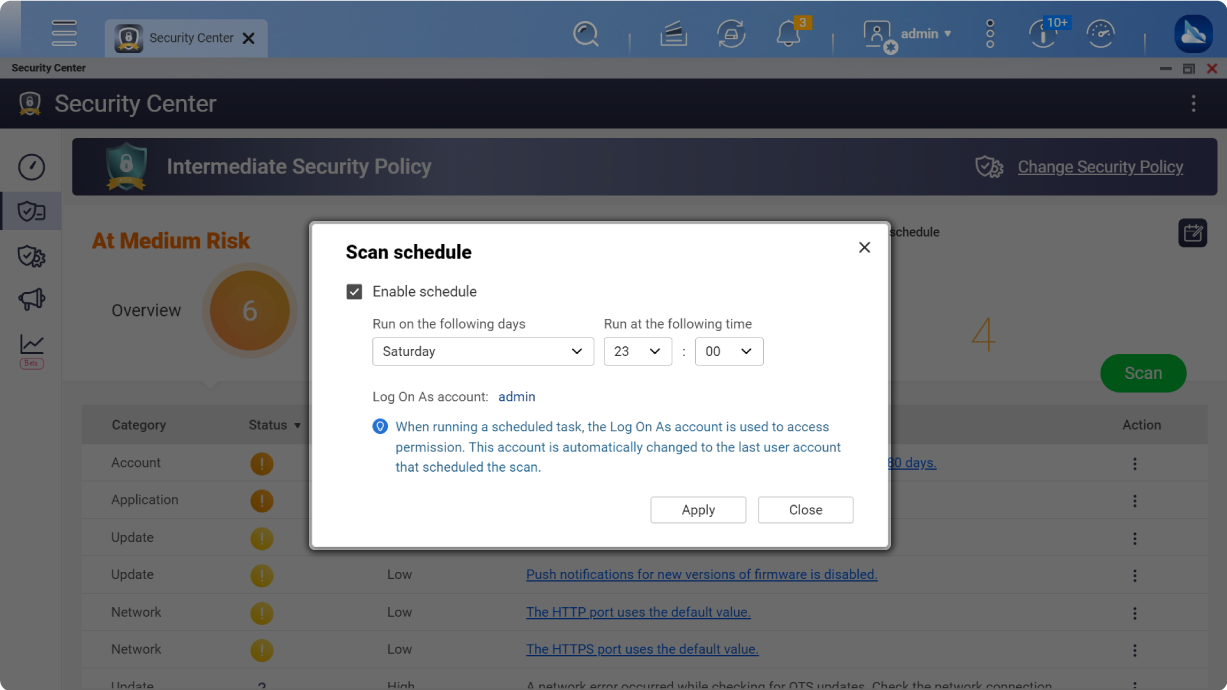

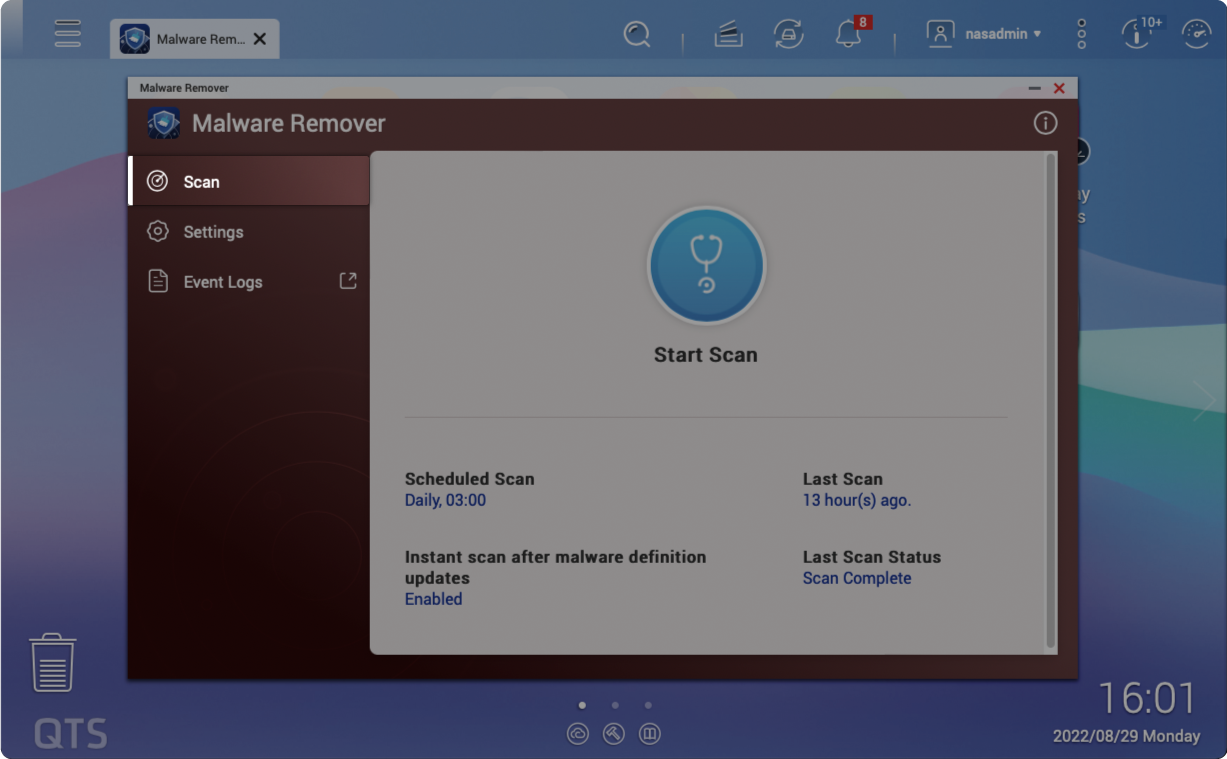

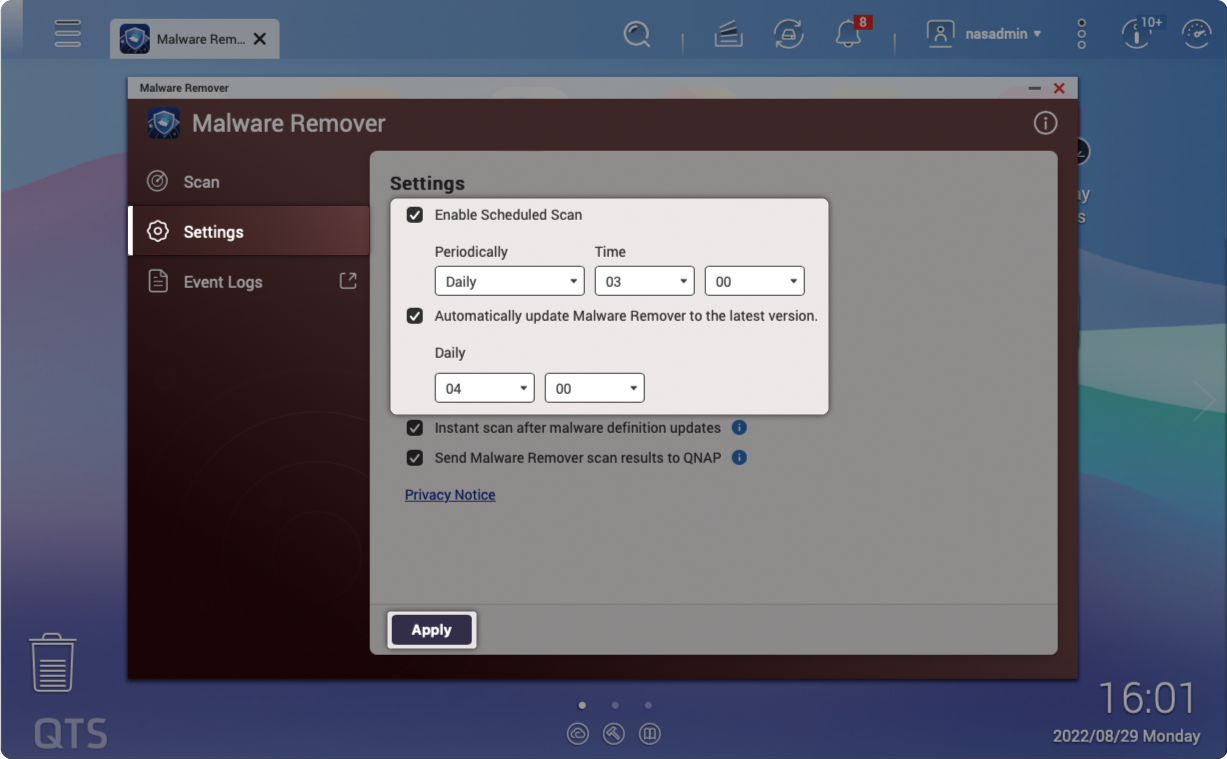

3. Habilitar actualizaciones automáticas

QNAP lanza actualizaciones de seguridad frecuentes para el firmware y el software. Al habilitar las actualizaciones automáticas, se asegura de que tendrá las últimas funciones, correcciones de errores y vulnerabilidades.

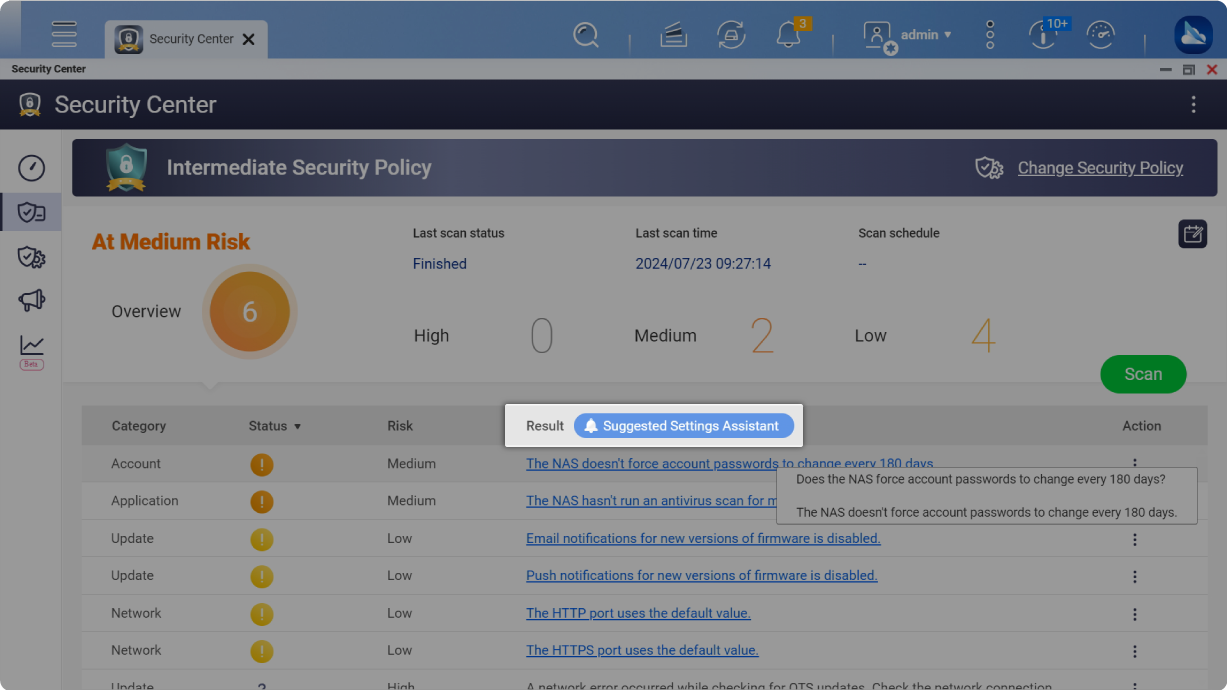

De dentro afuera: seguridad multicapa

QNAP ofrece completos planes recuperación de desastres y protección de la conexión del NAS, en combinación con evaluaciones de la seguridad del sistema y análisis de amenazas de la red, para crear un sistema de administración de ciberseguridad por capas.

Reforzar la seguridad de la cuenta del sistema

1. Deshabilitar la cuenta de administrador predeterminada "admin"

Los hackers que utilizan el descifrado de contraseñas mediante fuerza bruta suelen dirigirse a la cuenta “admin” (la cuenta de administrador predeterminada). Se recomienda encarecidamente desactivar la cuenta “admin” y crear una nueva cuenta de administrador.

Más información: Cómo deshabilitar la cuenta de usuario admin:

En los modelos con QTS 5.0.1 / QuTS hero h5.0.1 (o una versión posterior) integrado, la cuenta "admin" está desactivada por defecto.

2. Habilitar la protección de acceso (IP / cuenta)

"La protección de acceso de IP" y la "Protección de acceso a cuenta" pueden ayudar a evitar el descifrado de contraseñas mediante fuerza bruta. Cuando una cuenta o una IP concreta intenta iniciar sesión de forma fallida demasiadas veces, se activará el bloqueo de IP o la desactivación de la cuenta, lo que evita que los atacantes puedan probar contraseñas repetidamente.

3. Habilitar la autenticación multifactor

Se recomienda encarecidamente habilitar métodos de inicio de sesión seguros, como el inicio de sesión sin contraseña y la verificación en dos pasos, para añadir una capa adicional de seguridad de los datos.

Más información: Inicio de sesión seguro y autenticación multifactor

4. Deshabilitar Telnet / SSH

Salvo que se estén utilizando, se recomienda encarecidamente deshabilitar las funciones Telnet y SSH. Estas dos funciones suelen ser utilizadas por el servicio de atención al cliente de QNAP o por personal de TI profesional para mantener el sistema. Los usuarios generales no deberían necesitarlas, por lo que se recomienda deshabilitarlas.