Guia de segurança NAS QNAP

Este guia oferece informações detalhadas sobre as definições de segurança e os mecanismos de proteção do NAS QNAP, ajudando-o a reforçar as defesas da rede e a proteger os seus dados.

Arquitetura e definições de rede seguras

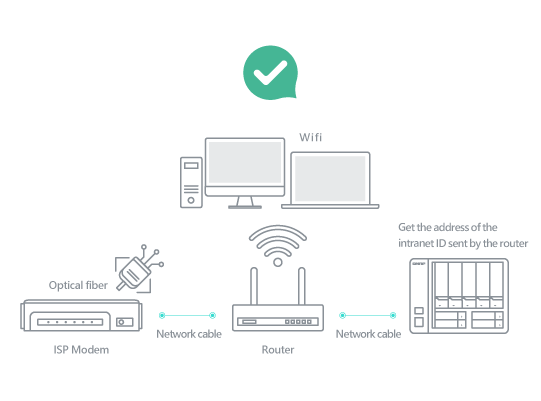

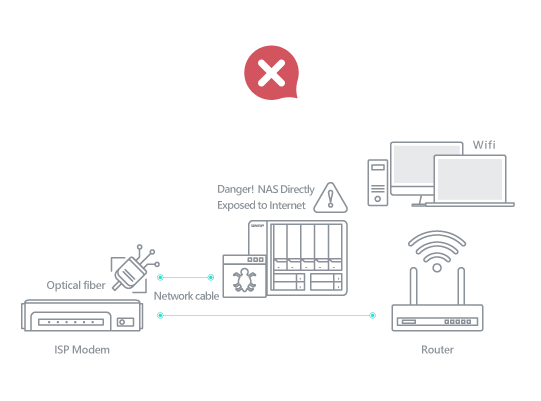

1. Ligar o NAS corretamente

Nunca deverá ligar diretamente a porta de rede do NAS à internet. Certifique-se de que primeiro liga o seu NAS ao router e, em seguida, ligue-o ao modem fornecido pelo seu fornecedor de serviços de internet (ISP). Com as definições corretas, o router pode bloquear o tráfego malicioso da internet e reduzir o risco de ciberataques.

2. Configurar corretamente o router

Inicie a sessão no router ou peça ao seu ISP para o ajudar a verificar e desativar as seguintes definições:

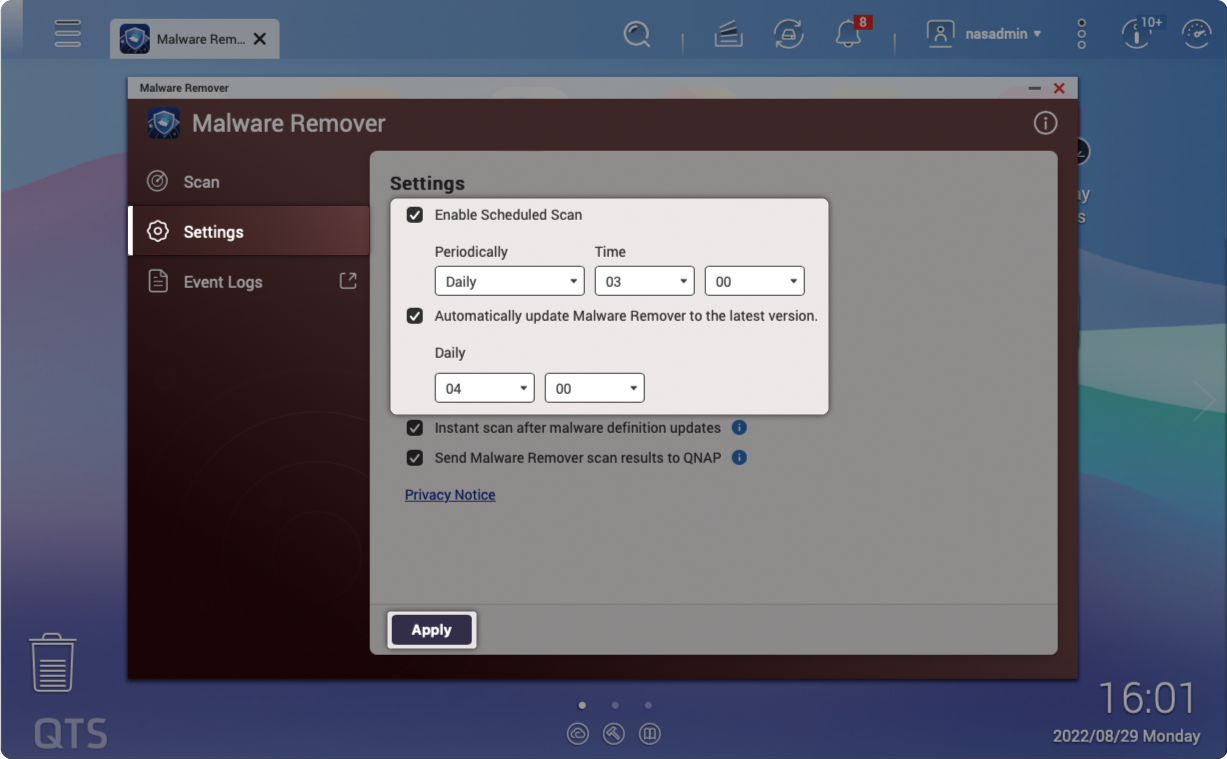

3. Ativar atualizações automáticas

A QNAP atualiza frequentemente firmware e software de segurança. A ativação das atualizações automáticas assegura que dispõe das mais recentes funcionalidades, correções de erros e vulnerabilidades.

De dentro para fora: Segurança multicamada

A QNAP oferece planos abrangentes de proteção da ligação de NAS e recuperação após desastre, combinados com avaliações de segurança do sistema e análise de ameaças à rede interna, para criar um sistema de gestão de cibersegurança por camadas.

Reforçar a segurança da conta do sistema

1. Desativar a conta de administrador “admin” predefinida

Os piratas informáticos que tentam decifrar palavras-passe por força bruta geralmente têm como alvo “admin” (a conta de administrador predefinida). É fortemente recomendado desativar “admin” e criar uma nova conta de administrador.

Mais informações: Como desativar a conta de utilizador admin

Nos modelos com QTS 5.0.1/QuTS hero h5.0.1 (ou posterior) incorporado, a conta “admin” está desativada por predefinição.

2. Ativar a proteção de acesso (IP/Conta)

“Proteção de Acesso IP” e “Proteção de acesso a contas” podem ajudar a evitar que as palavras-passe sejam decifradas por força bruta. Quando um IP ou conta específica não consegue iniciar sessão demasiadas vezes, vai acionar o bloqueio de IP ou a desativação da conta, impedindo os atacantes de tentarem repetidamente outras palavras-passe.

3. Ative a autenticação multifator

Recomenda-se fortemente a ativação de métodos de início de sessão seguros, tais como início de sessão sem palavra-passe e verificação de 2 passos para adicionar mais uma camada de segurança de dados.

Mais informações: Início de sessão seguro e autenticação multifator

4. Desativar Telnet/SSH

A menos que os utilize, é fortemente recomendado desativar Telnet e o SSH. Estas duas funções são geralmente utilizadas pela assistência ao cliente da QNAP ou por pessoal de TI profissional com vista à manutenção do sistema. Os utilizadores em geral não devem precisar deles, pelo que se recomenda a sua desativação.