Comment configurer l'authentification unique basée sur SAML pour le serveur VPN QuWAN QBelt avec Microsoft Entra ID comme fournisseur d'identité ?

Produits applicables

- QuWAN Orchestrator

- QVPN Client

- Microsoft Entra ID

Détails

QuWAN Orchestrator permet d'utiliser l'authentification unique (SSO) basée sur le langage SAML (Security Assertion Markup Language) pour échanger des données d'authentification et d'autorisation avec un fournisseur d'identification (IdP), par exemple Microsoft Entra ID (Microsoft Azure AD). Avec cette fonctionnalité, les utilisateurs peuvent utiliser les mêmes informations d'identification SAML IdP pour accéder à divers services qui prennent en charge l'authentification SAML. Ainsi, vous n'avez plus besoin d’ajouter de nouvelles informations d’identification pour chaque application et service individuel.

Procédure

1. Créer une application serveur VPN QuWAN QBelt à l'aide du Microsoft Entra ID (Azure AD)

- Allez dans https://portal.azure.com.

- Connectez-vous à l'aide de votre nom d'utilisateur Microsoft et de votre mot de passe.

- Sur la bannière Microsoft Azure, cliquez sur

.

. - Cliquez sur All services (Tous les services).

- Cliquez sur Microsoft Entra ID.

- Dans le panneau de gauche, sous Manage (Gérer), sélectionnez Enterprise applications (Applications d'entreprise).

- Cliquez sur New application (Nouvelle application).

- Cliquez sur Create your own application (Créer votre propre application).

- Sous What's the name of your app? (Quel est le nom de votre application ?), spécifiez un nom pour votre application.

RemarqueUtilisez un nom clair et descriptif pour votre application SAML personnalisée, comme le nom du service lui-même (par exemple, « Serveur VPN QuWAN QBelt »).

RemarqueUtilisez un nom clair et descriptif pour votre application SAML personnalisée, comme le nom du service lui-même (par exemple, « Serveur VPN QuWAN QBelt »). - Sélectionnez Integrate any other application you don't find in the gallery (Non-gallery) (Intégrez toute autre application que vous ne trouvez pas dans la galerie (hors galerie)).

- Cliquez sur Create (Créer).

Azure ajoute l'application et vous redirige vers la page de l'application Overview (Vue d'ensemble).

- Sur le panneau latéral, cliquez sur Users and groups (Utilisateurs et groupes), pour attribuer des utilisateurs et des groupes spécifiques pour autoriser l'accès à l'application.

Pour plus de détails, voir Gérer l'affectation des utilisateurs et des groupes à une application.

2. Configurer l'authentification unique Microsoft Entra ID (Azure AD) pour le serveur VPN QuWAN QBelt dans QuWAN Orchestrator et le portail Azure

Pour activer l'authentification unique Microsoft Entra ID (Azure ID), vous devez créer un lien entre les utilisateurs Microsoft Entra ID et leurs groupes d'utilisateurs QuWAN QBelt VPN SAML SSO correspondants.

- Accédez à https://quwan.qnap.com.

- Connectez-vous en utilisant le nom d'utilisateur et le mot de passe de votre compte QNAP.

- Sélectionnez votre organisation.

- Allez dans Paramètres du serveur VPN > Paramètres des privilèges.

- Allez dans Authentification unique SAML.

- Cliquez sur Configurer l'authentification unique SAML maintenant.

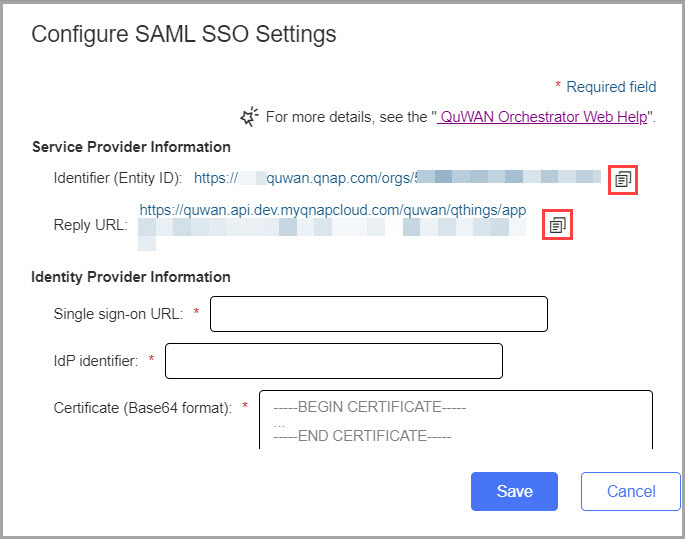

- Copiez l'identifiant (ID d'entité) et l'URL de réponse dans le presse-papiers.

- Ouvrez le portail Azure.

- Allez dans All services (Tous les services) > Manage (Gérer) > Enterprise applications (Applications d'entreprise).

- Localisez et ouvrez l'application d'entreprise du serveur VPN QuWAN QBelt.

- Sous Set up single sign on (Configurer l'authentification unique), cliquez sur Get started (Premiers pas).

- Sélectionnez SAML comme méthode d'authentification unique.

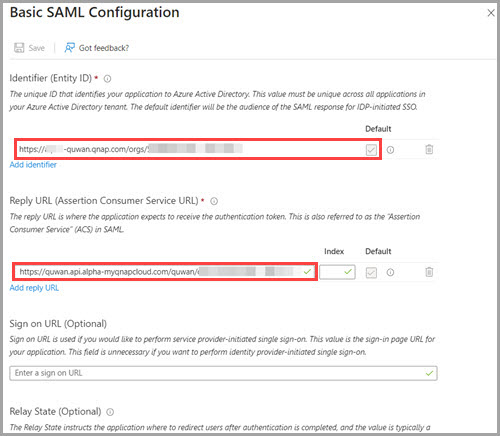

- Localisez l'étape 1, Basic SAML Configuration (Configuration SAML de base).

- Cliquez sur Edit (Modifier).

- Collez l'identifiant (ID d'entité) et l'URL de réponse copiés dans leurs champs respectifs.

- Cliquez sur Save (Enregistrer).

- Cliquez sur X pour fermer la fenêtre de configuration SAML.

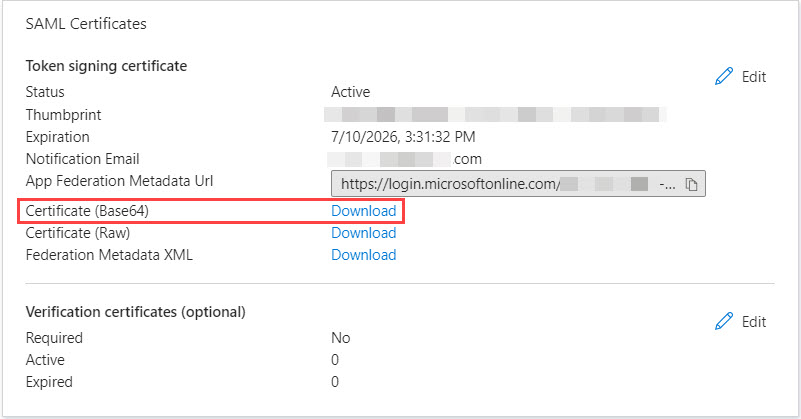

- Localisez l'étape 3, SAML Certificates (Certificats SAML).

- Près de Certificate (Base64) (Certificat (Base64)), cliquez sur Download (Télécharger).

- Localisez l'étape 4, Set up [Application_Name] (Configurer [Application_Name]).

- Copiez l'URL de connexion et Microsoft Entra ID ou l'identifiant Azure AD dans le presse-papiers.

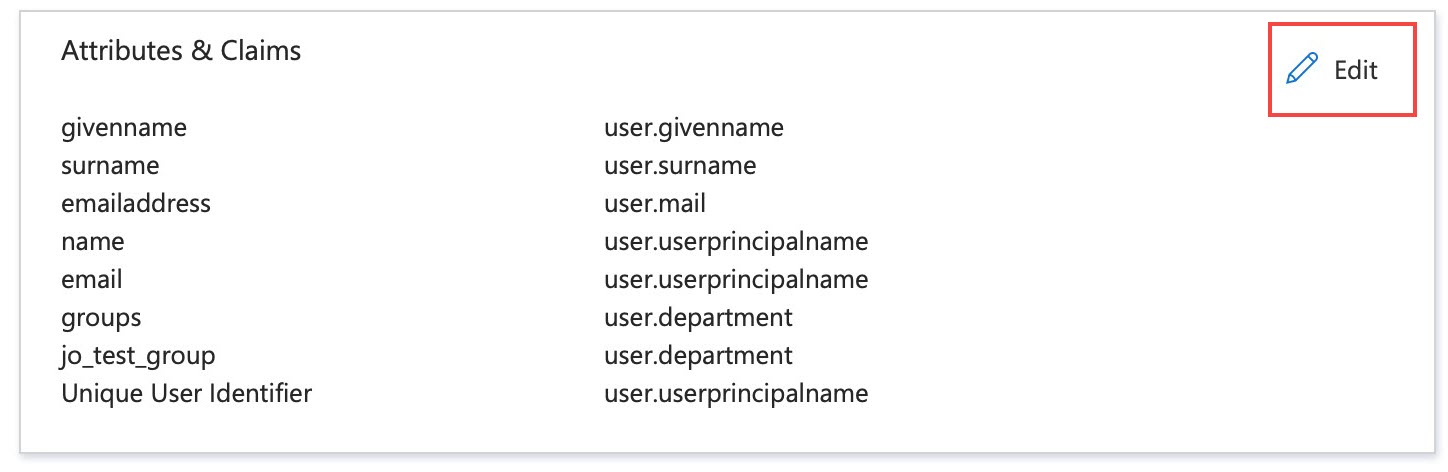

- Configurez les attributs et les revendications.

- Localisez l'étape 2, Attributes & Claims (Attributs et revendications).

- Cliquez sur Edit (Modifier).

- Cliquez sur Add new claim (Ajouter une nouvelle revendication).

- Spécifiez le nom de la revendication comme étant email.

- Près de Source attribute (Attribut source), sélectionnez un attribut correspondant à la revendication email. Par exemple, sélectionnez user.mail.

- Cliquez sur Save (Enregistrer).

- Cliquez sur Add new claim (Ajouter une nouvelle revendication).

- Spécifiez le nom de la revendication comme étant groups.

- Près de Source attribute (Attribut source), sélectionnez un attribut correspondant à la revendication de groups. Par exemple, sélectionnez user.department.

- Cliquez sur Save (Enregistrer).Remarque

- Pour faire correspondre le groupe d'utilisateurs d'authentification unique SAML de QuWAN avec un groupe déjà créé dans Microsoft Entra ID, cliquez sur Add group claim (Ajouter une revendication de groupe), sélectionnez All groups (Tous les groupes), et sélectionnez Custom group claim name (Nom de revendication de groupe personnalisé). Entrez le nom de la revendication groups.

- Pour plus de détails sur la modification des revendications, voir Personnaliser les revendications de jeton SAML.

- Ouvrez QuWAN Orchestrator.

- Sélectionnez votre organisation.

- Allez dans Paramètres du serveur VPN > Paramètres des privilèges.

- Allez dans Authentification unique SAML.

- Cliquez sur Configurer l'authentification unique SAML maintenant.

- Collez l'URL d'authentification unique et l'identifiant IdP.

- Ouvrez le certificat de téléchargement Base64 à l'aide d'une application texte.

- Copiez le contenu du fichier de certificat.

- Collez le contenu dans le champ Certificat (format Base64).

- Cliquez sur Enregistrer.

- Ajoutez un nouveau groupe d'utilisateurs d'Authentification unique SAML.

- Dans QuWAN Orchestrator, accédez à Paramètres du serveur VPN > Paramètres des privilèges > Authentification unique SAML.

- Près de Règles d'utilisation de l'authentification unique SAML, cliquez sur Ajouter.

- Activez la règle utilisateur.

- Configurez les paramètres du groupe d'utilisateurs.

Paramètre Action utilisateur Nom de la règle Spécifiez un nom pour la règle utilisateur d'authentification unique SAML. Valeur de l'attribut La valeur correspondant à l'attribut source configuré dans les revendications de groupe de Microsoft Entra ID. Remarque- Si vous avez configuré l'attribut user.department dans "Attributes and Claims (Attributs et revendications)" sur le portail Microsoft Azure, entrez le nom du département de votre organisation comme valeur de l'attribut.

- La valeur de l'attribut source peut être récupérée à partir de l'application serveur VPN QuWAN QBelt dans le portail Microsoft Azure. Par exemple, sélectionnez votre profil utilisateur, allez sur Overview (Vue d'ensemble), puis cliquez sur Properties (Propriétés). Identifiez la valeur associée au champ Department (Département) et copiez la valeur.

Si vous choisissez "Add group claim (Ajouter une revendication de groupe)", vous devez copier l'"Object ID (ID d'objet)". Par exemple, sélectionnez votre profil de groupe, accédez à "Overview (Vue d'ensemble)", puis copiez la valeur "Object ID (ID d'objet)". - Sélectionnez Règle pour tous les utilisateurs pour appliquer la valeur d'attribut à tous les utilisateurs.

Segment Sélectionnez un segment préconfiguré. Hubs accessibles Sélectionnez un ou plusieurs hubs auxquels vous connecter. - Facultatif : Activer Autoriser les connexions multi-appareils concomitantes.

- Cliquez sur Enregistrer.

- Cliquez sur Appliquer.

QuWAN Orchestrator enregistre les paramètres d'Authentification unique SAML.

3. Connexion au VPN QuWAN QBelt avec QVPN Client et l'authentification unique Microsoft Entra ID (Azure AD)

Après avoir configuré avec succès l'authentification unique SAML de QuWAN, établissez une connexion au VPN QuWAN QBelt via QVPN Client.

- Allez dans Utilitaires QNAP.

- Localisez QVPN Client (anciennement nommé Client d'appareil QVPN).

- Téléchargez l'utilitaire sur votre appareil.

- Installez l'utilitaire sur l'appareil.

- Ouvrez QVPN Client.

- Cliquez sur Ajouter un profil QuWAN.

- Spécifiez l'ID d'organisation.RemarqueVous pouvez trouver l'ID de l'organisation dans QuWAN Orchestrator. Accédez à Paramètres du serveur VPN > Paramètres des privilèges > Authentification unique SAML.

- Cliquez sur Suivant.

La page Paramètres d'authentification apparaît. - Sélectionnez Authentification unique SAML comme service.

- Cliquez sur Suivant.

QVPN Client vous invite à saisir les informations d'identification Microsoft Entra ID (Azure AD) une fois qu'il ouvre le navigateur par défaut. - Cliquez sur OK.

- Entrez vos informations d'identification Microsoft Entra ID et connectez-vous.

- Fermez le navigateur et revenez à QVPN Client.

- Configurez les paramètres de profil.

- Spécifiez un nom de profil.

- Sélectionnez un hub régional dans le menu déroulant.

Vous pouvez soit laisser le système sélectionner automatiquement le hub optimal pour vos besoins, soit choisir manuellement un hub spécifique et spécifier le port WAN auquel vous souhaitez vous connecter. - Facultatif : Sélectionnez Se connecter immédiatement après l'enregistrement si vous souhaitez vous connecter au profil QuWAN immédiatement après avoir appliqué les paramètres.

- Localisez le profil QuWAN dans QVPN Client, puis cliquez sur Se connecter.

QVPN Client ouvre le navigateur système par défaut pour l'authentification des utilisateurs. - Entrez vos informations d'identification Microsoft Entra ID et connectez-vous.

Vous pouvez fermer le navigateur après vous être connecté à Microsoft Entra et revenir à QVPN Client.

QVPN Client se connecte au serveur VPN QuWAN QBelt à l'aide de Microsoft Entra ID SSO.

Lecture supplémentaire

Pour plus de détails sur les fonctions de Microsoft Entra ID, visitez les pages Web suivantes.

- Qu’est-ce que l’authentification unique dans Microsoft Entra ID ?

- Activer l'authentification unique pour une application d'entreprise

- Authentification SAML avec Microsoft Entra ID