Hoe kan ik op eenmalige aanmelding op basis van SAML configureren voor de QuWAN QBelt VPN-server met Microsoft Entra ID als identiteitsprovider?

Toepasselijke producten

- QuWAN Orchestrator

- QVPN Client

- Microsoft Entra ID

Details

QuWAN Orchestrator maakt het mogelijk om eenmalige aanmelding (SSO) op basis van Security Assertion Markup Language (SAML) te gebruiken om verificatie- en autorisatiegegevens uit te wisselen met een Identify Provider (IdP) zoals Microsoft Entra ID (Microsoft Azure AD). Met deze functie kunnen gebruikers dezelfde SAML IdP-referenties gebruiken om toegang te krijgen tot verschillende services die SAML-authenticatie ondersteunen. Hierdoor hoeven geen nieuwe referenties te worden toegevoegd voor elke afzonderlijke toepassing en service.

Procedure

1. Een QuWAN QBelt VPN-servertoepassing maken met Microsoft Entra ID (Azure AD)

- Ga naar https://portal.azure.com.

- Meld u aan met uw Microsoft-gebruikersnaam en -wachtwoord.

- Klik op

op de Microsoft Azure-banner.

op de Microsoft Azure-banner. - Klik op All services (Alle services).

- Klik op Microsoft Entra ID.

- Selecteer in het linkervenster onder Manage (Beheren) de optie Enterprise applications (Bedrijfstoepassingen).

- Klik op New application (Nieuwe toepassing).

- Klik op Create your own application (Mijn eigen toepassing maken).

- Geef onder What's the name of your app? (Wat is de naam van uw toepassing?) een naam op voor uw toepassing.

OpmerkingGebruik een duidelijke, beschrijvende naam voor uw aangepaste SAML-app, zoals de servicenaam zelf (bijvoorbeeld ‘QuWAN QBelt VPN-server’).

OpmerkingGebruik een duidelijke, beschrijvende naam voor uw aangepaste SAML-app, zoals de servicenaam zelf (bijvoorbeeld ‘QuWAN QBelt VPN-server’). - Selecteer Integrate any other application you don't find in the gallery (Non-gallery) (Andere toepassingen integreren die niet in de galerij staan (niet-galerij)).

- Klik op Create (Maken).

Azure voegt de toepassing toe en stuurt u naar de pagina Overview (Overzicht) van de toepassing.

- Klik in het zijpaneel op Users and groups (Gebruikers en groepen) om specifieke gebruikers en groepen toe te wijzen en hen toegang te verlenen tot de toepassing.

Raadpleeg Toewijzing van gebruikers en groepen aan een toepassing beheren voor meer informatie.

2. De Microsoft Entra ID (Azure AD) SSO configureren voor QuWAN QBelt VPN-server in QuWAN Orchestrator en Azure Portal

U moet een koppeling maken tussen Microsoft Entra ID-gebruikers en hun bijbehorende SAML SSO-gebruikersgroepen in QuWAN QBelt VPN om Microsoft Entra ID (Azure ID) SSO in te schakelen.

- Ga naar https://quwan.qnap.com.

- Meld u aan met de gebruikersnaam en het wachtwoord van uw QNAP-account.

- Selecteer uw organisatie.

- Ga naar VPN-serverinstellingen > Machtigingsinstellingen.

- Ga naar SAML-SSO.

- Klik op SAML-SSO nu configureren.

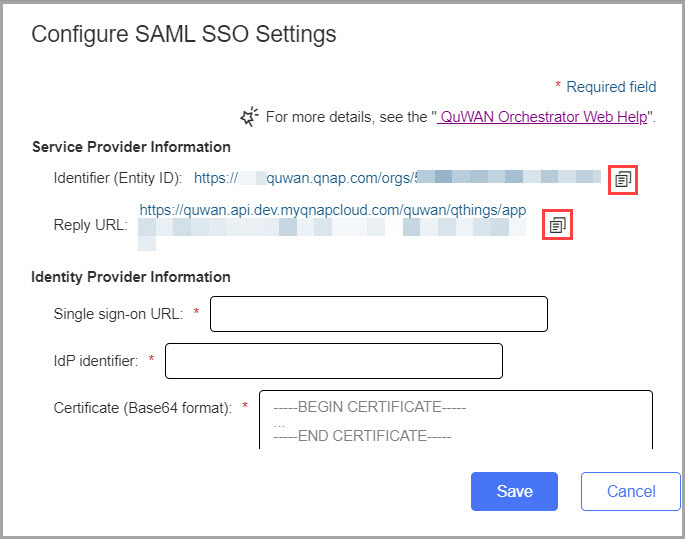

- Kopieer de Identifier (Entiteits-ID) en Antwoord-URL naar het klembord.

- Open Azure portal.

- Ga naar All services (Alle services) > Manage (Beheren) > Enterprise applications (Bedrijfstoepassingen).

- Zoek de zakelijke toepassing van de QuWAN QBelt VPN-server en open deze.

- Klik onder Set up single sign on (Single sign-on instellen) op Get started (Aan de slag).

- Selecteer SAML als methode voor de eenmalige aanmelding.

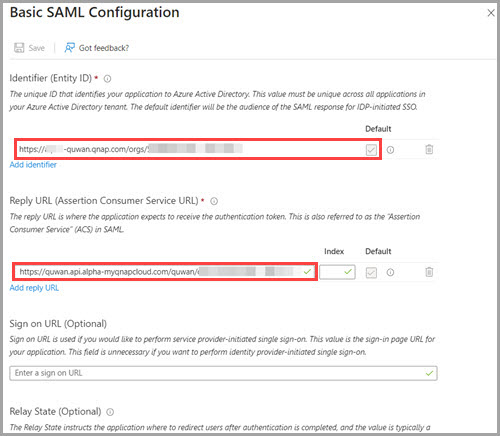

- Zoek stap 1, Basic SAML Configuration (Eenvoudige SAML-configuratie).

- Klik op Edit (Bewerken).

- Plak de gekopieerde Identifier (Entiteits-ID) en Antwoord-URL in hun respectieve velden.

- Klik op Save (Opslaan).

- Klik op X om het SAML-configuratievenster te sluiten.

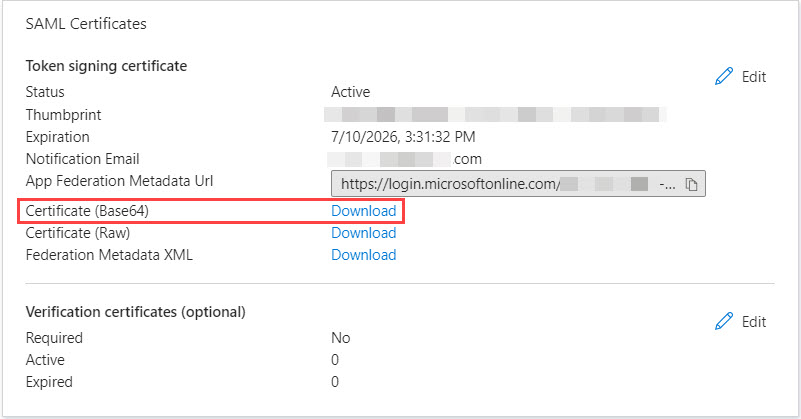

- Zoek stap 3, SAML Certificates (SAML-certificaten).

- Klik naast Certificate (Base64) (Certificaat (Base64-indeling)), op Download (Downloaden).

- Zoek stap 4, Set up [Application_Name] ([Application_Name] instellen).

- Kopieer de aanmeldings-URL en Microsoft Entra-ID of Azure AD-identifier naar het klembord.

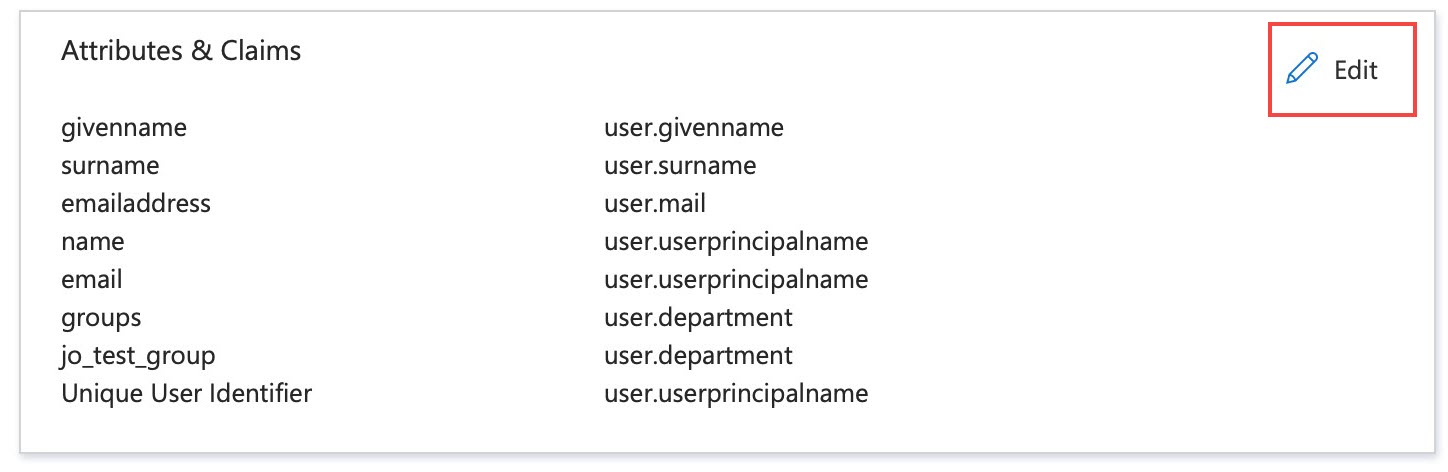

- Configureer de attributen en claims.

- Zoek stap 2, Attributes & Claims (Attributen en claims).

- Klik op Edit (Bewerken).

- Klik op Add new claim (Nieuwe claim toevoegen).

- Geef de claimnaam op als ‘email’.

- Selecteer naast Source attribute (Bronattribuut) een attribuut dat overeenkomt met de ‘email’ claim. Selecteer bijvoorbeeld user.mail.

- Klik op Save (Opslaan).

- Klik op Add new claim (Nieuwe claim toevoegen).

- Geef de claimnaam op als ‘groups’.

- Kies naast Source attribute (Bronattribuut), een attribute dat overeenkomt met de claim ‘groups’. Selecteer bijvoorbeeld user.department.

- Klik op Save (Opslaan).Opmerking

- Klik om de QuWAN SAML SSO-gebruikersgroep overeen te laten komen met een groep die al is gemaakt in Microsoft Entra ID, op Add group claim (Groepsclaim toevoegen), selecteer All groups (Alle groepen), en kies dan Custom group claim name (Aangepaste groepsclaimnaam). Voer de naam van de claim in als ‘groups’.

- Raadpleeg Claims voor SAML-tokens aanpassen voor informatie over het wijzigen van claims.

- Open QuWAN Orchestrator.

- Selecteer uw organisatie.

- Ga naar VPN-serverinstellingen > Machtigingsinstellingen.

- Ga naar SAML-SSO.

- Klik op SAML-SSO nu configureren.

- Plak de URL voor eenmalige aanmelding en de IdP-identifier.

- Open het gedownloade Base64-certificaat met een teksttoepassing.

- Kopieer de inhoud van het certificaatbestand.

- Plak de inhoud in het veld Certificaat (Base64-indeling).

- Klik op Opslaan.

- Voeg een nieuwe SAML-SSO-gebruikersgroep toe.

- Ga in QuWAN Orchestrator naar VPN-serverinstellingen > Machtigingsinstellingen > SAML-SSO.

- Klik naast SAML SSO-gebruikersregels op Toevoegen.

- Schakel de gebruikersregel in.

- Configureer de instellingen voor gebruikersregel.

Instelling Gebruikersactie Regelnaam Geef een naam op voor de SAML SSO-gebruikersregel. Kenmerkwaarde De waarde die overeenkomt met het bronkenmerk dat is geconfigureerd in de groepsclaims van Microsoft Entra ID. Opmerking- Als u in ‘Attibutes and Claims (Attributen en claims)’ in de Microsoft Azure portal user.department heeft geconfigureerd, geef dan de afdelingsnaam van uw organisatie als kenmerkwaarde.

- De waarde voor het bronkenmerk kan worden opgehaald uit de QuWAN QBelt VPN-servertoepassing in de Microsoft Azure-portal. Selecteer bijvoorbeeld uw gebruikersprofiel, ga naar Overview (Overzicht) en klik vervolgens op Properties (Eigenschappen). Zoek de waarde die aan het veld Department (Afdeling) is gekoppeld en kopieer de waarde.

Als u ‘Add Group Claim (Groepsclaim toevoegen)’ kiest, moet u de ‘Object ID (Object-ID)’ kopiëren. Selecteer bijvoorbeeld uw groepsprofiel, ga naar ‘Overview (Overzicht)’ en kopieer vervolgens de waarde van de ‘Object ID (Object-ID)’. - Selecteer ‘Regel voor alle gebruikers’ om de kenmerkwaarde toe te passen op alle gebruikers.

Segment Selecteer een voorgeconfigureerd segment. Toegankelijke hubs Selecteer één of meer te koppelen hubs. - Optioneel: Schakel Verbindingen met meerdere apparaten toestaan in.

- Klik op Opslaan.

- Klik op Toepassen.

QuWAN Orchestrator slaat de SAML-SSO-instellingen op.

3. Verbinding maken met QuWAN QBelt VPN met QVPN Client en eenmalige aanmelding via Microsoft Entra ID (Azure AD)

Nadat u QuWAN SAML-SSO hebt geconfigureerd, moet u een verbinding met QuWAN QBelt VPN tot stand brengen via QVPN Client.

- Ga naar QNAP-hulpprogramma's.

- Zoek QVPN Client (voorheen ‘QVPN-apparaatclient’ genoemd).

- Download het hulpprogramma op uw apparaat.

- Installeer het hulpprogramma op het apparaat.

- Open ‘QVPN Client’.

- Klik op Voeg een QuWAN-profiel toe.

- Geef de organisatie-ID op.OpmerkingU vindt de organisatie-ID in QuWAN Orchestrator. Ga naar VPN-serverinstellingen > Machtigingsinstellingen > SAML-SSO.

- Klik op Volgende.

De pagina Instellingen voor verificatie wordt nu weergegeven. - Selecteer SAML-SSO als service.

- Klik op Volgende.

QVPN Client vraagt u om de Microsoft Entra ID-referenties (Azure AD) in te voeren zodra de standaardbrowser wordt geopend. - Klik op OK.

- Voer uw Microsoft Entra ID-referenties in en meld u aan.

- Sluit de browser af en keer terug naar QVPN Client.

- Configureer de profielinstellingen.

- Geef een profielnaam op.

- Selecteer een regionale hub in het vervolgkeuzemenu.

U kunt het systeem automatisch de optimale hub voor uw behoeften laten selecteren, maar u kunt ook handmatig een specifieke hub kiezen en de WAN-poort opgeven waarmee u verbinding wilt maken. - Optioneel: Selecteer Meteen na opslaan verbinden als u verbinding met het QuWAN-profiel wilt maken zodra de instellingen zijn toegepast.

- Zoek het QuWAN-profiel in QVPN Client en klik vervolgens op Verbinden.

QVPN Client opent de standaard systeembrowser voor gebruikersverificatie. - Voer uw Microsoft Entra ID-referenties in en meld u aan.

U kunt de browser sluiten nadat u zich hebt aangemeld bij Microsoft Entra en terugkeren naar QVPN Client.

QVPN Client maakt verbinding met de QuWAN QBelt VPN-server met behulp van eenmalige aanmelding via Microsoft Entra ID.

Meer informatie

Ga naar de volgende webpagina's voor informatie over de functies van Microsoft Entra ID.

- Wat is eenmalige aanmelding in Microsoft Entra ID?

- Single sign-on inschakelen voor een bedrijfstoepassing

- SAML-verificatie met Microsoft Entra ID