Microsoft Entra ID를 ID 제공자로 사용한 QuWAN QBelt VPN 서버에 대해 SAML 기반 SSO를 어떻게 구성합니까?

적용되는 제품

- QuWAN Orchestrator

- QVPN Client

- Microsoft Entra ID

세부 사항

QuWAN Orchestrator에서는 SAML(Security Assertion Markup Language) 기반 싱글 사인온(SSO)을 이용해 인증 및 인증 데이터를 ID 제공자(IdP)(예: Microsoft Entra ID(Microsoft Azure AD))와 교환할 수 있습니다. 이 기능을 통해 사용자는 동일한 SAML IdP 자격 증명을 이용하여 SAML 인증을 지원하는 다양한 서비스에 액세스할 수 있습니다. 그러면 각각의 개별 애플리케이션과 서비스에 대해 새로운 자격 증명을 추가할 필요가 없어집니다.

절차

1. Microsoft Entra ID(Azure AD)를 이용해 QuWAN QBelt VPN 서버 애플리케이션 만들기

- https://portal.azure.com으로 이동합니다.

- Microsoft 사용자 이름과 암호를 사용해 로그인합니다.

- Microsoft Azure 배너에서

을 클릭합니다.

을 클릭합니다. - All services(모든 서비스)를 클릭합니다.

- Microsoft Entra ID를 클릭합니다.

- 왼쪽 패널의 Manage(관리)에서 Enterprise applications(엔터프라이즈 애플리케이션)을 선택합니다.

- New application(새 애플리케이션)을 클릭합니다.

- Create your own application(자체 애플리케이션 만들기)를 클릭합니다.

- What's the name of your app?(앱의 이름은 무엇입니까?)에서 애플리케이션의 이름을 지정합니다.

참고서비스 이름 자체와 같이 사용자 지정 SAML 앱에 대해 명확하고 설명이 포함된 이름을 사용하십시오(예: "QuWAN QBelt VPN 서버").

참고서비스 이름 자체와 같이 사용자 지정 SAML 앱에 대해 명확하고 설명이 포함된 이름을 사용하십시오(예: "QuWAN QBelt VPN 서버"). - Integrate any other application you don't find in the gallery (Non-gallery)(갤러리에 없는 다른 모든 애플리케이션 통합(비-갤러리))을 선택합니다.

- Create(만들기)를 클릭합니다.

Azure가 해당 애플리케이션을 추가하고 애플리케이션 Overview(개요) 페이지로 이동합니다.

- 사이드 패널에서 Users and groups(사용자 및 그룹)을 클릭하여 애플리케이션에 대해 액세스 권한을 부여할 특정 사용자와 그룹을 지정합니다.

자세한 내용은 애플리케이션에 대한 사용자 및 그룹 할당 관리를 참조하십시오.

2. QuWAN Orchestrator 및 Azure 포털에서 QuWAN QBelt VPN 서버에 대한 Microsoft Entra ID(Azure AD) SSO 구성

Microsoft Entra ID(Azure ID) SSO를 활성화하려면 Microsoft Entra ID 사용자 및 해당 QuWAN QBelt VPN SAML SSO 사용자 그룹 사이에 링크를 생성해야 합니다.

- https://quwan.qnap.com으로 이동합니다.

- QNAP 계정 사용자 이름과 암호를 사용해 로그인합니다.

- 조직을 선택합니다.

- VPN 서버 설정 > 권한 설정으로 이동합니다.

- SAML SSO로 이동합니다.

- 지금 SAML SSO 구성을 클릭합니다.

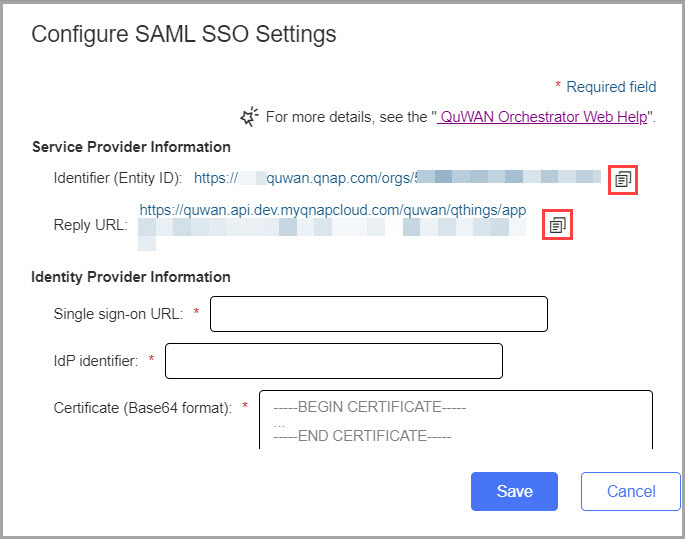

- 식별자(요소 ID) 및 회신 URL을 클립보드에 복사합니다.

- Azure 포털을 엽니다.

- All services(모든 서비스) > Manage(관리) > Enterprise applications(엔터프라이즈 애플리케이션)으로 이동합니다.

- QuWAN QBelt VPN 서버 엔터프라이즈 애플리케이션을 찾아서 엽니다.

- Set up single sign on(싱글 사인온 설정)에서 Get started(시작하기)를 클릭합니다.

- SAML을 싱글 사인온 방법으로 선택합니다.

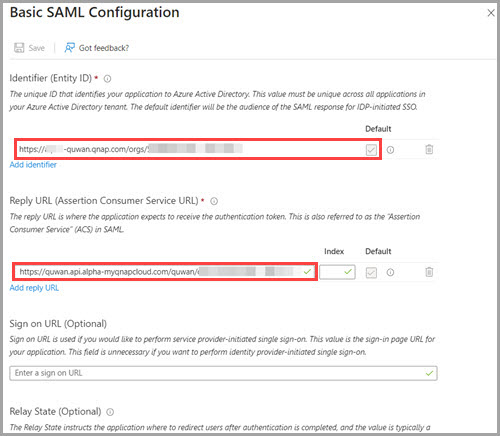

- 1단계, Basic SAML Configuration(기본 SAML 구성)을 찾습니다.

- Edit(편집)을 클릭합니다.

- 식별자(요소 ID) 및 회신 URL을 해당하는 필드에 붙여 넣습니다.

- Save(저장)을 클릭합니다.

- X를 클릭하여 SAML 구성 창을 닫습니다.

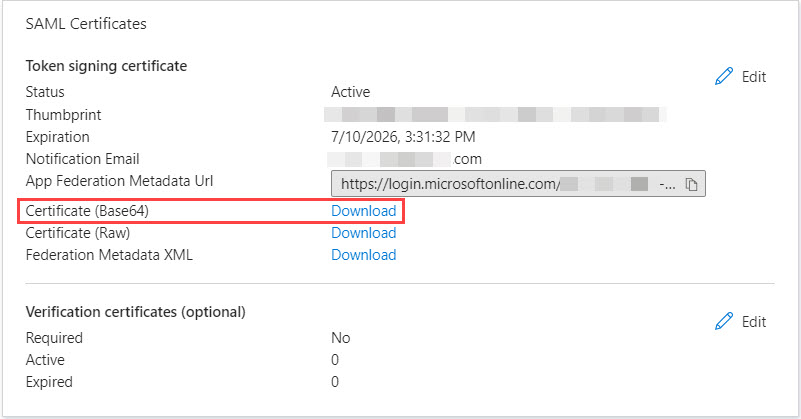

- 3단계, SAML Certificates(SAML 인증서)를 찾습니다.

- Certificate (Base64)(인증서(Base64)) 옆에 있는 Download(다운로드)를 클릭합니다.

- 4단계, Set up [Application_Name]([Application_Name] 설정)을 찾습니다.

- 로그인 URL 및 Microsoft Entra ID 또는 Azure AD ID를 클립보드에 복사합니다.

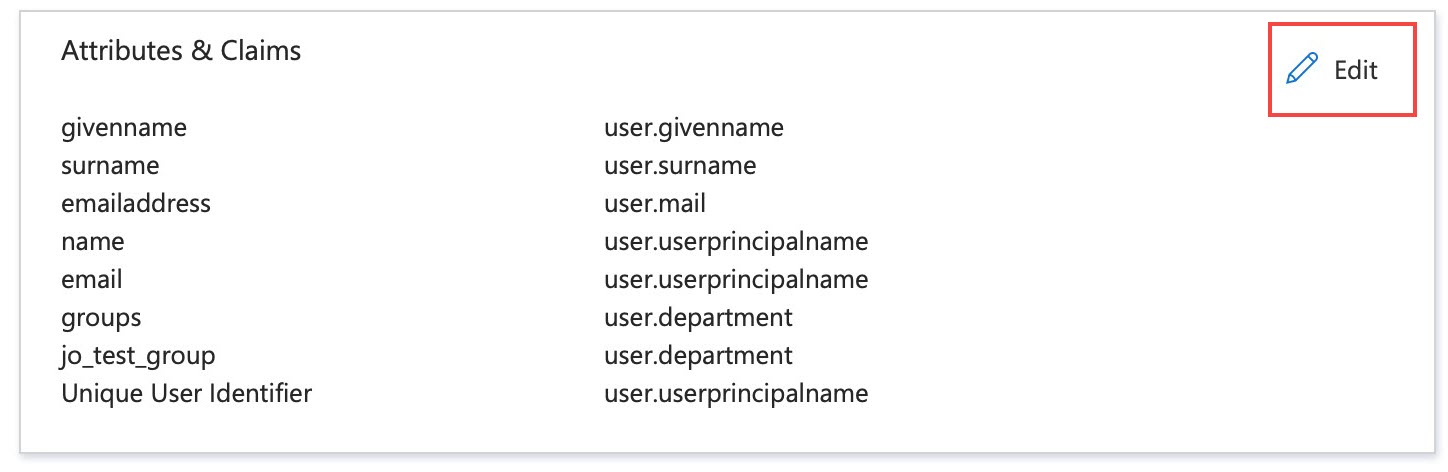

- 특성 및 클레임을 구성합니다.

- 2단계, Attributes & Claims(특성 및 클레임)을 찾습니다.

- Edit(편집)을 클릭합니다.

- Add new claim(새 클레임 추가)를 클릭합니다.

- 클레임 이름을 email로 지정합니다.

- Source attribute(소스 특성) 옆에서 email 클레임에 해당하는 특성을 선택합니다. 예를 들어, user.mail을 선택합니다.

- Save(저장)을 클릭합니다.

- Add new claim(새 클레임 추가)를 클릭합니다.

- 클레임 이름을 groups로 지정합니다.

- Source attribute(소스 특성) 옆에서 groups 클레임에 해당하는 특성을 선택합니다. 예를 들어, user.department를 선택합니다.

- Save(저장)을 클릭합니다.참고

- QuWAN SAML SSO 사용자 그룹을 Microsoft Entra ID에서 이미 생성된 그룹과 일치시키려면 Add group claim(그룹 클레임 추가)를 클릭하고 All groups(모든 그룹)을 선택한 다음, Custom group claim name(사용자 지정 그룹 클레임 이름)을 선택합니다. 클레임 이름을 groups로 입력합니다.

- 클레임 수정에 대한 자세한 내용은 SAML 토큰 클레임 사용자 지정을 참조하십시오.

- QuWAN Orchestrator를 엽니다.

- 조직을 선택합니다.

- VPN 서버 설정 > 권한 설정으로 이동합니다.

- SAML SSO로 이동합니다.

- 지금 SAML SSO 구성을 클릭합니다.

- 싱글 사인온 URL과 IdP ID를 붙여 넣습니다.

- 텍스트 애플리케이션을 사용하여 다운로드한 Base64 인증서를 엽니다.

- 인증서 파일 내용을 복사합니다.

- 인증서(Base64 형식) 필드에 해당 내용을 붙여 넣습니다.

- 저장을 클릭합니다.

- 새 SAML SSO 사용자 그룹을 추가합니다.

- QuWAN Orchestrator에서 VPN 서버 설정 > 권한 설정 > SAML SSO로 이동합니다.

- SAML SSO 사용자 규칙 옆에서 추가를 클릭합니다.

- 사용자 규칙을 활성화합니다.

- 사용자 규칙 설정을 구성합니다.

설정 사용자 동작 규칙 이름 SAML SSO 사용자 규칙의 이름을 지정합니다. 특성 값 Microsoft Entra ID의 그룹 클레임에서 구성한 소스 특성에 해당하는 값. 참고- Microsoft Azure 포털의 "Attributes and Claims(특성 및 클레임)"에서 user.department 특성을 구성한 경우 조직의 부서 이름을 특성 값으로 입력합니다.

- 소스 특성의 값은 Microsoft Azure 포털 내의 QuWAN QBelt VPN 서버 애플리케이션에서 검색할 수 있습니다. 예를 들어, 사용자 프로필을 선택하고 Overview(개요)로 이동한 다음, Properties(속성)을 클릭합니다. Department(부서) 필드에 관련된 값을 식별하고 해당 값을 복사합니다.

"Add group claim(그룹 클레임 추가)"를 선택한 경우, "Object ID(개체 ID)"를 복사해야 합니다. 예를 들어, 그룹 프로필을 선택하고 "Overview(개요)"로 이동한 다음, "Object ID(개체 ID)” 값을 복사합니다. - 특성 값을 모든 사용자에게 적용하려면 모든 사용자에 대한 규칙을 선택합니다.

세그먼트 미리 구성한 세그먼트를 선택합니다. 액세스 가능 허브 연결할 하나 이상의 허브를 선택합니다. - 선택 사항: 동시에 여러 장치 연결 허용을 활성화합니다.

- 저장을 클릭합니다.

- 적용을 클릭합니다.

QuWAN Orchestrator가 SAML SSO 설정을 저장합니다.

3. QVPN Client 및 Microsoft Entra ID(Azure AD) SSO를 사용해 QuWAN QBelt VPN 연결

QuWAN SAML SSO를 성공적으로 구성한 후, QVPN Client를 통해 QuWAN QBelt VPN 연결을 설정합니다.

- QNAP 유틸리티로 이동합니다.

- QVPN Client(이전의 QVPN 장치 클라이언트)를 찾습니다.

- 유틸리티를 장치로 다운로드합니다.

- 유틸리티를 장치에 설치합니다.

- QVPN Client를 엽니다.

- QuWAN 프로필 추가를 클릭합니다.

- 조직 ID를 지정합니다.참고QuWAN Orchestrator에서 조직 ID를 찾을 수 있습니다. VPN 서버 설정 > 권한 설정 > SAML SSO로 이동합니다.

- 다음을 클릭합니다.

인증 설정 페이지가 나타납니다. - SAML SSO를 서비스로 선택합니다.

- 다음을 클릭합니다.

기본 브라우저가 열린 후, QVPN Client에서 Microsoft Entra ID(Azure AD) 자격 증명을 입력하라는 메시지가 표시됩니다. - 확인을 클릭합니다.

- Microsoft Entra ID 자격 증명을 입력하고 로그인합니다.

- 브라우저를 닫고 QVPN Client로 돌아갑니다.

- 프로필 설정을 구성합니다.

- 프로필 이름을 지정합니다.

- 드롭다운 메뉴에서 지역 허브를 선택합니다.

시스템이 필요에 가장 적합한 허브를 자동으로 선택하게 하거나, 수동으로 특정 허브를 선택하고 연결할 WAN 포트를 지정할 수 있습니다. - 선택 사항: 설정을 적용한 후 즉시 QuWAN 프로필에 연결하려면 저장 후 바로 연결을 선택합니다.

- QVPN Client에서 QuWAN 프로필을 찾은 다음, 연결을 클릭합니다.

QVPN Client가 사용자 인증을 위해 기본 시스템 브라우저를 엽니다. - Microsoft Entra ID 자격 증명을 입력하고 로그인합니다.

Microsoft Entra에 로그인한 후 브라우저를 닫고 QVPN Client로 돌아갈 수 있습니다.

QVPN Client가 Microsoft Entra ID SSO를 사용해 QuWAN QBelt VPN 서버에 연결합니다.

추가 읽기

Microsoft Entra ID 기능에 대한 자세한 내용은 다음 웹 페이지를 방문해 보십시오.