¿Cómo se configura el inicio de sesión único basado en SAML para el servidor QuWAN QBelt VPN con Microsoft Entra ID como proveedor de identidad?

Productos aplicables

- QuWAN Orchestrator

- Cliente QVPN

- Microsoft Entra ID

Detalles

QuWAN Orchestrator permite el uso del inicio de sesión único (SSO) de Security Assertion Markup Language (SAML) para intercambiar datos de autenticación y autorización con un proveedor de identidad (Identify Provider, IdP), como Microsoft Entra ID (Microsoft Azure AD). Con esta función, los usuarios pueden utilizar las mismas credenciales IdP de SAML para acceder a diversos servicios que permiten la autenticación SAML. Esto elimina la necesidad de agregar nuevas credenciales para cada aplicación y servicio individuales.

Procedimiento

1. Creación de una aplicación del servidor QuWAN QBelt VPN en Microsoft Entra ID (Azure AD)

- Vaya a https://portal.azure.com.

- Inicie sesión usando su nombre de usuario y contraseña de Microsoft.

- En el banner de Microsoft Azure, haga clic en

.

. - Haga clic en All services (Todos los servicios).

- Haga clic en Microsoft Entra ID.

- En el panel de la izquierda, debajo de Manage (Administrar), seleccione Enterprise applications (Aplicaciones empresariales).

- Haga clic en New application (Nueva aplicación).

- Haga clic en Create your own application (Crear su propia aplicación).

- En What's the name of your app? (¿Cuál es el nombre de su aplicación?), especifique un nombre para su aplicación.

NotaUtilice un nombre descriptivo claro para su aplicación personalizada de SAML, como el propio nombre del servicio (p. ej., "Servidor QuWAN QBelt VPN").

NotaUtilice un nombre descriptivo claro para su aplicación personalizada de SAML, como el propio nombre del servicio (p. ej., "Servidor QuWAN QBelt VPN"). - Seleccione Integrate any other application you don't find in the gallery (Non-gallery) (Integrar cualquier otra aplicación que no aparezca en la galería (de fuera de la galería)).

- Haga clic en Create (Crear).

Azure añadirá la aplicación y le redirigirá a la página Overview (Información general) de la aplicación.

- En el panel lateral, haga clic en Users and groups (Usuarios y grupos) para asignar usuarios y grupos específicos a los que autorizar el acceso a la aplicación.

Para obtener más información, consulte:Administrar la asignación de usuarios y grupos a una aplicación.

2. Configuración del inicio de sesión único de Microsoft Entra ID (Azure AD) para Servidor QuWAN QBelt VPN en el portal de QuWAN Orchestrator y Azure

Para habilitar el SSO de Microsoft Entra ID (Azure ID), debe crear un vínculo entre los usuarios de Microsoft Entra ID y sus correspondientes grupos de usuarios de SSO de SAML de QuWAN QBelt VPN.

- Vaya a https://quwan.qnap.com.

- Inicie sesión usando el nombre de usuario y la contraseña de su cuenta de QNAP.

- Seleccione su organización.

- Vaya a Configuración de servidor VPN > Configuración de privilegios.

- Vaya a SSO de SAML.

- Haga clic en Configurar SSO de SAML ahora.

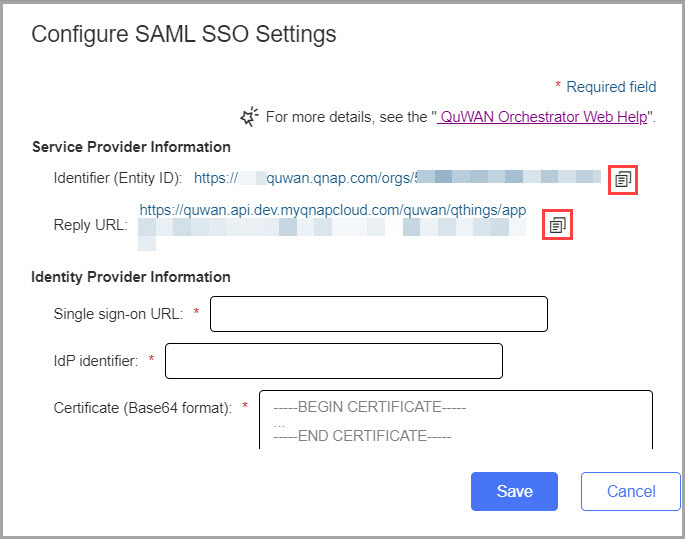

- Copie en el portapapeles el identificador (ID de entidad) y el URL de respuesta.

- Abra el portal de Azure.

- Vaya a All services (Todos los servicios) > Manage (Administrar) > Enterprise applications (Aplicaciones empresariales).

- Localice y abra la aplicación empresarial del servidor QuWAN QBelt VPN.

- En Set up single sign on (Configurar inicio de sesión único), haga clic en Get started (Empezar).

- Seleccione SAML como método de inicio de sesión único.

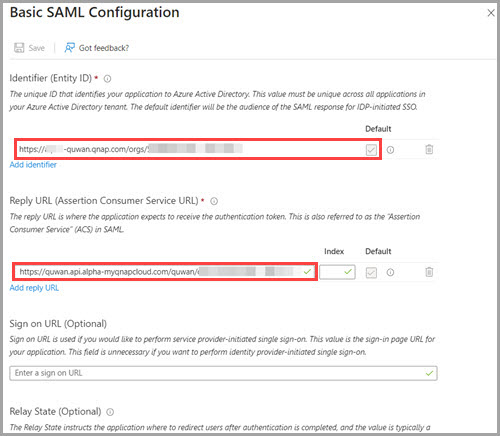

- Localice el paso 1, Basic SAML Configuration (Configuración SAML básica).

- Haga clic en Edit (Editar).

- Pegue en sus campos respectivos el identificador (ID de entidad) y el URL de respuesta copiados.

- Haga clic en Save (Guardar).

- Haga clic en X para cerrar la ventana de configuración de SAML.

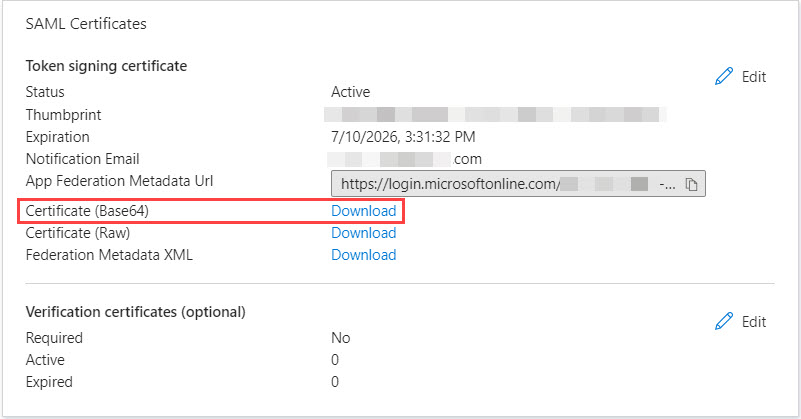

- Localice el paso 3, SAML Certificates (Certificados SAML).

- Junto a Certificate (Base64) (Certificado (Base64)), haga clic en Download (Descargar).

- Localice el paso 4, Set up [Application_Name] (Configurar [Nombre_aplicación]).

- Copie en el portapapeles el URL de inicio de sesión y el Microsoft Entra ID o Azure AD Identifier.

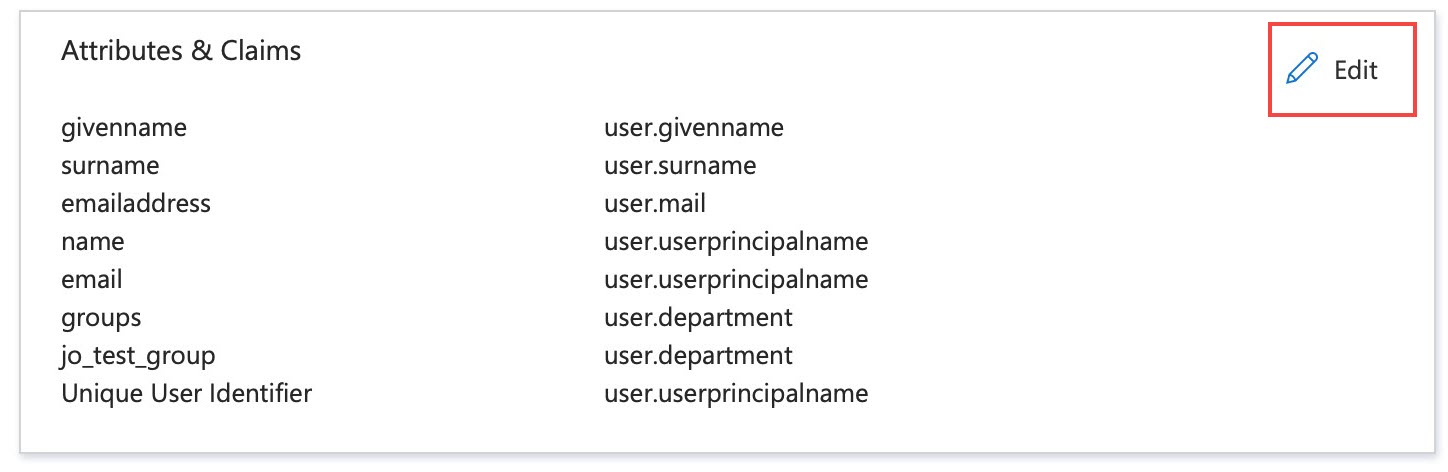

- Configure los atributos y reclamos.

- Localice el paso 2, Attributes & Claims (Atributos y reclamos).

- Haga clic en Edit (Editar).

- Haga clic en Add new claim (Añadir nuevo reclamo).

- Especifique el nombre del reclamo como email.

- Junto a Source attribute (Source attribute), seleccione un atributo que se corresponda con el reclamo email. Por ejemplo, seleccione user.mail.

- Haga clic en Save (Guardar).

- Haga clic en Add new claim (Añadir nuevo reclamo).

- Especifique el nombre del reclamo como groups.

- Junto a Source attribute (Source attribute), seleccione un atributo que se corresponda con el reclamo groups. Por ejemplo, seleccione user.department.

- Haga clic en Save (Guardar).Nota

- Para hacer corresponder el grupo de usuarios de SSO de SAML de QuWAN con un grupo ya creado en Microsoft Entra ID, haga clic en Add group claim (Añadir reclamo de grupo), seleccione All groups (Todos los grupos) y luego seleccione Custom group claim name (Nombre de reclamo de grupo personalizado). Introduzca el nombre del reclamo como groups.

- Para obtener más información sobre la modificación de reclamos, consulte Personalización de las notificaciones de token de SAML.

- Abra QuWAN Orchestrator.

- Seleccione su organización.

- Vaya a Configuración de servidor VPN > Configuración de privilegios.

- Vaya a SSO de SAML.

- Haga clic en Configurar SSO de SAML ahora.

- Pegue el URL de inicio de sesión único y el identificador IdP.

- Abra el certificado Base64 de descarga con una aplicación de texto.

- Copie el contenido del archivo de certificado.

- Pegue el contenido en el campo Certificado (formato Base64).

- Haga clic en Guardar.

- Añada un nuevo grupo de usuarios de SSO de SAML.

- En QuWAN Orchestrator, vaya a Configuración de servidor VPN > Configuración de privilegios > SSO de SAML.

- Junto a Reglas de usuarios SSO de SAML, haga clic en Añadir.

- Habilite la regla de usuarios.

- Establezca la configuración de la regla de usuarios.

Configuración Acción del usuario Nombre de la regla Especifique un nombre para la regla de usuarios SSO de SAML. Valor de atributo El valor se corresponde con el atributo de origen configurado en los reclamos de grupo de Microsoft Entra ID. Nota- Si ha configurado el atributo user.department en "Attributes and Claims (Atributos y reclamos)" en el portal de Microsoft Azure, introduzca el nombre del departamento de su organización como valor del atributo.

- El valor del atributo de origen se puede recuperar desde la aplicación Servidor QuWAN QBelt VPN dentro del portal de Microsoft Azure. Por ejemplo, seleccione su perfil de usuario, vaya a Overview (Información general) y luego haga clic en Properties (Propiedades). Identifique el valor asociado con el campo Department (Departamento) y copie el valor.

Si elige "Add Group Claim (Añadir reclamo de grupo)", debe copiar el "Object ID (ID de objeto)". Por ejemplo, seleccione su perfil de grupo, vaya a "Overview (Información general)" y luego copie el valor de "Object ID (ID de objeto)". - Seleccione Regla para todos los usuarios para aplicar el valor del atributo a todos los usuarios.

Segmento Seleccione un segmento preconfigurado. Hubs accesibles Seleccione uno o varios hubs para conectarse. - Opcional: Habilite Permitir conexiones multidispositivo simultáneas.

- Haga clic en Guardar.

- Haga clic en Aplicar.

QuWAN Orchestrator guardará la configuración de SSO de SAML.

3. Conexión con QuWAN QBelt VPN mediante QVPN Client y SSO de Microsoft Entra ID (Azure AD)

Después de configurar correctamente el SSO de SAML de QuWAN, establezca una conexión con QuWAN QBelt VPN a través de QVPN Client.

- Vaya a Utilidades de QNAP.

- Localice QVPN Client (anteriormente denominado Cliente de dispositivos de QVPN).

- Descargue la utilidad en su dispositivo.

- Instale la utilidad en el dispositivo.

- Abra QVPN Client.

- Haga clic en Añadir un perfil de QuWAN.

- Especifique el ID de la organización.NotaEncontrará el ID de la organización en QuWAN Orchestrator. Vaya a Configuración de servidor VPN > Configuración de privilegios > SSO de SAML.

- Haga clic en Siguiente.

Aparecerá la ventana Configuración de autenticación. - Seleccione SSO de SAML como servicio.

- Haga clic en Siguiente.

QVPN Client le solicitará que introduzca las credenciales de Microsoft Entra ID (Azure AD) una vez que abra el navegador predeterminado. - Haga clic en Aceptar.

- Introduzca sus credenciales de Microsoft Entra ID e inicie sesión.

- Cierre el navegador y regrese a QVPN Client.

- Establezca la configuración del perfil.

- Especifique un nombre de perfil.

- Seleccione un hub regional desde el menú desplegable.

Puede dejar que el sistema seleccione automáticamente el hub óptimo para sus necesidades o bien elegir un hub específico y especificar el puerto WAN al que desee conectarse. - Opcional: Seleccione Conectar inmediatamente después de guardar si desea conectarse al perfil de QuWAN inmediatamente después de aplicar la configuración.

- Localice el perfil de QuWAN en QVPN Client y luego haga clic en Conectar.

QVPN Client abrirá el navegador predeterminado del sistema para la autenticación del usuario. - Introduzca sus credenciales de Microsoft Entra ID e inicie sesión.

Puede cerrar el navegador después de iniciar sesión en Microsoft Entra y volver a QVPN Client.

QVPN Client se conectará con el servidor QuWAN QBelt VPN utilizando SSO de Microsoft Entra ID.

Lecturas adicionales

Para obtener más información sobre las funciones de Microsoft Entra ID, visite las siguientes páginas web.

- ¿Qué es el inicio de sesión único de Microsoft Entra ID?

- Habilitación del inicio de sesión único para una aplicación empresarial

- Autenticación SAML con Microsoft Entra ID