Hur konfigurerar jag SAML-baserad enkel inloggning för QuWAN QBelt VPN-servern med Microsoft Entra ID som identitetsleverantör?

Berörda produkter

- QuWAN Orchestrator

- QVPN Client

- Microsoft Entra ID

Information

QuWAN Orchestrator aktiverar användningen av SAML-baserad (Security Assertion Markup Language), SSO (Single Sign On) för att utbyta autentiserings- och auktoriseringsdata med en IdP (Identify Provider), exempelvis Microsoft Entra ID (Microsoft Azure AD). Med den här funktionen kan användare använda samma SAML IdP-autentiseringsuppgifter för att få tillgång till olika tjänster som har stöd för SAML-autentisering. Detta eliminerar behovet av att lägga till nya autentiseringsuppgifter för varje enskilt program och tjänst.

Procedur

1. Skapa ett QuWAN QBelt VPN-serverprogram i Microsoft Entra ID (Microsoft AD)

- Öppna https://portal.azure.com.

- Logga in med det användarnamn och lösenord som du har för Microsoft.

- På Microsoft Azure-bannern; klicka på

.

. - Klicka på All services (Alla tjänster).

- Klicka på Microsoft Entra ID.

- I den vänstra panelen, under Manage (Hantera); välj Enterprise applications (Företagsprogram).

- Klicka på New application (Nytt program).

- Klicka på Create your own application (Skapa ditt eget program).

- Under What's the name of your app? (Vad heter din app?) ger du ditt program ett namn.

Obs!Använd ett tydligt och beskrivande namn för din anpassade SAML-app, exempelvis liknande tjänstnamnet (till exempel ”QuWAN QBelt VPN-server”).

Obs!Använd ett tydligt och beskrivande namn för din anpassade SAML-app, exempelvis liknande tjänstnamnet (till exempel ”QuWAN QBelt VPN-server”). - Välj Integrate any other application you don't find in the gallery (Non-gallery) (Integrera något annat program som du inte hittar i galleriet (icke-galleri)).

- Klicka på Create (Skapa).

Azure lägger till programmet och omdirigerar till programsidan Overview (Översikt).

- Klicka på Users and groups (Användare och grupper) på sidopanelen för att tilldela specifika användare och grupper behörighet till programmet.

Mer information finns i Hantera tilldelning av användare och grupper till ett program.

2. Konfigurera Microsoft Entra ID-SSO (Azure AD) för QuWAN QBelt VPN-servern i QuWAN Orchestrator- och Azure-portalen

Om du vill aktivera Microsoft Entra ID-SSO (Azure ID) så måste du skapa en länk mellan Microsoft Entra ID-användare och deras motsvarande QuWAN QBelt VPN SAML-SSO-användargrupper.

- Gå till https://quwan.qnap.com.

- Logga in med det användarnamn och lösenord som du har för ditt QNAP-konto.

- Välj din organisation.

- Gå till VPN-serverinställningar > Privilegieinställningar.

- Gå till SAML-SSO.

- Klicka på Konfigurera SAML-SSO nu.

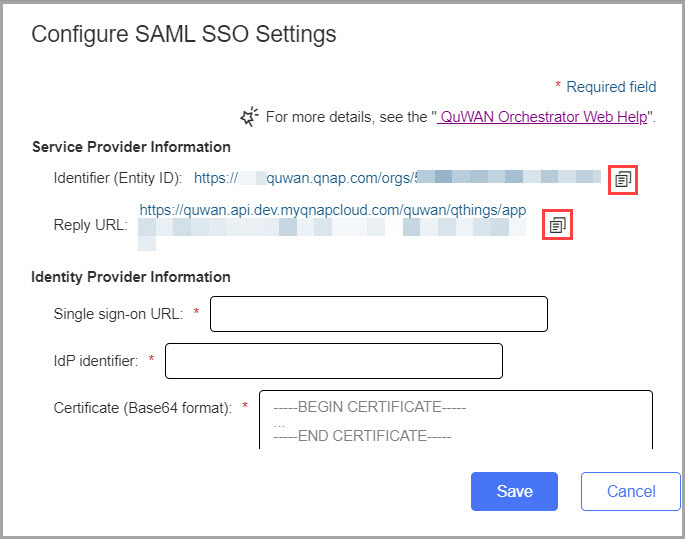

- Kopiera identifierare (enhets-ID) och svars-URL till urklipp.

- Öppna Azure-portalen.

- Gå till All services (Alla tjänster) > Manage (Hantera) > Enterprise applications (Företagsprogram).

- Lokalisera och öppna företagsprogrammet för QuWAN QBelt VPN-servern.

- Under Set up single sign on (Konfigurera enkel inloggning); klicka på Get started (Komma igång).

- Välj SAML som metod för enkel inloggning.

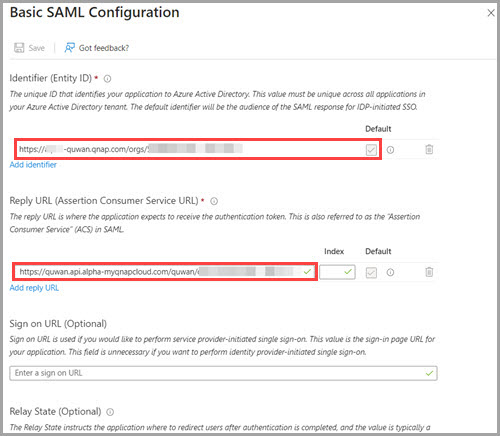

- Hitta steg 1, Basic SAML Configuration (Grundläggande SAML-konfiguration).

- Klicka på Edit (Redigera).

- Klistra in kopierad identifierare (enhets-ID) och svars-URL i respektive fält.

- Klicka på Save (Spara).

- Klicka på X för att stänga konfigurationsfönstret för SAML.

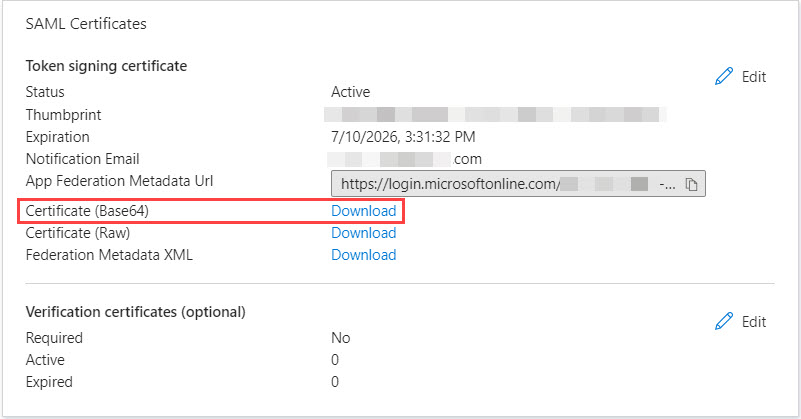

- Lokalisera steg 3, SAML Certificates (SAML-certifikat).

- Klicka på Download (Ladda ned) intill Certificate (Base64) (Certifikat (Base64)).

- Lokalisera steg 4, Set up [Application_Name] (Konfigurera [Application_Name]).

- Kopiera inloggnings-URL och Microsoft Entra ID eller Azure AD-identifierare till urklipp.

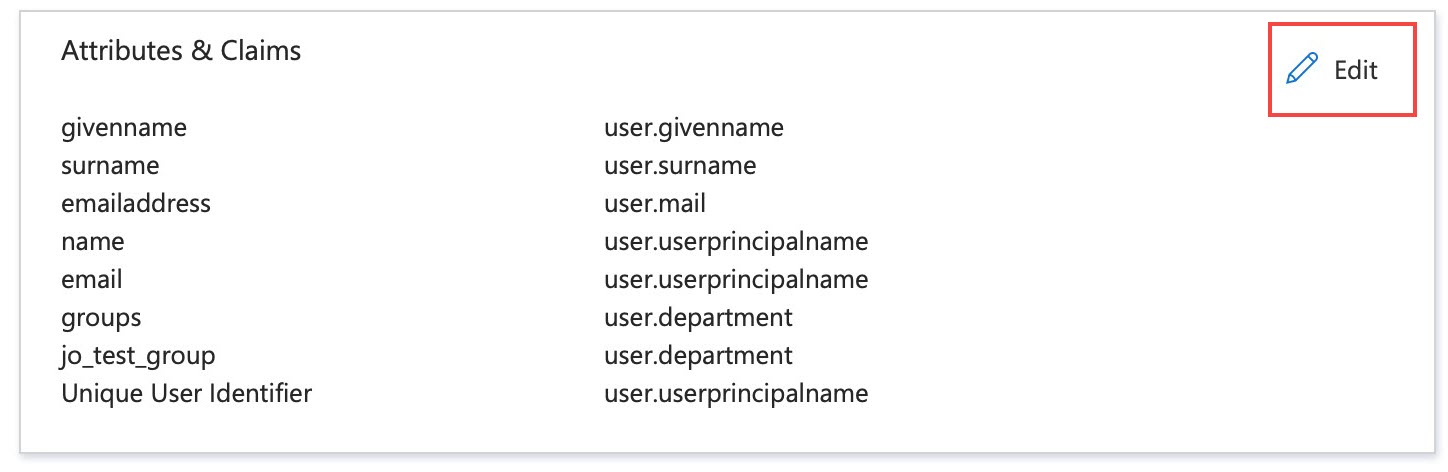

- Konfigurera attributen och kraven.

- Lokalisera steg 2, Attributes & Claims (Attribut och krav).

- Klicka på Edit (Redigera).

- Klicka på Add new claim (Lägg till nytt krav).

- Ange namnet på kravet som "email".

- Bredvid Source attribute (Källattribut); välj ett attribut som motsvarar kravet "email" . Välj till exempel user.mail.

- Klicka på Save (Spara).

- Klicka på Add new claim (Lägg till nytt krav).

- Ange namnet på kravet som ”groups”.

- Välj ett attribut som motsvarar anspråket ”groups” intill Source attribute (Källattribut). Välj till exempel user.department.

- Klicka på Save (Spara).Obs!

- Klicka på Add group claim (Lägg till gruppanspråk), välj All groups (Alla grupper) och välj sedan Custom group claim name (Namn på anpassat gruppanspråk) så att användargruppen QuWAN SAML-SSO motsvarar en redan skapad grupp i Microsoft Entra ID. Ange namnet på kravet som ”groups”.

- Mer information om att modifiera krav finns i Anpassa SAML-tokenkrav.

- Öppna QuWAN Orchestrator.

- Välj din organisation.

- Gå till VPN-serverinställningar > Privilegieinställningar.

- Gå till SAML-SSO.

- Klicka på Konfigurera SAML-SSO nu.

- Klistra in URL-adressen för enkel inloggning och IdP-identifierare.

- Öppna det nedladdade Base64-certifikatet med ett textprogram.

- Kopiera innehållet i certifikatfilen.

- Klistra in innehållet i fältet Certifikat (Base64-format).

- Klicka på Spara.

- Lägga till en ny SAML-SSO-användargrupp.

- I QuWAN Orchestrator; gå till VPN-serverinställningar > Privilegieinställningar > SAML-SSO.

- Bredvid SAML-SSO-användarregler; klicka på Lägg till.

- Aktivera användarregeln.

- Konfigurera användarregelns inställningar.

Inställning Användaråtgärd Regelnamn Ge SAML-SSO-regeln ett namn. Attributvärde Värdet som motsvarar det källattribut som konfigurerats i gruppanspråk för Microsoft Entra ID. Obs!- Ange organisationens avdelningsnamn som attributvärde om du har konfigurerat attributet user.department i "Attributes and Claims (Attribut och krav)" i Microsoft Azure-portalen.

- Värdet för källattributet kan hämtas från QuWAN QBelt VPN-serverprogrammet i Microsoft Azure-portalen. Välj till exempel din användarprofil, gå till Overview (Översikt) och klicka sedan på Properties (Egenskaper). Identifiera värdet som är kopplat till fältet Department (Avdelning) och kopiera värdet.

Om du väljer "Add Group Claim (Lägg till gruppanspråk)" måste du kopiera "Object ID (Objekt-ID)". Välj till exempel din grupprofil och gå till "Overview (Översikt)" för att sedan kopiera värdet "Object ID (Objekt-ID)". - Välj Regel för alla användare för att tillämpa attributvärdet på alla användare.

Segment Välj ett förkonfigurerat segment. Åtkomliga hubbar Välj en eller flera hubbar att ansluta till. - Valfritt: Aktivera Tillåt samtidiga flerenhetsanslutningar.

- Klicka på Spara.

- Klicka på Tillämpa.

QuWAN Orchestrator sparar SAML-SSO-inställningarna.

3. Ansluta till QuWAN QBelt VPN med QVPN Client och Microsoft Entra ID-SSO (Azure AD)

Efter konfiguration av QuWAN SAML-SSO, upprätta en anslutning till QuWAN QBelt VPN via QVPN Client.

- Gå till QNAP-verktyg.

- Hitta QVPN Client (tidigare kallad QVPN-enhetsklient).

- Ladda ned verktyget till din enhet.

- Installera verktyget på enheten.

- Öppna QVPN Client.

- Klicka på Lägg till QuWAN-profil.

- Specificera organisations-ID.Obs!Du hittar organisations-ID i QuWAN Orchestrator. Gå till VPN-serverinställningar > Privilegieinställningar > SAML-SSO.

- Klicka på Nästa.

Sidan Autentiseringsinställningar öppnas. - Välj tjänsten SAML-SSO.

- Klicka på Nästa.

QVPN Client uppmanar dig att mata in autentiseringsuppgifter för Microsoft Entra ID (Azure AD) när standardwebbläsaren öppnats. - Klicka på OK.

- Mata in dina autentiseringsuppgifter för Microsoft Entra ID och logga in.

- Stäng webbläsaren och återgå till QVPN Client.

- Konfigurera profilinställningarna.

- Ange ett profilnamn.

- Välj ett regional hubb i den nedrullningsbara listrutan.

Du kan antingen låta systemet välja den optimala hubben för dina behov automatiskt eller så kan du manuellt välja en specifik hubb och ange den WAN-port du vill ansluta till. - Valfritt: Välj Anslut omedelbart efter Spara om du vill ansluta till QuWAN-profilen omedelbart efter att inställningarna har tillämpats.

- Leta reda på QuWAN-profilen i QVPN Client och klicka sedan på Anslut.

QVPN Client öppnar standardwebbläsaren för användarautentisering. - Mata in dina autentiseringsuppgifter för Microsoft Entra ID och logga in.

Efter inloggningen på Microsoft Entra kan du stänga webbläsaren och återgå till QVPN Client.

QVPN Client ansluter till QuWAN QBelt VPN-servern med Microsoft Entra ID-SSO.

Läs mer

Mer information om funktionerna i Microsoft Entra ID finns på följande webbsidor.

- Vad är enkel inloggning i Microsoft Entra ID?

- Aktivera enkel inloggning för ett företagsprogram

- SAML-autentisering med Microsoft Entra ID