Jak skonfigurować logowanie jednokrotne przez SAML na serwerze QuWAN QBelt VPN z usługą Microsoft Entra ID jako dostawcą tożsamości?

Dotyczy produktów

- QuWAN Orchestrator

- QVPN Client

- Microsoft Entra ID

Szczegóły

Platforma QuWAN Orchestrator obsługuje logowanie jednokrotne (SSO) oparte na protokole Security Assertion Markup Language (SAML), co umożliwia wymianę danych uwierzytelniających i autoryzacyjnych z usługą dostawcy tożsamości (IdP), na przykład Microsoft Entra ID (Microsoft Azure AD). Ta funkcja pozwala używać tych samych poświadczeń dostawcy tożsamości SAML, aby uzyskiwać dostęp do różnych usług, które obsługują uwierzytelnianie SAML. Dzięki temu nie trzeba dodawać poświadczeń do każdej aplikacji lub usługi.

Procedura

1. Tworzenie aplikacji serwera QuWAN QBelt VPN przy użyciu usługi Microsoft Entra ID (Azure AD)

- Przejdź na stronę https://portal.azure.com.

- Zaloguj się przy użyciu nazwy użytkownika i hasła do konta Microsoft.

- Na banerze Microsoft Azure kliknij ikonę

.

. - Kliknij pozycję All services (Wszystkie usługi).

- Kliknij pozycję Microsoft Entra ID.

- W lewym panelu w obszarze Manage (Zarządzaj) wybierz opcję Enterprise applications (Aplikacje korporacyjne).

- Kliknij pozycję New application (Nowa aplikacja).

- Kliknij pozycję Create your own application (Utwórz własną aplikację).

- W obszarze What's the name of your app? (Jak nazywa się Twoja aplikacja?) podaj nazwę aplikacji.

UwagaWpisz zrozumiałą, opisową nazwę niestandardowej aplikacji SAML, odpowiadającą nazwie usługi (np. „Serwer QuWAN QBelt VPN”).

UwagaWpisz zrozumiałą, opisową nazwę niestandardowej aplikacji SAML, odpowiadającą nazwie usługi (np. „Serwer QuWAN QBelt VPN”). - Wybierz opcję Integrate any other application you don't find in the gallery (Non-gallery) (Zintegruj dowolną aplikację, której nie ma w galerii (spoza galerii)).

- Kliknij opcję Create (Utwórz).

Platforma Azure doda aplikację, po czym nastąpi przekierowanie do strony Overview (Przegląd) aplikacji.

- Na panelu bocznym kliknij opcję Users and groups (Użytkownicy i grupy), aby przypisać określonych użytkowników i wskazane grupy na potrzeby autoryzacji dostępu do aplikacji.

Aby uzyskać szczegółowe informacje, zobacz Zarządzanie przypisaniem użytkowników i grup do aplikacji.

2. Konfigurowanie logowania jednokrotnego w usłudze Microsoft Entra ID (Azure AD) dla serwera QuWAN QBelt VPN na platformie QuWAN Orchestrator i w witrynie Azure Portal

Aby włączyć logowanie jednokrotne w usłudze Microsoft Entra ID (Azure ID), należy połączyć użytkowników Microsoft Entra ID z odpowiednimi grupami użytkowników logowania jednokrotnego SAML w usłudze QuWAN QBelt VPN.

- Przejdź na stronę https://quwan.qnap.com.

- Zaloguj się przy użyciu nazwy użytkownika i hasła do konta QNAP.

- Wybierz organizację.

- Wybierz kolejno Ustawienia serwera VPN > Ustawienia uprawnień.

- Wybierz pozycję Logowanie jednokrotne SAML.

- Kliknij pozycję Skonfiguruj logowanie jednokrotne SAML teraz.

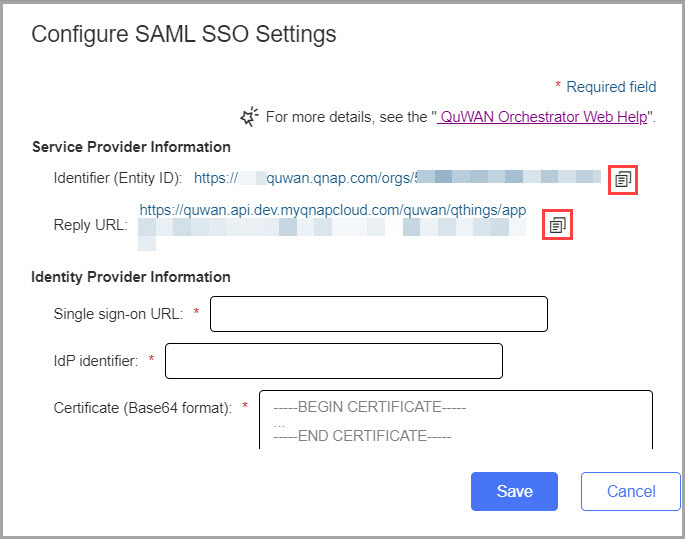

- Skopiuj identyfikator (ID jednostki) i adres URL odpowiedzi do schowka.

- Otwórz witrynę Azure Portal.

- Wybierz kolejno All services (Wszystkie usługi) > Manage (Zarządzaj) > Enterprise applications (Aplikacje korporacyjne).

- Znajdź i otwórz aplikację korporacyjną na serwerze QuWAN QBelt VPN.

- W sekcji Set up single sign on (Skonfiguruj logowanie jednokrotne) kliknij pozycję Get started (Rozpocznij).

- Wybierz opcję SAML jako metodę logowania jednokrotnego.

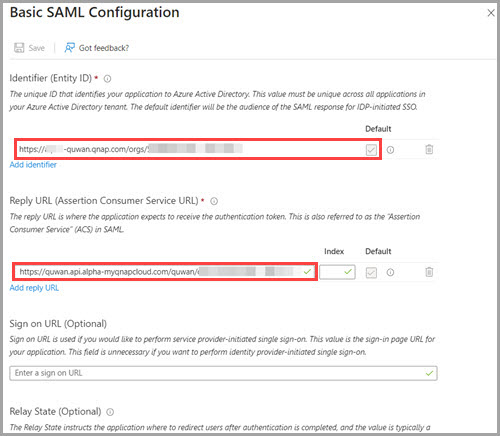

- Przejdź do kroku 1: Basic SAML Configuration (Podstawowa konfiguracja SAML).

- Kliknij opcję Edit (Edytuj).

- Wklej skopiowany identyfikator (ID jednostki) i adres URL odpowiedzi w odpowiednich polach.

- Kliknij opcję Save (Zapisz).

- Kliknij przycisk X, aby zamknąć okno konfiguracji funkcji SAML.

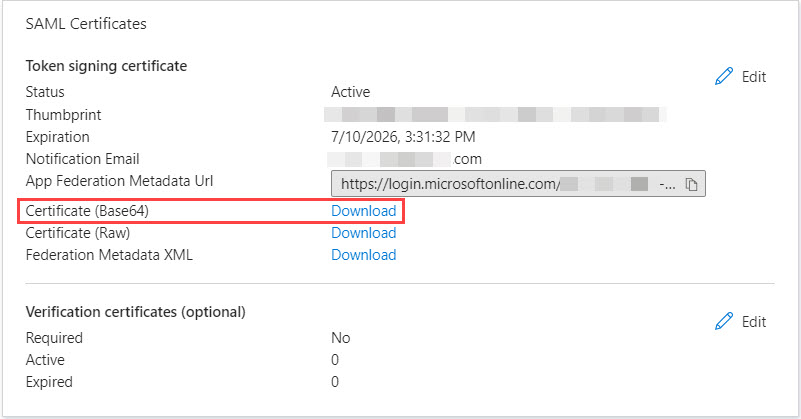

- Przejdź do kroku 3: SAML Certificates (Certyfikaty SAML).

- Obok opcji Certificate (Base64) (Certyfikat (Base64)), kliknij pozycję Download (Pobierz).

- Przejdź do kroku 4: Set up [Application_Name] (Konfigurowanie aplikacji [Nazwa_aplikacji]).

- Skopiuj adres URL logowania i identyfikator Microsoft Entra ID lub Azure AD do schowka.

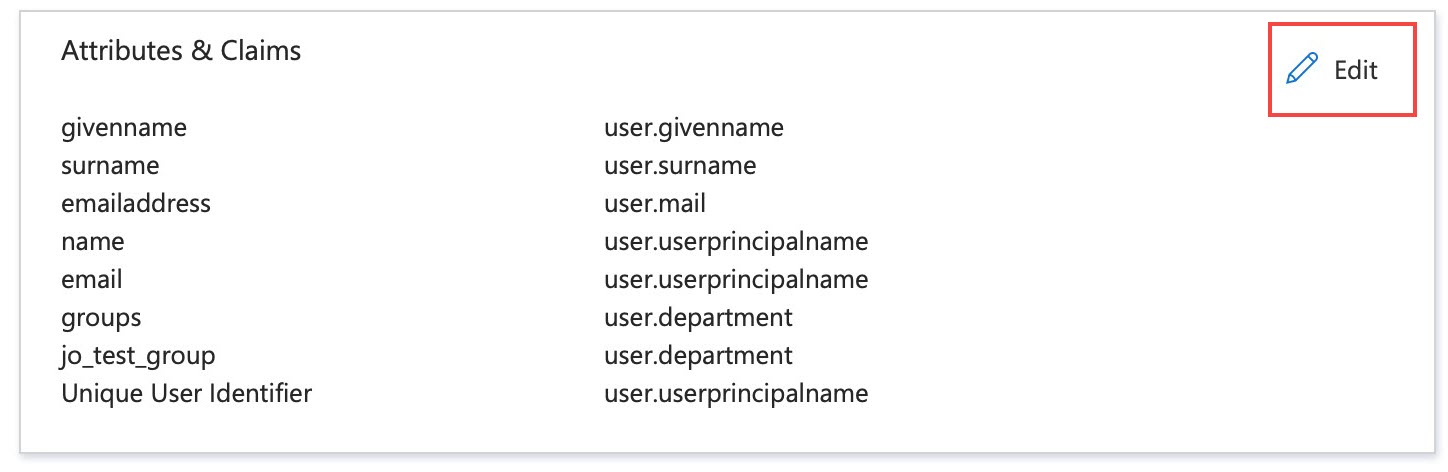

- Skonfiguruj atrybuty i roszczenia.

- Przejdź do kroku 2: Attributes & Claims (Atrybuty i roszczenia).

- Kliknij opcję Edit (Edytuj).

- Kliknij pozycję Add new claim (Dodaj nowe roszczenie).

- Określ nazwę roszczenia jako email.

- Obok opcji Source attribute (Atrybut źródłowy) wybierz atrybut odpowiadający roszczeniu email. Na przykład: user.mail.

- Kliknij opcję Save (Zapisz).

- Kliknij pozycję Add new claim (Dodaj nowe roszczenie).

- Określ nazwę roszczenia jako groups.

- Obok opcji Source attribute (Atrybut źródłowy) wybierz atrybut odpowiadający roszczeniu groups. Na przykład: user.department.

- Kliknij opcję Save (Zapisz).Uwaga

- Aby powiązać grupę użytkowników usługi Logowanie jednokrotne SAML QuWAN z grupą, która została utworzona na platformie Microsoft Entra ID, kliknij pozycję Add group claim (Dodaj roszczenie grupy), wybierz opcję All groups (Wszystkie grupy), a następnie wybierz opcję Custom group claim name (Niestandardowa nazwa roszczenia grupy). Określ nazwę roszczenia jako groups.

- Aby uzyskać szczegółowe informacje dotyczące modyfikowania roszczeń, zobacz artykuł Dostosowywanie roszczeń tokenu SAML.

- Otwórz platformę QuWAN Orchestrator.

- Wybierz organizację.

- Wybierz kolejno Ustawienia serwera VPN > Ustawienia uprawnień.

- Wybierz pozycję Logowanie jednokrotne SAML.

- Kliknij pozycję Skonfiguruj logowanie jednokrotne SAML teraz.

- Wklej adres URL logowania jednokrotnego i identyfikator dostawcy tożsamości.

- Otwórz pobrany certyfikat Base64 w aplikacji tekstowej.

- Skopiuj zawartość pliku certyfikatu.

- Wklej zawartość w polu Certyfikat (format Base64).

- Kliknij opcję Zapisz.

- Dodaj nową grupę użytkowników usługi Logowanie jednokrotne SAML.

- Na platformie QuWAN Orchestrator wybierz kolejno Ustawienia serwera VPN > Ustawienia uprawnień > Logowanie jednokrotne SAML.

- Obok opcji Reguły użytkowników usługi Logowanie jednokrotne SAML kliknij pozycję Dodaj.

- Uaktywnij regułę użytkowników.

- Skonfiguruj ustawienia reguł użytkowników.

Ustawienie Działanie użytkownika Nazwa reguły Podaj nazwę reguły użytkowników usługi Logowanie jednokrotne SAML. Wartość atrybutu Wartość odpowiadająca atrybutowi źródłowemu skonfigurowanemu w roszczeniach grupy Microsoft Entra ID. Uwaga- Jeśli skonfigurowano atrybut user.department w sekcji "Attributes and Claims (Atrybuty i roszczenia)" w witrynie Microsoft Azure Portal, należy wprowadzić nazwę działu organizacji jako wartość atrybutu.

- Wartość atrybutu źródłowego można uzyskać w aplikacji serwera QuWAN QBelt VPN w portalu Microsoft Azure. Na przykład: wybierz profil użytkownika, wybierz pozycję Overview (Przegląd), a następnie kliknij opcję Properties (Właściwości). Znajdź wartość powiązaną z polem Department (Dział) i skopiuj ją.

W przypadku wybrania opcji "Add Group Claim (Dodaj roszczenie grupy)" należy skopiować "Object ID (Identyfikator obiektu)". Na przykład: wybierz profil grupy, przejdź do obszaru "Overview (Przegląd)", a następnie skopiuj wartość "Object ID (Identyfikator obiektu)". - Wybierz opcję Reguła obowiązująca u wszystkich użytkowników, aby zastosować wartość atrybutu do wszystkich użytkowników.

Segment Wybierz wstępnie skonfigurowany segment. Dostępne huby Wybierz co najmniej jeden hub, z którym zostanie nawiązane połączenie. - Opcjonalnie: Włącz opcję Zezwalaj na jednoczesne połączenia wielu urządzeń.

- Kliknij opcję Zapisz.

- Kliknij przycisk Zastosuj.

Platforma QuWAN Orchestrator zapisze ustawienia usługi Logowanie jednokrotne SAML.

3. Nawiązywanie połączenia z serwerem VPN QuWAN QBelt za pomocą aplikacji QVPN Client i logowania jednokrotnego w usłudze Microsoft Entra ID (Azure AD)

Po skonfigurowaniu logowania jednokrotnego SAML QuWAN nawiąż połączenie z serwerem VPN QuWAN QBelt za pośrednictwem aplikacji QVPN Client.

- Przejdź do obszaru Narzędzia QNAP.

- Znajdź aplikację QVPN Client (wcześniej nazywaną Klient urządzenia QVPN).

- Pobierz narzędzie na urządzenie.

- Zainstaluj narzędzie na urządzeniu.

- Otwórz aplikację QVPN Client.

- Kliknij opcję Dodaj Profil QuWAN.

- Podaj identyfikator organizacji.UwagaIdentyfikator organizacji można znaleźć na platformie QuWAN Orchestrator. Wybierz kolejno Ustawienia serwera VPN > Ustawienia uprawnień > Logowanie jednokrotne SAML.

- Kliknij opcję Dalej.

Zostanie wyświetlona strona Ustawienia uwierzytelniania. - Wybierz pozycję Logowanie jednokrotne SAML jako usługę.

- Kliknij opcję Dalej.

Po otwarciu domyślnej przeglądarki w aplikacji QVPN Client zostanie wyświetlony monit o wprowadzenie poświadczeń do usługi Microsoft Entra ID (Azure AD). - Kliknij przycisk OK.

- Wprowadź poświadczenia i zaloguj się w usłudze Microsoft Entra ID.

- Zamknij przeglądarkę i wróć do aplikacji QVPN Client.

- Skonfiguruj ustawienia profilu.

- Określ nazwę profilu.

- Z menu rozwijanego wybierz hub regionalny.

Możesz zezwolić na automatyczny wybór hubu przez system lub ręcznie wybrać odpowiedni hub i określić port WAN, z którym chcesz nawiązać połączenie. - Opcjonalnie: Wybierz opcję Połącz niezwłocznie po zapisaniu, jeśli chcesz nawiązać połączenie z profilem QuWAN od razu po zastosowaniu ustawień.

- Znajdź profil QuWAN w aplikacji QVPN Client, a następnie kliknij opcję Połącz.

Aplikacja QVPN Client otworzy domyślną przeglądarkę systemową w celu uwierzytelnienia użytkownika. - Wprowadź poświadczenia do usługi Microsoft Entra ID i zaloguj się.

Po zalogowaniu się w usłudze Microsoft Entra możesz zamknąć przeglądarkę i wrócić do aplikacji QVPN Client.

Aplikacja QVPN Client połączy się z serwerem QuWAN QBelt VPN za pomocą logowania jednokrotnego w usłudze Microsoft Entra ID.

Dodatkowe informacje

Szczegółowe informacje na temat funkcji usługi Microsoft Entra ID można znaleźć na następujących stronach.

- Co to jest logowanie jednokrotne w usłudze Microsoft Entra ID?

- Włączanie logowania jednokrotnego w aplikacji korporacyjnej

- Uwierzytelnianie SAML przy użyciu usługi Microsoft Entra ID