QuWAN QBelt VPN サーバーに、ID プロバイダーとして Microsoft Entra ID を使って SAML ベースのシングルサインオンを設定するにはどうしたらいいですか?

該当製品

- QuWAN Orchestrator

- QVPN Client

- Microsoft Entra ID

詳細

QuWAN Orchestrator は、Security Assertion Markup Language (SAML) ベースのシングルサインオン (SSO) の利用が可能で、Microsoft Entra ID (Microsoft Azure AD) などの Identify Provider (IdP) で認証と承認のデータ交換を行います。この機能により、ユーザーは、SAML 認証をサポートするさまざまなサービスにアクセスするために同じ SAML IdP 証明書を利用できるようになります。これにより、各個別のアプリケーションとサービスに対して新しい証明書を追加しなくても済むようになります。

手順

1.Microsoft Entra ID (Azure AD) で、QuWAN QBelt VPN サーバーを作成する

- https://portal.azure.com に移動します。

- Microsoft のユーザー名とパスワードでサインインします。

- Microsoft Azure バナー上で

をクリックします。

をクリックします。 - [All services (すべてのサービス)]をクリックします。

- [Microsoft Entra ID] をクリックします。

- 左パネルの、[Manage (管理)]の下で、[Enterprise applications (エンタープライズ アプリケーション)]を選択します。

- [New application (新しいアプリケーション)]をクリックします。

- [Create your own application (自分のアプリケーションを作成)]をクリックします。

- [What's the name of your app? (お使いのアプリの名前は何ですか?)]の下で、お使いのアプリの名前を指定します。

注意サービス名自身 (たとえば、「QuWAN QBelt VPN サーバー」) のように明瞭でわかりやすい名前をカスタム SAML アプリにつけてください。

注意サービス名自身 (たとえば、「QuWAN QBelt VPN サーバー」) のように明瞭でわかりやすい名前をカスタム SAML アプリにつけてください。 - [Integrate any other application you don't find in the gallery (Non-gallery) (ギャラリーで見つからないその他のアプリケーションを統合 (ギャラリー外))]を選択します。

- [Create (作成)]をクリックします。

Azure は、アプリケーションを追加し、そのアプリケーションの[Overview (概要)]ページにリダイレクトします。

- サイドパネルで、[Users and groups (ユーザーとグループ)]をクリックし、アプリケーションへのアクセスを認める具体的なユーザーとグループを割り当てます。

詳細は、アプリケーションへのユーザーとグループの割り当てを管理するをご覧ください。

2.QuWAN Orchestrator および Azure portal での QuWAN QBelt VPN サーバーのために Microsoft Entra ID (Azure AD) SSO を設定する

Microsoft Entra ID (Azure ID) SSO を有効にするには、Microsoft Entra ID ユーザーとそれに対応する QuWAN QBelt VPN SAML SSO ユーザーグループの間にリンクを作成する必要があります。

- https://quwan.qnap.com に進みます。

- QNAP アカウント名とパスワードでサインインします。

- 組織を選択します。

- [VPN サーバー設定] > [権限設定]に進みます。

- [SAML SSO]に進みます。

- [今すぐ SAML SSO を設定する]をクリックします。

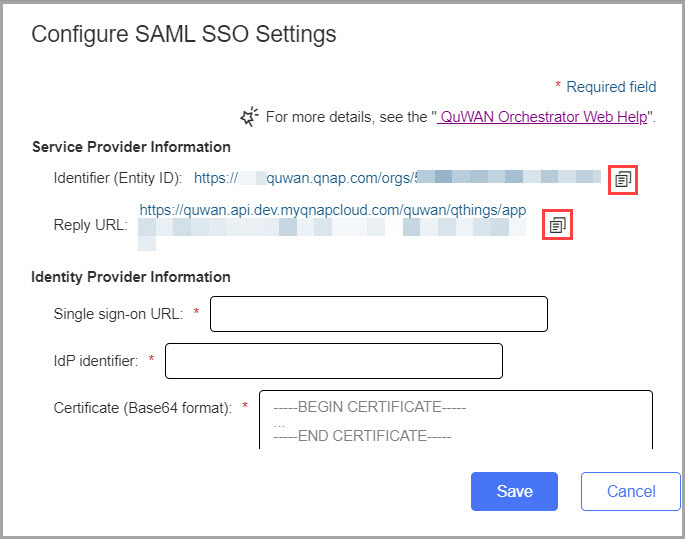

- 識別子 (エンティティ ID) とリプライ URL をクリップボードにコピーします。

- Azure ポータルを開きます。

- [All services (すべてのサービス)] > [Manage (管理)] > [Enterprise applications (エンタープライズ アプリケーション)]に進みます。

- QuWAN QBelt VPN サーバーエンタープライズ アプリケーションを見つけ、開きます。

- [Set up single sign on (「シングルサインオン」をセットアップ)]の下で、[Get started (はじめに)]をクリックします。

- シングルサインオンの手段として、[SAML]を選びます。

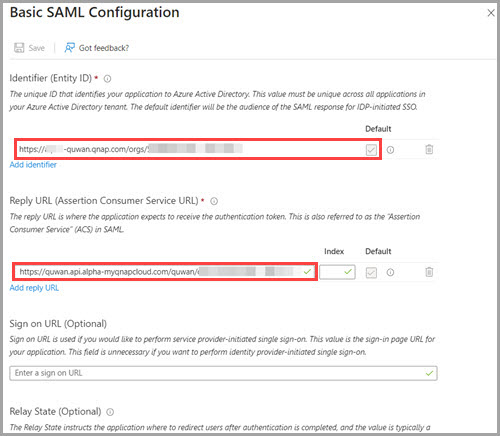

- ステップ1、[Basic SAML Configuration (基本 SAML 設定)]を見つけます。

- [Edit (編集)]をクリックします。

- 識別子 (エンティティ ID) とリプライ URL を対応するフィールドに貼り付けます。

- [Save (保存)]をクリックします。

- [X]をクリックして SAML 構成ウィンドウを閉じます。

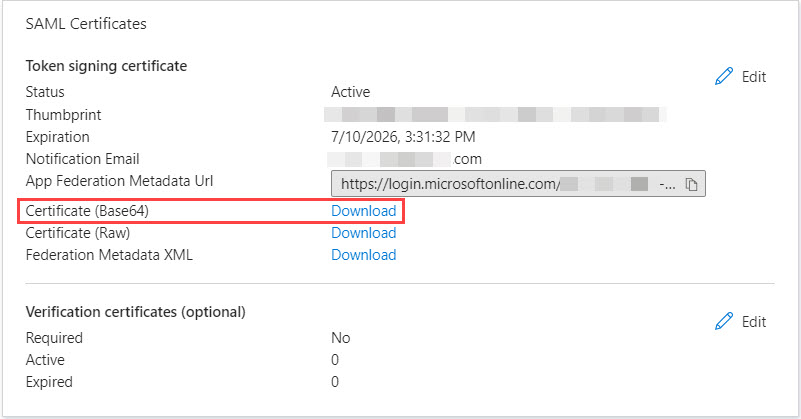

- ステップ 3、[SAML Certificates (SAML 証明書)]を見ます。

- [Certificate (Base64) (証明書 (Base64))]のとなりで、[Download (ダウンロード)]をクリックします。

- ステップ4、[Set up [Application_Name] ([Application_Name] のセットアップ)]を見ます。

- ログイン URL および Microsoft Entra ID または Azure AD の識別子をクリップボードにコピーします。

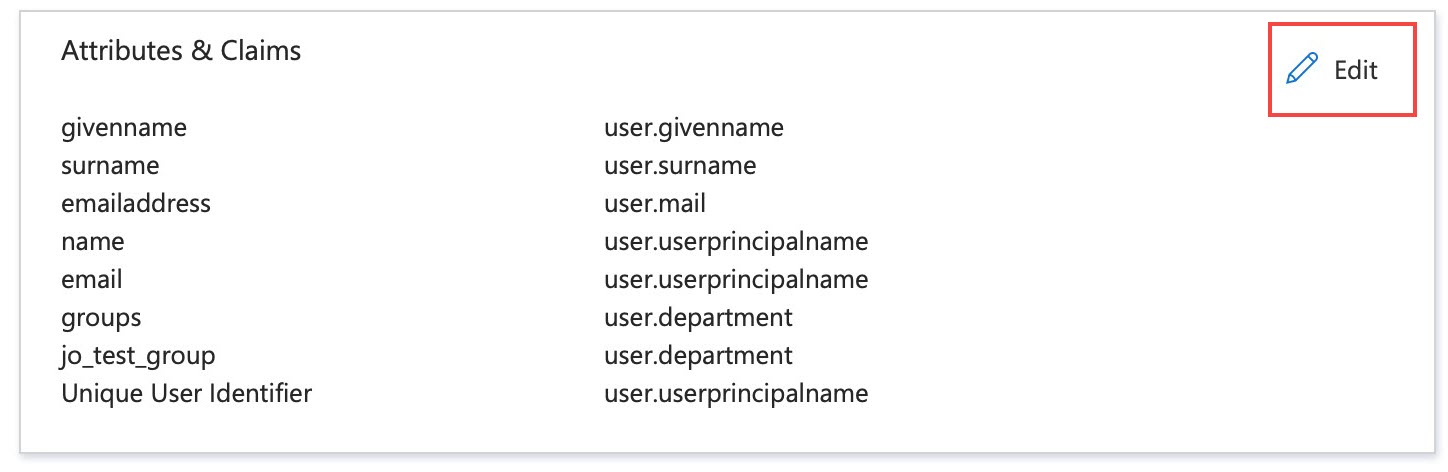

- 属性とクレームを設定します。

- ステップ 2、[Attributes & Claims (属性とクレーム)]を見ます。

- [Edit (編集)]をクリックします。

- [Add new claim (新しいアカウントの追加)]をクリックします。

- クレームを「email」と指定します。

- [Source attribute (ソース属性)]のとなりで、「email」クレームに対応する属性を選択します。たとえば、user.mail を選択します。

- [Save (保存)]をクリックします。

- [Add new claim (新しいアカウントの追加)]をクリックします。

- クレーム名を「groups」と指定します。

- [Source attribute (ソース属性)]のとなりで、「groups」クレームに対応する属性を選択します。たとえば、user.department を選択します。

- [Save (保存)]をクリックします。注意

- QuWAN SAML SSO ユーザーグループを Microsoft Entra ID ですでに作成済のグループに対応させるには、[Add group claim (グループクレームを追加)]をクリックし、[All groups (全グループ)]を選択してから、[Custom group claim name (カスタムグループクレーム名)]を選択します。クレーム名を「groups」として入力します。

- クレームの修正に関する詳細は、「カスタマイズされた SAML トークンクレーム」をご覧ください。

- QuWAN Orchestrator を開きます。

- 組織を選択します。

- [VPN サーバー設定] > [権限設定]に進みます。

- [SAML SSO]に進みます。

- [今すぐ SAML SSO を設定する]をクリックします。

- シングルサインオン URL と IdP 識別子を貼り付けます。

- テキスト アプリケーションを使用して Base64 証明書ダウンロードを開きます。

- 証明書ファイルの内容をコピーします。

- [証明書 (Base64 フォーマット)] フィールドの内容を貼り付けます。

- [保存]をクリックします。

- 新しい SAML SSO ユーザーグループを追加します。

- QuWAN Orchestrator で、[VPN サーバー設定] > [権限設定] > [SAML SSO]に進みます。

- [SAML SSO ユーザールール]のとなりで、[追加]をクリックします。

- ユーザールールを有効にします。

- ユーザーグループ設定を行います。

設定 ユーザー操作 ルール名 SAML SSO ユーザールール用の名前を指定します。 属性値 Microsoft Entra ID のグループクレームで設定されたソース属性に対応する値です。 注意- Microsoft Azureポータルで[Attributes and Claims (属性とクレーム)]の[user.department]属性を設定している場合は、組織の部署名を属性値として入力します。

- ソース属性の値は、Microsoft Azure ポータル内の QuWAN QBelt VPN サーバーアプリケーションから取り出すことができます。たとえば、ユーザープロファイルを選び、[Overview (概要)]に進んでから、[Properties (プロパティ)]をクリックします。[Department (部門)]フィールドに対応する値を確認し、その値をコピーします。

[Add Group Claim (グループクレームを追加)]を選択した場合、[Object ID (オブジェクト ID)]をコピーする必要があります。たとえば、グループプロファイルを選び、[Overview (概要)]に進んでから、[Object ID (オブジェクト ID)]値をコピーします。 - 全ユーザーのルールを選択し、属性値を全ユーザーに適用します。

セグメント 事前設定されたセグメントを選択します。 アクセス可能なハブ 接続する1つ以上のハブを選択します。 - 任意:[同時のマルチデバイス接続を許可する]を有効にします。

- [保存]をクリックします。

- [適用]をクリックします。

QuWAN Orchestrator が、SAML SSO設定を保存します。

3.QVPN Client と Microsoft Entra ID (Azure AD) SSO で QuWAN QBelt VPN に接続します。

QuWAN SAML SSO が正しく設定できたら、 QVPN Client で QuWAN QBelt VPN への接続を確立します。

- QNAP Utilities に進みます。

- QVPN Client (以前の名称は QVPN デバイスクライアント) を見つけます。

- ユーティリティを自分のデバイスにダウンロードします。

- ユーティリティをそのデバイスにインストールします。

- QVPN Client を開きます。

- [QuWAN プロファイルの追加]をクリックします。

- 組織 ID を指定します。注意組織 ID は、QuWAN Orchestrator 内にあります。[VPN サーバー設定] > [権限設定] > [SAML SSO]に進みます。

- [次へ]をクリックします。

[認証設定]ページが表示されます。 - サービスとして [SAML SSO] を選択します。

- [次へ]をクリックします。

QVPN Clientが、デフォルトブラウザを開いてMicrosoft Entra ID (Azure AD) 証明書を入力するように求めます。 - [OK]をクリックします。

- Microsoft Entra ID 証明書を入力し、サインインします。

- ブラウザを閉じ、QVPN Client に戻ります。

- プロファイル設定を行います。

- プロファイル名を指定します。

- ドロップダウンメニューからリージョナルハブを選択します。

自分のニーズに合った最良のハブをシステムに自動的に選んでもらうか、あるいは特定のハブを手動で選び、接続しようとする WAN ポートを指定することもできます。 - 任意:設定を適用した直後に QuWAN プロファイルに接続したい場合は、[保存後すぐに接続する]を選びます。

- QVPN Client 内で QuWAN プロファイルを見つけてから、[接続]をクリックします。

QVPN Client が、ユーティリティ認証のためにデフォルトのシステムブラウザを開きます。 - Microsoft Entra ID の証明書を入力してサインインします。

Microsoft Entra にログイン後はブラウザを閉じ、QVPN Client に戻ることができます。

QVPN Client が、Microsoft Entra ID SSO を使用して QuWAN QBelt VPN サーバーに接続します。

さらに読む

Microsoft Entra ID の機能詳細に関しては、次のウェブページをご覧ください。