如何為 QuWAN QBelt VPN 伺服器設定 SAML 型單一登入,並使用 Microsoft Entra ID 做為身分識別提供者?

最後修訂日期:

2025-04-09

適用產品

- QuWAN Orchestrator

- QVPN Client

- Microsoft Entra ID

詳細資訊

QuWAN Orchestrator 支援使用 Security Assertion Markup Language (SAML) 型單一登入 (SSO) 與身分提供者 (IdP) (例如 Microsoft Entra ID (Microsoft Azure AD)) 交換驗證和授權資料。透過這個功能,使用者可以利用相同的 SAML IdP 認證來存取支援 SAML 驗證的各種服務。如此一來,無需新增認證即可使用各個應用程式和服務。

備註

Microsoft 已將 Azure Active Directory (AD) 重新命名為 Microsoft Entra ID。如需詳細資訊,請參見:Azure Active Directory 的新名稱。

步驟

1.使用 Microsoft Entra ID (Azure AD) 建立 QuWAN QBelt VPN 伺服器應用程式

- 前往 https://portal.azure.com。

- 使用您的 Microsoft 使用者名稱和密碼登入。

- 按一下 Microsoft Azure 橫幅上的

。

。 - 按一下[All services (所有服務)]。

- 按一下[Microsoft Entra ID]。

- 在左側面板的[Manage (管理)]下,選擇[Enterprise applications (企業應用程式)]。

- 按一下[New application (新增應用程式)]。

- 按一下[Create your own application (建立您自己的應用程式)]。

- 在[What's the name of your app? (您的應用程式的名稱是什麼?)]下方,為您的應用程式指定名稱。

備註為您的自訂 SAML 應用程式取一個清楚明確的描述性名稱,像是服務名稱本身 (例如「QuWAN QBelt VPN 伺服器」)。

備註為您的自訂 SAML 應用程式取一個清楚明確的描述性名稱,像是服務名稱本身 (例如「QuWAN QBelt VPN 伺服器」)。 - 選擇[Integrate any other application you don't find in the gallery (Non-gallery) (整合您在資源庫中找不到的其他應用程式 (非資源庫))]。

- 按一下[Create (建立)]。

Azure 將新增應用程式並重新導向至應用程式[Overview (總覽)]頁面。

- 在側面板上,按一下[Users and groups (使用者和群組)]以指派特定使用者和群組,來授權對應用程式的存取。

如需詳細資訊,請參見:管理應用程式的使用者和群組指派。

2.在 QuWAN Orchestrator 和 Azure 入口網站中,為 QuWAN QBelt VPN 伺服器設定 Microsoft Entra ID (Azure AD) SSO

若要啟用 Microsoft Entra ID (Azure ID) SSO,您必須在 Microsoft Entra ID 使用者與其對應的 QuWAN QBelt VPN SAML SSO 使用者群組之間建立連結。

- 前往 https://quwan.qnap.com。

- 使用您的 QNAP 帳戶使用者名稱和密碼登入。

- 選擇組織。

- 前往[VPN 伺服器設定]>[權限設定]。

- 前往[SAML SSO]。

- 按一下[立即設定 SAML SSO]。

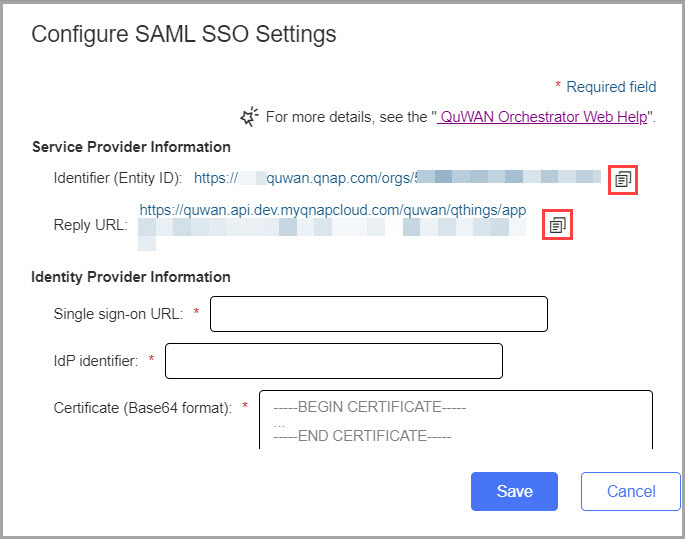

- 將識別碼 (實體 ID) 和回覆 URL 複製到剪貼簿。

- 開啟 Azure 入口網站。

- 前往[All services (所有服務)]>[Manage (管理)]>[Enterprise applications (企業應用程式)]。

- 找到 QuWAN QBelt VPN 伺服器企業應用程式並將其開啟。

- 在[Set up single sign on (設定單一登入)]下,按一下[Get started (開始使用)]。

- 選擇[SAML]作為單一登入方法。

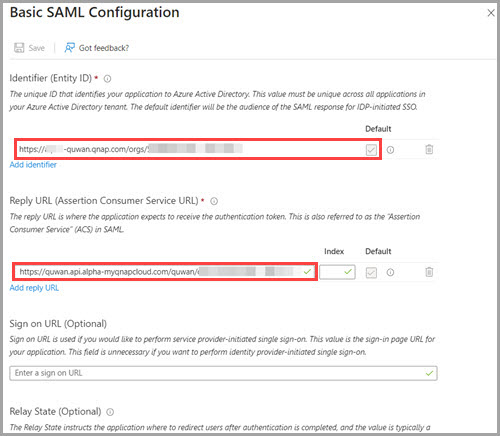

- 找到步驟 1:[Basic SAML Configuration (基本 SAML 設定)]。

- 按一下[Edit (編輯)]。

- 將複製的識別碼 (實體 ID) 和回覆 URL 貼到各自的欄位中。

- 按一下[Save (儲存)]。

- 按一下[X]可關閉 SAML 設定視窗。

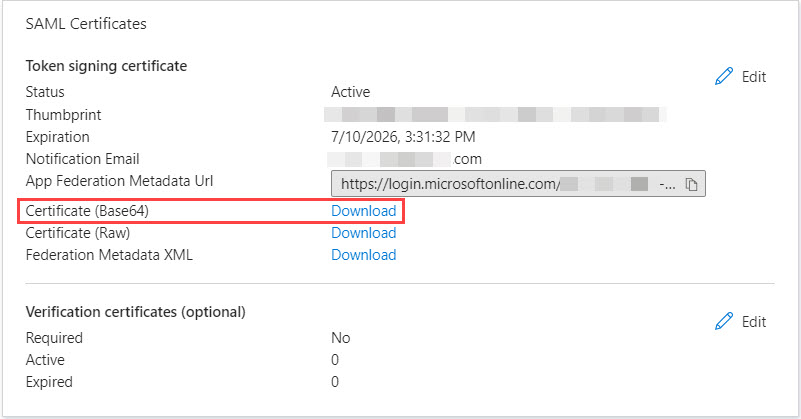

- 找到步驟 3:[SAML Certificates (SAML 憑證)]。

- 在[Certificate (Base64) (憑證 (Base64))]旁按一下[Download (下載)]。

- 找到步驟 4:[Set up [Application_Name] (設定 [Application_Name])]。

- 將登入 URL 和 Microsoft Entra ID 或 Azure AD 識別碼複製到剪貼簿。

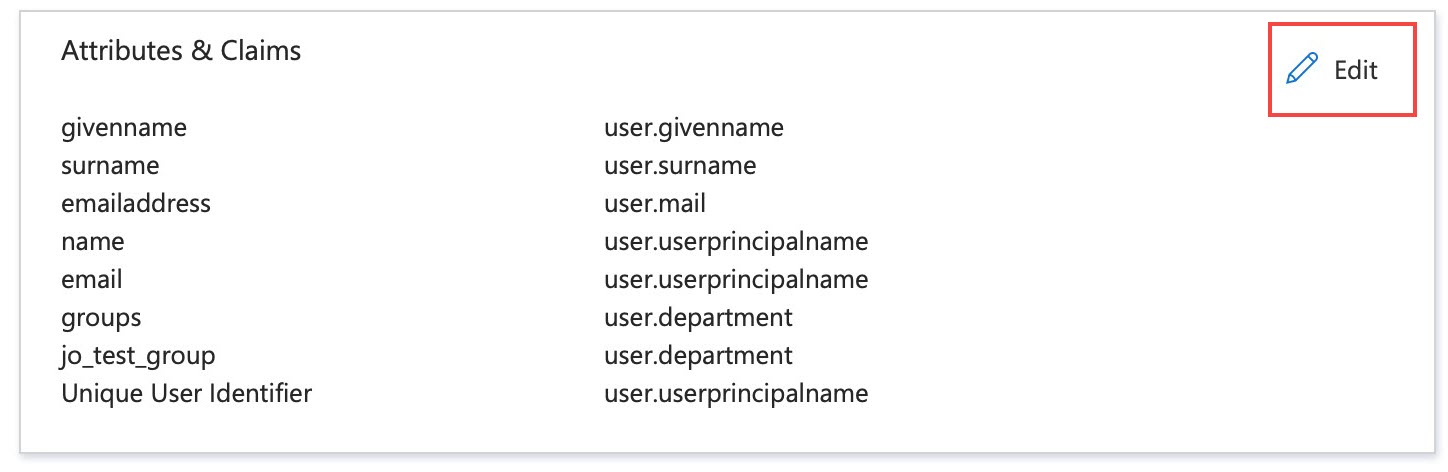

- 設定屬性和宣告。

- 找到步驟 2:[Attributes & Claims (屬性和宣告)]。

- 按一下[Edit (編輯)]。

- 按一下[Add new claim (新增宣告)]。

- 將宣告名稱指定為[email]。

- 在[Source attribute (來源屬性)]旁邊選擇與[email]宣告相對應的屬性。例如,選擇[user.mail]。

- 按一下[Save (儲存)]。

- 按一下[Add new claim (新增宣告)]。

- 將宣告名稱指定為[groups]。

- 在[Source attribute (來源屬性)]旁選擇與[groups]宣告相對應的屬性。例如,選擇[user.department]。

- 按一下[Save (儲存)]。備註

- 若要將 QuWAN SAML SSO 使用者群組與 Microsoft Entra ID 中已建立的群組對應,請按一下[Add group claim (新增群組宣告)],選擇[All groups (所有群組)],然後選擇[Custom group claim name (自訂群組宣告名稱)]。輸入宣告名稱為[groups]。

- 如需修改宣告的相關詳細資訊,請參見:自訂 SAML 權杖宣告。

- 開啟[QuWAN Orchestrator]。

- 選擇組織。

- 前往[VPN 伺服器設定]>[權限設定]。

- 前往[SAML SSO]。

- 按一下[立即設定 SAML SSO]。

- 貼上單一登入 URL 和 IdP 識別碼。

- 使用文書應用程式開啟下載的 Base64 憑證。

- 複製憑證檔案的內容。

- 將內容貼到[憑證 (Base64 格式)]欄位中。

- 按一下[儲存]。

- 新增 SAML SSO 使用者群組。

- 在[QuWAN Orchestrator],前往[VPN 伺服器設定]>[權限設定]>[SAML SSO]。

- 按一下[SAML SSO 使用者規則]旁的[新增]。

- 啟用使用者規則。

- 配置使用者規則設定。

設定 使用者動作 規則名稱 指定 SAML SSO 使用者規則的名稱。 屬性值 對應於 Microsoft Entra ID 群組宣告中配置之來源屬性的值。 備註- 如果您已在 Microsoft Azure 入口網站的[Attributes and Claims (屬性和宣告)]配置[user.department]屬性,請輸入組織部門名稱作為屬性值。

- 您可以從 Microsoft Azure 入口網站內的 QuWAN QBelt VPN 伺服器應用程式擷取來源屬性的值。例如,選擇您的使用者設定檔,前往[Overview (總覽)],然後按一下[Properties (屬性)]。找到與[Department (部門)]欄位關聯的值,並複製該值。

如果選擇[Add Group Claim (新增群組宣告)],則必須複製[Object ID (物件 ID)]。例如,選擇您的群組設定檔,前往[Overview (總覽)],然後複製[Object ID (物件 ID)]值。 - 選擇[適用於所有使用者的規則]以將屬性值套用至所有使用者。

Segment 選擇預先設定的 Segment。 可存取 Hub 選擇一或多台要連接的 Hub。 - 選擇性步驟:勾選[允許多台裝置同時連線]。

- 按一下[儲存]。

- 按一下[套用]。

QuWAN Orchestrator 隨即儲存 SAML SSO 設定。

3.使用 QVPN Client 和 Microsoft Entra ID (Azure AD) SSO 連線到 QuWAN QBelt VPN

成功配置 QuWAN SAML SSO 後,透過 QVPN Client 建立與 QuWAN QBelt VPN 的連線。

- 前往[QNAP 應用工具]。

- 找到 QVPN Client (原本稱為 QVPN 裝置用戶端)。

- 下載應用工具至裝置。

- 在裝置安裝應用工具。

- 開啟[QVPN Client]。

- 按一下[新增 QuWAN 設定檔]。

- 指定組織 ID。備註您可以在 QuWAN Orchestrator 中找到組織 ID。前往[VPN 伺服器設定]>[權限設定]>[SAML SSO]。

- 按一下[下一步]。

[驗證設定]頁面隨即顯示。 - 選擇[SAML SSO]做為服務。

- 按一下[下一步]。

開啟預設瀏覽器後,QVPN Client 將提示您輸入 Microsoft Entra ID (Azure AD) 認證。 - 按一下[確定]。

- 輸入 Microsoft Entra ID 認證並登入。

- 關閉瀏覽器並返回[QVPN Client]。

- 配置設定檔設定。

- 指定設定檔名稱。

- 從下拉式功能表中選擇區域中樞 (Hub)。

您可以讓系統自動選擇最適合您需求的 Hub,也可以手動選擇特定 Hub,並指定要連接的 WAN 連接埠。 - 選擇性步驟:如果您想在套用設定後立即連接到 QuWAN 設定檔,請選擇[儲存後立即連線]。

- 在[QVPN Client]中找到 QuWAN 設定檔,然後按一下[連線]。

QVPN Client 將開啟預設系統瀏覽器以進行使用者驗證。 - 輸入 Microsoft Entra ID 憑證並登入。

您可以在登入[Microsoft Entra]後關閉瀏覽器並返回[QVPN Client]。

QVPN Client 將透過 Microsoft Entra ID SSO 連線到 QuWAN QBelt VPN 伺服器。

深入閱讀

如需 Microsoft Entra ID 功能的相關詳細資訊,請參考以下網頁。