Como devo proceder para configurar o início de sessão único baseado em SAML para o servidor QuWAN QBelt VPN com o Microsoft Entra ID como Identity Provider (fornecedor de identidade)?

Produtos aplicáveis

- QuWAN Orchestrator

- QVPN Client

- Microsoft Entra ID

Detalhes

O QuWAN Orchestrator permite a utilização do SSO (Single Sign On, início de sessão único) baseado em SAML (Security Assertion Markup Language) para trocar dados de autenticação e autorização com um IdP (Identify Provider), por exemplo, o Microsoft Entra ID (Microsoft Azure AD). Com esta funcionalidade, os utilizadores podem utilizar as mesmas credenciais IdP de SAML para aceder a vários serviços que suportam a autenticação SAML. Isto elimina a necessidade de adicionar novas credenciais para cada aplicação e serviço individual.

Procedimento

1. Criação de uma aplicação de servidor QuWAN QBelt VPN com o Microsoft Entra ID (Azure AD)

- Aceda a https://portal.azure.com.

- Inicie sessão utilizando o seu nome de utilizador e palavra-passe da Microsoft.

- No banner do Microsoft Azure, clique em

.

. - Clique em All services (Todos os serviços).

- Clique em Microsoft Entra ID.

- No painel esquerdo, em Manage (Gerir), selecione Enterprise applications (Aplicações empresariais).

- Clique em New application (Nova aplicação).

- Clique em Create your own application (Criar a sua própria aplicação).

- Em What's the name of your app? (Qual é o nome da sua aplicação?), especifique um nome para a sua aplicação.

NotaUtilize um nome claro e descritivo para a sua aplicação SAML personalizada, como o próprio nome do serviço (por exemplo, "Servidor QuWAN QBelt VPN").

NotaUtilize um nome claro e descritivo para a sua aplicação SAML personalizada, como o próprio nome do serviço (por exemplo, "Servidor QuWAN QBelt VPN"). - Selecione Integrate any other application you don't find in the gallery (Non-gallery) (Integrar qualquer outra aplicação que não se encontre na galeria (não pertencente à galeria)).

- Clique em Create (Criar).

O Azure adiciona a aplicação e redireciona-o para a página Overview (Visão Geral) da aplicação.

- No painel lateral, clique em Users and groups (Utilizadores e grupos), para atribuir utilizadores e grupos específicos para autorizar o acesso à aplicação.

Para obter detalhes, consulte Gerir a atribuição de utilizadores e grupos a uma aplicação.

2. Configuração do SSO do Microsoft Entra ID (Azure AD) para o Servidor QuWAN QBelt VPN no QuWAN Orchestrator e no portal do Azure

Para ativar o SSO do Microsoft Entra ID (Azure ID), é necessário criar uma ligação entre os utilizadores do Microsoft Entra ID e os grupos de utilizadores correspondentes do SSO da SAML do QuWAN QBelt VPN.

- Aceda a https://quwan.qnap.com.

- Inicie sessão utilizando o seu nome de utilizador e palavra-passe da conta QNAP.

- Selecione a sua organização.

- Aceda a Definições do Servidor VPN > Definições de Privilégio.

- Aceda a SSO da SAML.

- Clique em Configurar agora o SSO da SAML.

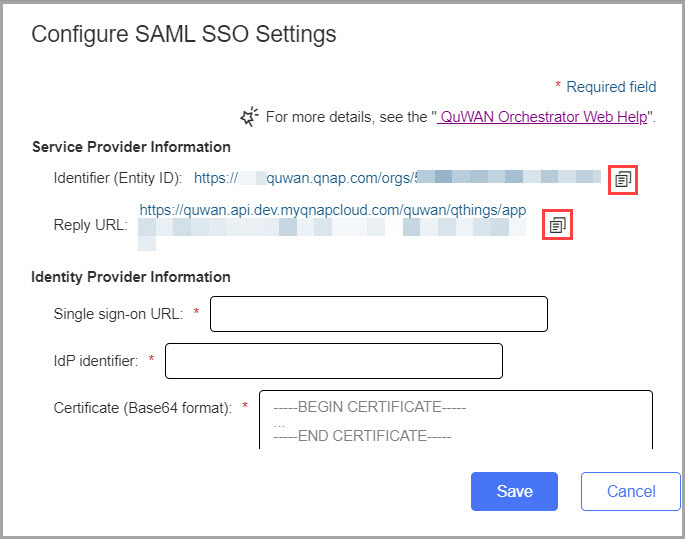

- Copie o identificador (ID da entidade) e o URL de resposta para a área de transferência.

- Abra o portal Azure.

- Aceda a All services (Todos os serviços) > Manage (Gerir) > Enterprise applications (Aplicações empresariais).

- Localize e abra a aplicação empresarial do Servidor QuWAN QBelt VPN.

- Em Set up single sign on (Configurar início de sessão único), clique em Get started (Introdução).

- Selecione SAML como método de início de sessão único.

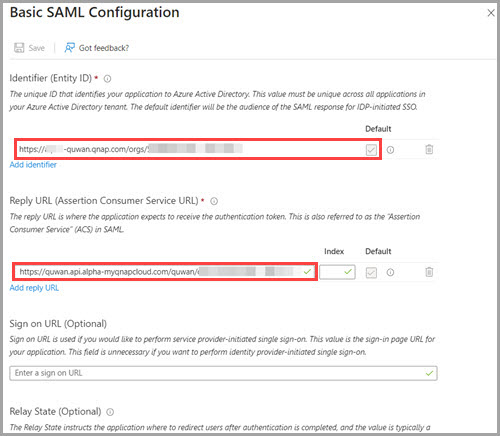

- Localize o passo 1, Basic SAML Configuration (Configuração básica de SAML).

- Clique em Edit (Editar).

- Cole o Identificador copiado (ID da entidade) e o URL de resposta nos respetivos campos.

- Clique em Save (Guardar).

- Clique em X para fechar a janela de configuração de SAML.

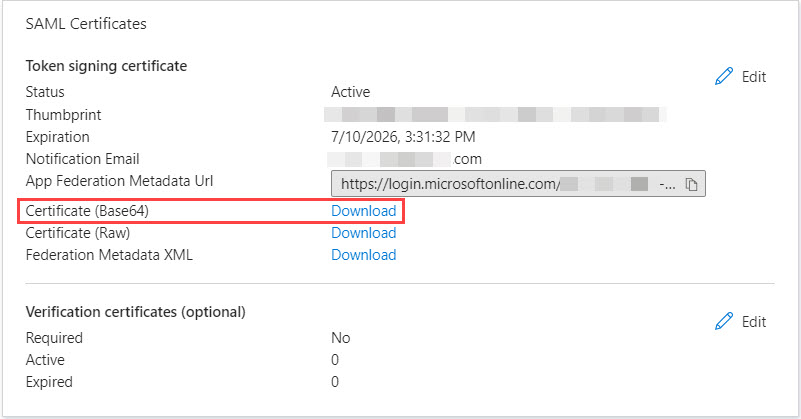

- Localize o passo 3, SAML Certificates (Certificados SAML).

- Junto a Certificate (Base64) (Certificado (Base64)), clique em Download (Transferir).

- Localize o passo 4, Set up [Application_Name] (Configurar [Nome_Aplicação]).

- Copie o URL de início de sessão e o Identificador do Microsoft Entra ID ou do Azure AD para a área de transferência.

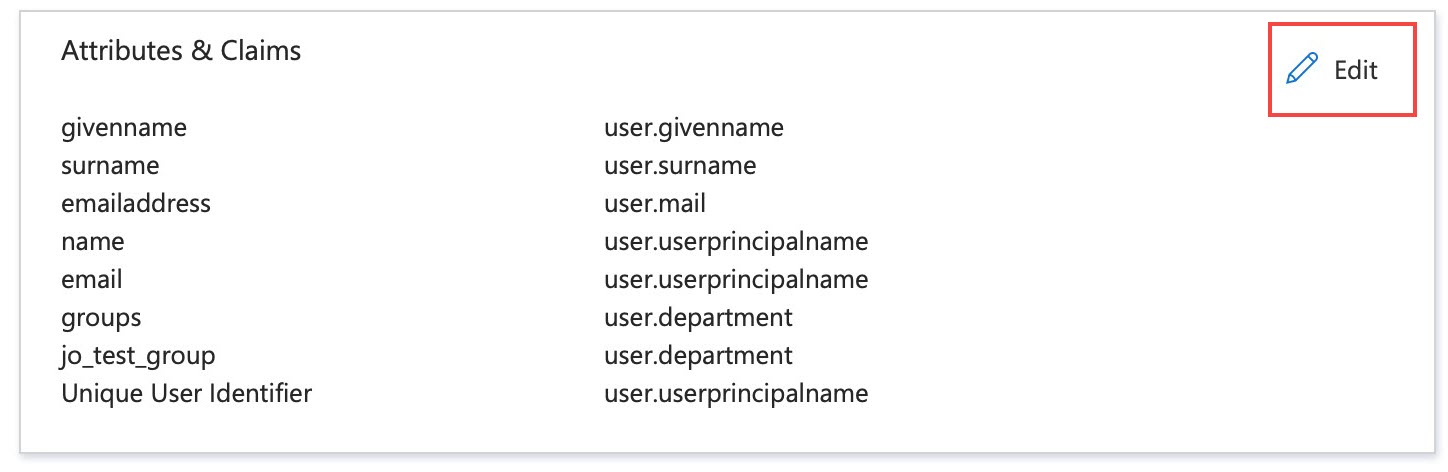

- Configure os atributos e pretensões.

- Localize o passo 2, Attributes & Claims (Atributos e Pretensões).

- Clique em Edit (Editar).

- Clique em Add new claim (Adicionar nova pretensão).

- Especifique o nome da pretensão, como email.

- Junto a Source attribute (Atributo de origem), selecione um atributo para corresponder à pretensão email. Por exemplo, selecione user.mail.

- Clique em Save (Guardar).

- Clique em Add new claim (Adicionar nova pretensão).

- Especifique o nome da pretensão, como groups.

- Junto a Source attribute (Atributo de origem), selecione um atributo para corresponder à pretensão groups. Por exemplo, selecione user.department.

- Clique em Save (Guardar).Nota

- Para fazer corresponder o grupo de utilizadores SSO da SAML do QuWAN a um grupo já criado no Microsoft Entra ID, clique em Add group claim (Adicionar pretensão de grupo), selecione All groups (Todos os grupos) e, em seguida, selecione Custom group claim name (Personalizar nome de pretensão de grupo). Introduza o nome da pretensão, como groups.

- Para obter detalhes sobre a alteração de pretensões, consulte Personalizar pretensões de token SAML.

- Abra o QuWAN Orchestrator.

- Selecione a sua organização.

- Aceda a Definições do Servidor VPN > Definições de Privilégio.

- Aceda a SSO da SAML.

- Clique em Configurar agora o SSO da SAML.

- Cole o URL de início de sessão único e o identificador IdP.

- Abra o certificado Base64 transferido utilizando uma aplicação de texto.

- Copie o conteúdo do ficheiro do certificado.

- Cole o conteúdo no campo Certificado (formato Base64).

- Clique em Guardar.

- Adicionar um novo grupo de utilizadores SSO da SAML.

- No QuWAN Orchestrator, aceda a Definições do Servidor VPN > Definições de Privilégio > SSO da SAML.

- Junto a Regras de utilizadores de SSO da SAML, clique em Adicionar.

- Ative a regra de utilizador.

- Configure as definições de regra de utilizador.

Definição Ação do utilizador Nome da regra Especifique um nome para a regra de utilizador de SSO da SAML. Valor do atributo O valor correspondente ao atributo de origem configurado nas pretensões de grupo do Microsoft Entra ID. Nota- Se tiver configurado o atributo user.department em "Attributes and Claims (Atributos e Pretensões)" no portal do Microsoft Azure, introduza o nome do departamento da sua organização como o valor do atributo.

- O valor do atributo de origem pode ser recuperado a partir da aplicação do Servidor QuWAN QBelt VPN no portal do Microsoft Azure. Por exemplo, selecione o seu perfil de utilizador, aceda a Overview (Visão geral) e depois clique em Properties (Propriedades). Identifique o valor associado ao campo Department (Departamento) e copie o valor.

Se escolher "Add Group Claim (Adicionar pretensão de grupo)", deve copiar o "Object ID (ID do Objeto)". Por exemplo, selecione o seu perfil de grupo, aceda a "Overview (Visão geral)" e depois copie o valor do "Object ID (ID do Objeto)". - Selecione "Regra para todos os utilizadores" para aplicar o valor do atributo a todos os utilizadores.

Segmento Selecione um segmento pré-configurado. Hubs acessíveis Selecione um ou mais hubs para ligar. - Opcional: Ative Permitir ligações simultâneas multidispositivos.

- Clique em Guardar.

- Clique em Aplicar.

O QuWAN Orchestrator guarda as definições de SSO da SAML.

3. Ligação a QuWAN QBelt VPN com o QVPN Client e o SSO do Microsoft Entra ID (Azure AD)

Depois de configurar com sucesso o SSO da SAML do QuWAN, estabeleça uma ligação ao QuWAN QBelt VPN através do QVPN Client.

- Aceda a Utilitários QNAP.

- Localize QVPN Client (anteriormente designado Cliente do Dispositivo QVPN).

- Transfira o utilitário para o seu dispositivo.

- Instale o utilitário no dispositivo.

- Abra o QVPN Client.

- Clique em Adicionar um Perfil QuWAN.

- Especifique o ID da organização.NotaPode encontrar o ID da organização em QuWAN Orchestrator. Aceda a Definições do Servidor VPN > Definições de Privilégio > SSO da SAML.

- Clique em Seguinte.

É apresentada a página Definições de autenticação. - Selecione SSO da SAML como serviço.

- Clique em Seguinte.

O QVPN Client solicita-lhe que introduza as credenciais do Microsoft Entra ID (Azure AD) quando abrir o navegador predefinido. - Clique em OK.

- Introduza as suas credenciais Microsoft Entra ID e inicie sessão.

- Feche o navegador e regresse a QVPN Client.

- Configure as definições do perfil.

- Especifique um nome de perfil.

- Selecione um hub regional no menu suspenso.

Pode deixar que o sistema selecione automaticamente o hub ideal para as suas necessidades ou pode escolher manualmente um hub concreto e especificar a porta WAN à qual pretende ligar. - Opcional: Selecione Ligar imediatamente depois de Guardar se pretender ligar ao perfil QuWAN imediatamente após a aplicação das definições.

- Localize o perfil QuWAN em QVPN Client e, em seguida, clique em Ligar.

O QVPN Client abre o navegador de sistema predefinido para autenticação do utilizador. - Introduza as suas credenciais Microsoft Entra ID e inicie sessão.

Pode fechar o navegador depois de iniciar sessão no Microsoft Entra e regressar a QVPN Client.

O QVPN Client liga-se ao servidor QuWAN QBelt VPN utilizando o SSO do Microsoft Entra ID.

Leitura adicional

Para obter detalhes sobre as funções do Microsoft Entra ID, visite as seguintes páginas de internet.

- O que é o Single Sign On (SSO - início de sessão único) no Microsoft Entra ID?

- Ativar o início de sessão único para uma aplicação empresarial

- Autenticação SAML com Microsoft Entra ID