Connexion d'un NAS QNAP à un répertoire LDAP

Qu'est-ce que LDAP ?

LDAP (Lightweight Directory Access Protocol) est un répertoire qui stocke les informations des utilisateurs et des groupes dans un serveur centralisé. Les administrateurs peuvent utiliser LDAP pour gérer les utilisateurs dans un annuaire LDAP et permettre aux utilisateurs de se connecter à plusieurs serveurs NAS en utilisant le même nom d'utilisateur et le même mot de passe.

Cette note d'application est destinée aux administrateurs et aux utilisateurs connaissant les serveurs Linux, les serveurs LDAP et Samba. La fonctionnalité LDAP sur les NAS QNAP nécessite un serveur LDAP en état de fonctionnement.

Configuration requise :

- Connexion au serveur LDAP et informations d'authentification

- Structure LDAP (où sont stockés les utilisateurs et les groupes)

- Paramètres de sécurité du serveur LDAP

Suivez les étapes ci-dessous pour connecter un NAS QNAP à un répertoire LDAP.

- Connectez-vous au NAS en tant qu'administrateur.

- Allez dans Panneau de configuration> Privilège> Sécurité du domaine.

Remarque : Par défaut, « Aucune sécurité de domaine » est activé et seuls les utilisateurs du NAS local peuvent se connecter au NAS. - Sélectionnez Authentification LDAP.

- Fournissez les informations suivantes :

| Champ | Description |

|---|---|

| Hôte serveur LDAP | Spécifiez le nom d'hôte ou l'adresse IP du serveur LDAP. |

| Sécurité LDAP | Spécifiez comment le NAS communiquera avec le serveur LDAP :

|

| DN Base | Spécifier le domaine LDAP. Exemple : dc=mydomain,dc=local |

| DN racine | Spécifiez l'utilisateur racine LDAP. Exemple : cn=admin,dc=mydomain,dc=local |

| Mot de passe | Spécifiez le mot de passe de l'utilisateur racine. |

| DN base d'utilisateurs | Spécifiez l'unité d'organisation (OU) dans laquelle les utilisateurs sont stockés. Exemple : ou=personnel,dc=mondomaine,dc=local |

| DN base de groupes | Spécifiez l'unité d'organisation (OU) dans laquelle les groupes sont stockés. Exemple : ou=groupe,dc=mondomaine,dc=local |

- Cliquez sur Appliquer.

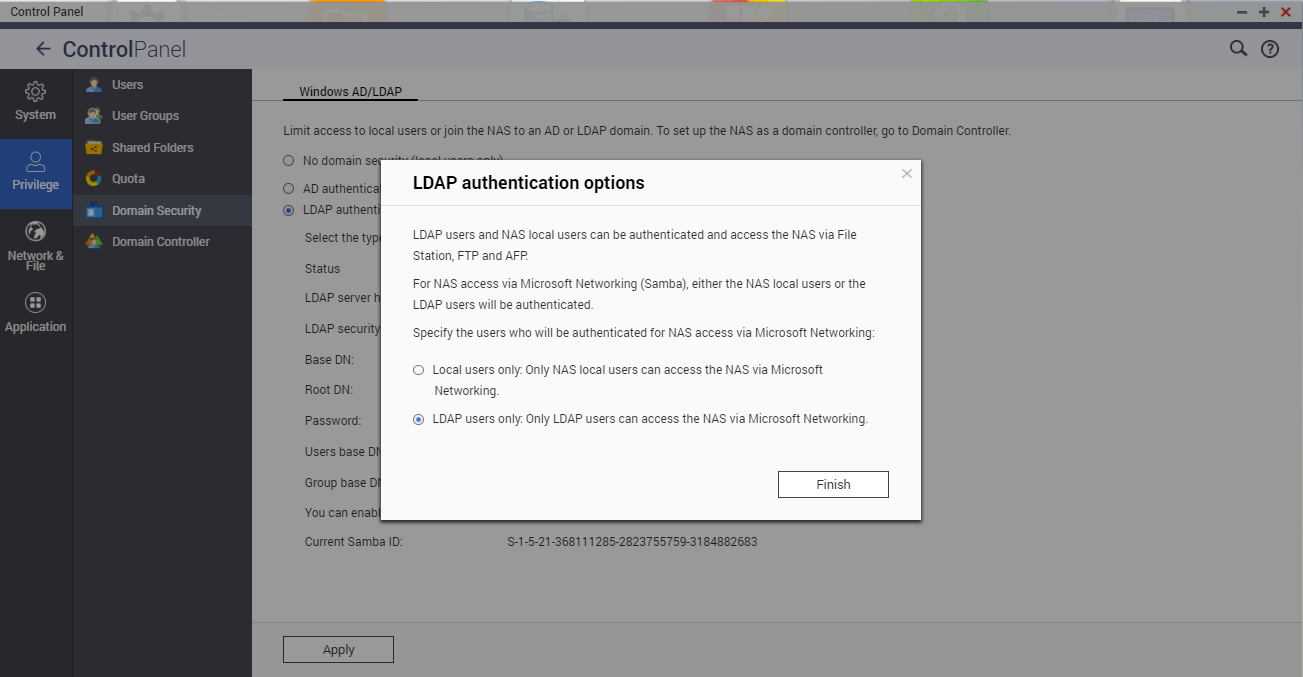

- En option : Configurez les options d'authentification LDAP.

Si Réseau Microsoft est activé avant de connecter le NAS au répertoire LDAP, la fenêtre Options d'authentification LDAP apparaît.- Sélectionnez les utilisateurs à authentifier.

- Utilisateurs locaux seulement : Seuls les utilisateurs de NAS locaux pourront accéder au NAS via les réseaux Microsoft.

- Utilisateurs LDAP seulement : seuls les utilisateurs LDAP pourront accéder au NAS via les réseaux Microsoft.

- Sélectionnez les utilisateurs à authentifier.

- Cliquez sur Terminer.

Authentification des utilisateurs et des groupes LDAP après la connexion du NAS à un répertoire LDAP

Remarque :

- Si le Réseau Microsoft n'est pas activé avant de connecter le NAS au répertoire LDAP, vous devez authentifier les utilisateurs LDAP après avoir connecté le NAS au répertoire LDAP.

- Les utilisateurs LDAP peuvent accéder aux dossiers partagés SMB, FTP et AFP.

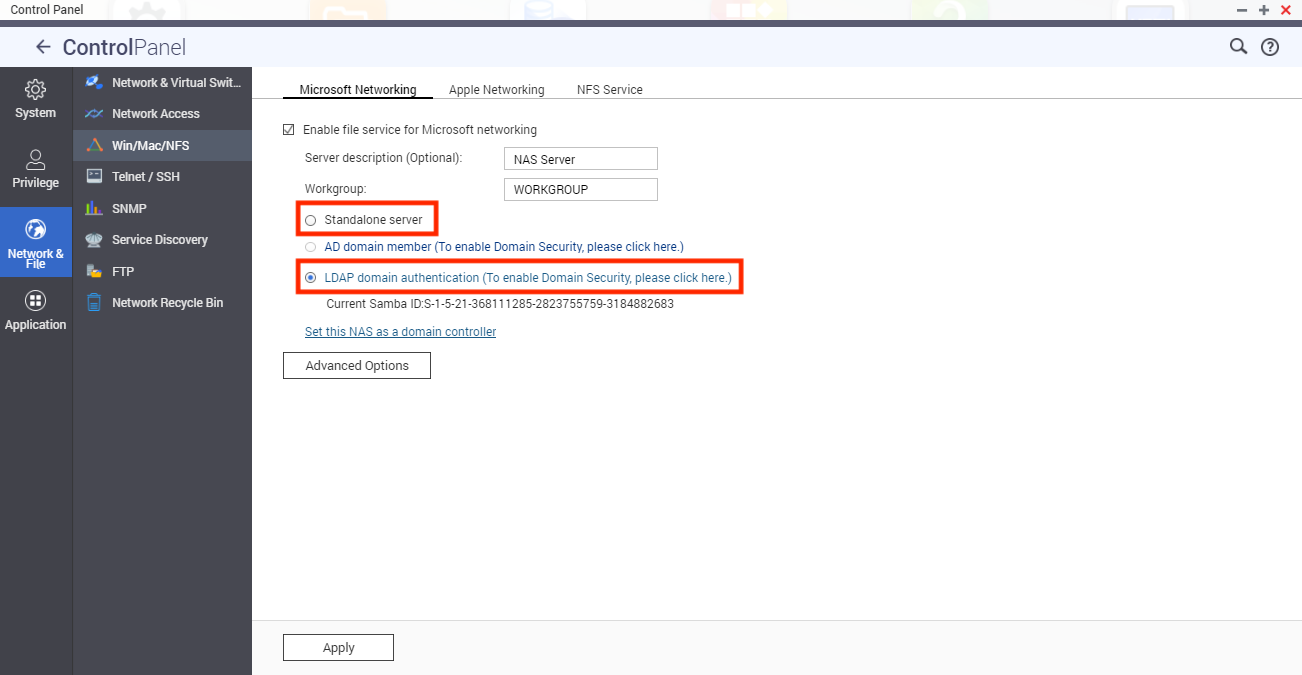

- Allez dans Panneau de configuration > Réseau et Services de fichiers > Win/Mac/NFS.

- Sélectionnez Activer le service de fichiers pour les réseaux Microsoft.

- Sélectionnez le type d'authentification.

- Serveur autonome : Utilisateurs locaux uniquement

- Authentification de domaine LDAP : Utilisateurs LDAP seulement

- Cliquez sur Appliquer.

Conseil (administrateur uniquement) :

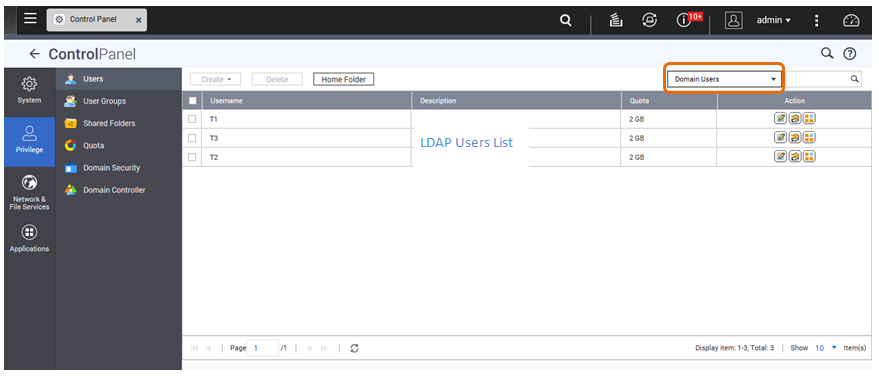

- Allez dans Panneau de configuration > Privilège > Utilisateurs et sélectionnez Utilisateurs du domaine dans le menu déroulant pour afficher les utilisateurs LDAP.

- Allez dans Panneau de configuration> Privilège> Groupes d'utilisateurs et sélectionnez Groupes de domaines dans le menu déroulant pour afficher les groupes LDAP.

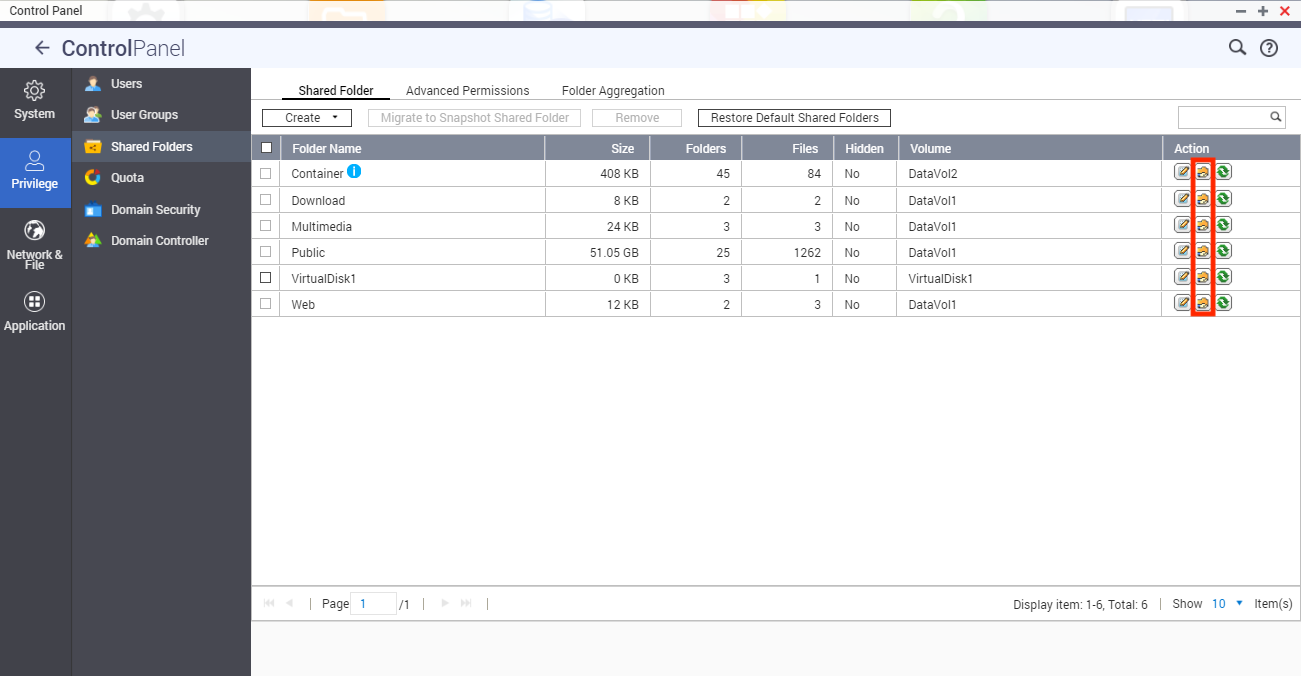

- Allez dans Panneau de configuration > Privilège > Dossiers partagés > Modifier les autorisations de dossiers partagés (

) pour spécifier les autorisations de dossier partagé pour les utilisateurs du domaine LDAP.

) pour spécifier les autorisations de dossier partagé pour les utilisateurs du domaine LDAP.

Exigences techniques pour l'authentification LDAP avec le Réseau Microsoft

L'authentification des utilisateurs LDAP sur un réseau Microsoft (Samba) requiert les éléments suivants :

- Logiciel tiers pour la synchronisation des mots de passe LDAP et Samba sur le serveur LDAP.

- Importation du schéma Samba dans le répertoire LDAP.

(1) Logiciels tiers :

Des solutions logicielles sont disponibles pour gérer les utilisateurs LDAP et le mot de passe Samba. Par exemple :

- Gestionnaire de compte LDAP (LAM) : Fournit une interface Web. Pour plus de détails, voir http://www.ldap-account-manager.org/.

- smbldap-tools : Outil de ligne de commande

- webmin-ldap-useradmin : Module d'administration utilisateur LDAP pour Webmin

(2) schéma de Samba :

Pour plus d'informations sur l'importation du schéma Samba sur le serveur LDAP, reportez-vous à la documentation fournie à l'appui ou aux FAQ du serveur LDAP.

Le fichier de schéma Samba est requis pour l'importation et se trouve dans le répertoire examples/LDAP de la distribution source Samba.

Exemple : Pour open-ldap sur le serveur Linux sur lequel le serveur LDAP est exécuté (selon la distribution Linux), procédez comme suit :

- Copiez le schéma Samba :

zcat /usr/share/doc/samba-doc/examples/LDAP/samba.schema.gz >

/etc/ldap/schema/samba.schema - Éditez /etc/ldap/slapd.conf (le fichier de configuration du serveur openldap) et assurez-vous que les lignes suivantes figurent dans le fichier :

- include /etc/ldap/schema/samba.schema

- include /etc/ldap/schema/cosine.schema

- include /etc/ldap/schema/inetorgperson.schema

- include /etc/ldap/schema/nis.schema

Exemple de configuration

Remarque : Les configurations suivantes peuvent être adaptées pour correspondre à la configuration spécifique de votre serveur LDAP.

- Serveur Linux OpenLDAP :

DN de base : dc=qnap,dc=com

DN racine : cn=admin,dc=qnap,dc=com

DN de base des utilisateurs : ou=people,dc=qnap,dc=com

DN de base des groupes : ou=group,dc=qnap,dc=com - Serveur Open Directory Mac

DN de base: dc=macserver,dc=qnap,dc=com

DN racine : uid=racine,cn=users,dc=macserver,dc=qnap,dc=com

DN de base des utilisateurs : cn=users, dc=macserver, dc=qnap, dc=com

DN de base des groupes : cn=groups,dc=macserver,dc=qnap,dc=com