QNAP NAS を LDAP ディレクトリへ接続する

LDAPとは

軽量ディレクトリアクセスプロトコル (LDAP) は、中央のサーバーにユーザーとグループの情報を保存するディレクトリです。管理者は、LDAP を使って、LDAP ディレクトリ内のユーザーを管理することができ、ユーザーは同じユーザー名とパスワードで複数の NAS サーバーに接続することができます。

このアプリケーションノートは、Linux サーバー、LDAP サーバー、および Samba に関する知識のある管理者およびユーザーを対象にしています。QNAP NASデバイス上のLDAP機能には、動作中のLDAPサーバーが必要です。

要件:

- LDAP サーバー接続情報および認証情報

- LDAP の構造 (ユーザーおよびグループが格納される)

- LDAP サーバーセキュリティ設定

次のステップを行い、QNAP NAS を LDAP ディレクトリに接続します。

- 管理者として NAS にログインします。

- 「コントロールパネル」 > 「権限」 > 「ドメインセキュリティ」に進みます

注:デフォルトでは、「ドメイン無しのセキュリティ」が有効になっており、ローカル NASユーザーだけがNAS に接続できます。 - 「LDAP 認証」を選択します。

- 以下の情報を入力します。

| フィールド | 説明 |

|---|---|

| LDAP サーバーホスト | LDAP サーバーのホスト名または IP アドレスを指定します。 |

| LDAP セキュリティ | NAS の LDAP サーバーとの通信方法を指定します。

|

| ベース DN | LDAP ドメインを指定します。 例: dc=mydomain,dc=local |

| ルート DN | LDAP ルートユーザーを指定します。 例: cn=admin,dc=mydomain,dc=local |

| バスワード | ルートユーザーのパスワードを指定します。 |

| ユーザーベース DN | ユーザーが格納されている OU (組織単位)を指定します。例: ou=people,dc=mydomain,dc=local |

| グループベース DN | グループが格納されている OU (組織単位)を指定します。 例: ou=group,dc=mydomain,dc=local |

- 「適用」をクリックします。

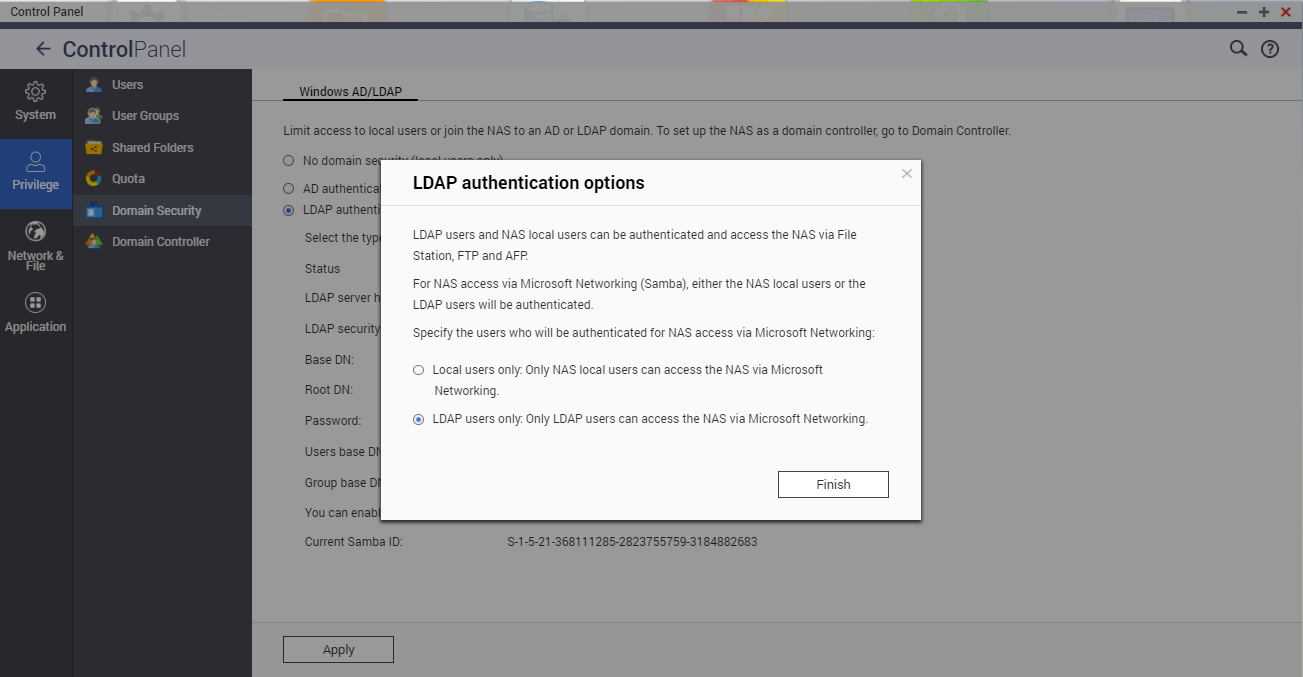

- オプション:LDAP 認証オプションを設定します。

NASがLDAPディレクトリに接続する前にMicrosoft ネットワーキングが有効になっている場合、LDAP 認証オプションウィンドウが表示されます。- 認証するユーザーを選択します。

- ローカルユーザーのみ:ローカル NAS ユーザーのみが、Microsoft ネットワーキングを経由して NAS にアクセスできます。

- LDAP ユーザーのみ:LDAPユーザーのみが、Microsoft ネットワーキングを経由してNASにアクセスできます。

- 認証するユーザーを選択します。

- 「終了」をクリックします。

NAS を LDAP ディレクトリへ接続した後に LDAP ユーザーとグループを認証する

注:

- NASがLDAPディレクトリに接続する前にMicrosoft ネットワーキングが有効になっていない場合、NAS を LDAP ディレクトリへ接続した後に LDAP ユーザーを認証する必要があります。

- LDAP ユーザーは、SMB共有フォルダー、FTP、AFPにアクセスできます。

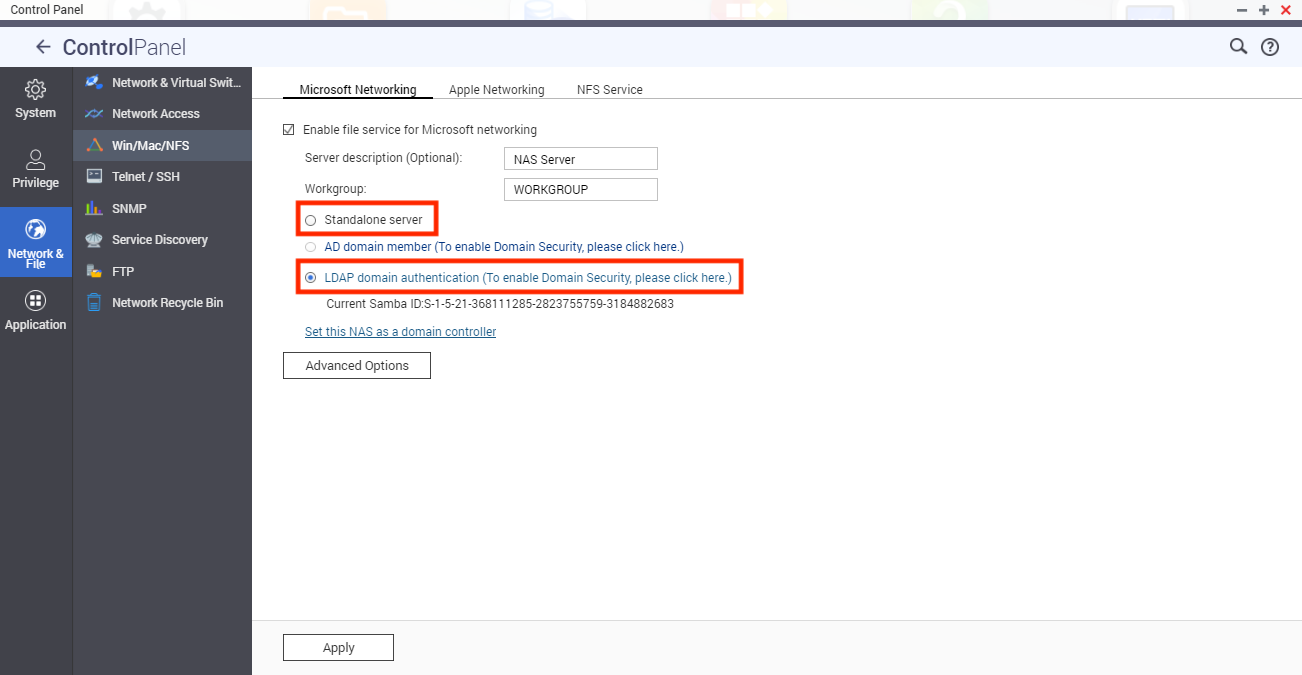

- 「コントロールパネル」 > 「ネットワーク & ファイルサービス」 > 「Win/Mac/NFS」 」 に進みます。

- 「Microsoftネットワーキングでファイルサービスを有効にする」を選択します。

- 認証タイプを選択します。

- スタンドアロンサーバー:ローカルNASユーザーのみ

- LDAP ドメイン認証:LDAP ユーザーのみ

- 「適用」をクリックします。

ヒント (管理者向け):

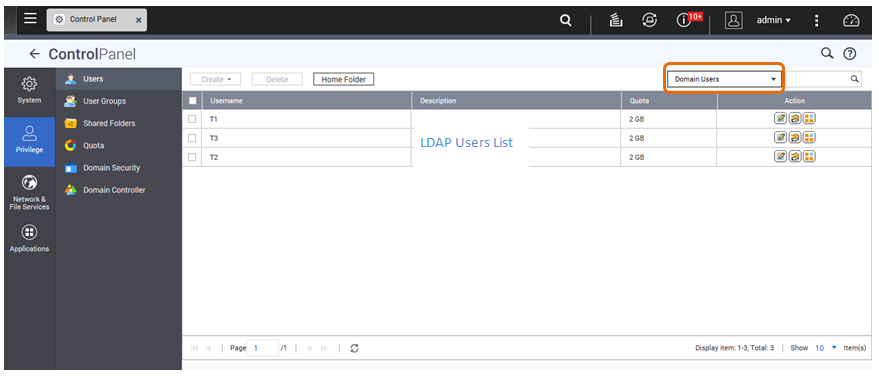

- 「コントロールパネル」 > 「権限」 > 「ユーザー」に進み、ドロップダウンメニューから「ドメインユーザー」を選択してLDAPユーザーを表示します。

- 「コントロールパネル」 > 「権限」 > 「ユーザーグループ」に進み、ドロップダウンメニューから「ドメイングループ」を選択してLDAPグループを表示します。

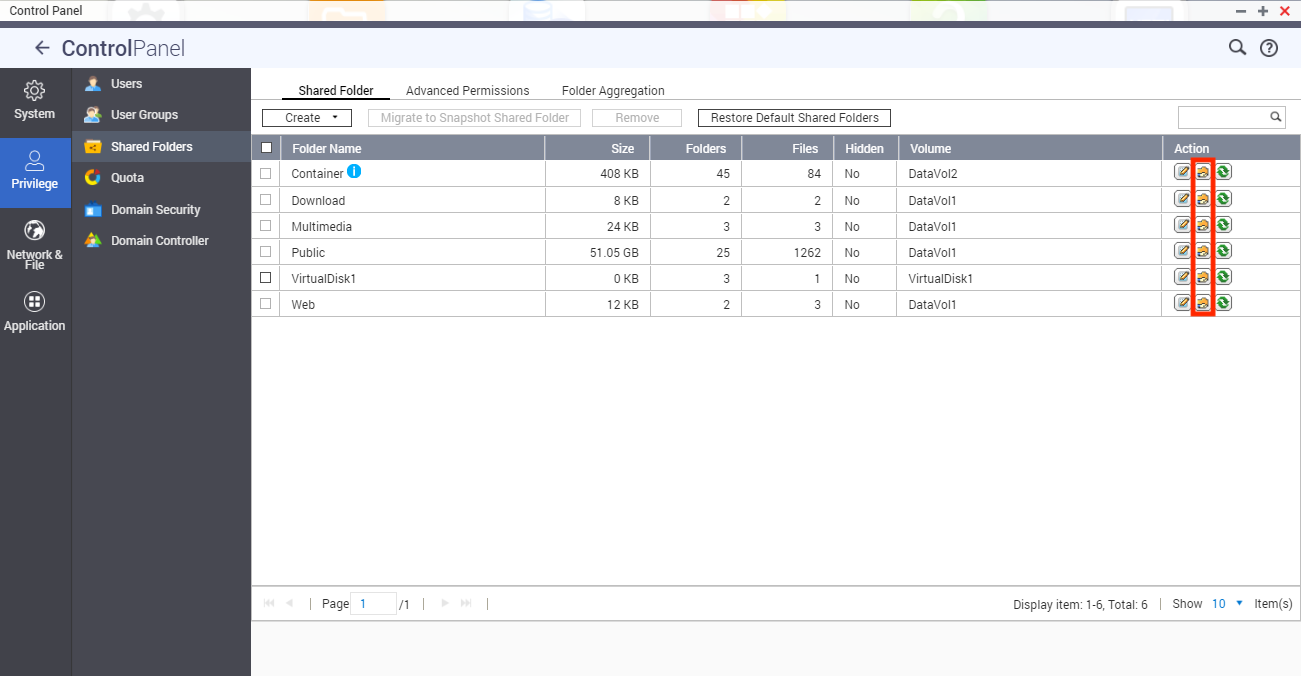

- 「コントロールパネル」 > 「権限」 > 「共有フォルダー」 > 「共有フォルダー権限を編集」に進み、 (

) LDAPドメインユーザーに共有フォルダー権限を指定します。

) LDAPドメインユーザーに共有フォルダー権限を指定します。

Microsoft ネットワーキングでのLDAP認証の技術要件

Microsoft ネットワーキング (Samba) 上のLDAPユーザーを認証するには次の事項が必要です。

- LDAPサーバー上でLDAPとSambaのパスワードを同期させるサードパーティ製ソフトウェア。

- SambaスキーマをLDAPディレクトリにインポートする。

(1) サードパーティ製ソフトウェア:

LDAPユーザーとSambaのパスワードを管理するために使用できるソフトウェアソリューションがあります。例:

- LDAP Account Manager (LAM):ウェブインターフェースを提供します。詳細は http://www.ldap-account-manager.org/をご覧ください。

- smbldap-tools:コマンドラインツール

- webmin-ldap-useradmin:Webmin用LDAPユーザー管理モジュール

(2) Sambaスキーマ:

SambaスキーマをLDAPサーバーにインポートする詳細は、LDAPサーバーの参考文書やFAQを参照してください。

インポートにはSambaスキーマファイルが必要で、Sambaソースディストリビューションのディレクトリ例/LDAP内にあります。

例:LDAPサーバーが動作しているLinuxサーバー上のopen-ldapに対しては (Linuxディストリビューションによって異なります)、次のステップに沿って実施します。

- Sambaスキーマのコピー:

zcat /usr/share/doc/samba-doc/examples/LDAP/samba.schema.gz >

/etc/ldap/schema/samba.schema - /etc/ldap/slapd.conf (openldap サーバー設定ファイル) を編集し、次の行がファイルにあることを確認します。

- include /etc/ldap/schema/samba.schema

- include /etc/ldap/schema/cosine.schema

- include /etc/ldap/schema/inetorgperson.schema

- include /etc/ldap/schema/nis.schema

設定例

注:次の設定は、お使いのLDAPサーバーの特定の設定に適合するよう合わせることができます。

- Linux OpenLDAP サーバー:

Base DN: dc=qnap,dc=com

Root DN: cn=admin,dc=qnap,dc=com

Users Base DN: ou=people,dc=qnap,dc=com

Groups Base DN: ou=group,dc=qnap,dc=com - Mac Open Directory Server

Base DN: dc=macserver,dc=qnap,dc=com

Root DN: uid=root,cn=users,dc=macserver,dc=qnap,dc=com

Users Base DN: cn=users,dc=macserver,dc=qnap,dc=com

Groups Base DN: cn=groups,dc=macserver,dc=qnap,dc=com