Ein QNAP-NAS mit einem LDAP-Verzeichnis verbinden

Was ist LDAP?

LDAP (Lightweight Directory Access Protocol) ist ein Verzeichnis, indem Informationen für Benutzer und Gruppen auf einem zentralen Server gespeichert werden. Administratoren können LDAP verwenden, um Benutzer in einem LDAP-Verzeichnis zu verwalten und es den Benutzern zu ermöglichen, mit demselben Benutzernamen und demselben Passwort auf mehrere NAS-Server zuzugreifen.

Dieser Anwendungshinweis ist für Administratoren und Benutzer gedacht, die Kenntnisse über Linux-Server, LDAP-Server und Samba besitzen. Die LDAP-Funktion auf QNAP-NAS-Geräten erfordert einen funktionierenden LDAP-Server.

Anforderungen:

- LDAP-Serververbindung und Authentifizierungsinformationen

- LDAP-Struktur, d. h. wo die Benutzer und Gruppen gespeichert sind

- Sicherheitseinstellungen des LDAP-Servers

Führen Sie die folgenden Schritte aus, um das QNAP-NAS mit einem LDAP-Verzeichnis zu verbinden.

- Melden Sie sich beim NAS als Administrator an.

- Wechseln Sie zu Systemsteuerung > Berechtigung > Domänensicherheit.

Hinweis: Standardmäßig ist "Keine Domänensicherheit" aktiviert, und nur lokale NAS-Benutzer können eine Verbindung zum NAS herstellen. - Wählen Sie LDAP-Authentifizierung.

- Geben Sie die folgenden Informationen an:

| Feld | Beschreibung |

|---|---|

| LDAP-Server-Host | Geben Sie den Hostnamen oder die IP-Adresse des LDAP-Servers an. |

| LDAP-Sicherheit | Geben Sie an, wie das NAS mit dem LDAP-Server kommuniziert:

|

| Basis-DN: | Geben Sie die LDAP-Domäne an. Beispiel: dc=mydomain,dc=local |

| Root-DN | Geben Sie den LDAP-Root-Benutzer an. Beispiel: cn=admin,dc=mydomain,dc=local |

| Passwort | Geben Sie das Passwort des Root-Benutzers an. |

| Benutzer-Basis-DN | Geben Sie die Organisationseinheit (OU) an, in der Benutzer gespeichert werden. Beispiel: ou=people,dc=mydomain,dc=local |

| Gruppen-Basis-DN | Geben Sie die Organisationseinheit (OU) an, in der Gruppen gespeichert werden. Beispiel: ou=group,dc=mydomain,dc=local |

- Klicken Sie auf Übernehmen.

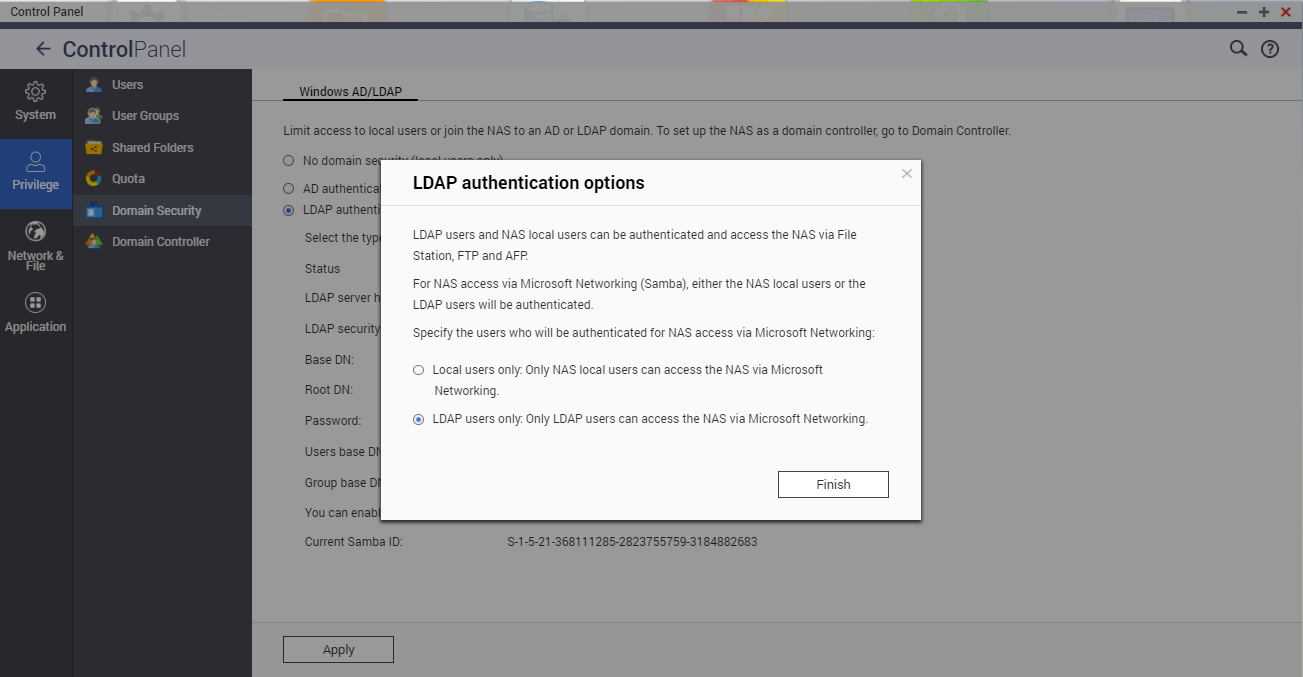

- Optional: Konfigurieren Sie die Optionen für die LDAP-Authentifizierung.

Wenn "Microsoft-Netzwerk" aktiviert ist, bevor Sie das NAS mit dem LDAP-Verzeichnis verbinden, wird das Fenster LDAP-Authentifizierungsoptionen angezeigt.- Wählen Sie die zu authentifizierenden Benutzer.

- Nur lokale Benutzer: Nur lokale NAS-Benutzer können über Microsoft-Netzwerk auf das NAS zugreifen.

- Nur LDAP-Benutzer: Nur LDAP-Benutzer können über Microsoft-Netzwerk auf das NAS zugreifen.

- Wählen Sie die zu authentifizierenden Benutzer.

- Klicken Sie auf Fertigstellen.

LDAP-Benutzer und -Gruppen nach dem Verbinden des NAS mit einem LDAP-Verzeichnis authentifizieren

Hinweis:

- Wenn "Microsoft-Netzwerk" aktiviert ist, bevor Sie das NAS mit dem LDAP-Verzeichnis verbinden, müssen Sie LDAP-Benutzer nach dem Verbinden des NAS mit dem LDAP-Verzeichnis authentifizieren.

- LDAP-Benutzer können auf SMB-Freigabeordner, FTP und AFP zugreifen.

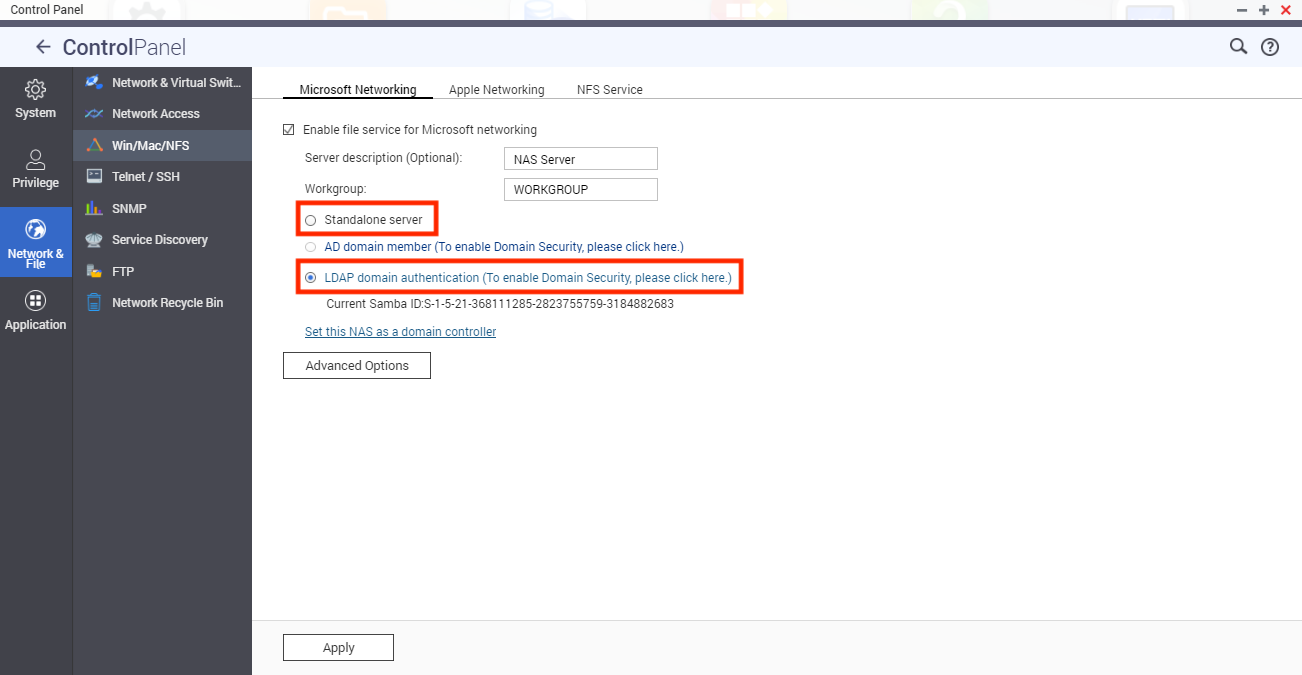

- Wechseln Sie zu Systemsteuerung > Netzwerk & Dateidienste > Win/Mac/NFS.

- Wählen Sie Dateidienst für Microsoft-Netzwerk aktivieren.

- Wählen Sie den Authentifizierungstyp.

- Eigenständiger Server: Nur lokale NAS-Benutzer

- LDAP-Domänen-Authentifizierung: Nur LDAP-Benutzer

- Klicken Sie auf "Übernehmen".

Tipp (Nur Administratoren):

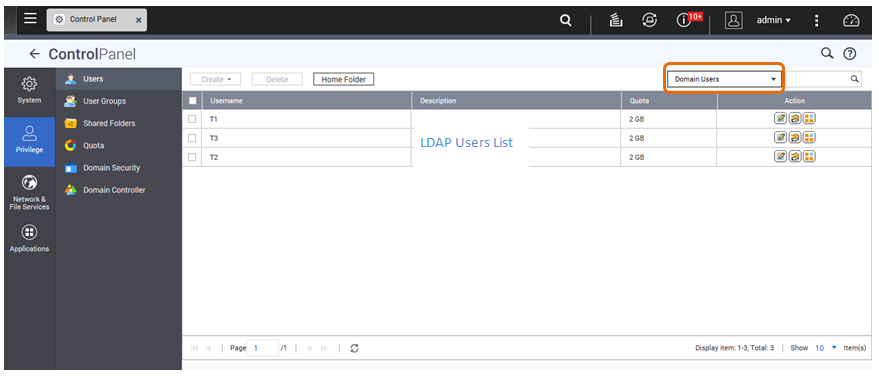

- Wechseln Sie zu Systemsteuerung > Berechtigungen > Benutzer, und wählen Sie Domänenbenutzer in der Dropdown-Liste, um LDAP-Benutzer anzuzeigen.

- Wechseln Sie zu Systemsteuerung > Berechtigungen > Benutzergruppen, und wählen Sie Domänengruppen in der Dropdown-Liste, um LDAP-Gruppen anzuzeigen.

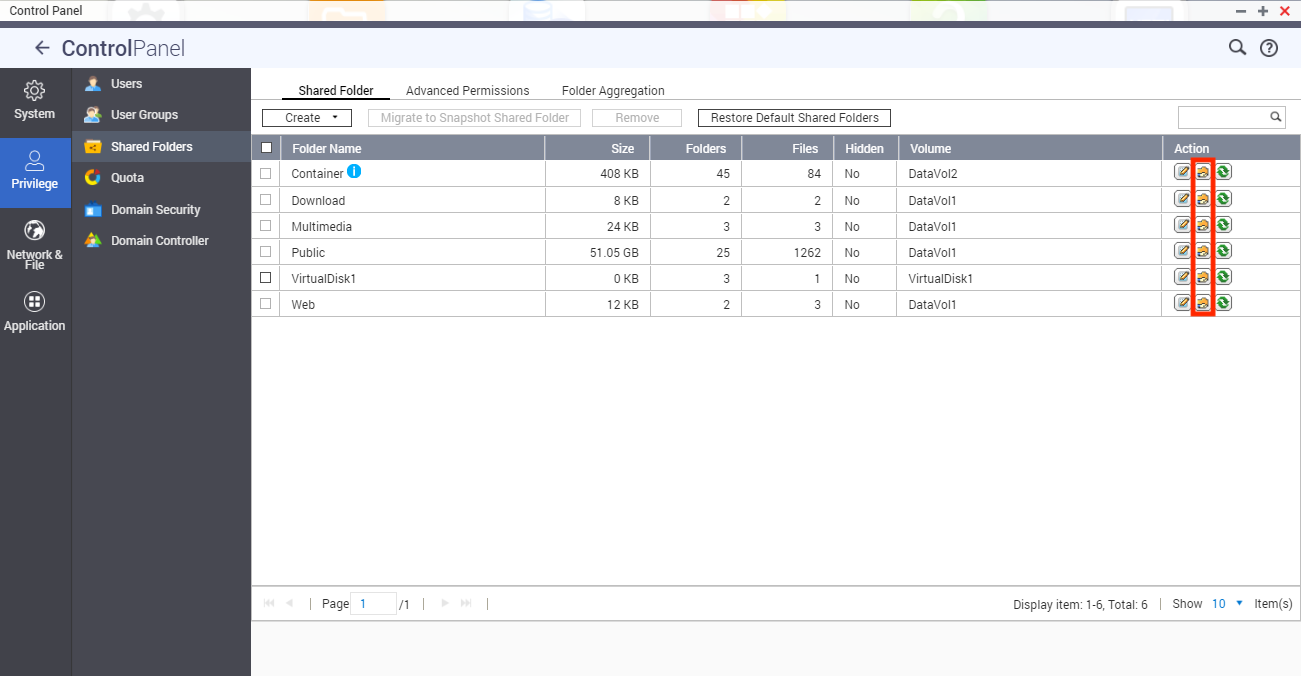

- Wechseln Sie zu Systemsteuerung > Rechte > Freigabeordner > Freigabeordner-Berechtigungen bearbeiten (

), um Freigabeordner-Berechtigungen für LDAP-Domänenbenutzer anzugeben.

), um Freigabeordner-Berechtigungen für LDAP-Domänenbenutzer anzugeben.

Technische Anforderungen für die LDAP-Authentifizierung mit Microsoft-Netzwerk

Die Authentifizierung von LDAP-Benutzern in Microsoft-Netzwerk (Samba) erfordert Folgendes:

- Die Drittanbietersoftware zum Synchronisieren des LDAP- und Samba-Passworts auf dem LDAP-Server.

- Importieren des Samba-Schemas in das LDAP-Verzeichnis.

(1) Drittanbietersoftware:

Für die Verwaltung von LDAP-Benutzern und Samba-Passwörtern stehen Softwarelösungen zur Verfügung. Beispiel:

- LDAP Account Manager (LAM): Bietet eine Weboberfläche. Weitere Informationen finden Sie unter http://www.ldap-account-manager.org/.

- smbldap-Tools: Befehlszeilen-Tool

- webmin-ldap-useradmin: LDAP-Benutzer-Verwaltungsmodule für Webmin.

(2) Samba-Schema:

Weitere Informationen zum Importieren des Samba-Schemas auf den LDAP-Server finden Sie in der entsprechenden Dokumentation oder in den FAQs für den LDAP-Server.

Die Datei "Samba.schema" ist erforderlich und befinden sich im Verzeichnis "examples/LDAP" in der Samba-Quelle-Verteilung.

Beispiel: Für open-ldap auf dem Linux-Server, auf dem der LDAP-Server ausgeführt wird (je nach Linux-Verteilung), führen Sie die folgenden Schritte aus:

- Kopieren Sie das Samba-Schema:

zcat /usr/share/doc/samba-doc/examples/LDAP/samba.schema.gz >

/etc/ldap/schema/samba.schema - Bearbeiten Sie /etc/ldap/slapd.conf (die openldap-Server-Konfigurationsdatei), und stellen Sie sicher, dass die folgenden Zeilen in der Datei enthalten sind:

- fügen Sie /etc/ldap/schema/samba.schema hinzu

- fügen Sie /etc/ldap/schema/cosine.schema hinzu

- fügen Sie /etc/ldap/schema/inetorgperson.schema hinzu

- fügen Sie /etc/ldap/schema/nis.schema hinzu

Beispielkonfigurationen

Hinweis: Die folgenden Konfigurationen können an die spezifische Konfiguration Ihres LDAP-Servers angepasst werden.

- Linux-OpenLDAP-Server:

Basis-DN: dc=qnap,dc=com

Root-DN: cn=admin,dc=qnap,dc=com

Benutzer-Basis-DN: ou=people,dc=qnap,dc=com

Gruppen-Basis-DN: ou=group,dc=qnap,dc=com - Mac Open Directory-Server

Basis-DN: dc=macserver,dc=qnap,dc=com

Root-DN: uid=root,cn=users,dc=macserver,dc=qnap,dc=com

Benutzer-Basis-DN: cn=users,dc=macserver,dc=qnap,dc=com

Gruppen-Basis-DN: cn=groups,dc=macserver,dc=qnap,dc=com