Een NAS van QNAP verbinden met een LDAP-adreslijst

Wat is LDAP?

‘Lightweight Directory Access Protocol’ (LDAP) is een adreslijst die informatie voor gebruikers en groepen op een centrale server opslaat. Beheerders kunnen LDAP gebruiken om gebruikers in een LDAP-adreslijst te beheren en gebruikers toestaan om verbinding met meerdere NAS-servers te maken met behulp van dezelfde gebruikersnaam en hetzelfde wachtwoord.

Deze toepassingsopmerking is bedoeld voor beheerders en gebruikers met kennis van Linux-servers, LDAP-servers en Samba. De LDAP-functie op NAS-systemen van QNAP vereist een werkende LDAP-server.

Vereisten:

- Verbinding met LDAP-server en verificatie-informatie;

- LDAP-structuur (waarin de gebruikers en groepen zijn opgeslagen);

- Beveiligingsinstellingen voor de LDAP-server.

Volg de onderstaande stappen om verbinding te maken met een NAS van QNAP en een LDAP-adreslijst;

- Meld u bij de NAS aan als beheerder;

- Ga naar Configuratiescherm > Machtigingen > Domeinbeveiliging.

Opmerking: Standaard is ‘Geen domeinbeveiliging’ ingeschakeld en kunnen alleen lokale NAS-gebruikers verbinding maken met de NAS; - Selecteer LDAP-verificatie;

- Geef de volgende informatie op:

| Veld | Beschrijving |

|---|---|

| Host van LDAP-server | Geef de hostnaam of het IP-adres van de LDAP-server op. |

| LDAP-beveiliging | Geef op hoe de NAS communiceert met de LDAP-server:

|

| Basis-DN | Geef het LDAP-domein op. Voorbeeld: dc=mydomain,dc=local |

| Hoofd-DN | Geef de LDAP-rootgebruiker op. Voorbeeld: cn=admin,dc=mydomain,dc=local |

| Wachtwoord | Geef het wachtwoord van de rootgebruiker op. |

| Basis-DN van gebruikers | Geef de organisatie-eenheid (OU) op waarin gebruikers zijn opgeslagen. Voorbeeld: ou=people,dc=mydomain,dc=local |

| Basis-DN van groepen | Geef de organisatie-eenheid (OU) op waarin groepen zijn opgeslagen. Voorbeeld: ou=group,dc=mydomain,dc=local |

- Klik op Toepassen;

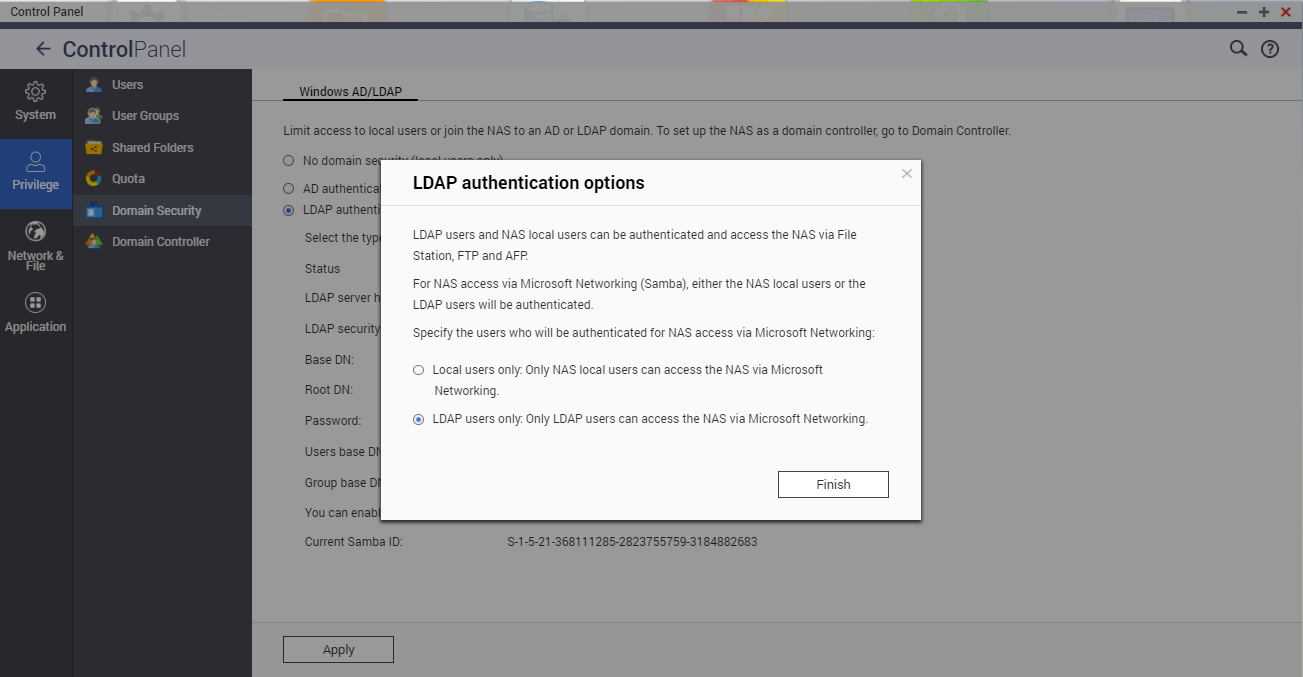

- Optioneel: Configureer de verificatieopties voor LDAP.

Als Microsoft Networking is ingeschakeld voordat u de NAS met de LDAP-adreslijst verbindt, wordt het venster LDAP-verificatieopties weergegeven;

- Selecteer de gebruikers die u wilt verifiëren;

- Alleen lokale gebruikers: Alleen lokale NAS-gebruikers hebben toegang tot de NAS via Microsoft Networking;

- Alleen LDAP-gebruikers: Alleen LDAP-gebruikers hebben toegang tot de NAS via Microsoft Networking;

- Selecteer de gebruikers die u wilt verifiëren;

- Klik op Voltooien.

LDAP-gebruikers en groepen verifiëren nadat de NAS is verbonden met een LDAP-adreslijst

Opmerking:

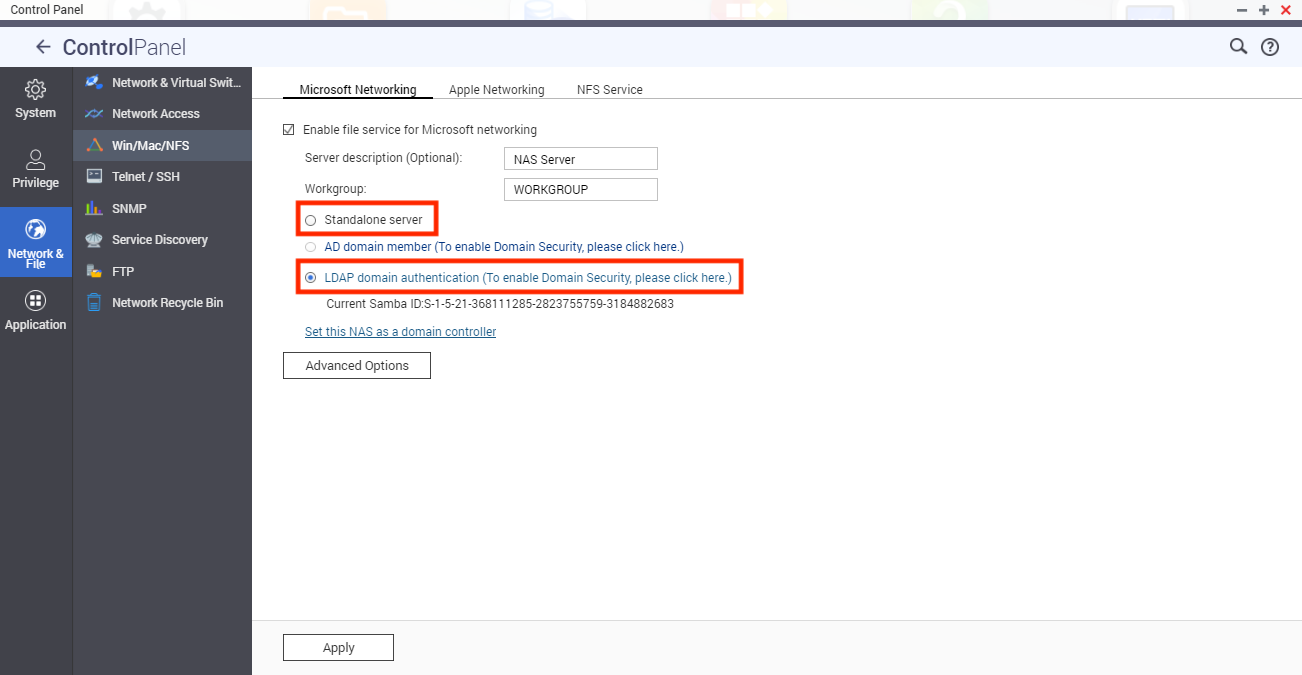

- Als Microsoft Networking niet is ingeschakeld voordat u de NAS met de LDAP-adreslijst verbindt, moet u de LDAP-gebruikers verifiëren nadat de NAS is verbonden met de LDAP-adreslijst;

- LDAP-gebruikers hebben toegang tot gedeelde SMB-mappen, FTP en AFP;

- Ga naar Configuratiescherm > Netwerk en bestandsservices > Win/Mac/NFS;

- Selecteer Bestandsservice voor Microsoft-netwerk inschakelen;

- Selecteer het authenticatietype;

- Zelfstandige server: Alleen lokale LDAP-gebruikers;

- LDAP-domeinverificatie: Alleen LDAP-gebruikers;

- Klik op ‘Toepassen’.

Tip (alleen voor beheerders):

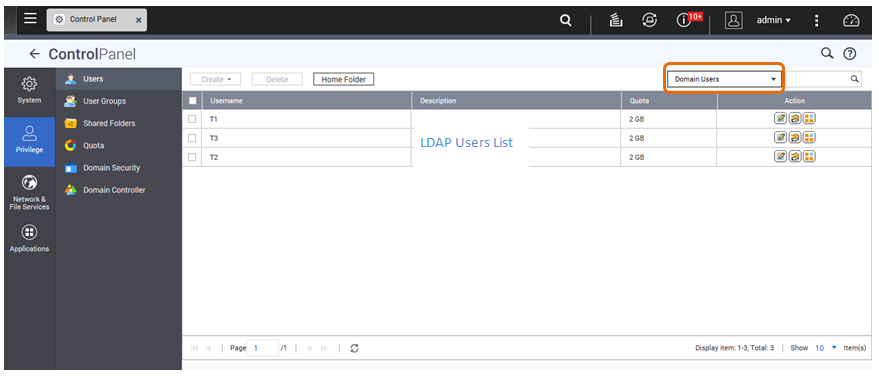

- Ga naar Configuratiescherm > Machtigingen > Gebruikers en selecteer Domeingebruikers in de vervolgkeuzelijst om LDAP-gebruikers weer te geven;

- Ga naar Configuratiescherm > Machtigingen > Gebruikersgroepen en selecteer Domeingroepen in de vervolgkeuzelijst om LDAP-groepen weer te geven;

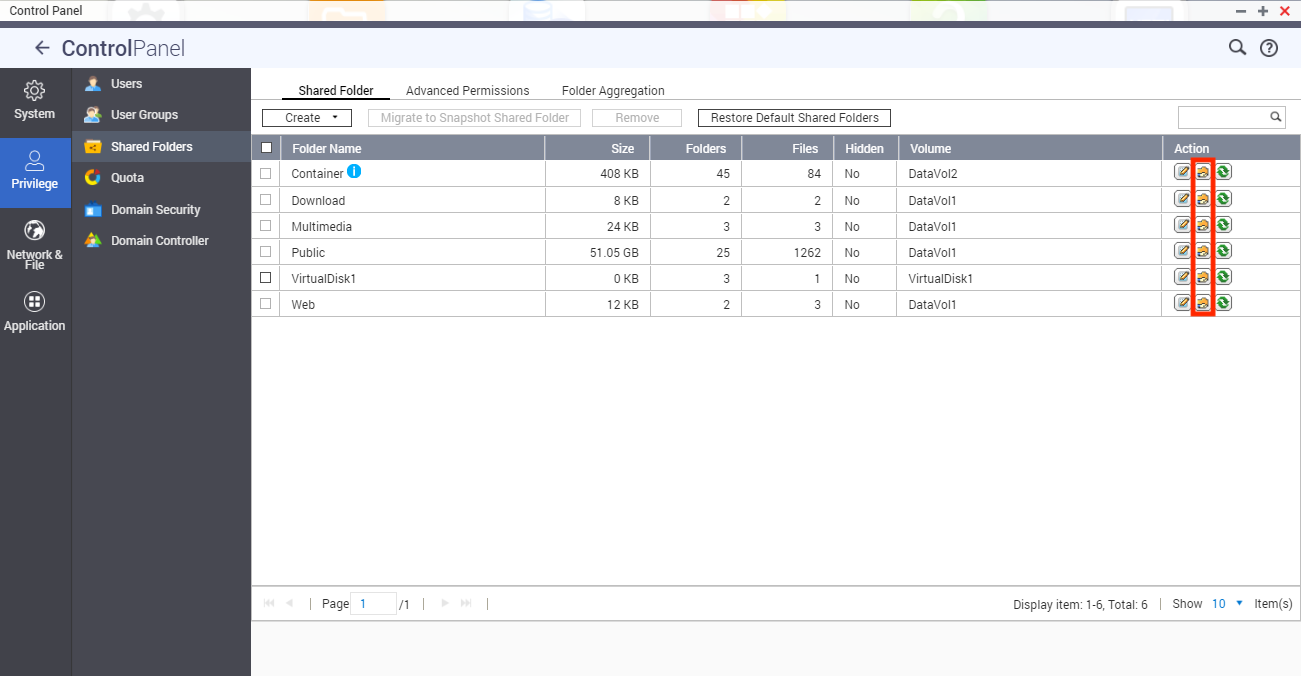

- Ga naar Configuratiescherm > Machtigingen > Gedeelde mappen > Machtigingen voor gedeelde mappen bewerken (

) om machtigingen voor gedeelde mappen op te geven voor LDAP-domeingebruikers.

) om machtigingen voor gedeelde mappen op te geven voor LDAP-domeingebruikers.

Technische eisen voor LDAP-verificatie met Microsoft Networking

U moet de volgende acties ondernemen om LDAP-gebruikers via Microsoft Networking (Samba) te verifiëren:

- Externe software voor het synchroniseren van het LDAP- en Samba-wachtwoord op de LDAP-server;

- Het Samba-schema importeren in de LDAP-adreslijst.

(1) Externe software:

Er zijn softwareoplossingen verkrijgbaar waarmee LDAP-gebruikers en het Samba-wachtwoord kunnen worden beheerd. Bijvoorbeeld:

- LDAP Account Manager (LAM): Biedt een webinterface. Ga voor meer informatie naar http://www.ldap-account-manager.org/;

- smbldap-tools: Hulpprogramma op basis van opdrachtregel;

- webmin-ldap-useradmin: Beheermodule voor LDAP-gebruikers voor Webmin.

(2) Samba-schema:

Raadpleeg voor informatie de ondersteunende documentatie of veelgestelde vragen voor de LDAP-server voor meer informatie over het importeren van het Samba-schema op de LDAP-server.

Het Samba-schemabestand is vereist voor het importeren. U vindt het in de map ‘voorbeelden/LDAP’ in de Samba-brondistributie.

Voorbeeld: Volg de onderstaande stappen voor open-ldap op de Linux-server waarop de LDAP-server actief is (afhankelijk van de Linux-distributie):

- Kopieer het Samba-schema:

zcat /usr/share/doc/samba-doc/examples/LDAP/samba.schema.gz >

/etc/ldap/schema/samba.schema; - Bewerk /etc/ldap/slapd.conf (het configuratiebestand voor de openldap-server) en controleer of het bestand de volgende regels bevat:

- include /etc/ldap/schema/samba.schema

- include /etc/ldap/schema/cosine.schema

- include /etc/ldap/schema/inetorgperson.schema

- include /etc/ldap/schema/nis.schema

Voorbeeldconfiguraties

Opmerking: De volgende configuraties kunnen worden aangepast, zodat ze overeenkomen met de specifieke configuratie van uw LDAP-server.

- Linux OpenLDAP Server:

Basis-DN: dc=qnap,dc=com

Root-DN: cn=admin,dc=qnap,dc=com

Gebruikers-DN: ou=people,dc=qnap,dc=com

Groeps-DN: ou=group,dc=qnap,dc=com - Mac Open Directory Server

Basis-DN: dc=macserver,dc=qnap,dc=com

Root-DN: uid=root,cn=users,dc=macserver,dc=qnap,dc=com

Gebruikers-DN: cn=users,dc=macserver,dc=qnap,dc=com

Groeps-DN: cn=groups,dc=macserver,dc=qnap,dc=com