Connessione di un QNAP NAS a una directory LDAP

Cos'è LDAP?

Lightweight Directory Access Protocol (LDAP) è una directory che consente di archiviare le informazioni per utenti e gruppi in un server centrale. Gli amministratori usano LDAP per gestire gli utenti in una directory LDAP e consentire agli utenti di connettersi a più server NAS con lo stesso nome utente e la stessa password.

Questa nota di applicazione è destinata ad amministratori e utenti con conoscenze dei server Linux, dei server LDAP e di Samba. La funzione LDAP sui dispositivi QNAP NAS richiede un server LDAP funzionante.

Requisiti:

- Informazioni di autenticazione e connessione server LDAP

- Struttura LDAP (dove sono archiviati utenti e gruppi)

- Impostazioni di sicurezza server LDAP

Seguire i passaggi riportati per collegare un QNAP NAS a una directory LDAP.

- Accedere al NAS come amministratore.

- Andare su Pannello di controllo > Privilegi > Sicurezza dominio.

Nota: per impostazione predefinita, l'opzione "Nessuna sicurezza di dominio" è abilitata e solo gli utenti NAS locali possono connettersi al NAS. - Selezionare Autenticazione LDAP.

- Specificare le seguenti informazioni:

| Campo | Descrizione |

|---|---|

| Host server LDAP | Specificare il nome host o l'indirizzo IP del server LDAP. |

| Protezione LDAP | Specificare il tipo di comunicazione tra il NAS e il server LDAP:

|

| BASE DN | Specificare il dominio LDAP. Esempio: dc=mydomain,dc=local |

| Root DN | Specificare l'utente radice LDAP. Esempio: cn=admin,dc=mydomain,dc=local |

| Password | Specificare la password utente root. |

| DN base utenti | Specificare l'unità organizzativa (UO) in cui sono archiviati gli utenti. Esempio: ou=people,dc=mydomain,dc=local |

| DN base gruppi | Specificare l'unità organizzativa (UO) in cui sono archiviati i gruppi. Esempio: ou=group,dc=mydomain,dc=local |

- Fare clic su Applica.

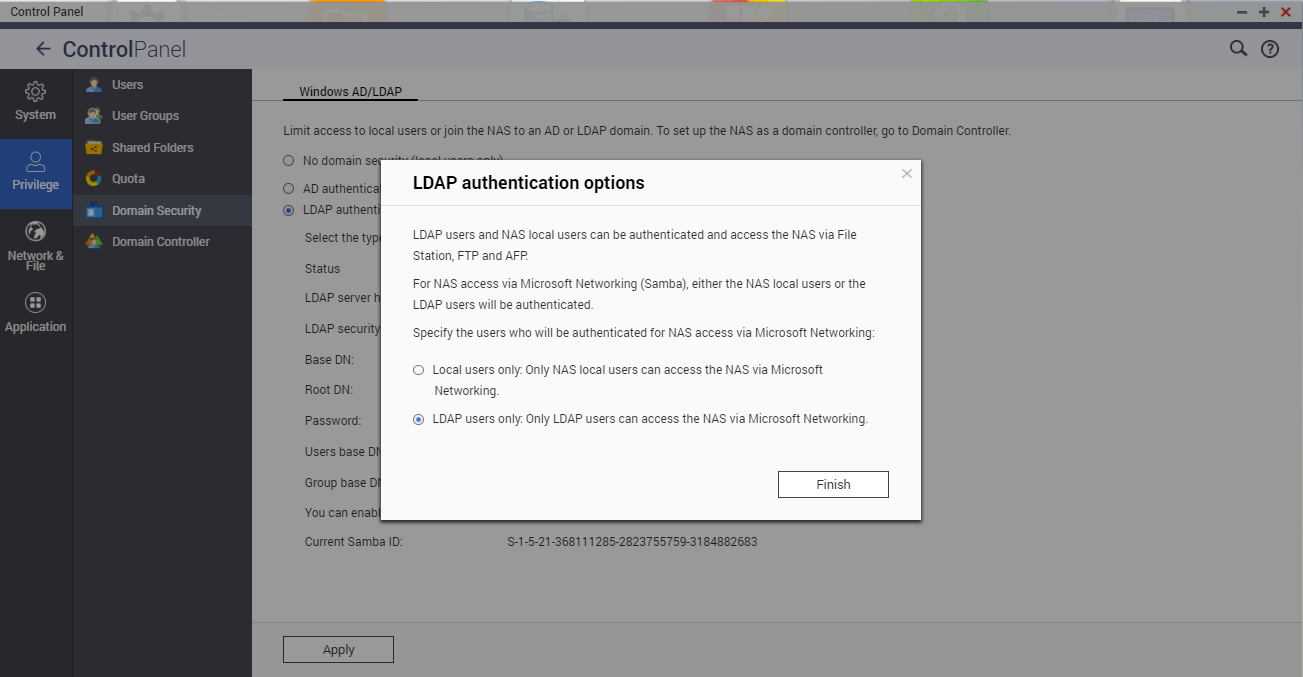

- Opzionale: configurare le opzioni di autenticazione LDAP.

Se i Servizi di rete Microsoft sono abilitati prima della connessione del NAS alla directory LDAP, viene visualizzata la finestra delle opzioni di autenticazione LDAP.- Selezionare gli utenti da autenticare.

- Solo utenti locali: Solo gli utenti NAS locali possono accedere al NAS tramite Servizi di rete Microsoft.

- Solo utenti LDAP: Solo gli utenti LDAP possono accedere al NAS tramite Servizi di rete Microsoft.

- Selezionare gli utenti da autenticare.

- Fare clic su Fine.

Autenticazione di utenti e gruppi LDAP dopo la connessione del NAS a una directory LDAP

Nota:

- Se i Servizi di rete Microsoft non sono abilitati prima di connettere il NAS alla directory LDAP, sarà necessario autenticare gli utenti LDAP dopo la connessione del NAS alla directory LDAP.

- Gli utenti LDAP possono accedere a cartelle condivise SMB, FTP e AFP.

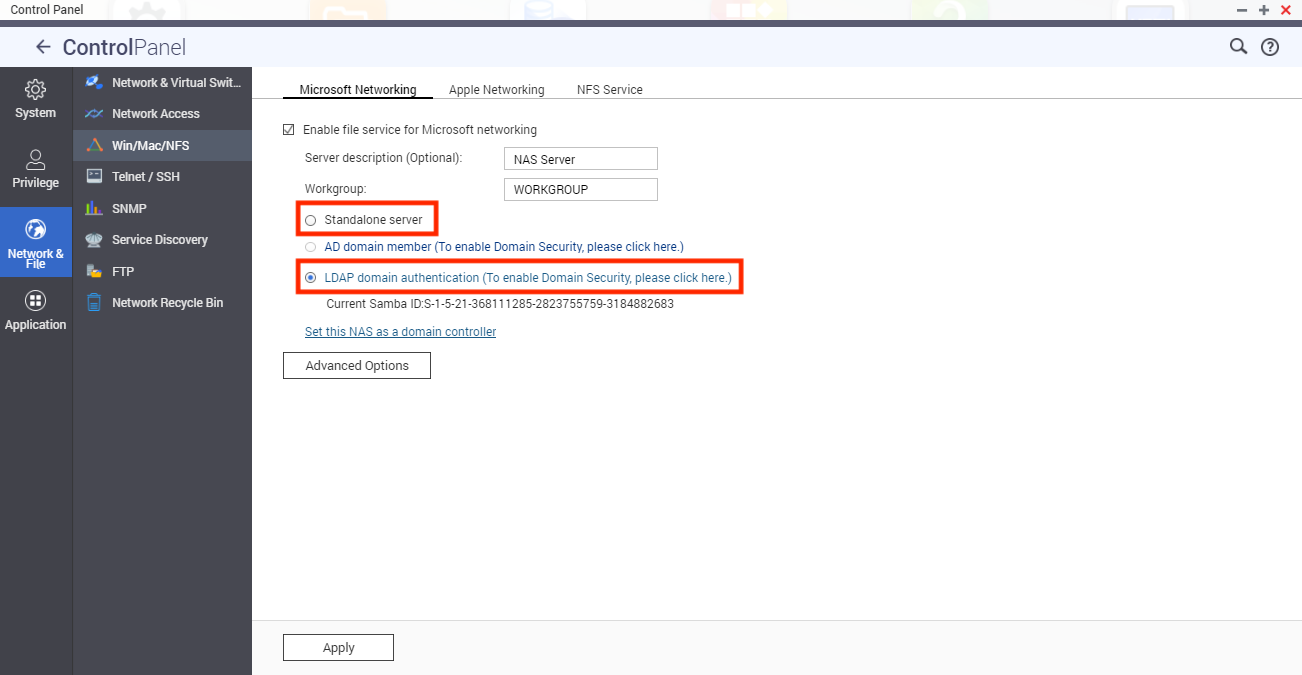

- Andare su Pannello di controllo > Servizi di rete e file > Win/Mac/NFS.

- Selezionare Abilita servizio file per Microsoft Networking.

- Selezionare il tipo di autenticazione.

- Server autonomo: solo utenti NAS locali

- Autenticazione dominio LDAP: solo utenti LDAP

- Fare clic su Applica.

Suggerimento (solo amministratori):

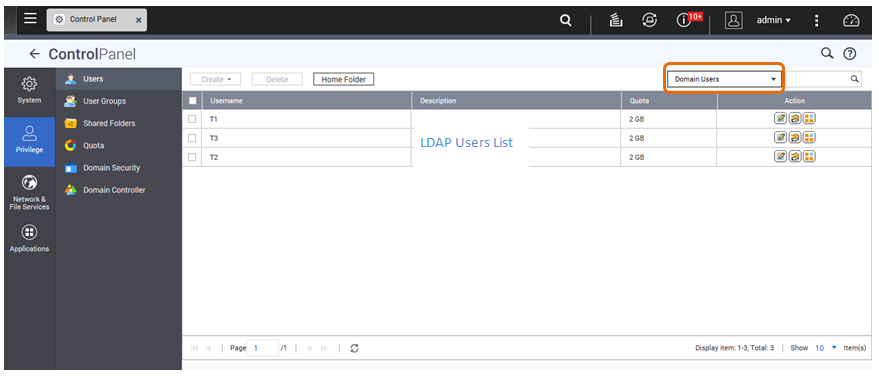

- andare su Pannello di controllo > Privilegi > Utenti e selezionare Utenti di dominio dal menu a discesa per visualizzare gli utenti LDAP.

- Andare su Pannello di controllo > Privilegi > Gruppi utenti e selezionare Gruppi di dominio dal menu a discesa per visualizzare i gruppi LDAP.

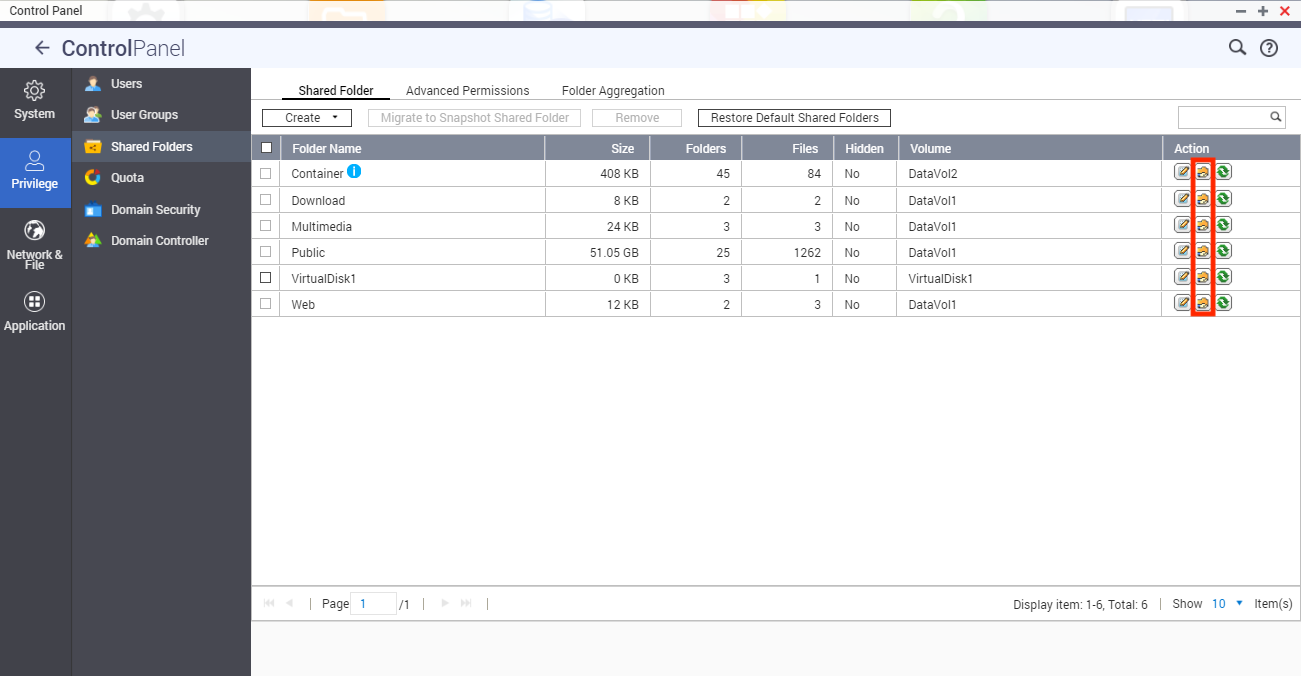

- Andare su Pannello di controllo > Privilegi > Cartelle condivise > Modifica autorizzazioni cartella condivisa (

) per specificare le autorizzazioni della cartella condivisa per gli utenti di dominio LDAP.

) per specificare le autorizzazioni della cartella condivisa per gli utenti di dominio LDAP.

Requisiti tecnici per l'autenticazione di LDAP con i Servizi di rete Microsoft

L'autenticazione degli utenti LDAP sui Servizi di rete Microsoft (Samba) richiede quanto segue:

- Software di terzi per la sincronizzazione della password di LDAP e Samba nel server LDAP.

- Importazione dello schema Samba nella directory LDAP.

(1) Software di terzi:

Le soluzioni software sono disponibili per la gestione degli utenti LDAP e la password Samba. Ad esempio:

- LAM (LDAP Account Manager): fornisce un'interfaccia Web. Per ulteriori dettagli, andare su http://www.ldap-account-manager.org/.

- smbldap-tools: Strumento riga dei comandi

- webmin-ldap-useradmin: modulo amministrazione utente LDAP per Webmin

(2) Schema Samba:

per i dettagli sull'importazione dello schema Samba nel server LDAP, consultare la documentazione di supporto o le FAQ per il server LDAP.

Il file dello schema Samba è richiesto per l'importazione ed è reperibile negli esempi della directory/LDAP nella distribuzione sorgente Samba.

Esempio: Per open-ldap nel server Linux in cui il server LDAP è in esecuzione (a seconda della distribuzione Linux), procedere come segue:

- Copiare lo schema Samba:

zcat /usr/share/doc/samba-doc/examples/LDAP/samba.schema.gz >

/etc/ldap/schema/samba.schema - Modificare /etc/ldap/slapd.conf (il file di configurazione del server openldap) e verificare che le righe seguenti siano nel file:

- includere /etc/ldap/schema/samba.schema

- includere /etc/ldap/schema/cosine.schema

- includere /etc/ldap/schema/inetorgperson.schema

- includere /etc/ldap/schema/nis.schema

Configurazioni di esempio

Nota: le seguenti configurazioni possono essere adattate per corrispondere alla configurazione specifica del server LDAP.

- Server Linux OpenLDAP:

Base DN: dc=qnap,dc=com

Root DN: cn=admin,dc=qnap,dc=com

Users Base DN: ou=people,dc=qnap,dc=com

Groups Base DN: ou=group,dc=qnap,dc=com - Mac Open Directory Server

Base DN: dc=macserver,dc=qnap,dc=com

Root DN: uid=root,cn=users,dc=macserver,dc=qnap,dc=com

Users Base DN: cn=users,dc=macserver,dc=qnap,dc=com

Groups Base DN: cn=groups,dc=macserver,dc=qnap,dc=com