QNAP NAS를 LDAP 디렉터리에 연결하기

LDAP란?

Lightweight Directory Access Protocol(LDAP)은 중앙 서버에 사용자와 그룹 정보를 저장하는 디렉터리입니다. 관리자는 LDAP를 사용하여 LDAP 디렉터리 내 사용자를 관리하고 동일한 사용자 이름과 암호를 사용해서 여러 NAS 서버에 연결할 수 있습니다.

이 애플리케이션 안내는 Linux 서버, LDAP 서버, Samba 관련 지식이 있는 관리자와 사용자를 대상으로 준비되었습니다. QNAP NAS 기기에서의 LDAP 기능을 사용하기 위해서는 작동 중인 LDAP 서버가 필요합니다.

요구 사항:

- LDAP 서버 연결 및 인증 정보

- LDAP 구조(사용자 및 그룹이 보관되는 장소)

- LDAP 서버 보안 설정

아래 단계를 따라 QNAP NAS를 LDAP 디렉터리에 연결합니다.

- 관리자로 NAS에 로그인합니다.

- 제어판 > 권한 > 도메인 보안으로 이동합니다.

참고: 기본 설정에서는 ‘도메인 보안 없음’이 활성화되며 로컬 NAS 사용자만 NAS에 연결할 수 있습니다. - LDAP 인증 선택.

- 다음 정보 지정:

| 필드 | 설명 |

|---|---|

| LDAP 서버 호스트 | LDAP 서버의 호스트 이름 또는 IP 주소 지정. |

| LDAP 보안 | LDAP 서버와 NAS가 통신을 수행하는 방식을 명시합니다:

|

| 기본 DN | LDAP 도메인 지정. 예: dc=mydomain,dc=local |

| 루트 DN | LDAP 루트 사용자 지정. 예: cn=admin,dc=mydomain,dc=local |

| 암호 | 루트 사용자 암호 지정. |

| 사용자 기본 DN | 사용자가 저장되는 조직 단위 (OU) 지정. 예: ou=people,dc=mydomain,dc=local |

| 그룹 기본 DN | 그룹이 저장되는 조직 단위 (OU) 지정. 예제: ou=group,dc=mydomain,dc=local |

- 적용 클릭.

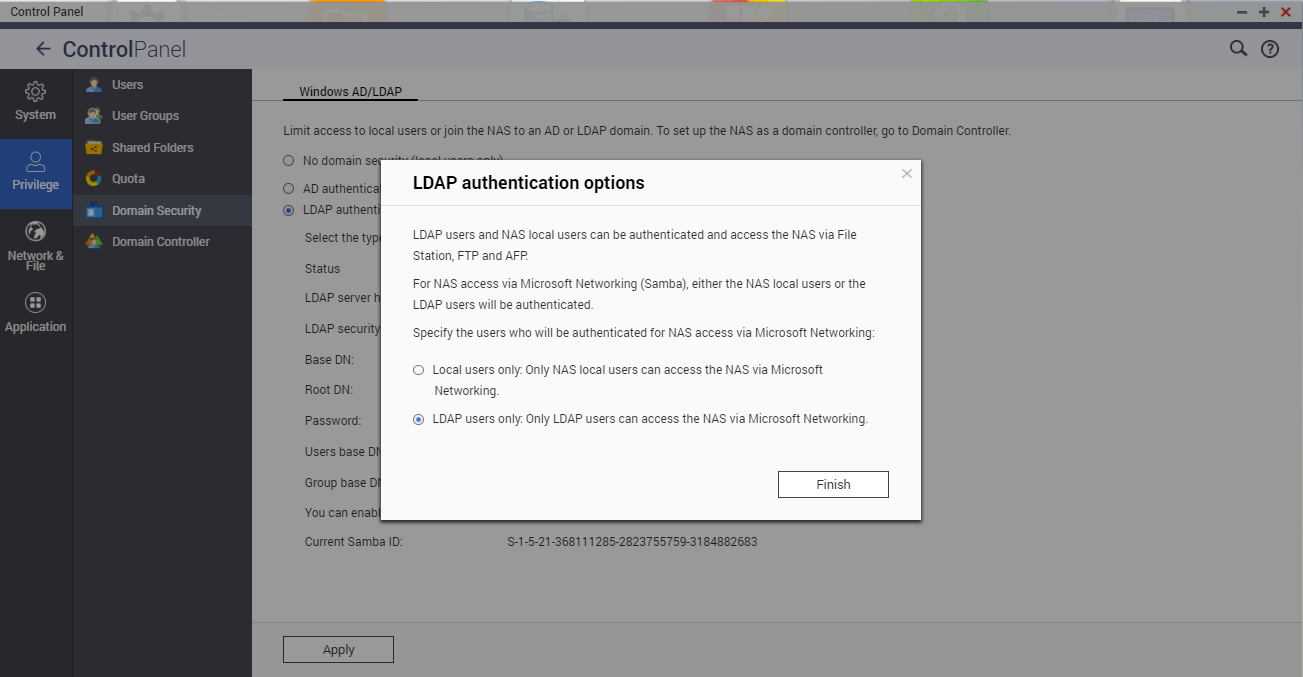

- 선택 사항: LDAP 인증 옵션 구성.

NAS를 LDAP 디렉터리에 연결하기 전에 Microsoft Networking이 활성화되면LDAP 인증 옵션 창이 나타납니다.

- 인증할 사용자를 선택합니다.

- 로컬 사용자 전용: 로컬 NAS 사용자만 Microsoft Networking을 사용하여 NAS에 액세스할 수 있습니다.

- LDAP 사용자 전용: LDAP 사용자만 Microsoft Networking을 사용하여 NAS에 액세스할 수 있습니다.

- 인증할 사용자를 선택합니다.

- 마침 클릭.

NAS를 LDAP 디렉터리에 연결한 후에 LDAP 사용자와 그룹 인증하기

참고:

- NAS를 LDAP 디렉터리에 연결하기 전에 Microsoft Networking이 활성화되지 않으면 NAS를 LDAP 디렉터리에 연결한 후에 LDAP 사용자를 인증해야 합니다.

- LDAP 사용자는 SMB 공유 폴더, FTP, AFP에 액세스할 수 있습니다.

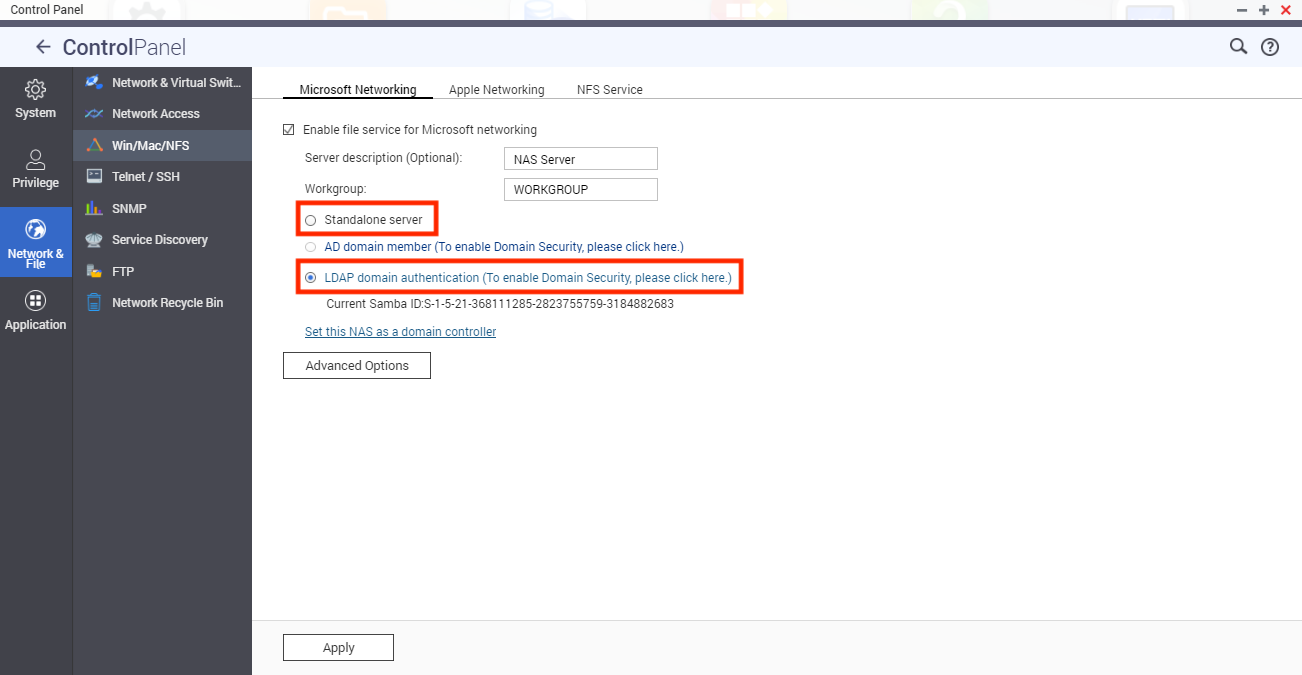

- 제어판 > 네트워크 및 파일 서비스 > Win/Mac/NFS로 이동합니다.

- Enable file service for Microsoft Networking을 선택합니다.

- 인증 유형을 선택합니다.

- 단독 실행형 서버: 로컬 NAS 사용자 전용

- LDAP 도메인 인증: LDAP 사용자 전용

- 적용을 클릭합니다.

유용한 정보(관리자만 해당):

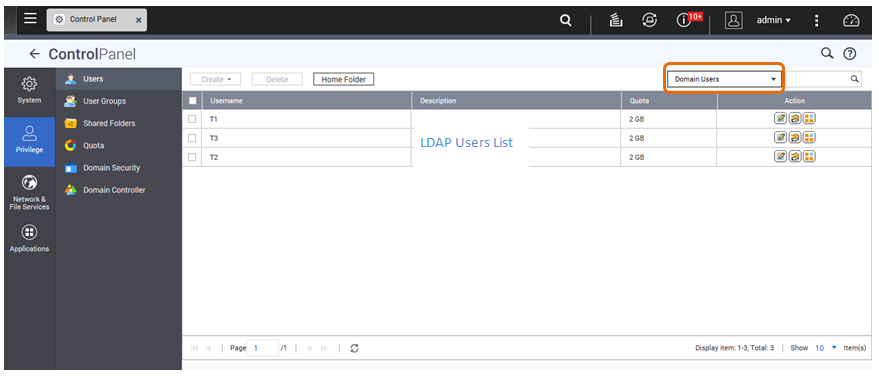

- 제어판 > 권한 > 사용자로 이동한 후에 드롭다운 메뉴에서 도메인 사용자를 클릭해서 LDAP 사용자를 확인할 수 있습니다.

- 제어판 > 권한 > 사용자 그룹으로 이동한 후에 드롭다운 메뉴에서 도메인 그룹을 클릭해서 LDAP 그룹을 확인할 수 있습니다.

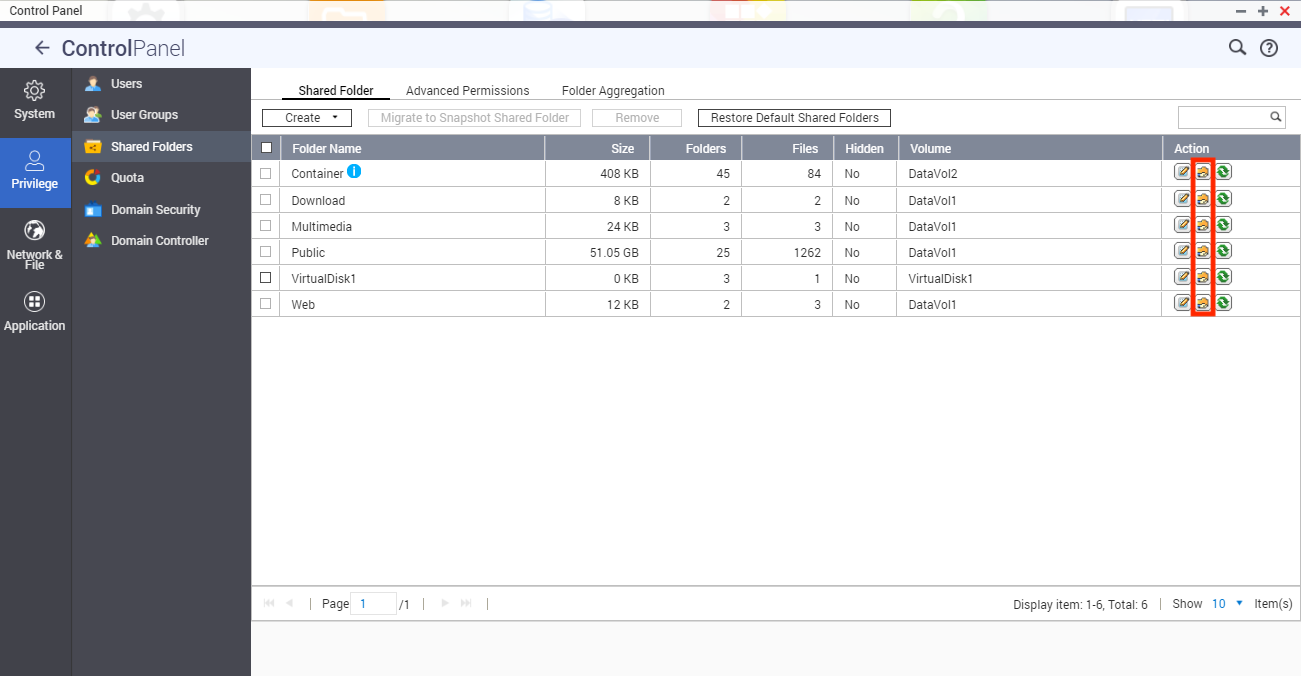

- LDAP 도메인 사용자에 대한 공유 폴더 권한을 지정하려면 제어판 > 권한 > 공유 폴더 > 공유 폴더 권한(

)으로 이동합니다.

)으로 이동합니다.

Microsoft Networking에서 LDAP 인증을 위한 기술적 요구 사항

Microsoft Networking(Samba)에서 LDAP 사용자 인증을 위해서는 다음이 필요합니다:

- LDAP 서버에서 LDAP와 Samba의 동기화를 위한 서드파티 소프트웨어.

- Samba 스키마를 LDAP 디렉터리로 가져오기.

(1) 서드파티 소프트웨어:

LDAP 사용자와 Samba 암호를 관리하기 위한 소프트웨어 솔루션을 이용할 수 있습니다. 예:

- LDAP 계정 관리자(LAM): 웹 인터페이스를 제공합니다. 자세한 내용은 http://www.ldap-account-manager.org/에서 확인하십시오.

- smbldap-tools: 명령줄 도구

- webmin-ldap-useradmin: Webmin을 위한 LDAP 사용자 관리 모듈

(2) Samba 스키마:

Samba 스키마를 LDAP 서버로 가져오기하기 위한 세부 사항은 지원 문서나 LDAP 서버 FAQ를 참고하십시오.

가져오기 작업 시 Samba 스키마 파일이 필요하며 Samba 소스 배포 파일 내 examples/LDAP 폴더에 있습니다.

예제: LDAP 서버가 실행 중인 Linux 서버에서 open-ldap에 대해서는(Linux 배포판에 따라 다름) 다음 단계를 따라 주십시오:

- Samba 스키마 복사:

zcat /usr/share/doc/samba-doc/examples/LDAP/samba.schema.gz >

/etc/ldap/schema/samba.schema - /etc/ldap/slapd.conf (openldap 서버 구성 파일)을 편집하고 다음 라인들을 파일에 추가합니다:

- include /etc/ldap/schema/samba.schema

- include /etc/ldap/schema/cosine.schema

- include /etc/ldap/schema/inetorgperson.schema

- include /etc/ldap/schema/nis.schema

구성 예제

참고: 다음 구성은 사용자의 LDAP 서버의 특정 구성에 맞게 조정 가능합니다.

- Linux OpenLDAP Server:

Base DN: dc=qnap,dc=com

Root DN: cn=admin,dc=qnap,dc=com

Users Base DN: ou=people,dc=qnap,dc=com

Groups Base DN: ou=group,dc=qnap,dc=com - Mac Open Directory Server

Base DN: dc=macserver,dc=qnap,dc=com

Root DN: uid=root,cn=users,dc=macserver,dc=qnap,dc=com

Users Base DN: cn=users,dc=macserver,dc=qnap,dc=com

Groups Base DN: cn=groups,dc=macserver,dc=qnap,dc=com