Comment configurer un VPN site à site entre un appareil QuWAN et un VPC AWS ?

Produits Applicables

Matériel

- QHora-301W

- QHora-321

- QHora-322

- QMiroPlus-201W

- QMiro-201W

Logiciel

- QuWAN Orchestrator

- QuRouter 2.4.0 et versions ultérieures

- Un compte Amazon Web Services (AWS)

Détails

Ce tutoriel explique comment configurer un VPN basé sur le routage entre un appareil QuWAN SD-WAN et un cloud privé virtuel (VPC) AWS. Dans un VPN basé sur le routage, l'appareil QuWAN établit un tunnel IPsec vers la passerelle privée virtuelle AWS, et le trafic est routé entre le réseau local et le VPC AWS en utilisant des tables de routage définies. Seuls les routeurs QNAP qui ont été ajoutés à QuWAN Orchestrator peuvent être utilisés pour cette configuration. QuWAN Orchestrator gère le tunnel, s'occupe du routage et maintient la connectivité, tandis qu'AWS route le trafic via la passerelle privée virtuelle, permettant une communication sécurisée et continue entre votre réseau et les ressources cloud.

Les étapes couvrent la configuration des composants VPC AWS, la création et l'attachement de passerelles VPN, le téléchargement du fichier de configuration VPN AWS et l'application des paramètres correspondants dans QuWAN Orchestrator.

- Le VPN site-à-site QuWAN ne prend en charge que l'IKEv2.

- Les deux appareils (appareil QuWAN et VPC AWS) doivent utiliser les mêmes paramètres de configuration pour que le VPN fonctionne correctement.

- Votre appareil QNAP doit être ajouté à QuWAN Orchestrator avant de configurer le VPN site-à-site. Pour ajouter votre appareil QNAP à QuWAN Orchestrator, consultez le chapitre Configuration dans le Aide Web QuWAN et QuWAN Orchestrator.

La mise en œuvre d'un VPN site-à-site introduit une complexité supplémentaire à votre réseau. Assurez-vous de comprendre les implications en matière de sécurité avant de l'activer.

Procédure

Créez une connexion VPN site-à-site entre votre routeur QNAP et un cloud privé virtuel (VPC) AWS

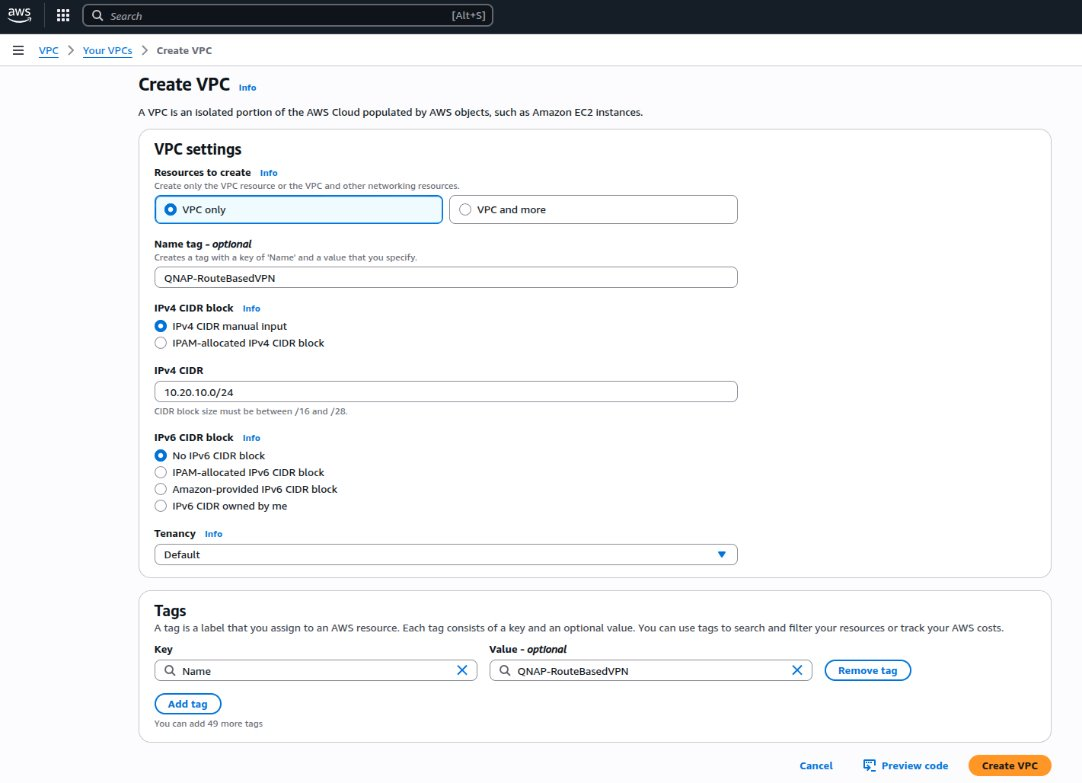

A. Créez un cloud privé virtuel

- Connectez-vous à https://console.aws.amazon.com/vpc/.

La page Tableau de bord VPC apparaît. - Cliquez sur Créer VPC.

La page Créer VPC apparaît. - SousParamètres VPC, sélectionnezVPC uniquement.

- Optionnel : Spécifiez une étiquette de nom pour le VPC, par exemple :

QNAP-RouteBasedVPN - SousBloc CIDR IPv4, sélectionnezSaisie manuelle du CIDR IPv4.

- Spécifiez l'adresse IPv4 au format CIDR (par exemple,

10.20.10.0/24). - SousBloc CIDR IPv6, sélectionnezAucun bloc CIDR IPv6.

- Optionnel : Sélectionnez une option de location.RemarqueSélectionnez si les instances EC2 dans ce VPC doivent utiliser des serveurs partagés (par défaut) ou des serveurs dédiés uniquement à votre compte.

- Définissez un ou plusieurs tags pour aider à identifier vos ressources, et attribuez une valeur à chaque tag.

- Optionnel : Cliquez surPrévisualiser le codepour visualiser les relations entre les ressources VPC configurées.

- Cliquez sur Créer VPC.

AWS crée le VPC.

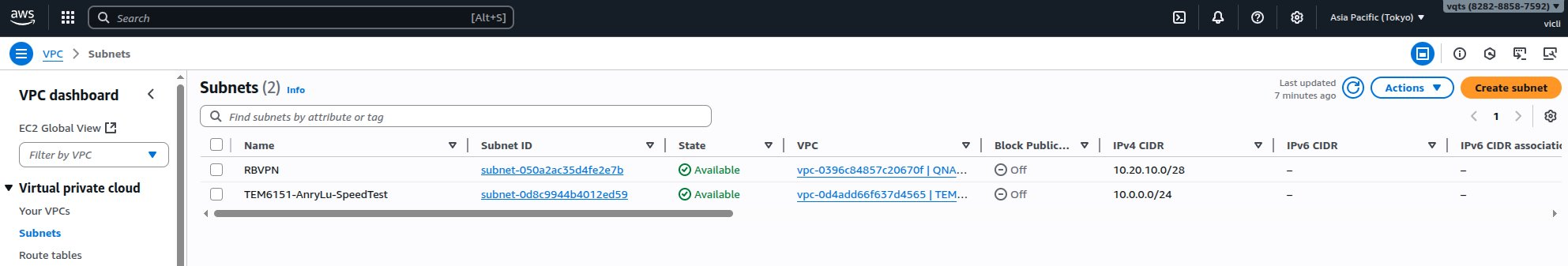

B. Créer un sous-réseau

- Dans le panneau latéral Tableau de bord du VPC, allez àCloud privé virtuel>Sous-réseaux.

- Cliquez surCréer un sous-réseau.

LaCréer un sous-réseaupage apparaît.

LaCréer un sous-réseaupage apparaît. - Sélectionnez votre VPC dans le menu déroulant.

- Spécifiez une étiquette de nom pour le sous-réseau.

- Optionnel : Sélectionnez une zone de disponibilité dans le menu déroulant, ou gardezAucune préférencepour laisser AWS en choisir une.

- Spécifiez le bloc CIDR du sous-réseau IPv4.

- Optionnel : Définissez un ou plusieurs tags pour aider à identifier le sous-réseau VPC, et attribuez une valeur à chaque tag.

- Cliquez surCréer un sous-réseau.

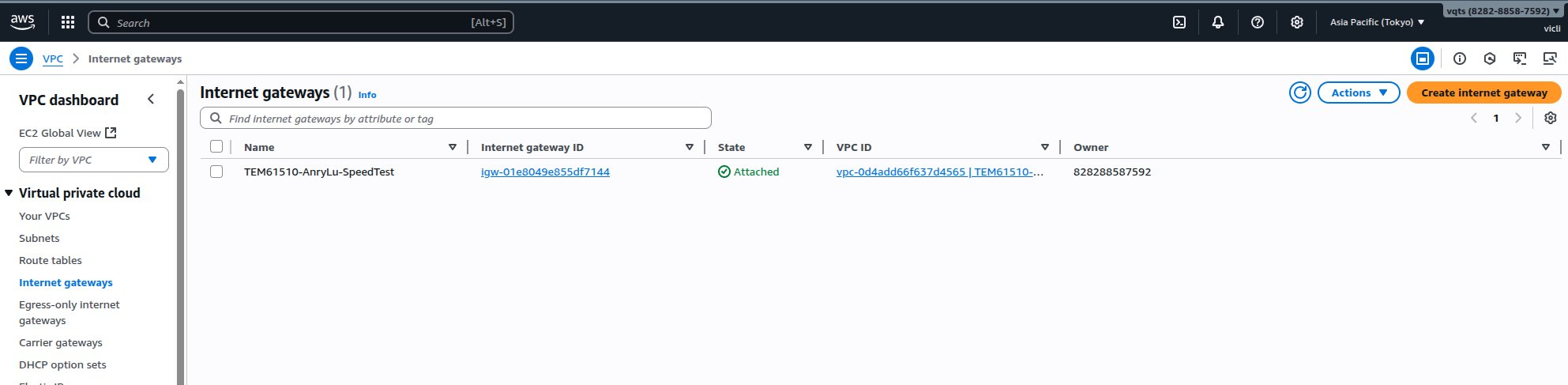

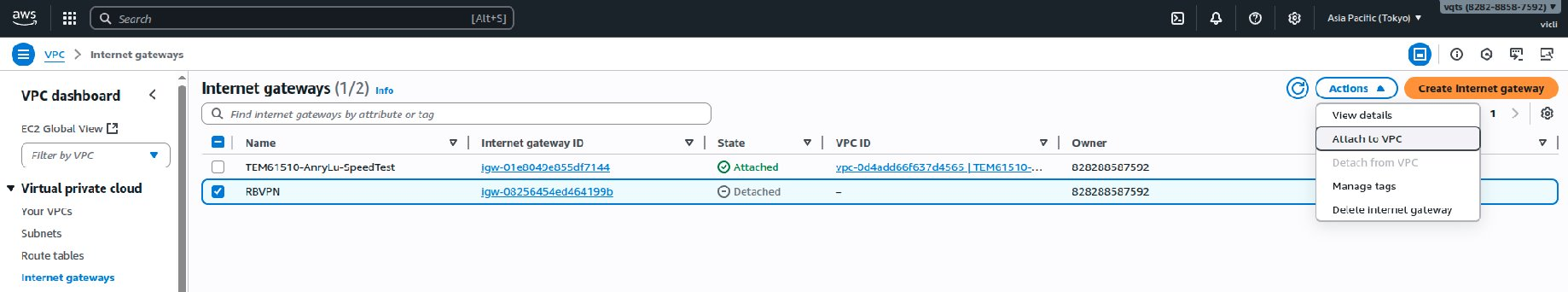

C. Créer une passerelle Internet

- Dans le panneau latéral Tableau de bord du VPC, allez àCloud privé virtuel>Passerelles Internet.

- Cliquez surCréer une passerelle Internet.

- Facultatif : définissez un ou plusieurs tags pour aider à identifier la passerelle Internet VPC et attribuez une valeur à chaque tag.

- Spécifiez un tag de nom pour la passerelle Internet.

- Cliquez sur Créer une passerelle Internet.

AWS crée la passerelle Internet. - CliquezActions, puis cliquez surAttacher au VPC.

LeAttacher au VPCpage apparaît.

LeAttacher au VPCpage apparaît. - Cliquez sur la barre de recherche sousVPC disponibles, puis sélectionnez le VPC QuWAN.

- Cliquez sur Attacher la passerelle Internet.

AWS attache la passerelle Internet configurée au VPC QuWAN.

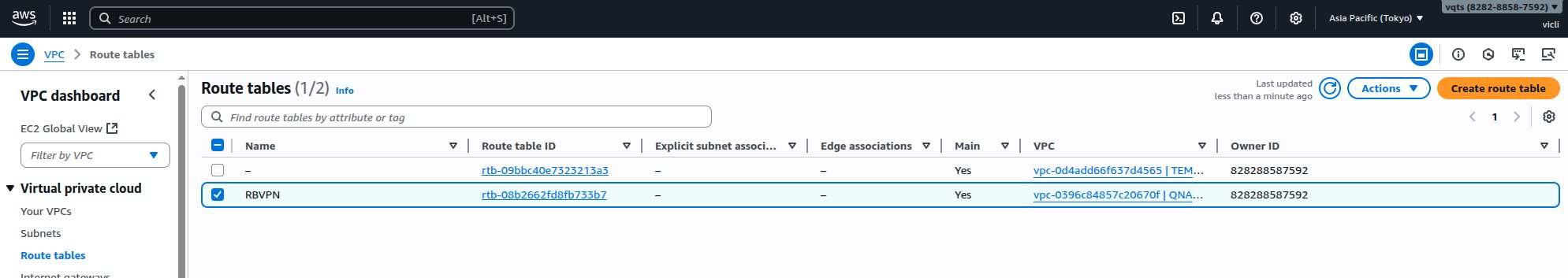

D. Ajoutez la passerelle Internet à la table de routage

- Dans le panneau latéral Tableau de bord du VPC, allez àCloud privé virtuel>Tables de routage.

- Identifiez la table de routage associée au VPC QuWAN.

- Cliquez sur l'ID de la table de routage.

La page de la table de routage apparaît.

La page de la table de routage apparaît. - Cliquez sur Modifier les routes.

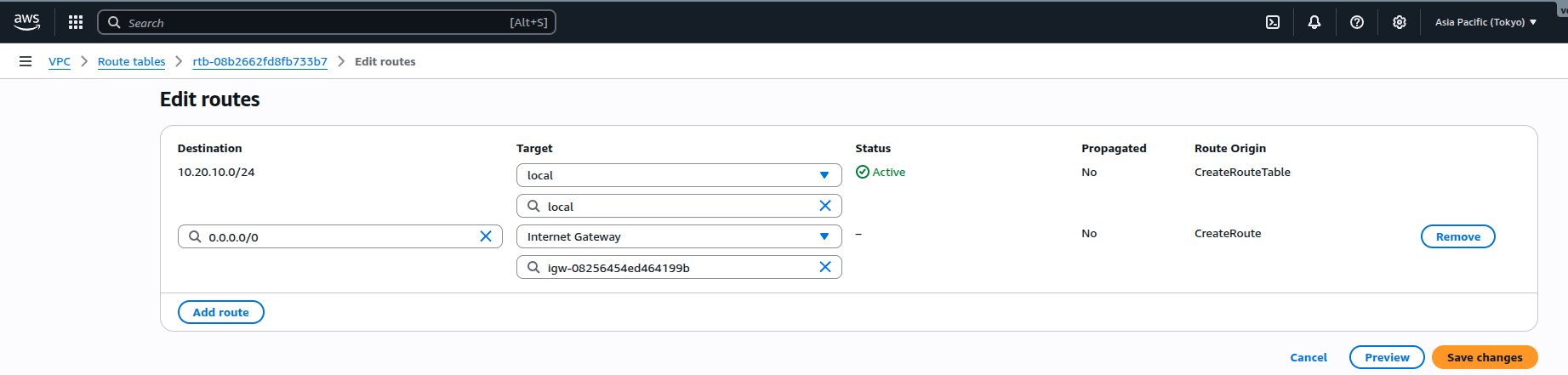

La page Modifier les routes apparaît. - CliquezAjouter une route.

- Entrez

0.0.0.0/0comme destination. - Cliquez sur le menu déroulant sous Cible, et sélectionnez Passerelle Internet.

Un champ secondaire apparaît sous Passerelle Internet. - Sélectionnez la passerelle Internet précédemment configurée dans le menu déroulant.

- Cliquez sur Enregistrer les modifications.

AWS met à jour la table de routage.

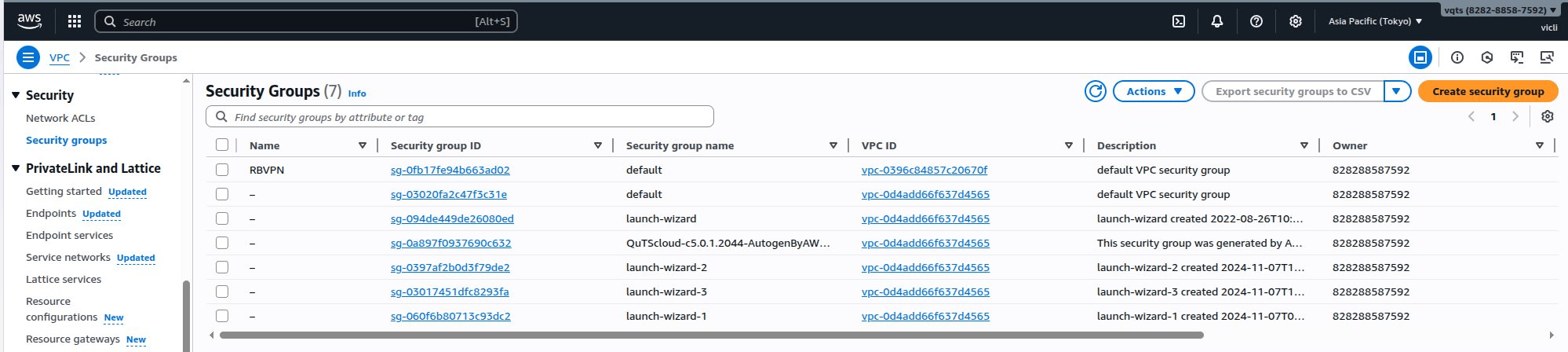

E. Configurez les groupes de sécurité pour le VPC

- Dans le panneau latéral Tableau de bord du VPC, allez àSécurité>Groupes de sécurité.

- Identifiez le groupe de sécurité associé à votre VPC.

- Cliquez sur le groupe de sécurité.

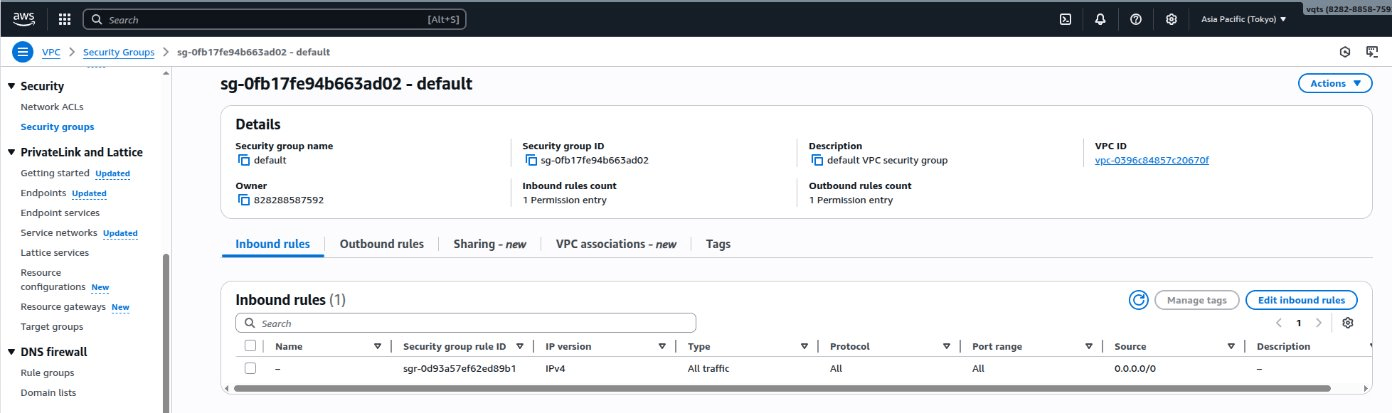

La page du groupe de sécurité apparaît. - CliquezModifier les règles entrantes.

LeModifier les règles entrantesla page apparaît.

LeModifier les règles entrantesla page apparaît. - CliquezAjouter une règle.

- SousType, sélectionnezTout le trafic.

- SousSource, sélectionnezPartout-IPv4.

- Cliquez sur Enregistrer les règles.

AWS ajoute le groupe de sécurité au VPC QuWAN.

F. Configurer les paramètres du réseau privé virtuel (VPN)

- Dans le panneau latéral du VPC Tableau de bord, allez àRéseau privé virtuel (VPN)>Passerelles privées virtuelles.

- CliquezCréer une passerelle privée virtuelle.

- Spécifiez une étiquette de nom pour le VPN.

- SousNuméro de système autonome (ASN), sélectionnezASN par défaut d'Amazon.NoteL'ASN (Numéro de Système Autonome) identifie AWS dans la connexion VPN. La valeur par défaut est 64512, mais elle peut être modifiée si elle entre en conflit avec votre réseau.

- Optionnel : Définissez un ou plusieurs tags pour aider à identifier le sous-réseau VPC, et attribuez une valeur à chaque tag.

- Cliquez sur Créer une passerelle privée virtuelle.

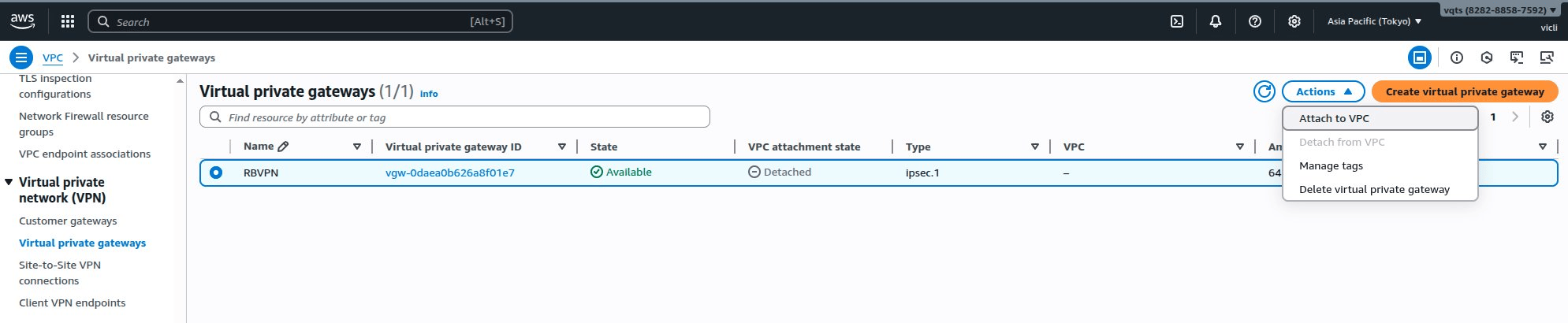

AWS crée la passerelle privée virtuelle. - Sur lapage des passerelles privées virtuelles, sélectionnez la passerelle privée virtuelle que vous avez configurée.

- CliquezActions, puis cliquez surAttacher au VPC.

Lapage Attacher au VPCapparaît.

Lapage Attacher au VPCapparaît. - Cliquez sur la barre de recherche sousVPC disponibles, puis sélectionnez le VPC QuWAN.

- Cliquez sur Attacher au VPC.

AWS attache la passerelle privée virtuelle configurée au VPC QuWAN.

G. Identifiez l'adresse IP LAN et WAN de votre routeur QNAP

- Connectez-vous à QuRouter.

- Allez à la page des paramètres WAN :

- Pour les routeurs QHora :Réseau>Paramètres du réseau physique>WAN

- Pour les routeurs QMiro :Réseau>WAN et LAN>WAN

- Identifiez l'interface WAN active.

- Copiez l'adresse IP fournie pour l'interface WAN.

- Allez à la page des paramètres LAN :

- Pour les routeurs QHora :Réseau>Paramètres du réseau physique>LAN

- Pour les routeurs QMiro :Réseau>WAN et LAN>LAN

- Identifiez l'interface LAN active.

- Copiez l'adresse IP fournie pour l'interface LAN.

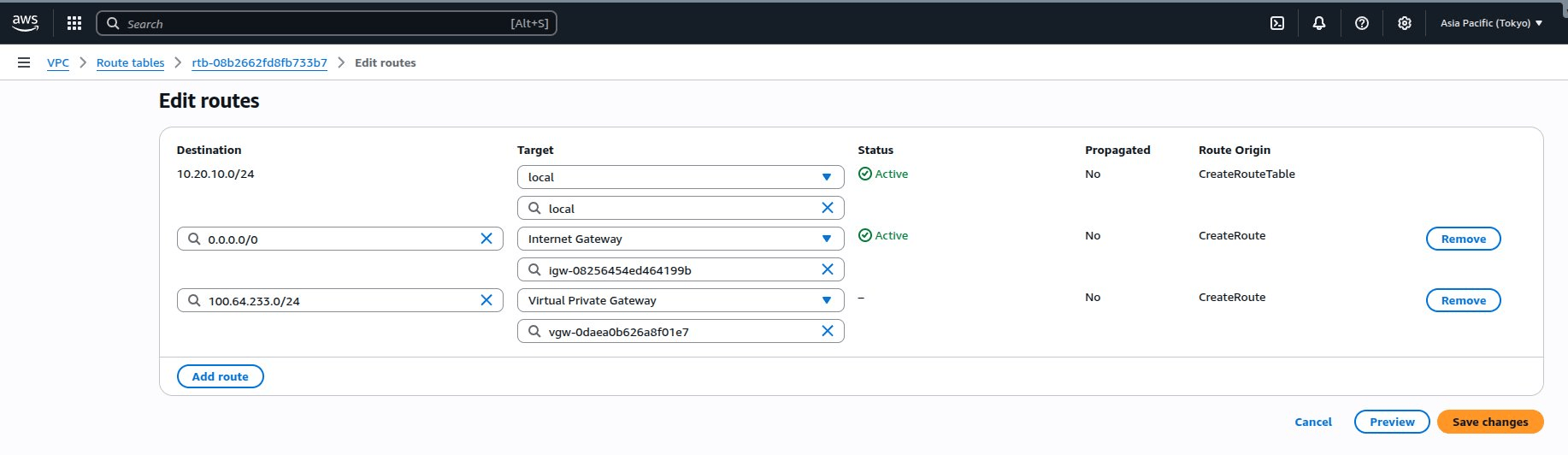

H. Ajoutez la passerelle privée virtuelle à la table de routage

- Dans le panneau latéral du VPC Tableau de bord, allez àCloud privé virtuel>Tables de routage.

- Identifiez la table de routage associée au VPC QuWAN.

- Cliquez sur l'ID de la table de routage.

La page de la table de routage apparaît. - Cliquez sur Modifier les routes.

La page Modifier les routes apparaît.

- CliquezAjouter une route.

- Entrez l'adresse IP de l'interface LAN QuRouter copiée avec son sous-réseau en notation CIDR comme destination.

- Cliquez sur le menu déroulant sous Cible, et sélectionnez Passerelle privée virtuelle.

Un champ secondaire apparaît sous Passerelle Internet. - Sélectionnez la passerelle privée virtuelle précédemment configurée dans le menu déroulant.

- Cliquez sur Enregistrer les modifications.

AWS met à jour la table de routage.

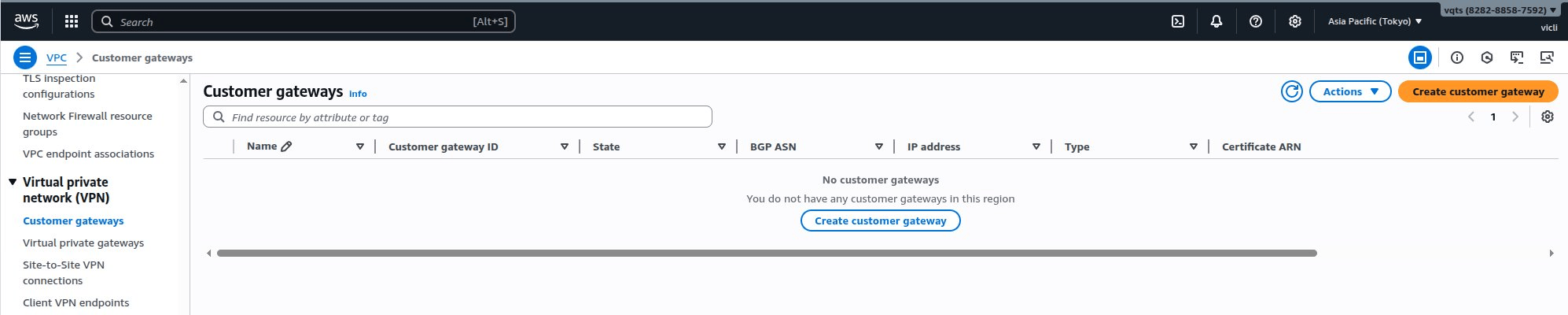

I. Créer une passerelle client pour le VPC

- Dans le panneau latéral du VPC Tableau de bord, allez àRéseau privé virtuel (VPN)>Passerelles clients.

- CliquezCréer une passerelle client.

- Spécifiez une étiquette de nom pour la passerelle client.

- Entrez l'adresse IP de l'interface WAN QuRouter copiée dans le champ d'adresse IP.

- Facultatif : CliquezAjouter une nouvelle étiquettepour définir une ou plusieurs étiquettes afin d'aider à identifier la passerelle client, et attribuez une valeur à chaque étiquette.

- CliquezCréer une passerelle client.

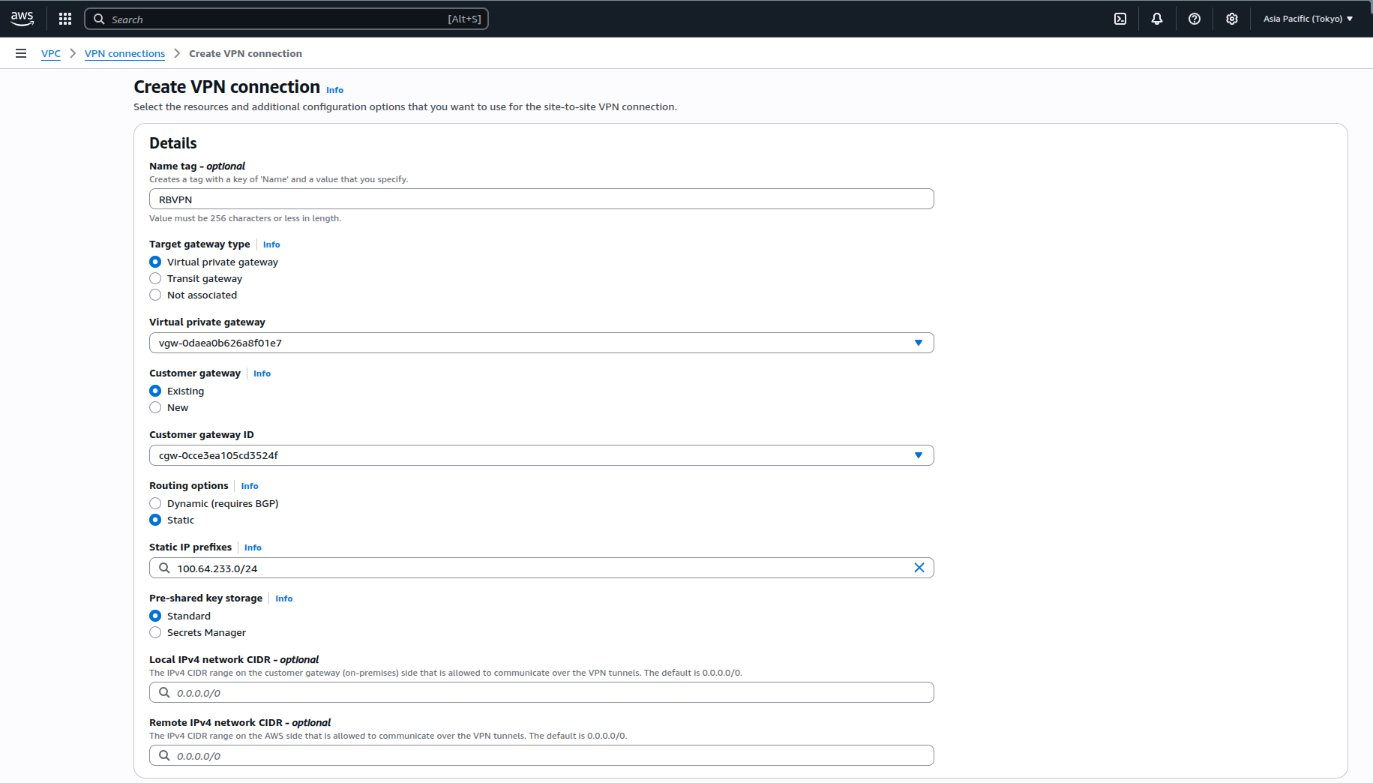

J. Créer une connexion VPN de site à site

- Dans le panneau latéral du VPC Tableau de bord, allez àRéseau privé virtuel (VPN)>Connexions VPN de site à site.

- CliquezCréer une connexion VPN.

- Spécifiez une étiquette de nom pour la connexion VPN.

- SousType de passerelle cible, sélectionnezPasserelle privée virtuelle.

- Sélectionnez la passerelle privée virtuelle préconfigurée dans le menu déroulant.

- SousPasserelle client, sélectionnezExistante.

- Sélectionnez la passerelle client préconfigurée dans le menu déroulant.

- SousOptions de routage, sélectionnezStatique.

- Entrez l'adresse IP de l'interface LAN QuRouter avec son sous-réseau en notation CIDR dans le

Ajouter un préfixe IP statiquechamp. - Facultatif : Configurez la clé pré-partagée Stockage, les champs CIDR du réseau IPv4 local et du réseau IPv4 distant.

- Facultatif : Configurez les paramètres de tunnel primaire et secondaire.

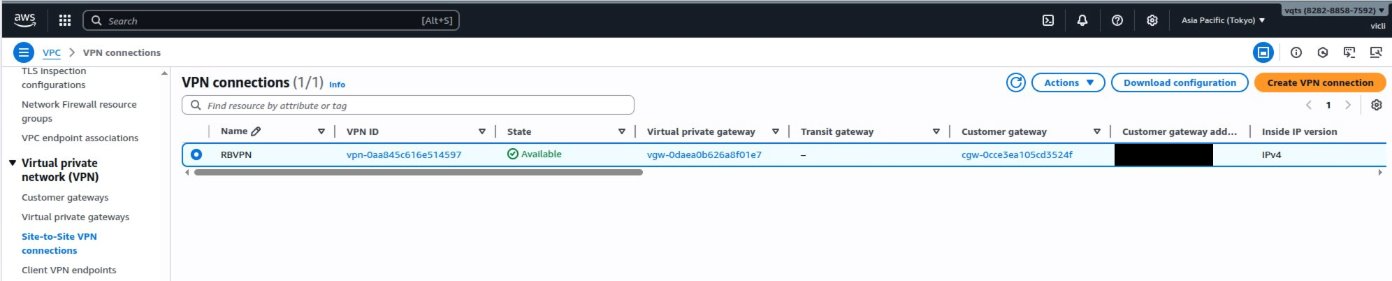

- Facultatif : Cliquez sur Ajouter une nouvelle étiquette pour définir une ou plusieurs étiquettes afin d'aider à identifier la passerelle client, et attribuez une valeur à chaque étiquette.RemarqueAWS crée la connexion VPN de site à site avec le routeur QNAP. Sur la page Connexions VPN, vérifiez que l'état de la connexion passe à

Disponible.

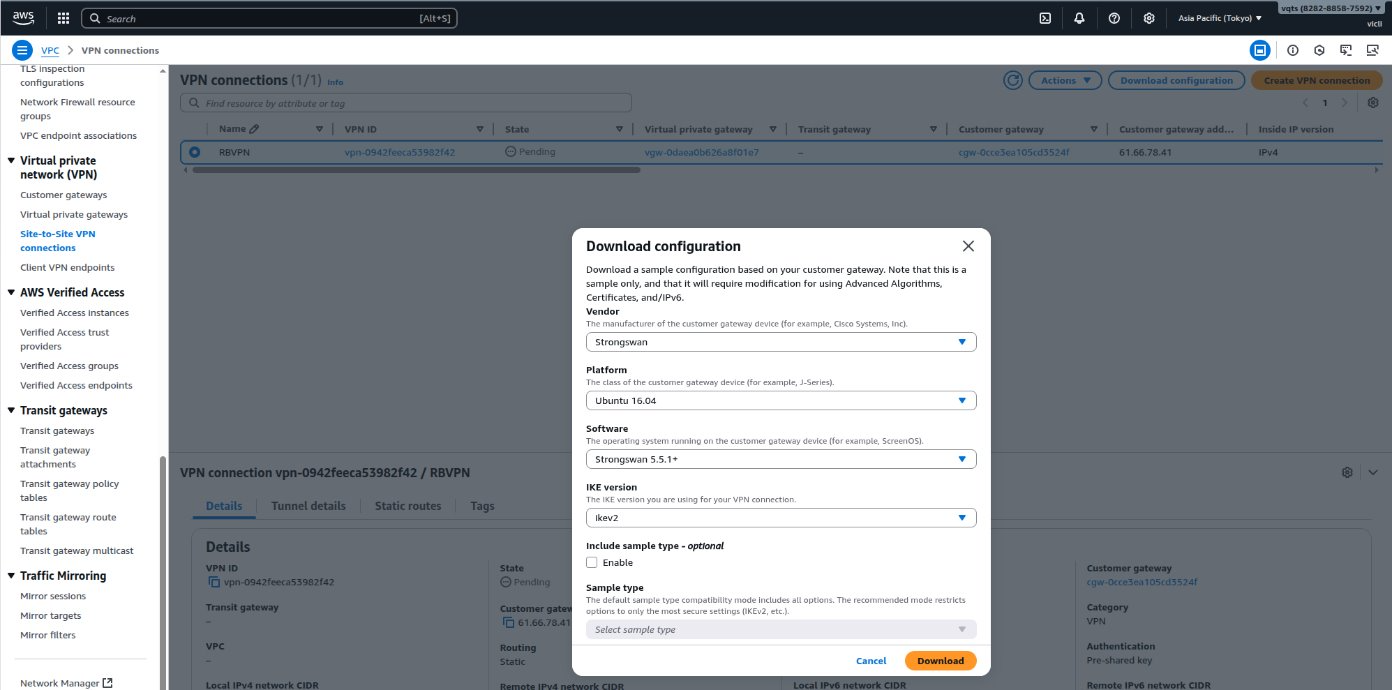

K. Téléchargez le fichier de configuration du VPN de site à site

- Dans le panneau latéral Tableau de bord du VPC, allez àRéseau privé virtuel (VPN)>Connexions VPN de site à site.

- Identifiez la connexion VPN de site à site que vous avez créée à l'étape précédente.

- Sélectionnez la connexion VPN.

- Cliquez sur Télécharger la configuration.

La fenêtre Télécharger la configuration apparaît. - SousFournisseur, sélectionnezStrongswan.

- SousVersion IKE, sélectionnezikev2.

- Cliquez sur Télécharger.

Le fichier de configuration est téléchargé au format TXT. - Cliquez surXsur lafenêtre Télécharger la configuration.

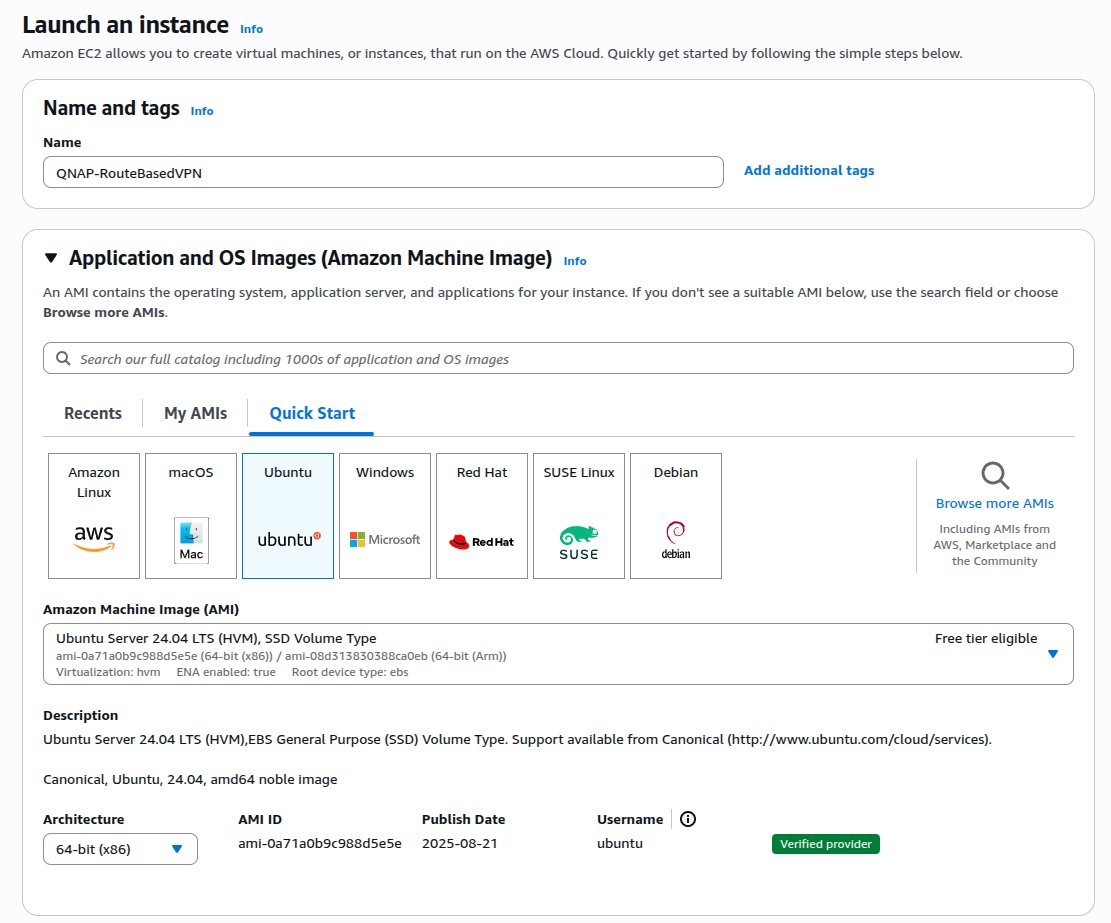

Lancez une instance EC2 (Elastic Cloud Compute) dans AWS

- Allez à https://console.aws.amazon.com/ec2/.

- Dans le panneau latéral, allez àInstances>Instances.

- Localisez lasection Lancer des instances.

- Cliquez sur Lancer une instance.

La page Lancer une instance apparaît. - Spécifiez une étiquette de nom pour l'instance.

- SousImages d'application et de système d'exploitation (Image Machine Amazon), cliquez surUbuntu.

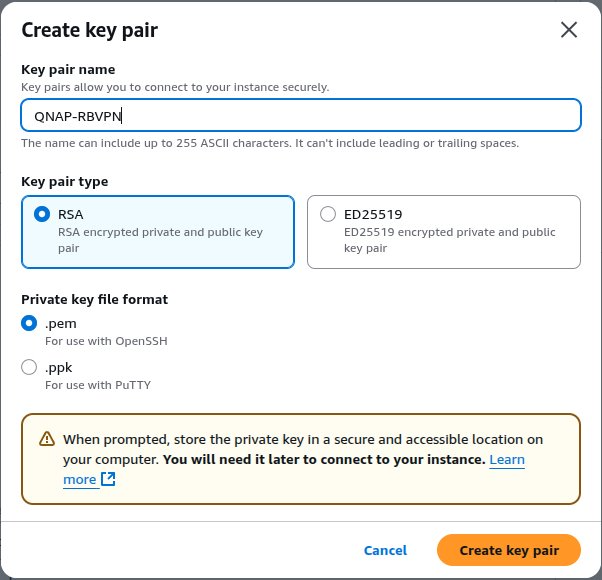

- Sous Paire de clés (connexion), cliquez sur Créer une nouvelle paire de clés.

La fenêtre Créer une paire de clés apparaît.

- Spécifiez un nom pour la paire de clés.

- SousType de paire de clés, sélectionnezRSA.

- SousFormat de fichier de clé privée, sélectionnez.pem.

- Cliquez sur Créer une paire de clés.

AWS télécharge le fichier de configuration de la paire de clés dans le format sélectionné. - Sélectionnez la paire de clés précédemment configurée dans le menu déroulant de lasection Paire de clés (connexion).

- Cliquez surModifierdans lasection Paramètres réseau.

- SousVPC - requis, sélectionnez le VPC préconfiguré.

- SousAttribution automatique d'une IP publique, sélectionnezActiver.

- SousPare-feu (groupes de sécurité), sélectionnezSélectionner un groupe de sécurité existant.

- SousGroupes de sécurité communs, sélectionnez le groupe de sécurité précédemment configuré.

- Optionnel : Configurez le Stockage et les paramètres avancés.

- Cliquez sur Lancer une instance.

AWS lance l'instance EC2.

Configurez les paramètres VPN de site à site dans QuWAN Orchestrator

- Connectez-vous à QuWAN Orchestrator en utilisant vos identifiants QNAP ID.

- Sélectionnez votre organisation.

- Allez àTopologie QuWAN>VPN basé sur le routage.

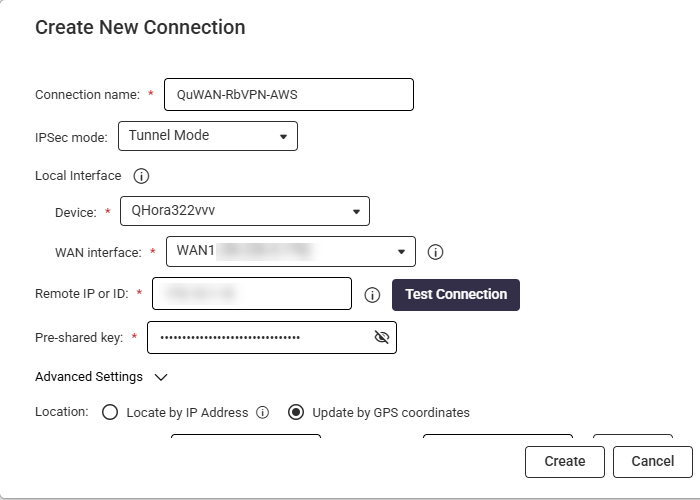

- Cliquez sur Créer une nouvelle connexion.

La fenêtre Créer une nouvelle connexion apparaît. - Configurez les paramètres de connexion VPN basés sur le routage.

Paramètre Description Nom de la connexion Attribuez un nom descriptif (par ex., AWS Site-to-Site VPN). Mode IPsec SélectionnerMode Tunnel. Appareil Désignez le Hub approprié pour la connexion. Interface WAN Entrez l'interface WAN souhaitée. IP ou ID distant Spécifiez l'adresse IP publique ou le nom d'hôte du dispositif de passerelle distant. Tester la connexion (Optionnel) Cliquez pour pinguer l'appareil afin de confirmer la connexion. Clé pré-partagée Établissez une clé pré-partagée forte, en veillant à une configuration identique sur la passerelle distante. - CliquezParamètres avancés pour configurer les paramètres avancés de la connexion VPN basée sur le routage.

Paramètre Action de l'utilisateur Valeur d'exemple Échange de clés Internet (IKE) Version SélectionnerIKEv2. - Algorithme d'authentification Sélectionnez un algorithme d'authentification robuste. AES-128 Chiffrement Sélectionnez une méthode de chiffrement forte. AES-128 Groupe DH Sélectionnez la taille du groupe DH pour déterminer la force de la clé utilisée lors de l'échange Diffie-Hellman. 14 Durée de l'association de sécurité (SA) Définissez la durée de l'association de sécurité (SA) IKE pour réduire les risques cryptographiques liés à l'exposition des clés. 480 ID local (Optionnel) Entrez un ID local si vous utilisez un service DNS dynamique (DDNS) pour la connexion VPN basée sur le routage. - Encapsulation de la charge utile de sécurité (ESP) Algorithme d'authentification Sélectionnez un algorithme d'authentification. SHA-256 Chiffrement Sélectionnez une méthode de chiffrement. AES-128 Activer la confidentialité persistante parfaite (PFS) Activez pour générer une nouvelle clé Diffie-Hellman (DH) pour chaque session, assurant une sécurité renforcée. - Groupe DH Sélectionnez la taille du groupe DH pour définir la force de la clé pour la connexion VPN. 14 Durée de l'association de sécurité (SA) Définissez la durée de vie de l'association de sécurité pour spécifier combien de temps une association de sécurité reste valide avant le renouvellement de la clé. 60 minutes Activer la détection de pair mort (DPD) Activez pour identifier et répondre aux pannes de l'appareil pair. - Délai d'attente DPD Réglez le délai d'attente DPD pour définir combien de temps l'appareil attend avant de considérer le pair comme non réactif. 10 secondes - Sélectionnez un paramètre de localisation pour spécifier comment la position de l'appareil est déterminée :

- Localiser par adresse IP: Détecte automatiquement la localisation en fonction de l'adresse IP de l'appareil.

- Mettre à jour par coordonnées GPS: Nécessite que les utilisateurs fournissent manuellement les valeurs de latitude et de longitude.

- ActiverActiver le mode NATpour garantir que la connexion VPN fonctionne correctement même lorsque des appareils NAT sont présents dans le réseau.

- Spécifiez l'adresse IP du tunnel local pour faciliter la traversée NAT.

- SousConfiguration de la destination, cliquezAjouter un sous-réseau.

- Spécifiez le sous-réseau interne du réseau distant que vous souhaitez accéder.

- Cliquez.

- CliquezCréer.NoteSi la connexion VPN basée sur le routage est réussie, le champ Status affiche le statut Connected.