Hoe stel ik een site-to-site VPN in tussen een QuWAN-apparaat en een AWS VPC?

Toepasselijke producten

Hardware

- QHora-301W

- QHora-321

- QHora-322

- QMiroPlus-201W

- QMiro-201W

Software

- QuWAN Orchestrator

- QuRouter 2.4.0 en later

- Een Amazon Web Services (AWS) account

Details

Deze handleiding legt uit hoe je een route-gebaseerde VPN configureert tussen een QuWAN SD-WAN apparaat en een AWS virtuele private cloud (VPC). In een route-gebaseerde VPN legt het QuWAN apparaat een IPsec-tunnel aan naar de AWS virtuele private gateway, en wordt verkeer gerouteerd tussen het lokale netwerk en de AWS VPC met behulp van gedefinieerde routeringstabellen. Alleen QNAP-routers die zijn toegevoegd aan QuWAN Orchestrator kunnen voor deze setup worden gebruikt. QuWAN Orchestrator beheert de tunnel, handelt de routering af en behoudt de connectiviteit, terwijl AWS het verkeer door de virtuele private gateway leidt, waardoor veilige, continue communicatie tussen uw netwerk en cloudbronnen mogelijk is.

De stappen omvatten het configureren van AWS VPC-componenten, het creëren en koppelen van VPN-gateways, het downloaden van het AWS VPN-configuratiebestand en het toepassen van de overeenkomstige instellingen in QuWAN Orchestrator.

- QuWAN site-to-site VPN ondersteunt alleen IKEv2.

- Beide apparaten (QuWAN-apparaat en AWS VPC) moeten dezelfde configuratie-instellingen gebruiken om de VPN correct te laten functioneren.

- Uw QNAP-apparaat moet worden toegevoegd aan QuWAN Orchestrator voordat u de site-to-site VPN configureert. Om uw QNAP-apparaat toe te voegen aan QuWAN Orchestrator, zie het Configuratie hoofdstuk in de QuWAN en QuWAN Orchestrator Web Help.

Het implementeren van een site-to-site VPN introduceert extra complexiteit in uw netwerk. Zorg ervoor dat u de beveiligingsimplicaties begrijpt voordat u het inschakelt.

Procedure

Maak een site-to-site VPN-verbinding tussen uw QNAP-router en een AWS virtuele private cloud (VPC)

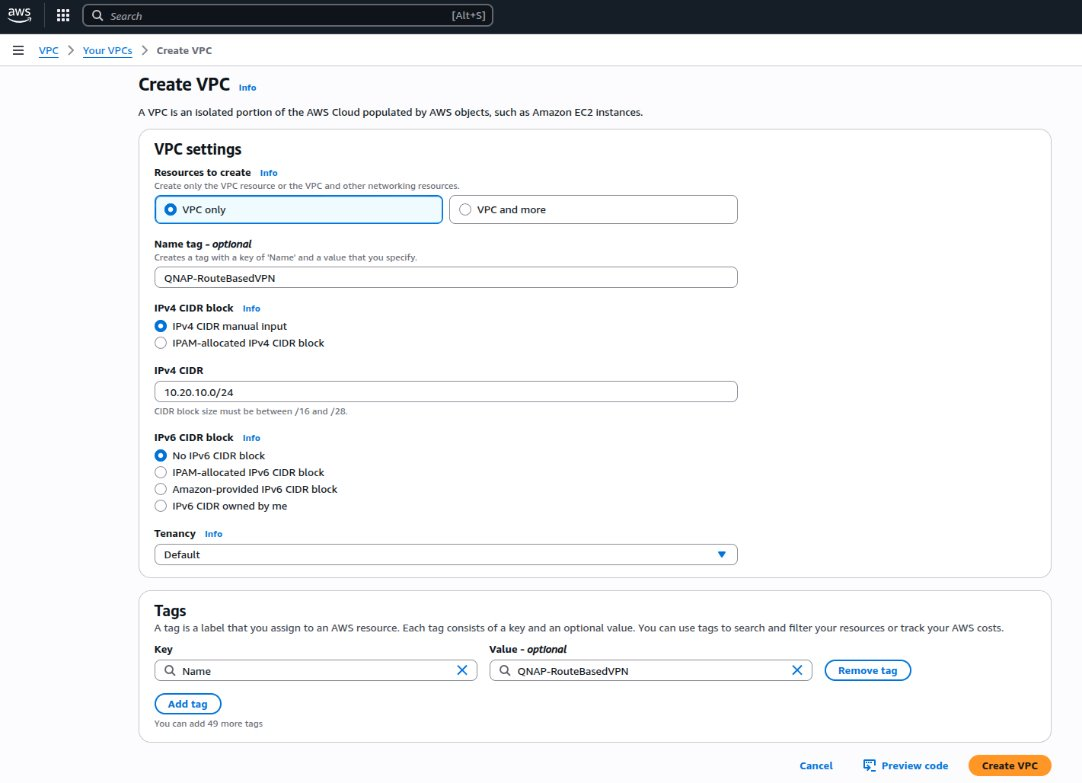

A. Maak een virtuele private cloud

- Log in op https://console.aws.amazon.com/vpc/.

De VPC Dashboard pagina verschijnt. - Klik op Create VPC.

De Create VPC pagina verschijnt. - OnderVPC-instellingen, selecterenAlleen VPC.

- Optioneel: Specificeer een naamtag voor de VPC, bijvoorbeeld:

QNAP-RouteBasedVPN - OnderIPv4 CIDR-blok, selecterenHandmatige invoer van IPv4 CIDR.

- Specificeer het IPv4-adres in CIDR-formaat (bijv.

10.20.10.0/24). - OnderIPv6 CIDR-blok, selecterenGeen IPv6 CIDR-blok.

- Optioneel: Selecteer een huuroptie.OpmerkingSelecteer of EC2-instances in deze VPC gedeelde servers (standaard) of servers die alleen aan uw account zijn toegewezen, moeten gebruiken.

- Definieer een of meer tags om uw resources te identificeren en ken een waarde toe aan elke tag.

- Optioneel: Klik opCodevoorbeeldom de relaties tussen de geconfigureerde VPC-resources te visualiseren.

- Klik op VPC maken.

AWS maakt de VPC.

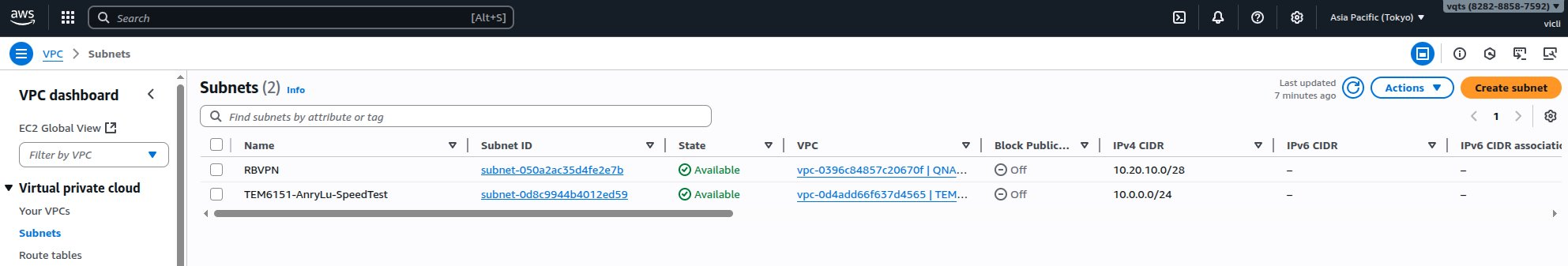

B. Maak een subnet

- Ga in het VPC Dashboard zijpaneel naarVirtueel privécloud>Subnetten.

- Klik opSubnet maken.

DeSubnet makenpagina verschijnt.

DeSubnet makenpagina verschijnt. - Selecteer uw VPC uit het dropdown-menu.

- Specificeer een naamtag voor het subnet.

- Optioneel: Selecteer een beschikbaarheidszone uit het dropdown-menu, of houdGeen voorkeurom AWS er een te laten kiezen.

- Specificeer het IPv4-subnet CIDR-blok.

- Optioneel: Definieer een of meer tags om het VPC-subnet te identificeren en ken een waarde toe aan elke tag.

- Klik opSubnet maken.

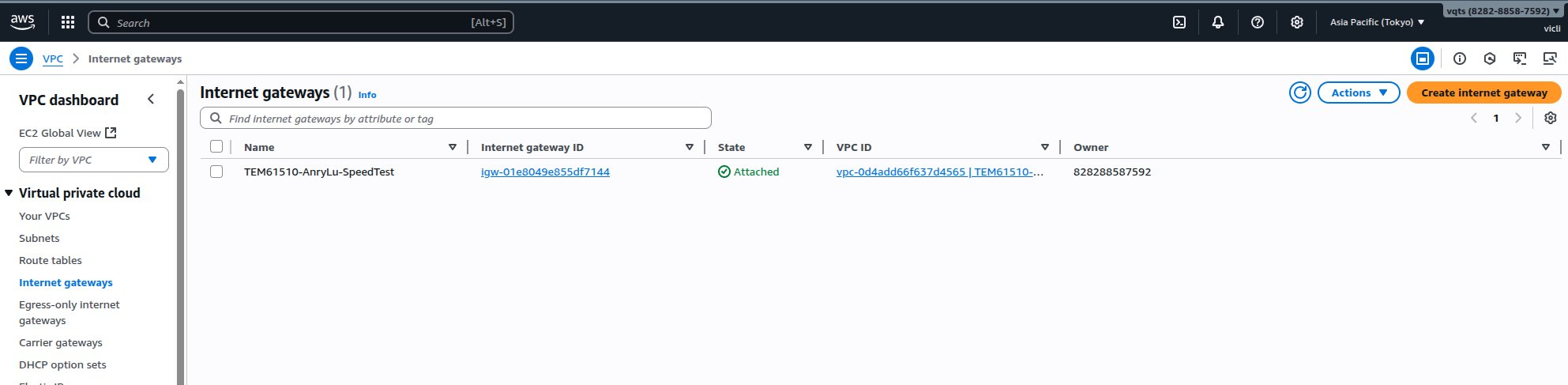

C. Maak een internetgateway

- Ga in het VPC Dashboard zijpaneel naarVirtueel privécloud>Internetgateways.

- Klik opInternetgateway maken.

- Optioneel: Definieer een of meer tags om de VPC-internetgateway te identificeren en ken een waarde toe aan elke tag.

- Specificeer een naamtag voor de internetgateway.

- Klik op Create internet gateway.

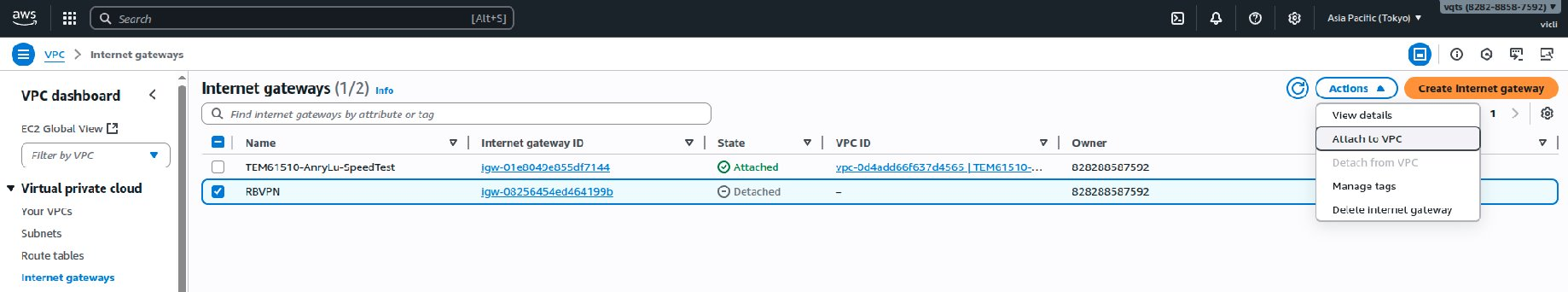

AWS maakt de internetgateway aan. - Klik opActies, en klik dan opAan VPC koppelen.

DeAan VPC koppelenpagina verschijnt.

DeAan VPC koppelenpagina verschijnt. - Klik op de zoekbalk onderBeschikbare VPC's, en selecteer dan de QuWAN VPC.

- Klik op Attach internet gateway.

AWS koppelt de geconfigureerde internetgateway aan de QuWAN VPC.

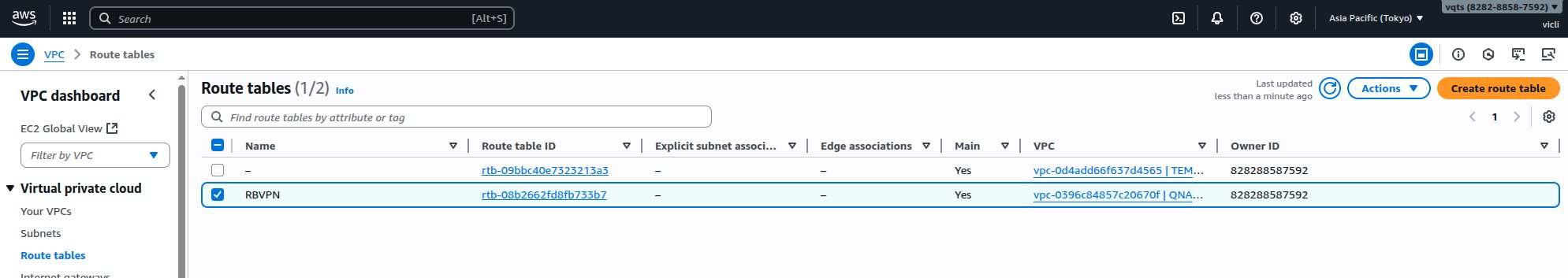

D. Voeg de internetgateway toe aan de routetabel

- Ga in het VPC Dashboard zijpaneel naarVirtueel privé netwerk>Routetabellen.

- Identificeer de routetabel die is gekoppeld aan de QuWAN VPC.

- Klik op de routetabel-ID.

De routetabelpagina verschijnt.

De routetabelpagina verschijnt. - Klik op Edit routes.

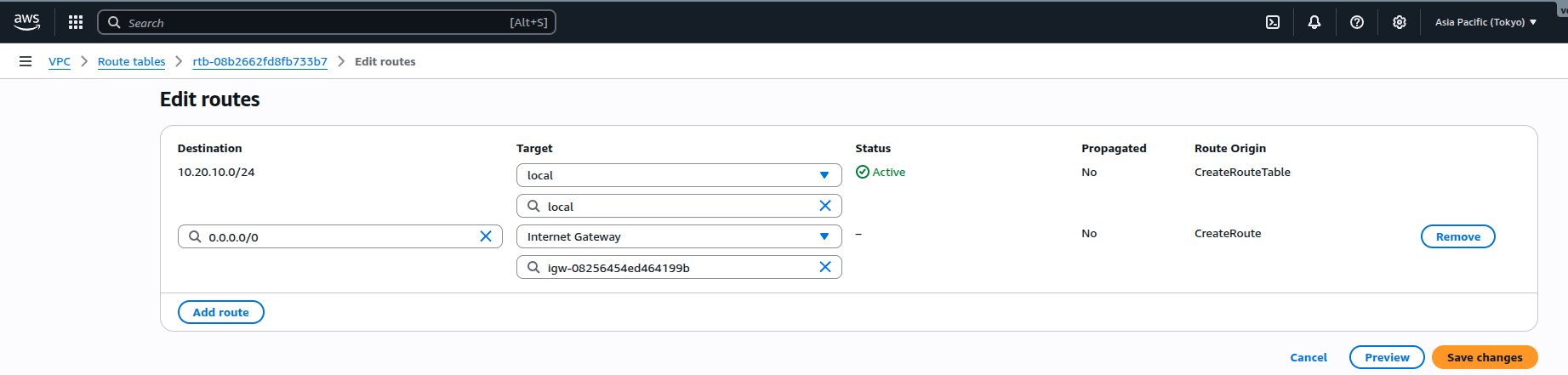

De Edit routes pagina verschijnt. - Klik opRoute toevoegen.

- Voer in

0.0.0.0/0als bestemming. - Klik op het dropdown-menu onder Target, en selecteer Internet Gateway.

Er verschijnt een secundair veld onder Internet Gateway. - Selecteer de eerder geconfigureerde internetgateway uit het dropdown-menu.

- Klik op Save changes.

AWS werkt de routetabel bij.

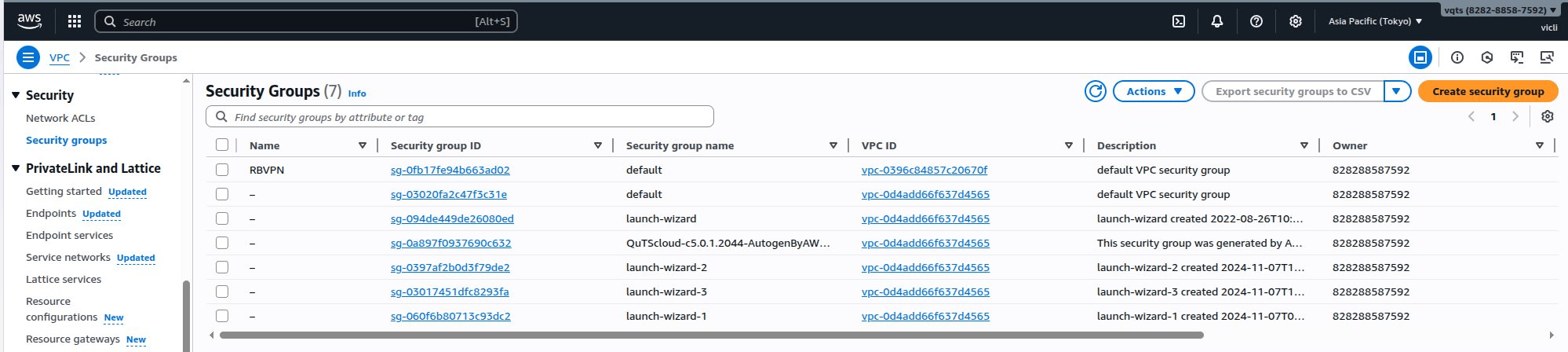

E. Configureer beveiligingsgroepen voor de VPC

- Ga in het VPC Dashboard zijpaneel naarBeveiliging>Beveiligingsgroepen.

- Identificeer de beveiligingsgroep die is gekoppeld aan uw VPC.

- Klik op de beveiligingsgroep.

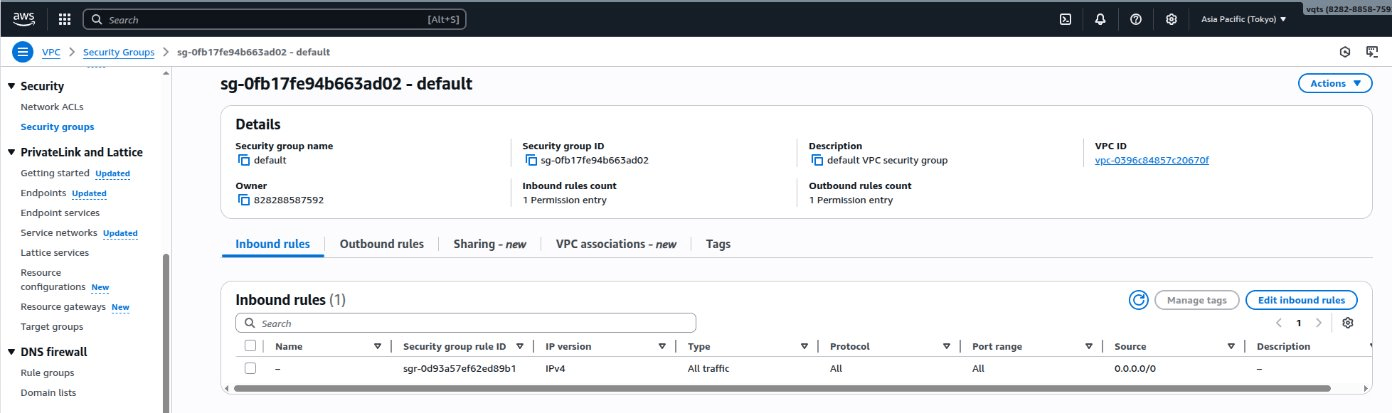

De beveiligingsgroeppagina verschijnt. - Klik opInkomende regels bewerken.

DeInkomende regels bewerkenpagina verschijnt.

DeInkomende regels bewerkenpagina verschijnt. - KlikRegel toevoegen.

- OnderType, selecteerAl het verkeer.

- OnderBron, selecteerOveral-IPv4.

- Klik op Regels opslaan.

AWS voegt de beveiligingsgroep toe aan de QuWAN VPC.

F. Configureer instellingen voor virtueel privénetwerk (VPN)

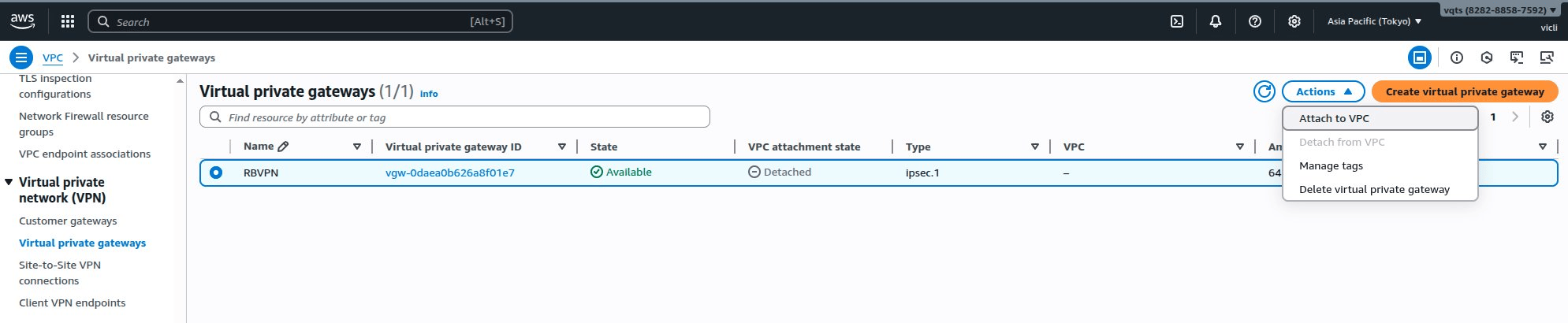

- Ga in het VPC Dashboard zijpaneel naarVirtueel privénetwerk (VPN)>Virtuele privé-gateways.

- KlikVirtuele privé-gateway maken.

- Specificeer een naamlabel voor de VPN.

- OnderAutonoom Systeem Nummer (ASN), selecteerAmazon standaard ASN.OpmerkingHet ASN (Autonoom Systeem Nummer) identificeert AWS in de VPN-verbinding. De standaardwaarde is 64512, maar deze kan worden gewijzigd als deze conflicteert met uw netwerk.

- Optioneel: Definieer een of meer tags om het VPC-subnet te identificeren en wijs een waarde toe aan elke tag.

- Klik op Virtuele privé-gateway maken.

AWS maakt de virtuele privé-gateway. - Op deVirtuele privé-gatewayspagina, selecteer de geconfigureerde virtuele privé-gateway.

- KlikActies, en klik dan opAan VPC koppelen.

DeAan VPC koppelenpagina verschijnt.

DeAan VPC koppelenpagina verschijnt. - Klik op de zoekbalk onderBeschikbare VPC's, en selecteer dan de QuWAN VPC.

- Klik op Aan VPC koppelen.

AWS koppelt de geconfigureerde virtuele privé-gateway aan de QuWAN VPC.

G. Identificeer het LAN- en WAN-IP-adres van uw QNAP-router

- Log in bij QuRouter.

- Ga naar de WAN-instellingenpagina:

- Voor QHora-routers:Netwerk>Fysieke netwerkinstellingen>WAN

- Voor QMiro-routers:Netwerk>WAN en LAN>WAN

- Identificeer de actieve WAN-interface.

- Kopieer het IP-adres dat voor de WAN-interface is opgegeven.

- Ga naar de LAN-instellingenpagina:

- Voor QHora-routers:Netwerk>Fysieke netwerkinstellingen>LAN

- Voor QMiro-routers:Netwerk>WAN en LAN>LAN

- Identificeer de actieve LAN-interface.

- Kopieer het IP-adres dat voor de LAN-interface is opgegeven.

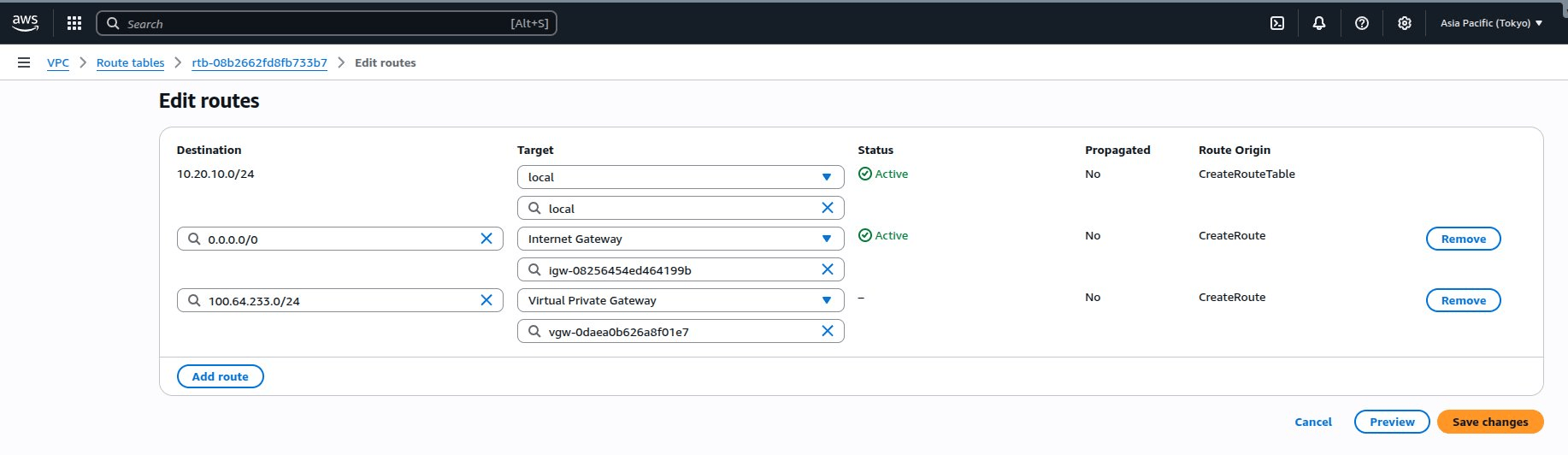

H. Voeg de virtuele privé-gateway toe aan de routeringstabel

- Ga in het VPC Dashboard zijpaneel naarVirtuele privé-cloudRoutetabellen.

- Identificeer de routetabel die is gekoppeld aan de QuWAN VPC.

- Klik op de routetabel-ID.

De routetabelpagina verschijnt. - Klik Routes bewerken.

De Routes bewerken pagina verschijnt.

- KlikRoute toevoegen.

- Voer het gekopieerde QuRouter LAN-interface IP-adres in met zijn subnet in CIDR-notatie als bestemming.

- Klik op het dropdown-menu onder Doel, en selecteer Virtuele Private Gateway.

Er verschijnt een secundair veld onder Internet Gateway. - Selecteer de eerder geconfigureerde virtuele private gateway uit het dropdown-menu.

- Klik Wijzigingen opslaan.

AWS werkt de routetabel bij.

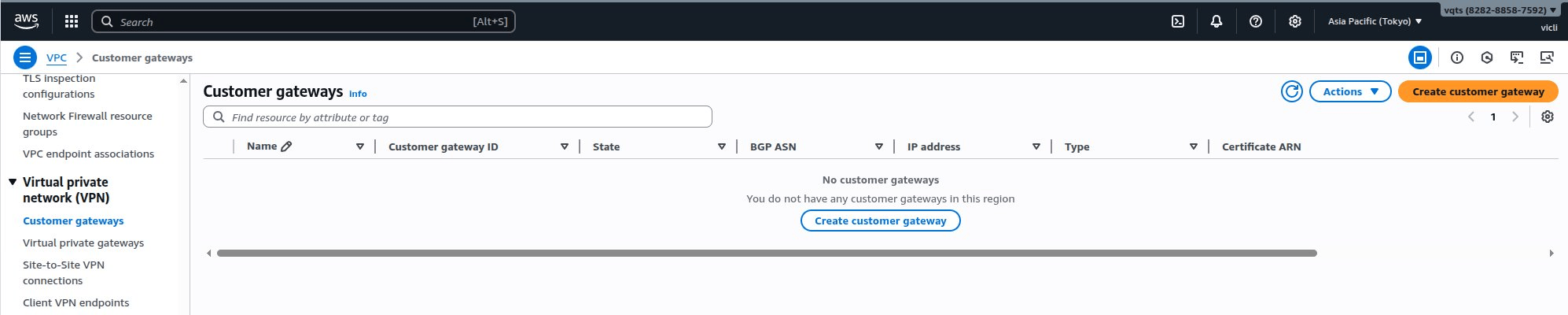

I. Maak een klantgateway voor de VPC

- Ga in het VPC Dashboard zijpaneel naarVirtueel privénetwerk (VPN)>Klantgateways.

- KlikKlantgateway maken.

- Specificeer een naamtag voor de klantgateway.

- Voer het gekopieerde QuRouter WAN-interface IP-adres in het IP-adresveld in.

- Optioneel: KlikNieuwe tag toevoegenom een of meer tags te definiëren om de klantgateway te helpen identificeren, en ken een waarde toe aan elke tag.

- KlikKlantgateway maken.

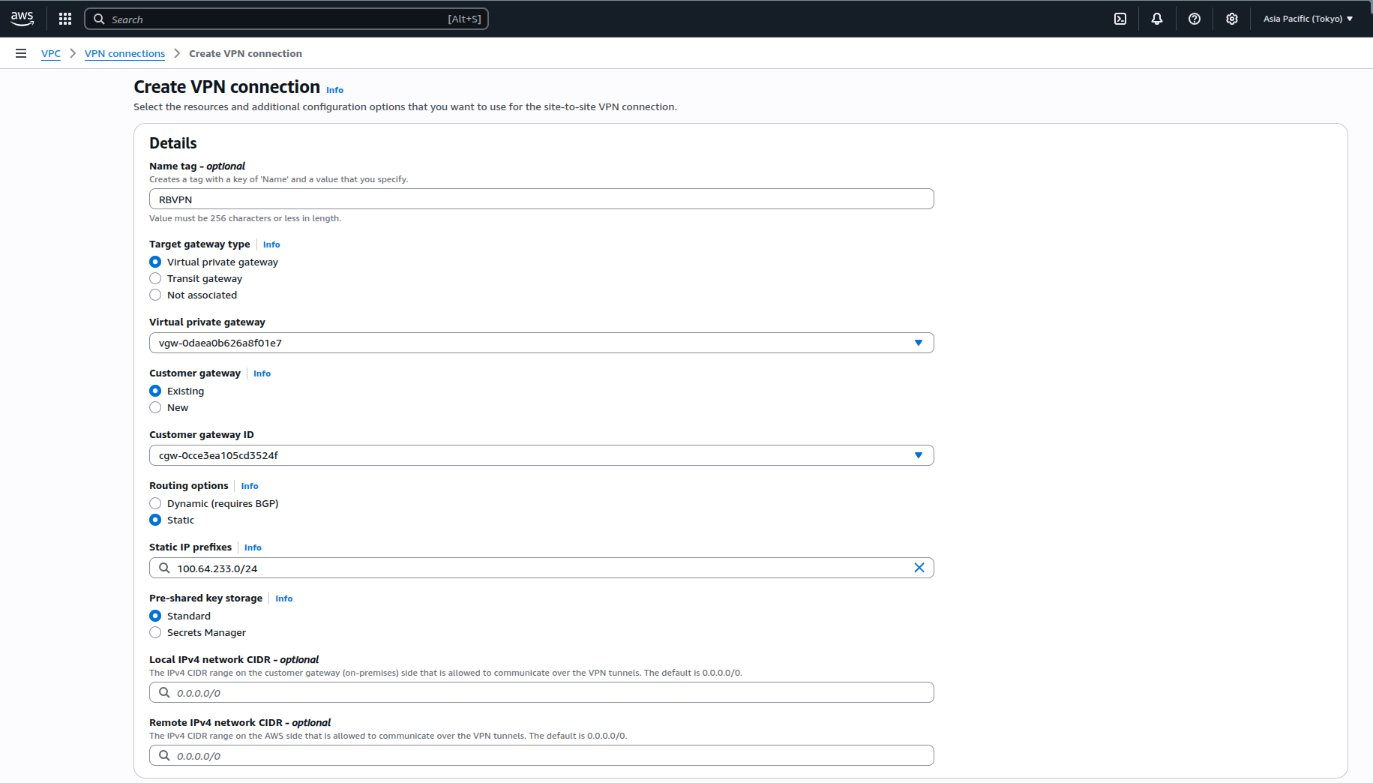

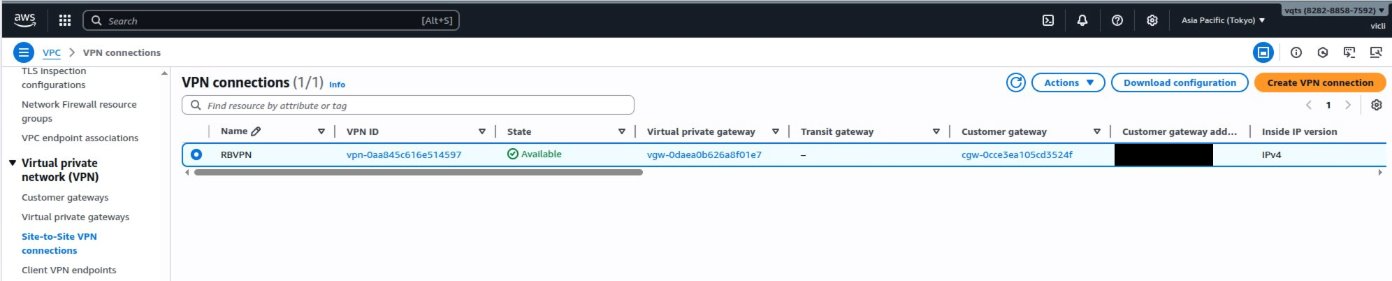

J. Maak een site-to-site VPN-verbinding

- Ga in het VPC Dashboard zijpaneel naarVirtueel privénetwerk (VPN)>Site-to-site VPN-verbindingen.

- KlikVPN-verbinding maken.

- Specificeer een naamtag voor de VPN-verbinding.

- OnderDoel gatewaytype, selecteerVirtuele private gateway.

- Selecteer de vooraf geconfigureerde virtuele private gateway uit het dropdown-menu.

- OnderKlantgateway, selecteerBestaand.

- Selecteer de vooraf geconfigureerde klantgateway uit het dropdown-menu.

- OnderRouteringsopties, selecteerStatisch.

- Voer het QuRouter LAN-interface IP-adres in met zijn subnet in CIDR-notatie in het

Statisch IP-prefix toevoegenveld. - Optioneel: Configureer de vooraf gedeelde sleutel Opslag, lokale IPv4-netwerk CIDR, externe IPv4-netwerk CIDR velden.

- Optioneel: Configureer de primaire en secundaire tunnelinstellingen.

- Optioneel: Klik Nieuwe tag toevoegen om een of meer tags te definiëren om de klantgateway te helpen identificeren, en ken een waarde toe aan elke tag.OpmerkingAWS maakt de Site-to-Site VPN-verbinding met de QNAP-router. Op de VPN-verbindingen pagina, controleer of de verbindingsstatus verandert naar

Beschikbaar.

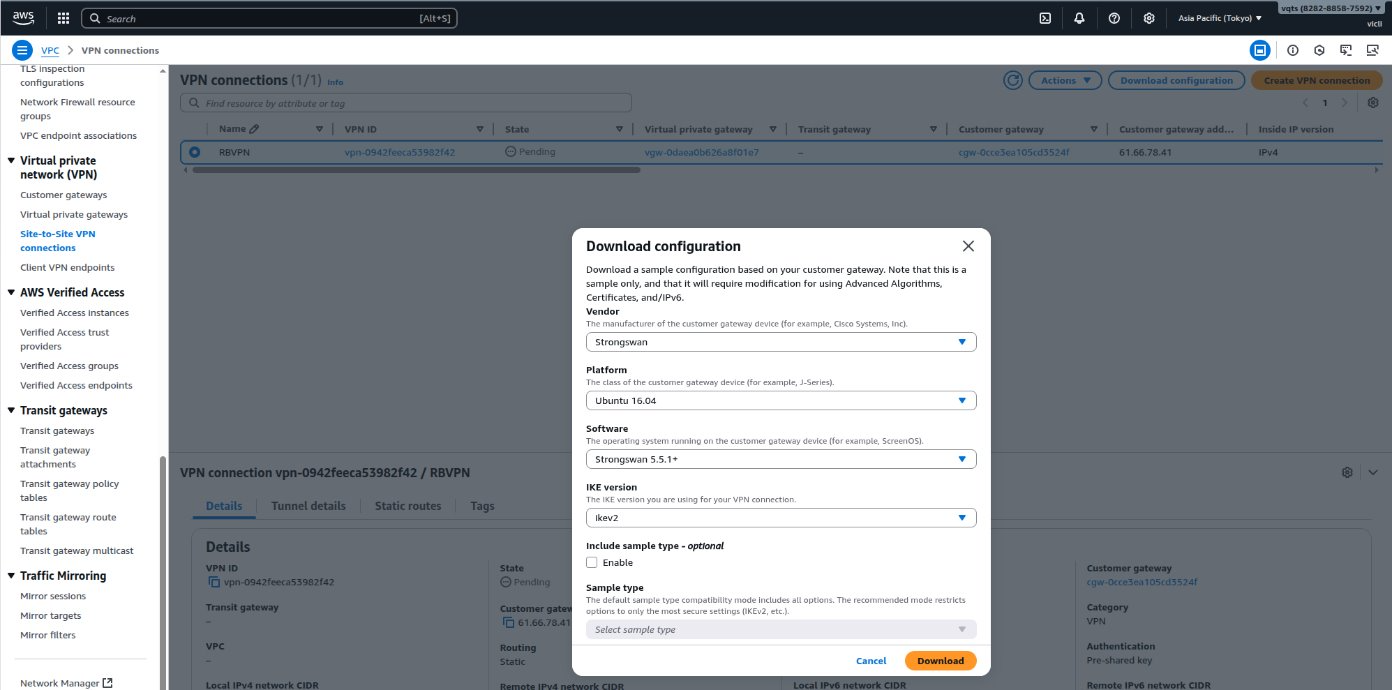

K. Download het site-to-site VPN-configuratiebestand

- Ga in het VPC Dashboard zijpaneel naarVirtueel privénetwerk (VPN)>Site-to-site VPN-verbindingen.

- Identificeer de site-to-site VPN-verbinding die je in de vorige stap hebt gemaakt.

- Selecteer de VPN-verbinding.

- Klik op Download configuratie.

Het Download configuratie venster verschijnt. - OnderLeverancier, selecteerStrongswan.

- OnderIKE-versie, selecteerikev2.

- Klik op Download.

Het configuratiebestand wordt gedownload in TXT-formaat. - Klik opXop hetDownload configuratievenster.

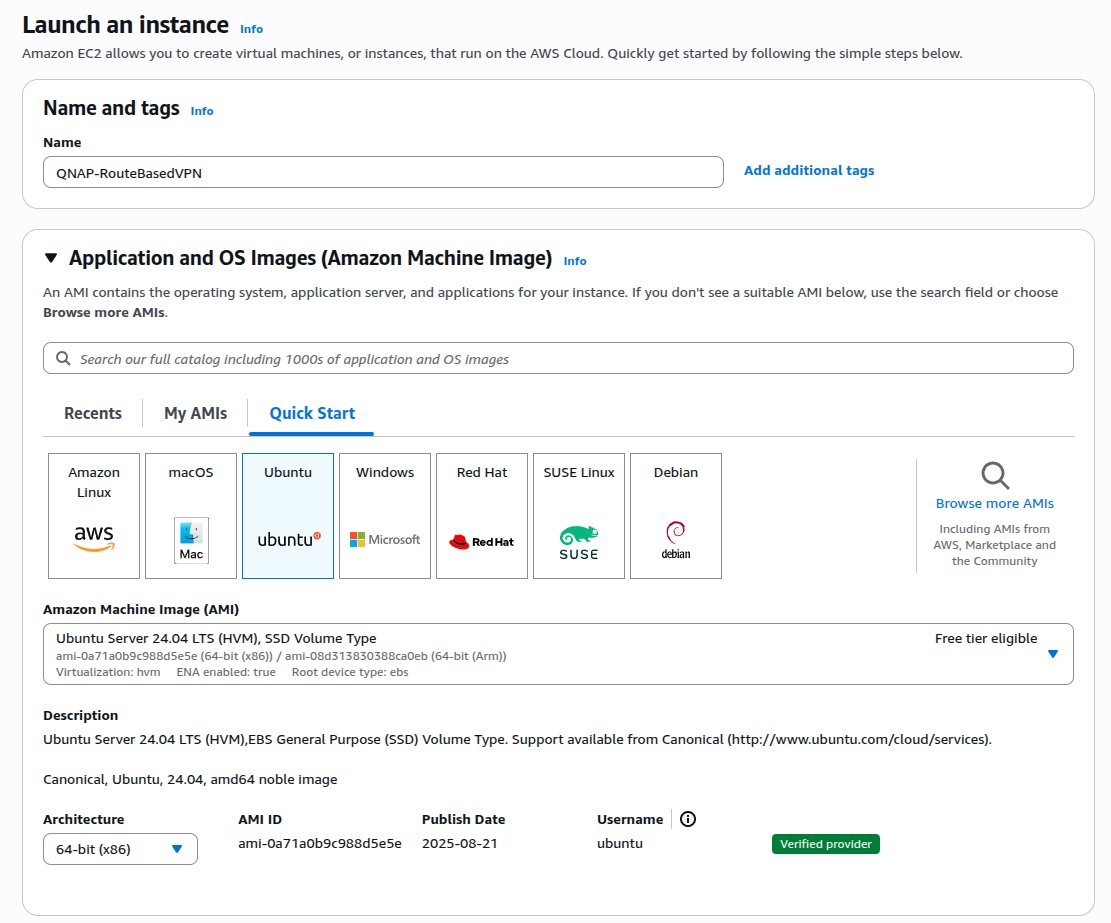

Start een EC2 (Elastic Cloud Compute) instance in AWS

- Ga naar https://console.aws.amazon.com/ec2/.

- Ga in het zijpaneel naarInstanties>Instanties.

- Zoek deInstanties startensectie.

- Klik op Instance starten.

De Instance starten pagina verschijnt. - Specificeer een naamtag voor de instantie.

- OnderApplicatie- en OS-afbeeldingen (Amazon Machine Image), klik opUbuntu.

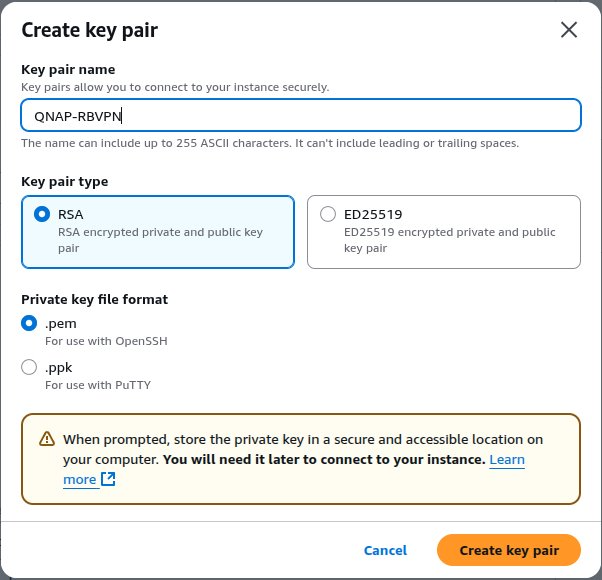

- Onder Sleutelpaar (inloggen), klik op Nieuw sleutelpaar maken.

Het Sleutelpaar maken venster verschijnt.

- Specificeer een naam voor het sleutelpaar.

- OnderSleutelpaar type, selecteerRSA.

- OnderPrivésleutelbestand formaat, selecteer.pem.

- Klik op Sleutelpaar maken.

AWS downloadt het sleutelpaar configuratiebestand in het geselecteerde formaat. - Selecteer het eerder geconfigureerde sleutelpaar uit het dropdown-menu in deSleutelpaar (inloggen)sectie.

- Klik opBewerkenin deNetwerkinstellingensectie.

- OnderVPC - vereist, selecteer de vooraf geconfigureerde VPC.

- OnderAutomatisch openbaar IP toewijzen, selecteerInschakelen.

- OnderFirewall (beveiligingsgroepen), selecteerSelecteer bestaande beveiligingsgroep.

- OnderAlgemene beveiligingsgroepen, selecteer de eerder geconfigureerde beveiligingsgroep.

- Optioneel: Configureer de Opslag en geavanceerde instellingen.

- Klik op Instance starten.

AWS start de EC2-instantie.

Configureer site-to-site VPN-instellingen in QuWAN Orchestrator

- Log in op QuWAN Orchestrator met uw QNAP ID-gegevens.

- Selecteer uw organisatie.

- Ga naarQuWAN-topologie>Route-Based VPN.

- Klik op Nieuwe verbinding maken.

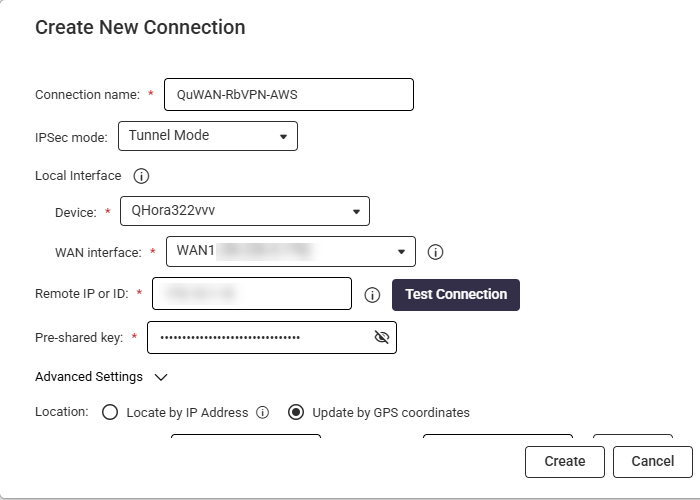

Het Nieuwe verbinding maken venster verschijnt. - Configureer de route-gebaseerde VPN-verbinding instellingen.

Instelling Beschrijving Verbindingsnaam Ken een beschrijvende naam toe (bijv. AWS Site-to-Site VPN). IPsec-modus SelecteerTunnelmodus. Apparaat Wijs de juiste Hub toe voor de verbinding. WAN-interface Voer de gewenste WAN-interface in. Externe IP of ID Specificeer het openbare IP-adres of de hostnaam van het externe gateway-apparaat. Verbinding testen (Optioneel) Klik om het apparaat te pingen om de verbinding te bevestigen. Vooraf gedeelde sleutel Stel een sterke vooraf gedeelde sleutel in, zorg ervoor dat de configuratie identiek is op de externe gateway. - KlikGeavanceerde instellingen om de geavanceerde route-gebaseerde VPN-verbinding instellingen te configureren.

Instelling Gebruikersactie Voorbeeldwaarde Internet Key Exchange (IKE) Versie SelecteerIKEv2. - Authenticatie-algoritme Selecteer een robuust authenticatie-algoritme. AES-128 Versleuteling Selecteer een sterke versleutelingsmethode. AES-128 DH-groep Selecteer de DH-groepgrootte om de sleutelsterkte te bepalen die wordt gebruikt tijdens de Diffie-Hellman-uitwisseling. 14 Security Association (SA) levensduur Definieer de IKE Security Association (SA) duur om cryptografische risico's te verminderen die samenhangen met sleutelblootstelling. 480 Lokale ID (Optioneel) Voer een lokale ID in als u een Dynamic DNS (DDNS) service gebruikt voor de route-gebaseerde VPN-verbinding. - Encapsulating Security Payload (ESP) Authenticatie-algoritme Selecteer een authenticatie-algoritme. SHA-256 Versleuteling Selecteer een versleutelingsmethode. AES-128 Perfect Forward Secrecy (PFS) inschakelen Schakel in om een nieuwe Diffie-Hellman (DH) sleutel voor elke sessie te genereren, wat zorgt voor sterkere beveiliging. - DH-groep Selecteer de DH-groepgrootte om de sleutelsterkte voor de VPN-verbinding te definiëren. 14 Security Association (SA) levensduur Definieer de SA levensduur om aan te geven hoe lang een beveiligingsassociatie geldig blijft voordat er opnieuw een sleutel wordt gegenereerd. 60 minuten Dead Peer Detection (DPD) inschakelen Schakel in om uitval van peer-apparaten te identificeren en erop te reageren. - DPD-timeout Stel de DPD-timeout in om te bepalen hoe lang het apparaat wacht voordat het de peer als niet-reagerend beschouwt. 10 seconden - Selecteer een locatie-instelling om te specificeren hoe de positie van het apparaat wordt bepaald:

- Lokaliseren op IP-adres: Detecteert automatisch de locatie op basis van het IP-adres van het apparaat.

- Bijwerken met GPS-coördinaten: Vereist dat gebruikers handmatig de breedte- en lengtegraadwaarden opgeven.

- InschakelenNAT-modus inschakelenom ervoor te zorgen dat de VPN-verbinding goed functioneert, zelfs wanneer er NAT-apparaten in het netwerk aanwezig zijn.

- Specificeer het lokale tunnel-IP-adres om NAT-traversal te vergemakkelijken.

- OnderBestemmingsconfiguratie, klikSubnet toevoegen.

- Specificeer het interne subnet van het externe netwerk dat u wilt benaderen.

- Klik.

- KlikMaken.OpmerkingAls de route-gebaseerde VPN-verbinding succesvol is, geeft het Status veld de Verbonden status weer.