Como configuro uma VPN site-a-site entre um dispositivo QuWAN e uma VPC da AWS?

Produtos Aplicáveis

Hardware

- QHora-301W

- QHora-321

- QHora-322

- QMiroPlus-201W

- QMiro-201W

Software

- QuWAN Orchestrator

- QuRouter 2.4.0 e posterior

- Uma conta Amazon Web Services (AWS)

Detalhes

Este tutorial explica como configurar uma VPN baseada em rotas entre um dispositivo QuWAN SD-WAN e uma nuvem privada virtual (VPC) da AWS. Numa VPN baseada em rotas, o dispositivo QuWAN estabelece um túnel IPsec para o gateway privado virtual da AWS, e o tráfego é encaminhado entre a rede local e a VPC da AWS usando tabelas de rotas definidas. Apenas routers QNAP que foram adicionados a QuWAN Orchestrator podem ser usados para esta configuração. QuWAN Orchestrator gere o túnel, lida com o encaminhamento e mantém a conectividade, enquanto a AWS encaminha o tráfego através do gateway privado virtual, permitindo uma comunicação segura e contínua entre a sua rede e os recursos na nuvem.

Os passos cobrem a configuração dos componentes da VPC da AWS, a criação e anexação de gateways VPN, o download do ficheiro de configuração da VPN da AWS e a aplicação das definições correspondentes em QuWAN Orchestrator.

- A VPN site-to-site QuWAN só suporta IKEv2.

- Ambos os dispositivos (dispositivo QuWAN e VPC da AWS) devem usar as mesmas definições de configuração para que a VPN funcione corretamente.

- O seu dispositivo QNAP deve ser adicionado a QuWAN Orchestrator antes de configurar a VPN site-to-site. Para adicionar o seu dispositivo QNAP a QuWAN Orchestrator, consulte o capítulo Configuração no QuWAN e QuWAN Orchestrator Web Help.

A implementação de uma VPN site-to-site introduz complexidade adicional à sua rede. Certifique-se de que compreende as implicações de segurança antes de ativá-la.

Procedimento

Crie uma VPN de ligação site-to-site entre o seu router QNAP e uma nuvem privada virtual (VPC) da AWS

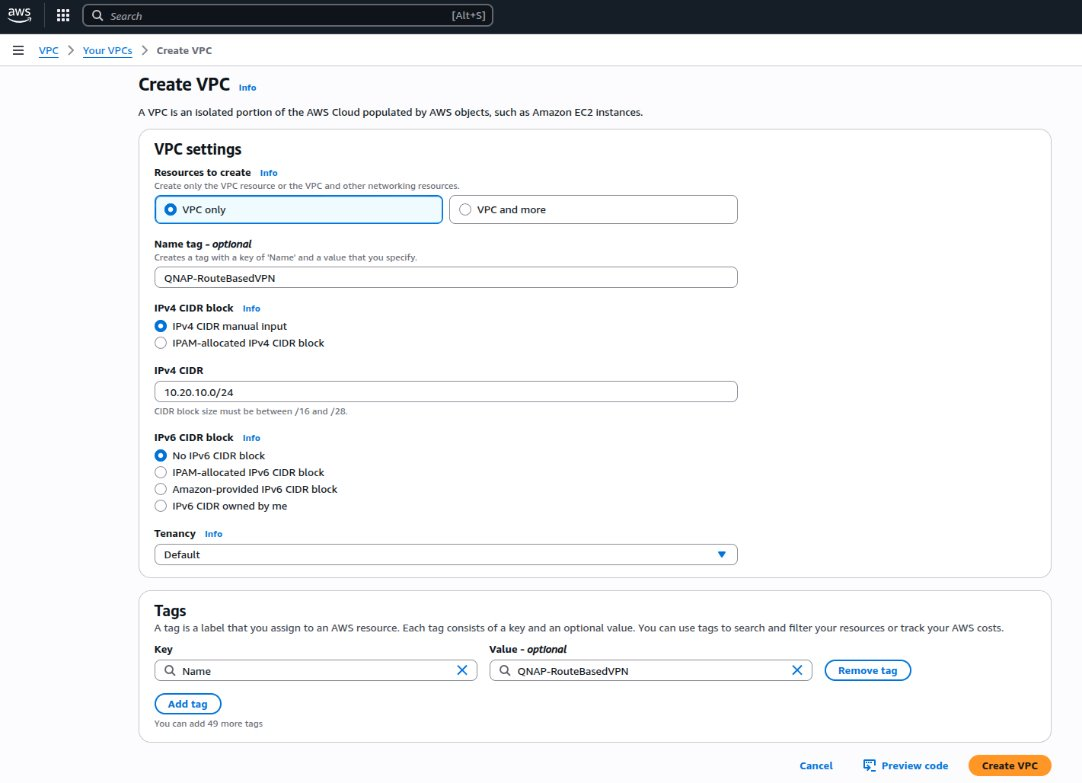

A. Crie uma nuvem privada virtual

- Inicie sessão em https://console.aws.amazon.com/vpc/.

A página Painel da VPC aparece. - Clique em Create VPC.

A página Create VPC aparece. - EmDefinições da VPC, selecioneApenas VPC.

- Opcional: Especifique uma etiqueta de nome para o VPC, por exemplo:

QNAP-RouteBasedVPN - EmBloco CIDR IPv4, selecioneEntrada manual de CIDR IPv4.

- Especifique o endereço IPv4 no formato CIDR (por exemplo,

10.20.10.0/24). - EmBloco CIDR IPv6, selecioneNenhum bloco CIDR IPv6.

- Opcional: Selecione uma opção de locação.NotaSelecione se as instâncias EC2 neste VPC devem usar servidores partilhados (padrão) ou servidores dedicados apenas à sua conta.

- Defina uma ou mais etiquetas para ajudar a identificar os seus recursos e atribua um valor a cada etiqueta.

- Opcional: Clique emPré-visualizar códigopara visualizar as relações entre os recursos VPC configurados.

- Clique em Criar VPC.

A AWS cria o VPC.

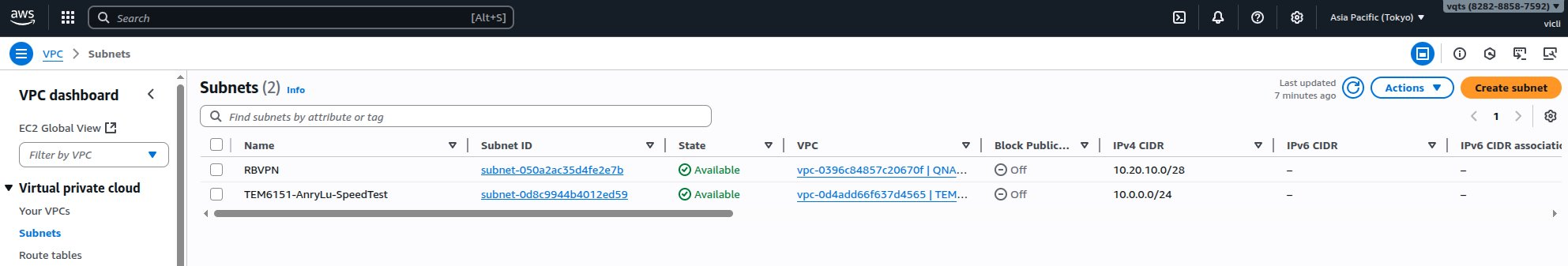

B. Criar uma sub-rede

- No painel lateral do VPC Painel, vá paraNuvem privada virtual>Sub-redes.

- Clique emCriar sub-rede.

APágina de criação de sub-redeaparece.

APágina de criação de sub-redeaparece. - Selecione o seu VPC no menu suspenso.

- Especifique uma etiqueta de nome para a sub-rede.

- Opcional: Selecione uma zona de disponibilidade no menu suspenso ou mantenhaSem preferênciapara deixar a AWS escolher uma.

- Especifique o bloco CIDR da sub-rede IPv4.

- Opcional: Defina uma ou mais etiquetas para ajudar a identificar a sub-rede VPC e atribua um valor a cada etiqueta.

- Clique emCriar sub-rede.

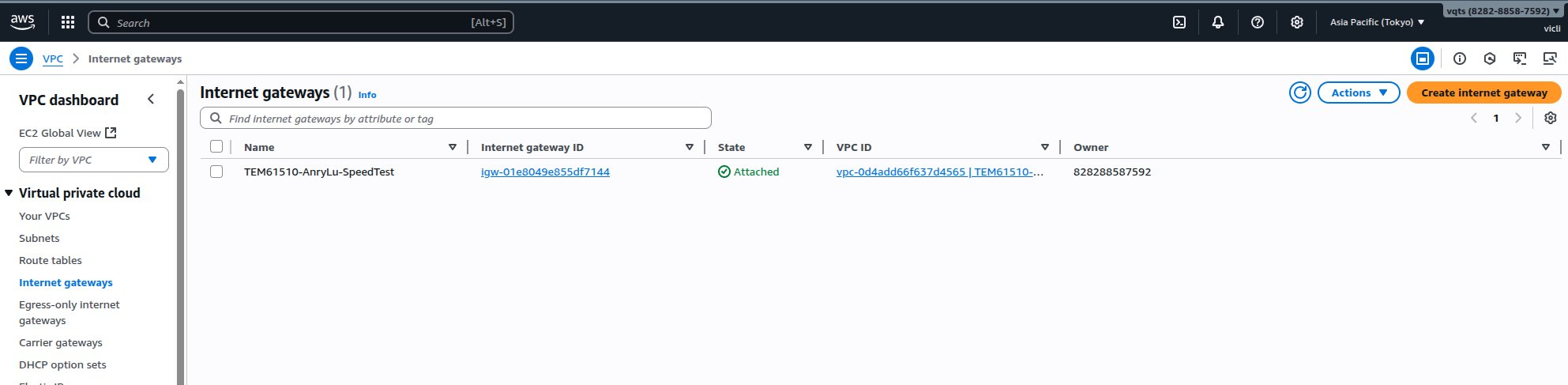

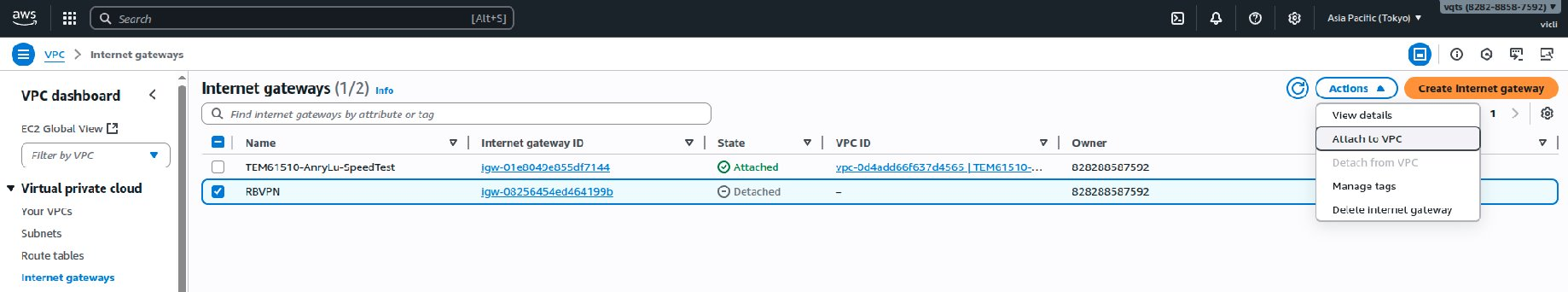

C. Criar um gateway de internet

- No painel lateral do VPC Painel, vá paraNuvem privada virtual>Gateways de internet.

- Clique emCriar gateway de internet.

- Opcional: Defina uma ou mais etiquetas para ajudar a identificar o gateway de internet VPC e atribua um valor a cada etiqueta.

- Especifique uma etiqueta de nome para o gateway de internet.

- Clique em Criar gateway de internet.

A AWS cria o gateway de internet. - CliqueAções, e depois cliqueAnexar ao VPC.

OAnexar ao VPCpágina aparece.

OAnexar ao VPCpágina aparece. - Clique na barra de pesquisa emVPCs disponíveis, e depois selecione o VPC QuWAN.

- Clique em Anexar gateway de internet.

A AWS anexa o gateway de internet configurado ao VPC QuWAN.

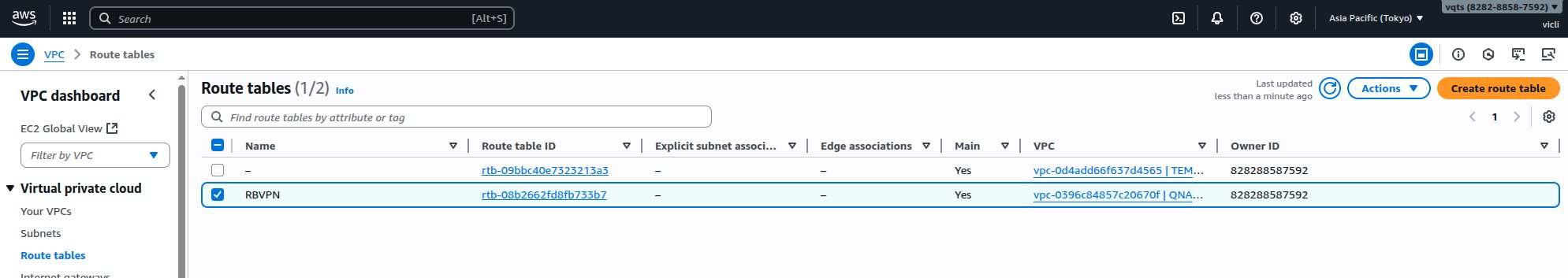

D. Adicione o gateway de internet à tabela de rotas

- No painel lateral do VPC Painel, vá paraNuvem privada virtual>Tabelas de rotas.

- Identifique a tabela de rotas associada ao VPC QuWAN.

- Clique no ID da tabela de rotas.

A página da tabela de rotas aparece.

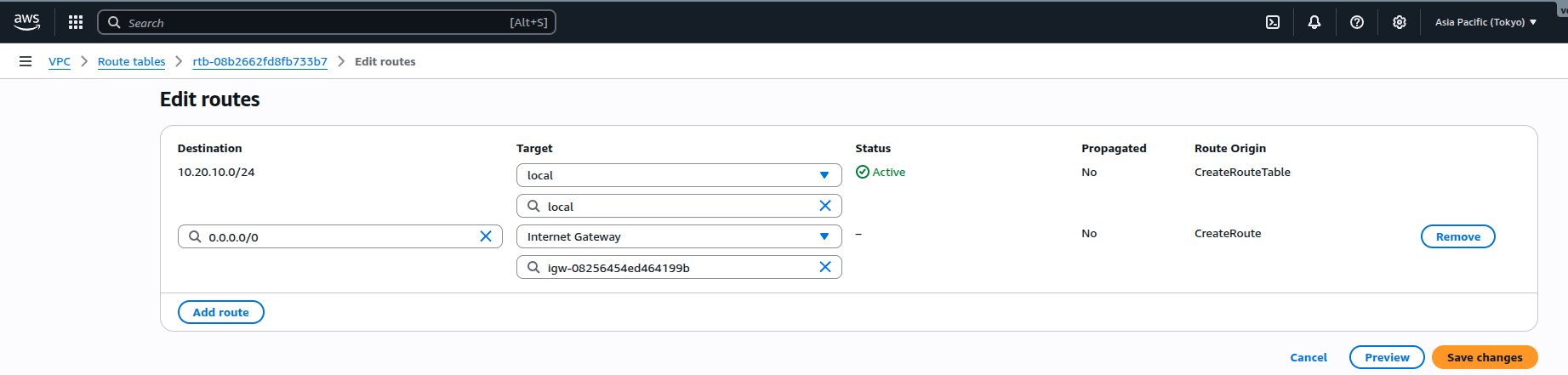

A página da tabela de rotas aparece. - Clique em Editar rotas.

A página Editar rotas aparece. - CliqueAdicionar rota.

- Insira

0.0.0.0/0como o destino. - Clique no menu suspenso em Destino, e selecione Gateway de Internet.

Um campo secundário aparece em Gateway de Internet aparece. - Selecione o gateway de internet configurado anteriormente no menu suspenso.

- Clique em Guardar alterações.

A AWS atualiza a tabela de rotas.

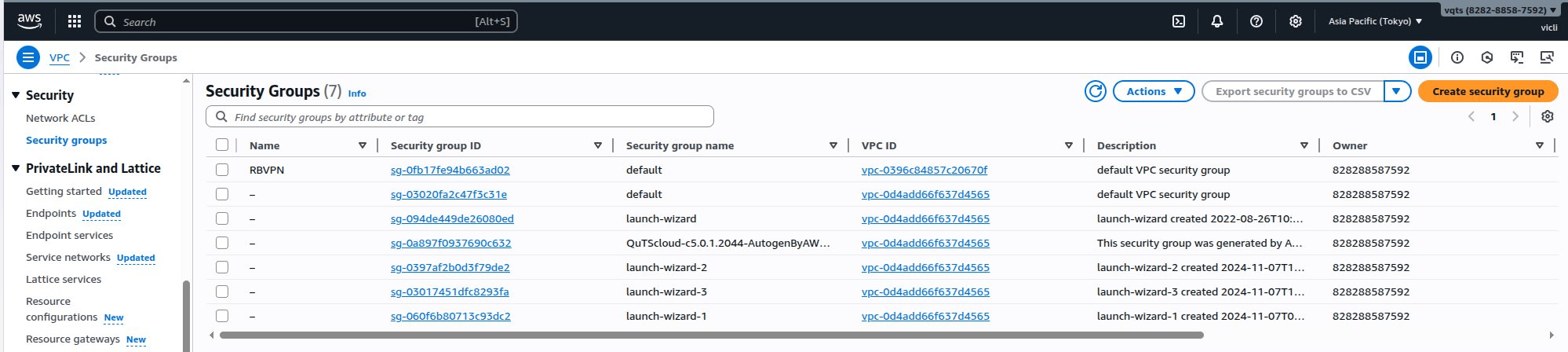

E. Configure grupos de segurança para o VPC

- No painel lateral do VPC Painel, vá paraSegurança>Grupos de segurança.

- Identifique o grupo de segurança associado ao seu VPC.

- Clique no grupo de segurança.

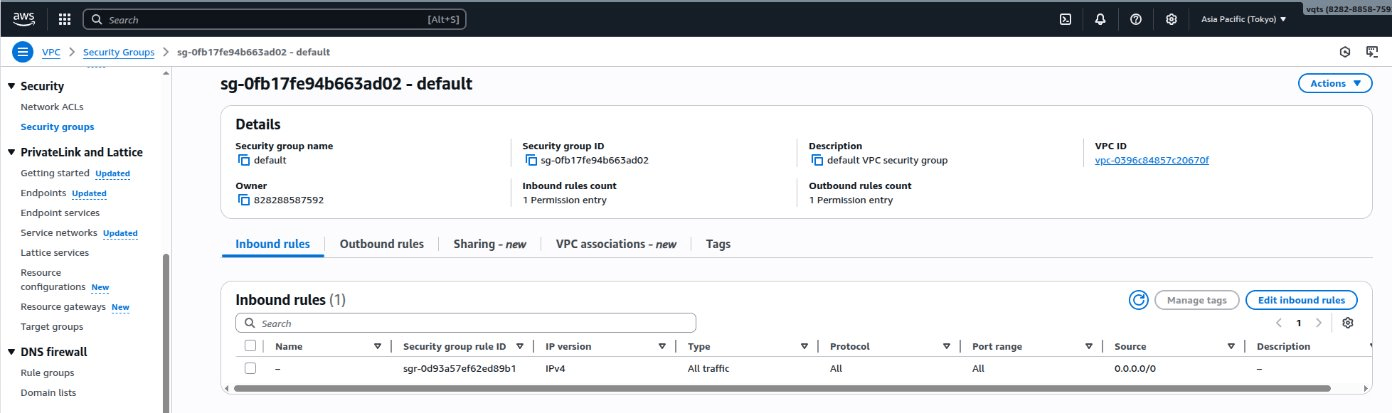

A página do grupo de segurança aparece. - CliqueEditar regras de entrada.

AEditar regras de entradaa página aparece.

AEditar regras de entradaa página aparece. - CliqueAdicionar regra.

- EmTipo, selecioneTodo o tráfego.

- EmFonte, selecioneAnywhere-IPv4.

- Clique Guardar regras.

A AWS adiciona o grupo de segurança ao QuWAN VPC.

F. Configurar definições de rede privada virtual (VPN)

- No painel lateral do VPC Painel, vá paraRede privada virtual (VPN)>Gateways de rede privada virtual.

- CliqueCriar gateway de rede privada virtual.

- Especifique uma etiqueta de nome para a VPN.

- EmNúmero de Sistema Autónomo (ASN), selecioneASN padrão da Amazon.NotaO ASN (Número de Sistema Autónomo) identifica a AWS na ligação VPN. O valor padrão é 64512, mas pode ser alterado se entrar em conflito com a sua rede.

- Opcional: Defina uma ou mais etiquetas para ajudar a identificar a sub-rede VPC e atribua um valor a cada etiqueta.

- Clique Criar gateway de rede privada virtual.

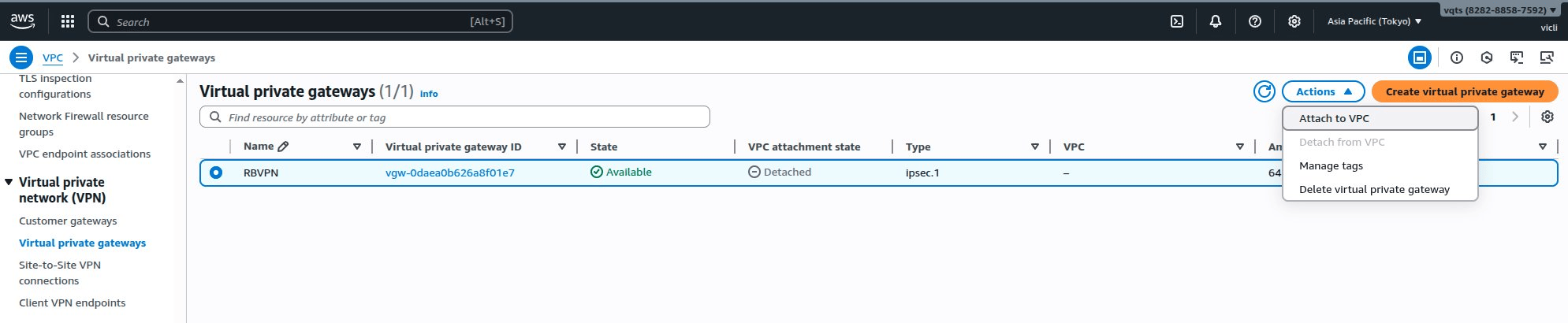

A AWS cria o gateway de rede privada virtual. - NoGateways de rede privada virtualpágina, selecione o gateway de rede privada virtual que configurou.

- CliqueAções, e depois cliqueAnexar ao VPC.

OAnexar ao VPCpágina aparece.

OAnexar ao VPCpágina aparece. - Clique na barra de pesquisa emVPCs disponíveis, e depois selecione o QuWAN VPC.

- Clique Anexar ao VPC.

A AWS anexa o gateway de rede privada virtual configurado ao QuWAN VPC.

G. Identificar o endereço IP LAN e WAN do seu router QNAP

- Inicie sessão no QuRouter.

- Vá para a página de definições WAN:

- Para routers QHora:Rede>Definições de Rede Física>WAN

- Para routers QMiro:Rede>WAN e LAN>WAN

- Identifique a interface WAN ativa.

- Copie o endereço IP fornecido para a interface WAN.

- Vá para a página de definições LAN:

- Para routers QHora:Rede>Definições de Rede Física>LAN

- Para routers QMiro:Rede>WAN e LAN>LAN

- Identifique a interface LAN ativa.

- Copie o endereço IP fornecido para a interface LAN.

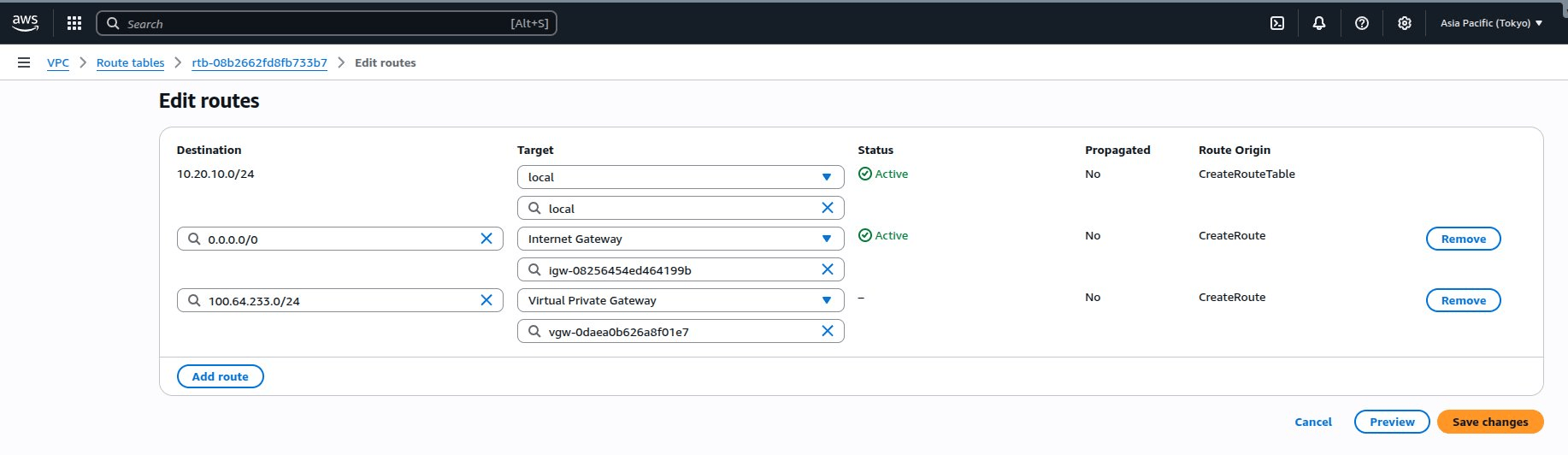

H. Adicionar o gateway de rede privada virtual à tabela de rotas

- No painel lateral do VPC Painel, vá paraNuvem privada virtual>Tabelas de rotas.

- Identifique a tabela de rotas associada ao VPC QuWAN.

- Clique no ID da tabela de rotas.

A página da tabela de rotas aparece. - Clique em Editar rotas.

A página Editar rotas aparece.

- CliqueAdicionar rota.

- Introduza o endereço IP da interface LAN do QuRouter copiado com a sua sub-rede em notação CIDR como destino.

- Clique no menu pendente em Destino, e selecione Gateway Virtual Privado.

Um campo secundário aparece sob Gateway de Internet. - Selecione o gateway virtual privado previamente configurado no menu pendente.

- Clique em Guardar alterações.

A AWS atualiza a tabela de rotas.

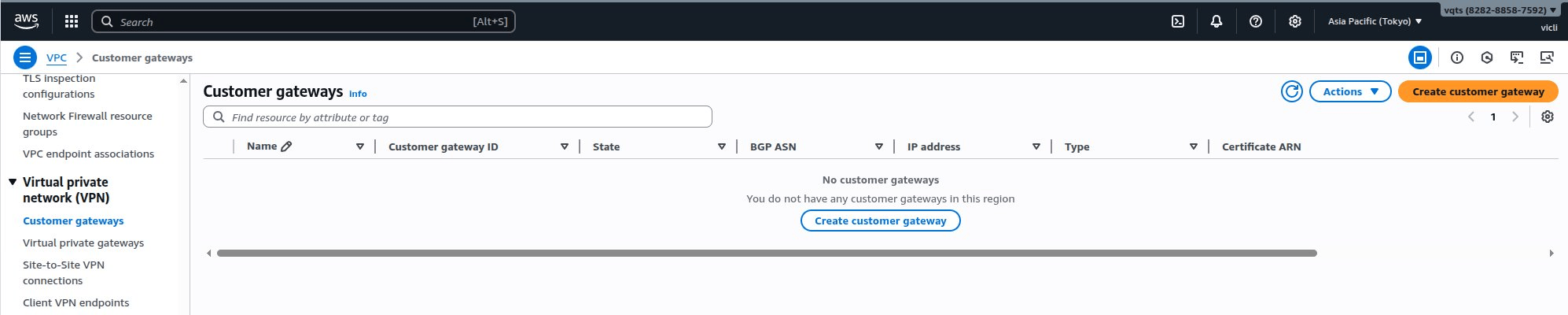

I. Criar um gateway de cliente para o VPC

- No painel lateral Painel do VPC, vá paraRede privada virtual (VPN)>Gateways de clientes.

- CliqueCriar gateway de cliente.

- Especifique uma etiqueta de nome para o gateway de cliente.

- Introduza o endereço IP da interface WAN do QuRouter copiado no campo de endereço IP.

- Opcional: CliqueAdicionar nova etiquetapara definir uma ou mais etiquetas para ajudar a identificar o gateway de cliente, e atribua um valor a cada etiqueta.

- CliqueCriar gateway de cliente.

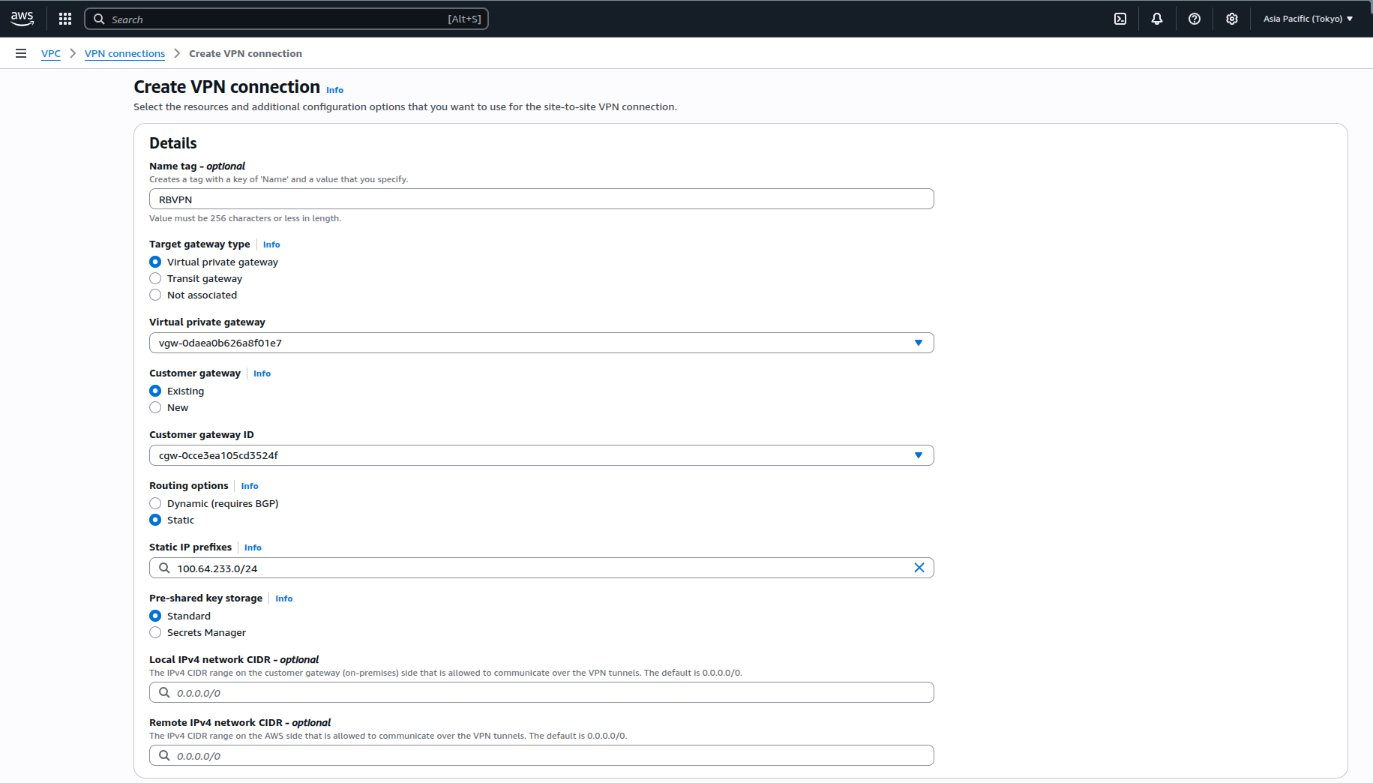

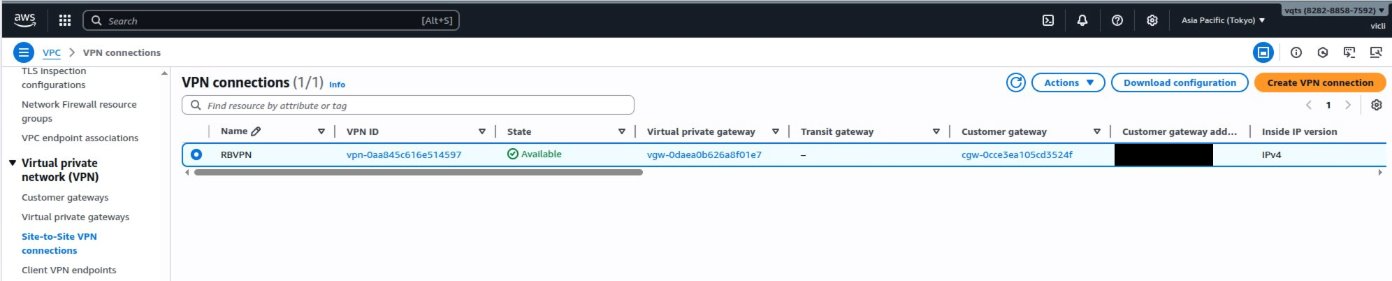

J. Criar uma ligação VPN site-to-site

- No painel lateral Painel do VPC, vá paraRede privada virtual (VPN)>Ligações VPN site-to-site.

- CliqueCriar ligação VPN.

- Especifique uma etiqueta de nome para a ligação VPN.

- EmTipo de gateway de destino, selecioneGateway virtual privado.

- Selecione o gateway virtual privado pré-configurado no menu pendente.

- EmGateway de cliente, selecioneExistente.

- Selecione o gateway de cliente pré-configurado no menu pendente.

- EmOpções de encaminhamento, selecioneEstático.

- Introduza o endereço IP da interface LAN do QuRouter com a sua sub-rede em notação CIDR no

Adicionar prefixo IP estáticocampo. - Opcional: Configure a chave pré-partilhada Armazenamento, rede local IPv4 CIDR, campos de rede remota IPv4 CIDR.

- Opcional: Configure as definições do túnel primário e secundário.

- Opcional: Clique em Adicionar nova etiqueta para definir uma ou mais etiquetas para ajudar a identificar o gateway de cliente, e atribua um valor a cada etiqueta.NotaA AWS cria a ligação VPN Site-to-Site com o router QNAP. Na página Ligações VPN, verifique se o estado da ligação muda para

Disponível.

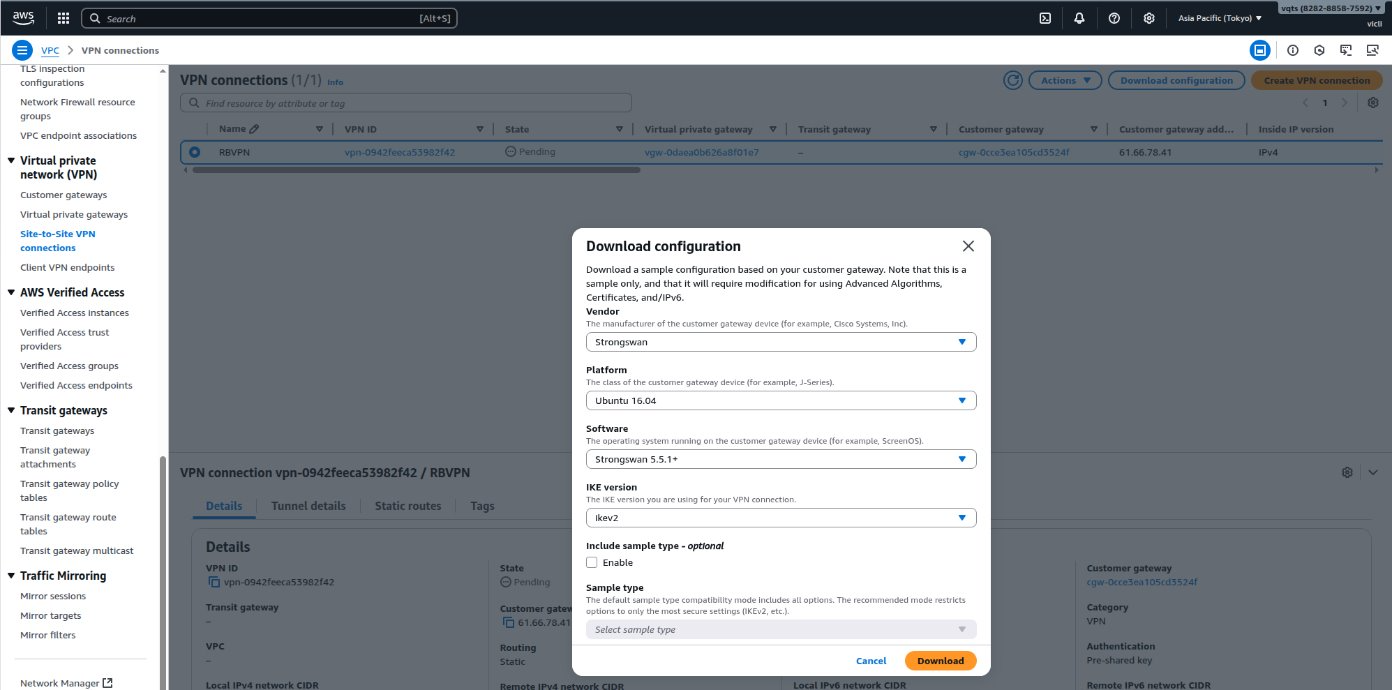

K. Descarregar o ficheiro de configuração da VPN site-to-site

- No painel lateral do VPC Painel, vá paraRede privada virtual (VPN)>Conexões VPN site-to-site.

- Identifique a conexão VPN site-to-site que criou no passo anterior.

- Selecione a conexão VPN.

- Clique em Descarregar configuração.

A janela Descarregar configuração aparece. - EmFornecedor, selecioneStrongswan.

- EmVersão IKE, selecioneikev2.

- Clique em Descarregar.

O ficheiro de configuração é descarregado em formato TXT. - Clique emXna janelaDescarregar configuração.

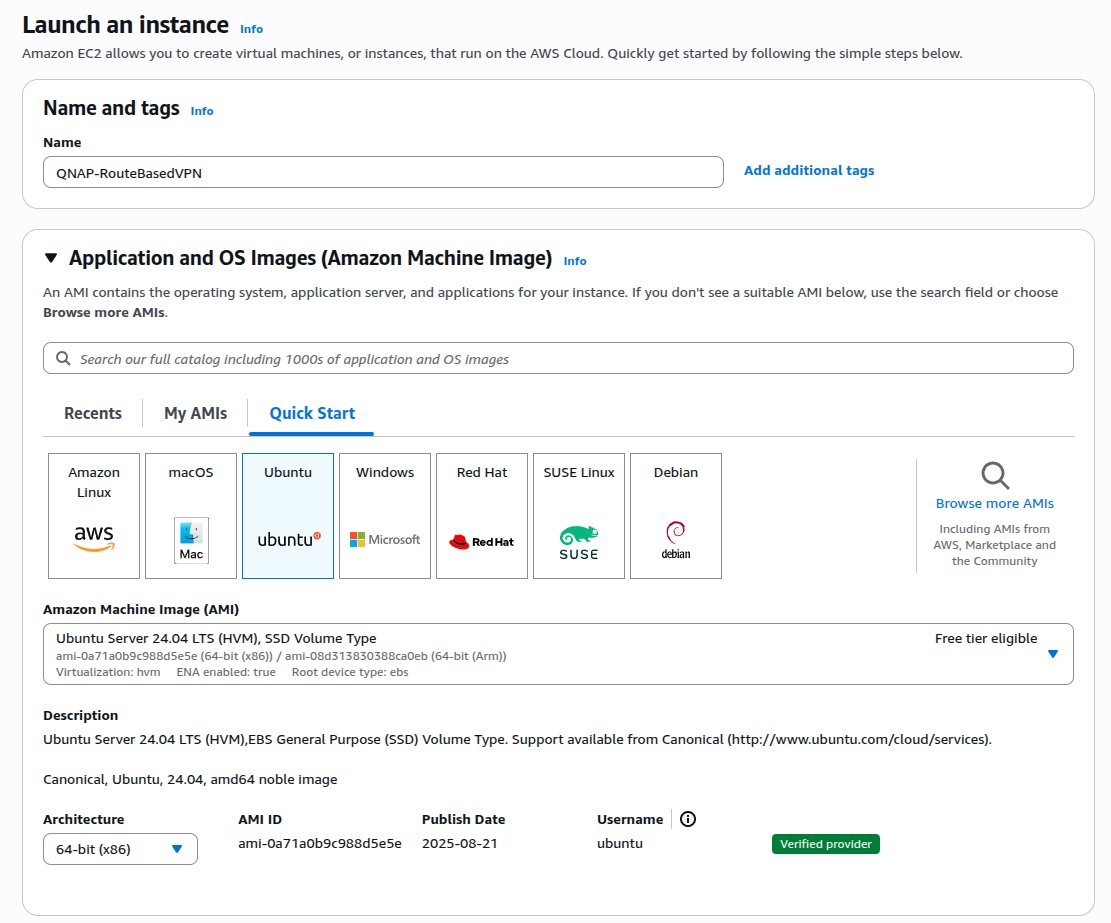

Lançar uma instância EC2 (Elastic Cloud Compute) na AWS

- Vá para https://console.aws.amazon.com/ec2/.

- No painel lateral, vá paraInstâncias>Instâncias.

- Localize asecção Lançar instâncias.

- Clique em Lançar instância.

A página Lançar uma instância aparece. - Especifique uma etiqueta de nome para a instância.

- EmAplicações e Imagens de SO (Amazon Machine Image), clique emUbuntu.

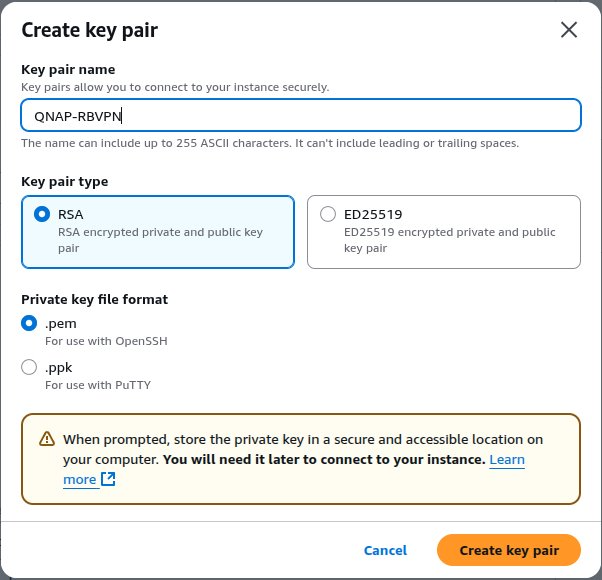

- Em Par de chaves (login), clique em Criar novo par de chaves.

A janela Criar par de chaves aparece.

- Especifique um nome para o par de chaves.

- EmTipo de par de chaves, selecioneRSA.

- EmFormato de ficheiro de chave privada, selecione.pem.

- Clique em Criar par de chaves.

A AWS descarrega o ficheiro de configuração do par de chaves no formato selecionado. - Selecione o par de chaves configurado anteriormente no menu suspenso na secçãoPar de chaves (login).

- Clique emEditarna secçãoConfigurações de rede.

- EmVPC - obrigatório, selecione o VPC pré-configurado.

- EmAtribuição automática de IP público, selecioneAtivar.

- EmFirewall (grupos de segurança), selecioneSelecionar grupo de segurança existente.

- EmGrupos de segurança comuns, selecione o grupo de segurança configurado anteriormente.

- Opcional: Configure o Armazenamento e as configurações avançadas.

- Clique em Lançar instância.

A AWS lança a instância EC2.

Configure as definições da VPN site-to-site em QuWAN Orchestrator

- Inicie sessão em QuWAN Orchestrator usando as suas credenciais QNAP ID.

- Selecione a sua organização.

- Vá paraTopologia do QuWAN>VPN Baseada em Rotas.

- Clique em Criar Nova Conexão.

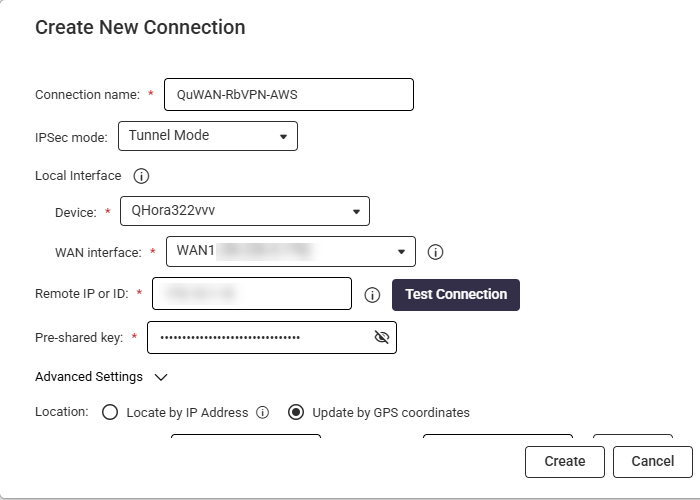

A janela Criar Nova Conexão aparece. - Configure as definições da conexão VPN baseada em rotas.

Configuração Descrição Nome da conexão Atribuir um nome descritivo (por exemplo, AWS Site-to-Site VPN). Modo IPsec SelecionarModo de túnel. Dispositivo Designar o Hub apropriado para a ligação. Interface WAN Introduza a interface WAN desejada. IP ou ID remoto Especificar o endereço IP público ou nome do anfitrião do dispositivo gateway remoto. Testar ligação (Opcional) Clique para fazer ping ao dispositivo para confirmar a ligação. Chave pré-partilhada Estabelecer uma chave pré-partilhada forte, garantindo configuração idêntica no gateway remoto. - CliqueDefinições avançadas para configurar as definições avançadas de ligação VPN baseada em rotas.

Definição Ação do utilizador Valor de exemplo Internet Key Exchange (IKE) Versão SelecionarIKEv2. - Algoritmo de autenticação Selecionar um algoritmo de autenticação robusto. AES-128 Encriptação Selecionar um método de encriptação forte. AES-128 Grupo DH Selecionar o tamanho do grupo DH para determinar a força da chave utilizada durante a troca Diffie-Hellman. 14 Tempo de vida da Associação de Segurança (SA) Definir a duração da Associação de Segurança (SA) IKE para reduzir os riscos criptográficos associados à exposição de chaves. 480 ID local (Opcional) Introduza um ID local se estiver a utilizar um serviço de DNS Dinâmico (DDNS) para a ligação VPN baseada em rotas. - Encapsulating Security Payload (ESP) Algoritmo de autenticação Selecionar um algoritmo de autenticação. SHA-256 Encriptação Selecionar um método de encriptação. AES-128 Ativar Perfect Forward Secrecy (PFS) Ativar para gerar uma nova chave Diffie-Hellman (DH) para cada sessão, garantindo maior segurança. - Grupo DH Selecionar o tamanho do grupo DH para definir a força da chave para a ligação VPN. 14 Tempo de vida da Associação de Segurança (SA) Definir a duração do tempo de vida da SA para especificar quanto tempo uma associação de segurança permanece válida antes de rekeying. 60 minutos Ativar Dead Peer Detection (DPD) Ativar para identificar e responder a falhas de dispositivos peer. - Tempo limite DPD Defina o tempo limite DPD para definir quanto tempo o dispositivo espera antes de considerar o peer não responsivo. 10 segundos - Selecionar uma definição de localização para especificar como a posição do dispositivo é determinada:

- Localizar por endereço IP: Deteta automaticamente a localização com base no endereço IP do dispositivo.

- Atualizar por coordenadas GPS: Requer que os utilizadores forneçam manualmente os valores de latitude e longitude.

- AtivarAtivar modo NATpara garantir que a ligação VPN funciona corretamente mesmo quando dispositivos NAT estão presentes na rede.

- Especificar o endereço IP do túnel local para facilitar a travessia NAT.

- EmConfiguração de destino, cliqueAdicionar sub-rede.

- Especificar a sub-rede interna da rede remota que deseja aceder.

- Clique.

- CliqueCriar.NotaSe a ligação VPN baseada em rotas for bem-sucedida, o campo Status exibe o estado Connected.