QuWAN デバイスと AWS VPC の間でサイト間 VPN を設定するにはどうすればよいですか?

対象製品

ハードウェア

- QHora-301W

- QHora-321

- QHora-322

- QMiroPlus-201W

- QMiro-201W

ソフトウェア

- QuWAN Orchestrator

- QuRouter 2.4.0 以降

- Amazon Web Services (AWS) アカウント

詳細

このチュートリアルでは、QuWAN SD-WAN デバイスと AWS 仮想プライベートクラウド (VPC) 間でルートベースの VPN を構成する方法を説明します。ルートベースの VPN では、QuWAN デバイスが AWS 仮想プライベートゲートウェイに IPsec トンネルを確立し、定義されたルートテーブルを使用してオンプレミスネットワークと AWS VPC 間のトラフィックをルーティングします。このセットアップには、QuWAN Orchestrator に追加された QNAP ルーターのみを使用できます。QuWAN Orchestrator はトンネルを管理し、ルーティングを処理し、接続を維持します。一方、AWS は仮想プライベートゲートウェイを通じてトラフィックをルーティングし、ネットワークとクラウドリソース間の安全で継続的な通信を可能にします。

手順には、AWS VPC コンポーネントの構成、VPN ゲートウェイの作成とアタッチ、AWS VPN 構成ファイルのダウンロード、および QuWAN Orchestrator に対応する設定の適用が含まれます。

- QuWAN サイト間 VPN は IKEv2 のみをサポートします。

- VPN が正しく機能するためには、両方のデバイス (QuWAN デバイスと AWS VPC) が同じ構成設定を使用する必要があります。

- サイト間 VPN を構成する前に、QNAP デバイスを QuWAN Orchestrator に追加する必要があります。QNAP デバイスを QuWAN Orchestrator に追加する方法については、構成章をQuWAN と QuWAN Orchestrator Web ヘルプで参照してください。

サイト間 VPN の実装は、ネットワークに追加の複雑さをもたらします。有効にする前に、セキュリティへの影響を理解していることを確認してください。

手順

QNAP ルーターと AWS 仮想プライベートクラウド (VPC) 間でサイト間接続 VPN を作成します

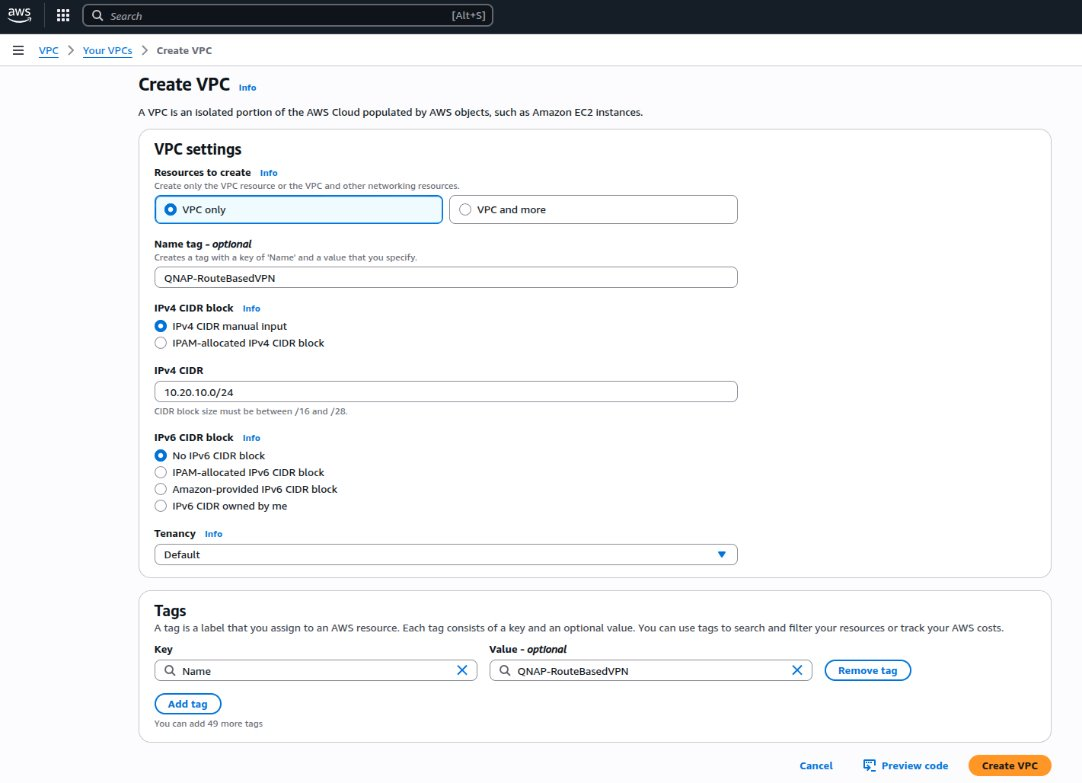

A. 仮想プライベートクラウドを作成する

- https://console.aws.amazon.com/vpc/にログインします。

VPC ダッシュボードページが表示されます。 - Create VPCをクリックします。

Create VPCページが表示されます。 - 以下のVPC 設定、選択VPC のみ。

- オプション: VPC の名前タグを指定します。例:

QNAP-RouteBasedVPN - 以下のIPv4 CIDR ブロック、選択IPv4 CIDR 手動入力。

- IPv4 アドレスを CIDR 形式で指定します ( 例、

10.20.10.0/24)。 - 以下のIPv6 CIDR ブロック、選択IPv6 CIDR ブロックなし。

- オプション: テナンシーオプションを選択します。注意この VPC の EC2 インスタンスが共有サーバー (デフォルト) を使用するか、あなたのアカウント専用のサーバーを使用するかを選択します。

- リソースを識別するためのタグを 1 つ以上定義し、各タグに値を割り当てます。

- オプション: クリックコードをプレビューして、設定された VPC リソース間の関係を視覚化します。

- クリックVPC を作成。

AWS が VPC を作成します。

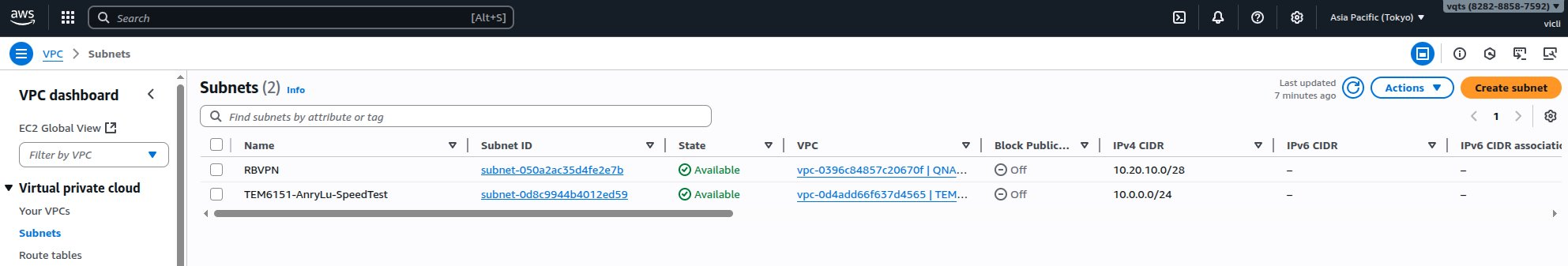

B. サブネットを作成する

- VPC ダッシュボードサイドパネルで、以下に移動します仮想プライベートクラウド>サブネット。

- クリックサブネットを作成。

以下のサブネットを作成ページが表示されます。

以下のサブネットを作成ページが表示されます。 - ドロップダウンメニューから VPC を選択しました。

- サブネットの名前タグを指定します。

- オプション: ドロップダウンメニューからアベイラビリティゾーンを選択するか、指定なしを選択して AWS に選ばせます。

- IPv4 サブネット CIDR ブロックを指定します。

- オプション: VPC サブネットを識別するためのタグを 1 つ以上定義し、各タグに値を割り当てます。

- クリックサブネットを作成。

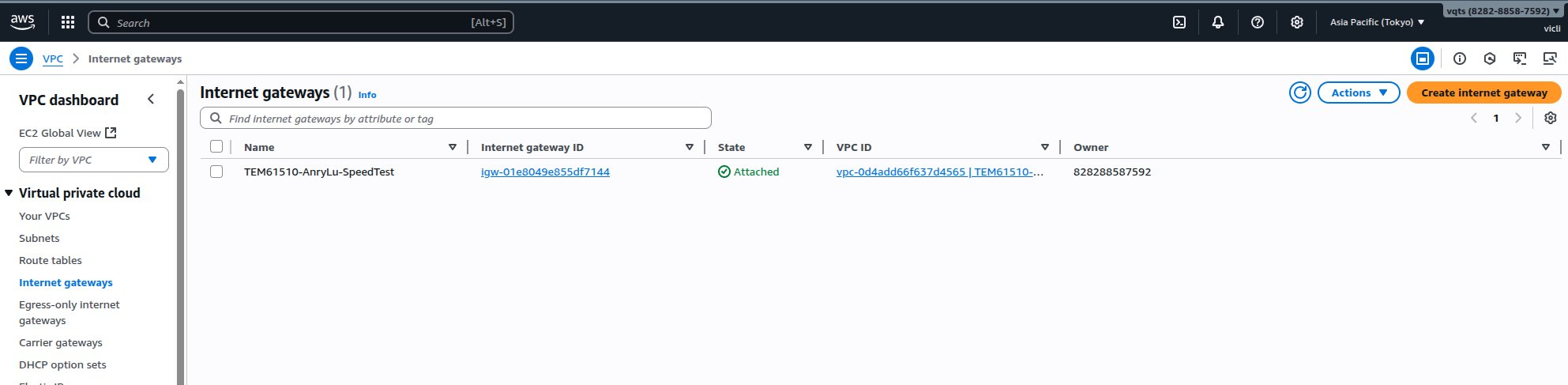

C. インターネットゲートウェイを作成する

- VPC ダッシュボードサイドパネルで、以下に移動します仮想プライベートクラウド>インターネットゲートウェイ。

- クリックインターネットゲートウェイを作成.

- オプション: VPC インターネットゲートウェイを識別するためのタグを 1 つ以上定義し、各タグに値を割り当てます。

- インターネットゲートウェイの名前タグを指定します。

- インターネットゲートウェイを作成をクリックします。

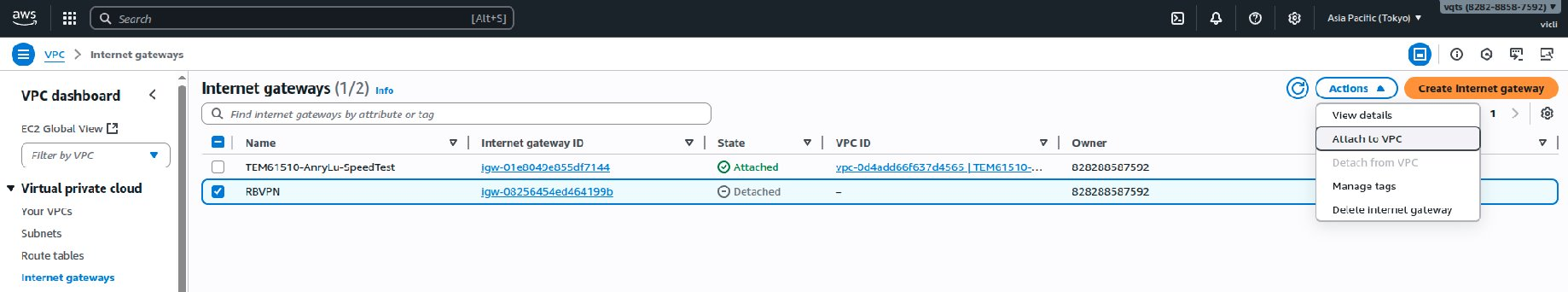

AWS がインターネットゲートウェイを作成します。 - クリックアクション、そしてクリックVPC にアタッチ。

そのVPC にアタッチページが表示されます。

そのVPC にアタッチページが表示されます。 - の下の検索バーをクリックします利用可能な VPC、そして QuWAN VPC を選択します。

- インターネットゲートウェイをアタッチをクリックします。

AWS が設定されたインターネットゲートウェイを QuWAN VPC にアタッチします。

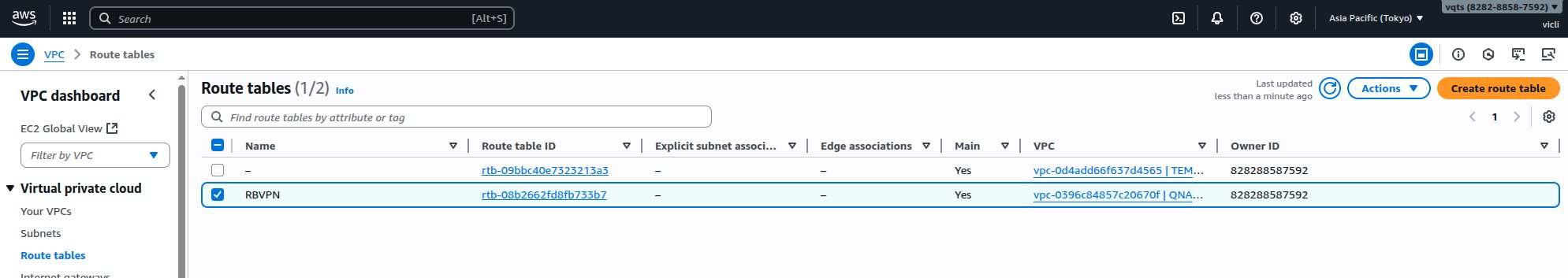

D. インターネットゲートウェイをルートテーブルに追加

- VPC ダッシュボードサイドパネルで、仮想プライベートクラウド>ルートテーブルに移動します。

- QuWAN VPC に関連付けられたルートテーブルを識別します。

- ルートテーブル ID をクリックします。

ルートテーブルページが表示されます。

ルートテーブルページが表示されます。 - ルートを編集をクリックします。

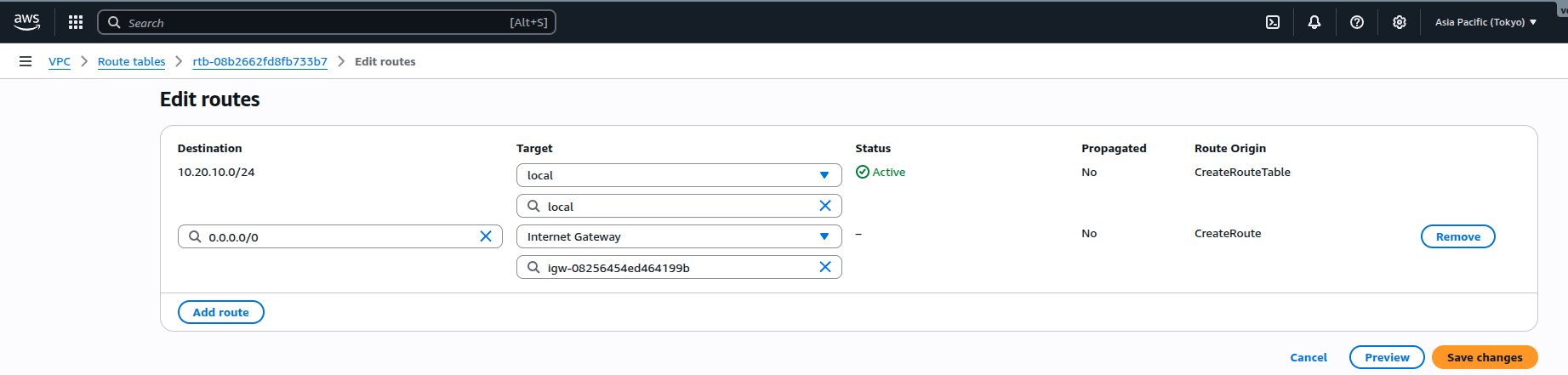

ルートを編集ページが表示されます。 - クリックルートを追加。

- 入力

0.0.0.0/0を宛先として。 - ターゲットの下のドロップダウンメニューをクリックし、インターネットゲートウェイを選択します。

インターネットゲートウェイの下に二次フィールドが表示されます。 - ドロップダウンメニューから以前に設定されたインターネットゲートウェイを選択します。

- 変更を保存をクリックします。

AWS がルートテーブルを更新します。

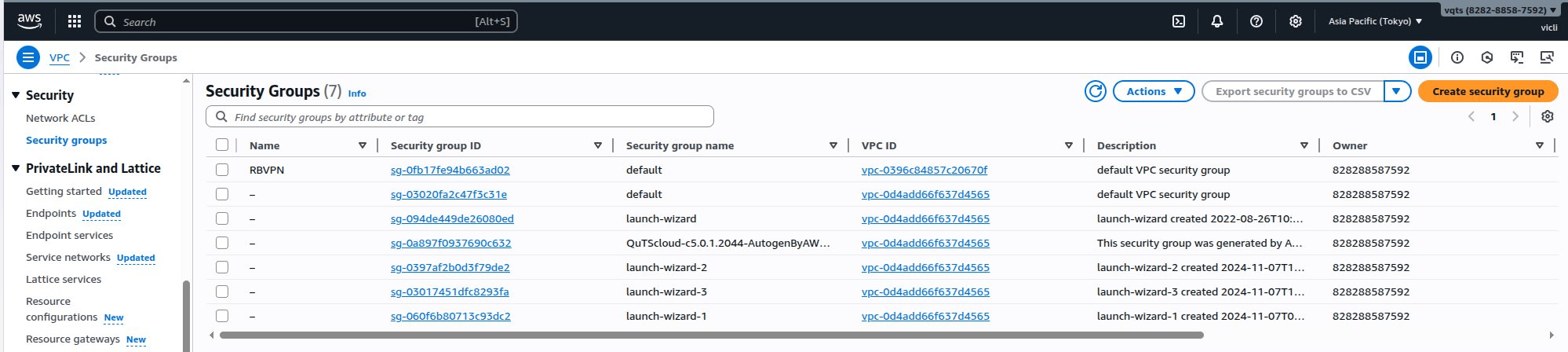

E. VPC のセキュリティグループを設定

- VPC ダッシュボードサイドパネルで、セキュリティ>セキュリティグループに移動します。

- VPC に関連付けられたセキュリティグループを識別します。

- セキュリティグループをクリックします。

セキュリティグループページが表示されます。 - クリックインバウンドルールを編集。

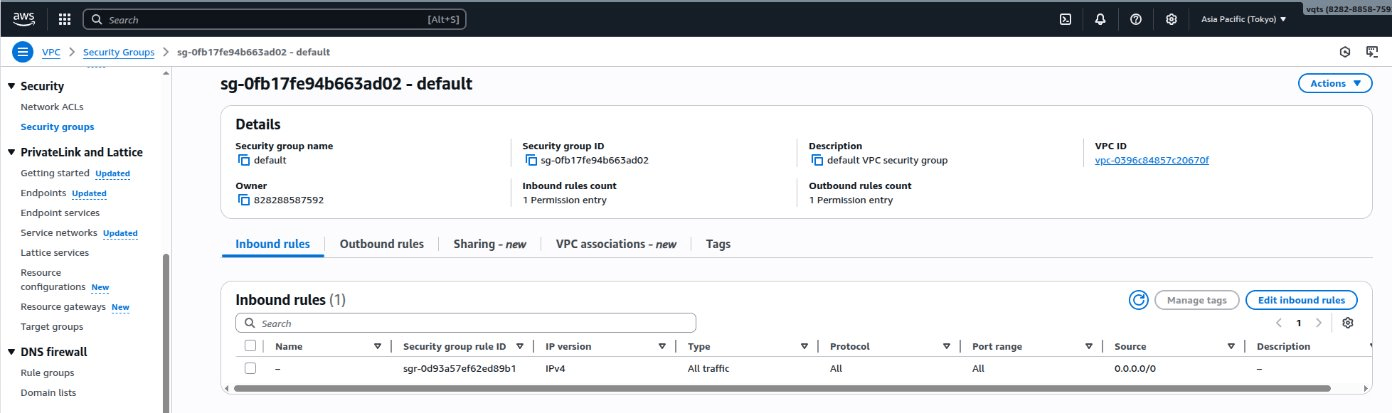

そのインバウンドルールを編集ページが表示されます。

そのインバウンドルールを編集ページが表示されます。 - クリックルールを追加。

- 以下タイプ、選択すべてのトラフィック。

- 以下ソース、選択Anywhere-IPv4。

- クリックルールを保存。

AWS はセキュリティグループを QuWAN VPC に追加します。

F. 仮想プライベートネットワーク (VPN) 設定を構成する

- VPC ダッシュボードサイドパネルで、移動仮想プライベートネットワーク (VPN)>仮想プライベートゲートウェイ。

- クリック仮想プライベートゲートウェイを作成。

- VPN の名前タグを指定します。

- 以下自律システム番号 (ASN)、選択Amazon デフォルト ASN。注意ASN (自律システム番号) は VPN 接続で AWS を識別します。デフォルト値は 64512 ですが、ネットワークと競合する場合は変更可能です。

- オプション: VPC サブネットを識別するためのタグを 1 つ以上定義し、各タグに値を割り当てます。

- クリック仮想プライベートゲートウェイを作成。

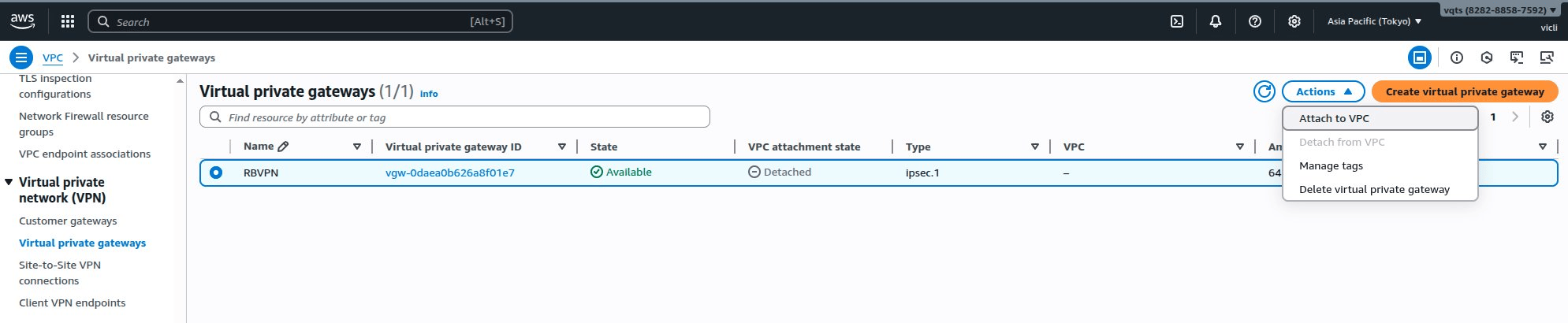

AWS は仮想プライベートゲートウェイを作成します。 - 以下仮想プライベートゲートウェイページで、構成した仮想プライベートゲートウェイを選択します。

- クリックアクション、次にクリックVPC にアタッチ。

以下VPC にアタッチページが表示されます。

以下VPC にアタッチページが表示されます。 - 以下の検索バーをクリック利用可能な VPC、次に QuWAN VPC を選択します。

- クリックVPC にアタッチ。

AWS は構成された仮想プライベートゲートウェイを QuWAN VPC にアタッチします。

G. QNAP ルーターの LAN および WAN IP アドレスを識別する

- QuRouter にログイン。

- WAN 設定ページに移動:

- QHora ルーターの場合:ネットワーク>物理ネットワーク設定>WAN

- QMiro ルーターの場合:ネットワーク>WAN および LAN>WAN

- アクティブな WAN インターフェースを識別します。

- WAN インターフェースに提供された IP アドレスをコピーします。

- LAN 設定ページに移動:

- QHora ルーターの場合:ネットワーク>物理ネットワーク設定>LAN

- QMiro ルーターの場合:ネットワーク>WAN および LAN>LAN

- アクティブな LAN インターフェースを識別します。

- LAN インターフェースに提供された IP アドレスをコピーします。

H. ルートテーブルに仮想プライベートゲートウェイを追加する

- VPC ダッシュボードサイドパネルで、移動仮想プライベートクラウドルートテーブル。

- QuWAN VPC に関連付けられたルートテーブルを識別します。

- ルートテーブル ID をクリックします。

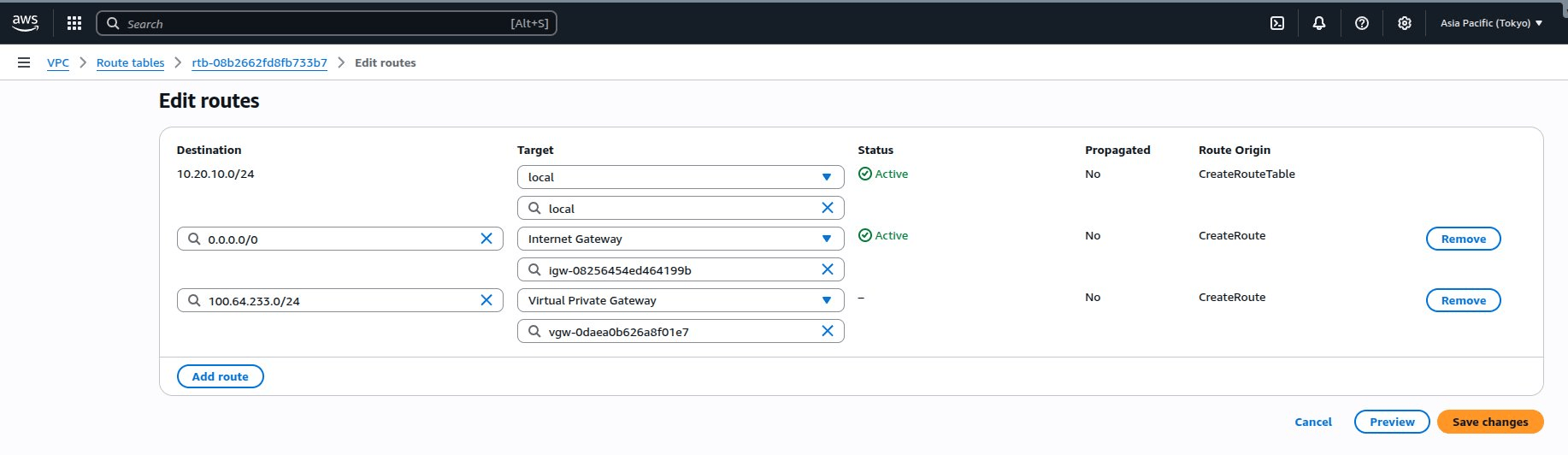

ルートテーブルページが表示されます。 - ルート編集をクリックします。

ルート編集ページが表示されます。

- クリックルートを追加。

- コピーした QuRouter LAN インターフェースの IP アドレスを CIDR 表記のサブネットとともに宛先として入力します。

- ターゲットのドロップダウンメニューをクリックし、仮想プライベートゲートウェイを選択します。

インターネットゲートウェイの下に二次フィールドが表示されます。 - ドロップダウンメニューから以前に設定した仮想プライベートゲートウェイを選択します。

- 変更を保存をクリックします。

AWS がルートテーブルを更新します。

I. VPC のためのカスタマーゲートウェイを作成

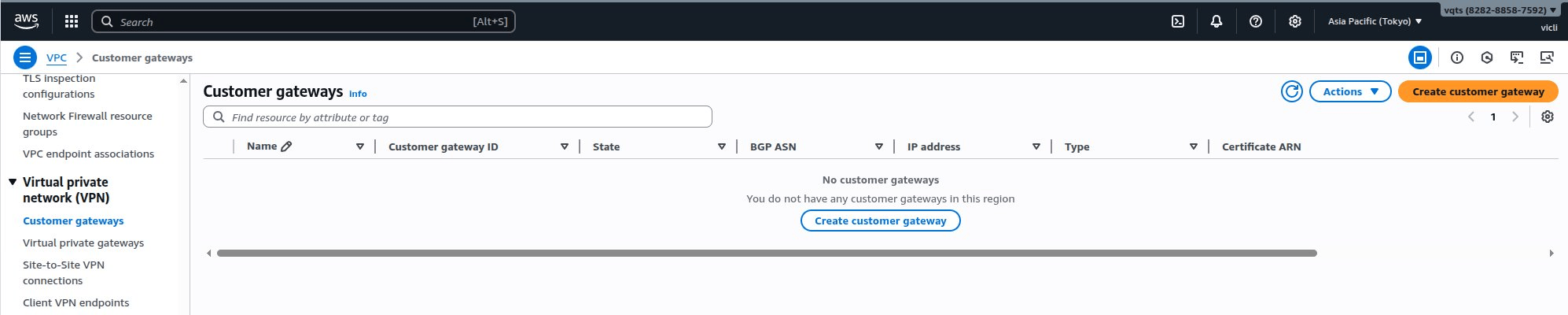

- VPC ダッシュボードサイドパネルで、次に進みます仮想プライベートネットワーク (VPN)>カスタマーゲートウェイ。

- クリックカスタマーゲートウェイを作成。

- カスタマーゲートウェイの名前タグを指定します。

- IP アドレスフィールドにコピーした QuRouter WAN インターフェースの IP アドレスを入力します。

- オプション: クリック新しいタグを追加カスタマーゲートウェイを識別するための 1 つ以上のタグを定義し、各タグに値を割り当てます。

- クリックカスタマーゲートウェイを作成。

J. サイト間 VPN 接続を作成

- VPC ダッシュボードサイドパネルで、次に進みます仮想プライベートネットワーク (VPN)>サイト間 VPN 接続。

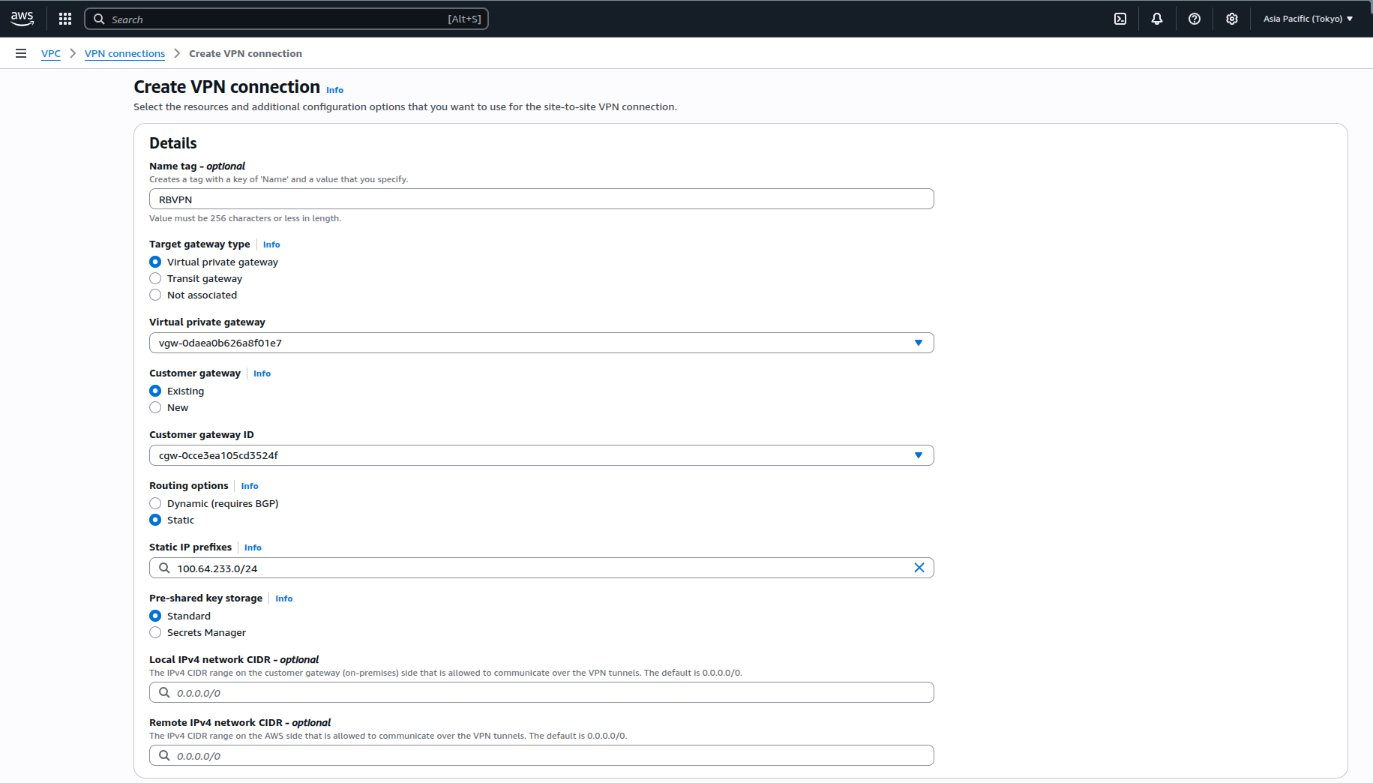

- クリックVPN 接続を作成。

- VPN 接続の名前タグを指定します。

- 以下にターゲットゲートウェイタイプを選択仮想プライベートゲートウェイ。

- ドロップダウンメニューから事前に設定された仮想プライベートゲートウェイを選択します。

- 以下にカスタマーゲートウェイを選択既存。

- ドロップダウンメニューから事前に設定されたカスタマーゲートウェイを選択します。

- 以下にルーティングオプションを選択スタティック。

- QuRouter LAN インターフェースの IP アドレスを CIDR 表記のサブネットとともに入力します

スタティック IP プレフィックスを追加フィールド。 - オプション: 事前共有キー ストレージ、ローカル IPv4 ネットワーク CIDR、リモート IPv4 ネットワーク CIDR フィールドを設定します。

- オプション: プライマリおよびセカンダリトンネル設定を構成します。

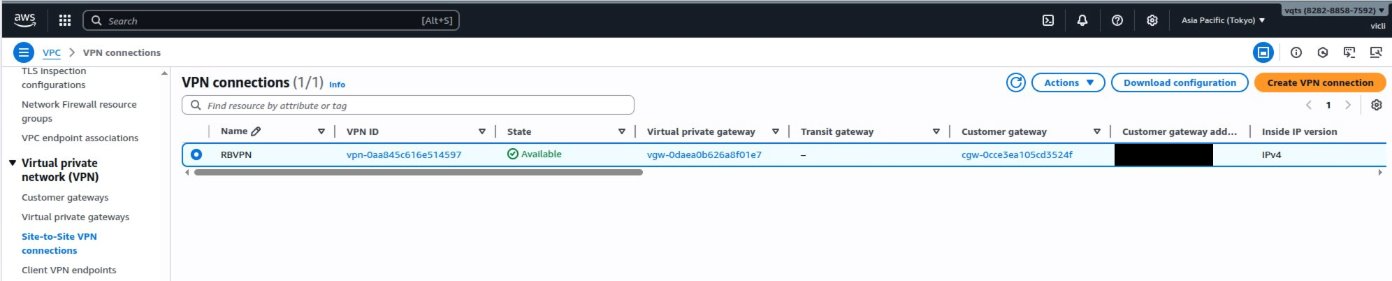

- オプション: 新しいタグを追加をクリックして、カスタマーゲートウェイを識別するための 1 つ以上のタグを定義し、各タグに値を割り当てます。注意AWS は QNAP ルーターとのサイト間 VPN 接続を作成します。VPN 接続ページで、接続ステータスが

利用可能に変わることを確認します。

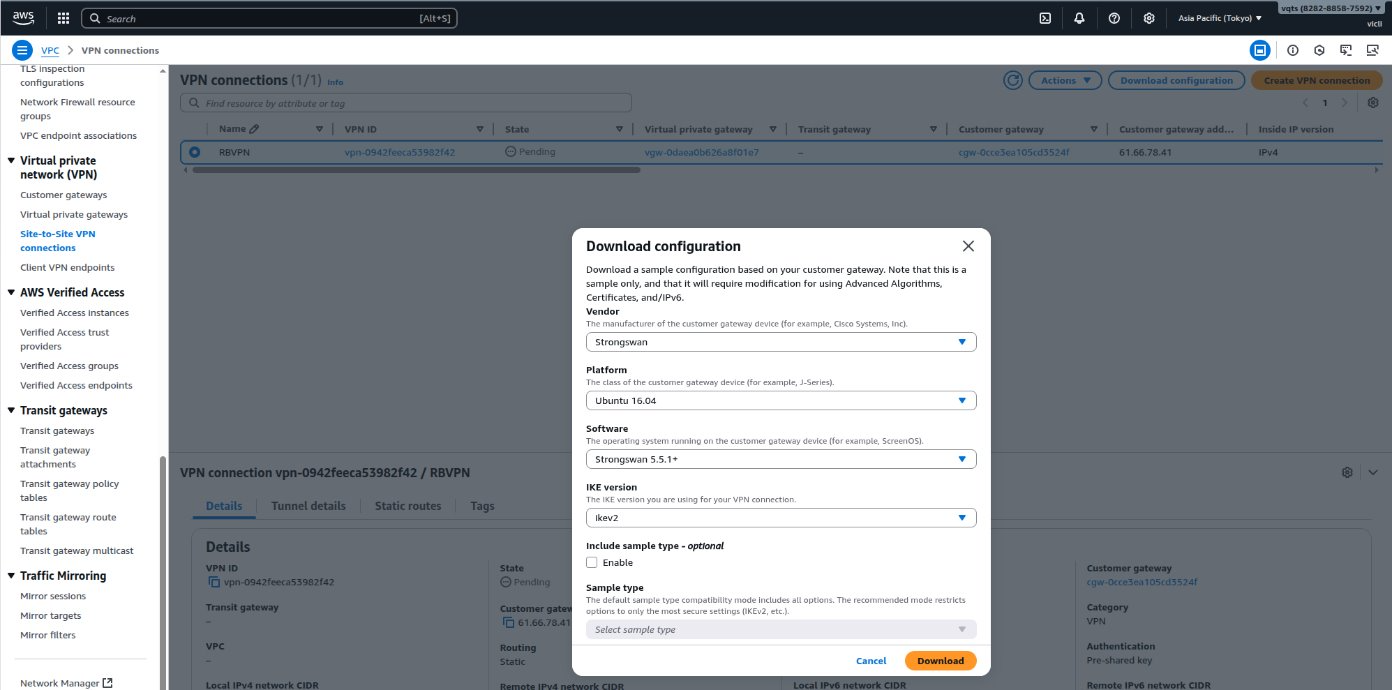

K. サイト間 VPN 構成ファイルをダウンロード

- VPC ダッシュボードサイドパネルで、次に移動します仮想プライベートネットワーク (VPN)>サイト間 VPN 接続。

- 前のステップで作成したサイト間 VPN 接続を特定します。

- VPN 接続を選択します。

- 構成をダウンロードをクリックします。

構成をダウンロードウィンドウが表示されます。 - 以下のベンダーで、選択しますStrongswan。

- 以下のIKE バージョンで、選択しますikev2。

- ダウンロードをクリックします。

構成ファイルが TXT 形式でダウンロードされます。 - クリックX次の構成をダウンロードウィンドウ。

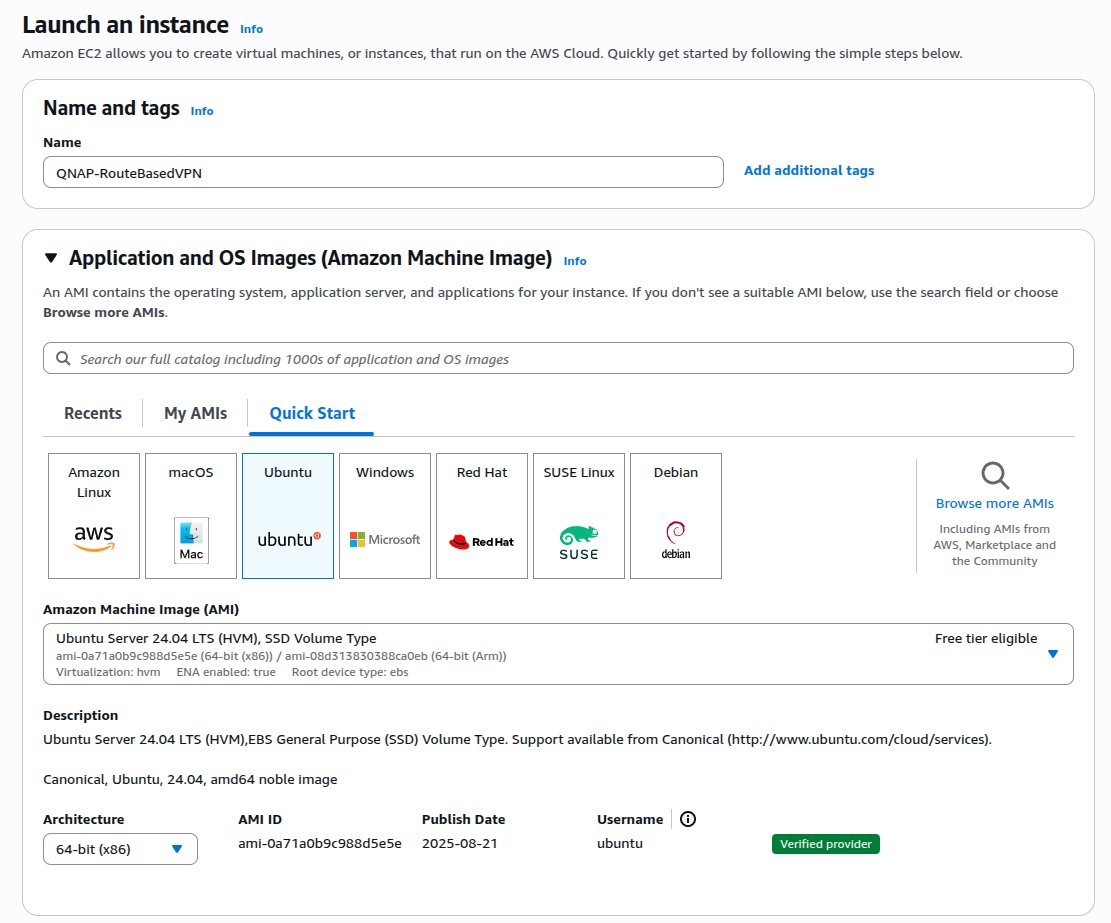

AWS で EC2 (Elastic Cloud Compute) インスタンスを起動

- https://console.aws.amazon.com/ec2/に移動します。

- サイドパネルで、次に移動しますインスタンス>インスタンス。

- 次の場所を見つけますインスタンスを起動セクション。

- インスタンスを起動をクリックします。

インスタンスを起動ページが表示されます。 - インスタンスの名前タグを指定します。

- 以下のアプリケーションと OS イメージ (Amazon Machine Image)で、クリックしますUbuntu。

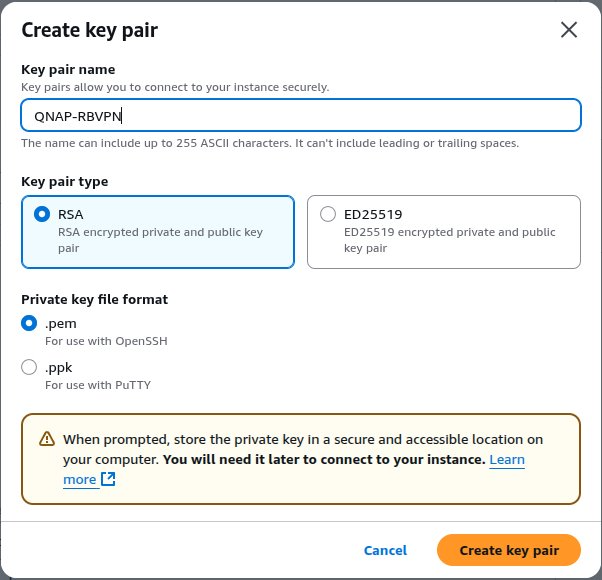

- キーペア (ログイン)の下で、新しいキーペアを作成をクリックします。

キーペアを作成ウィンドウが表示されます。

- キーペアの名前を指定します。

- 以下のキーペアタイプで、選択しますRSA。

- 以下の秘密鍵ファイル形式で、選択します.pem。

- キーペアを作成をクリックします。

AWS は選択した形式でキーペア構成ファイルをダウンロードします。 - ドロップダウンメニューから以前に構成したキーペアを選択しますキーペア (ログイン)セクション。

- クリック編集次のネットワーク設定セクション。

- 以下のVPC - 必須で、事前に構成された VPC を選択します。

- 以下のパブリック IP の自動割り当てで、選択します有効にする。

- 以下のファイアウォール (セキュリティグループ)で、選択します既存のセキュリティグループを選択。

- 以下の一般的なセキュリティグループで、以前に構成したセキュリティグループを選択します。

- オプション: ストレージと高度な設定を構成します。

- インスタンスを起動をクリックします。

AWS は EC2 インスタンスを起動します。

QuWAN Orchestrator でサイト間 VPN 設定を構成

- QNAP ID の資格情報を使用してQuWAN Orchestratorにログインします。

- 組織を選択します。

- 次に移動しますQuWAN トポロジー>ルートベース VPN。

- 新しい接続を作成をクリックします。

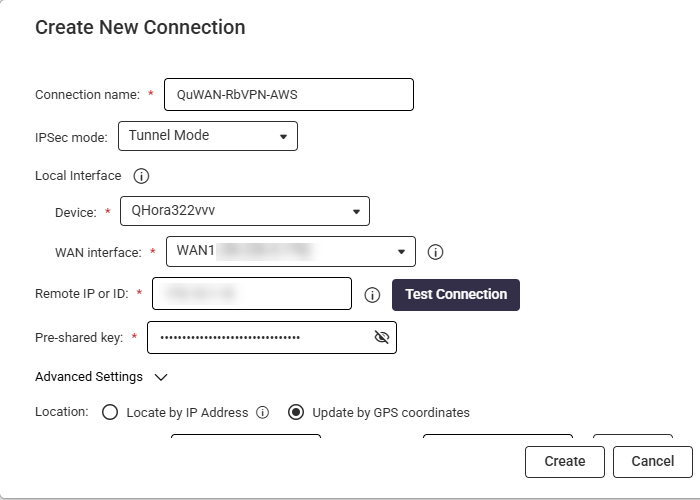

新しい接続を作成ウィンドウが表示されます。 - ルートベース VPN 接続設定を構成します。

設定 説明 接続名 説明的な名前を割り当てます(例:AWS Site-to-Site VPN)。 IPsec モード 選択トンネルモード。 デバイス 接続に適切なハブを指定します。 WAN インターフェース 希望する WAN インターフェースを入力します。 リモート IP または ID リモートゲートウェイデバイスのパブリック IP アドレスまたはホスト名を指定します。 接続テスト(オプション) デバイスに ping を送信して接続を確認します。 事前共有キー 強力な事前共有キーを設定し、リモートゲートウェイで同一の設定を確保します。 - クリック高度な設定 高度なルートベースの VPN 接続設定を構成します。

設定 ユーザーアクション 例の値 インターネットキー交換 (IKE) バージョン 選択IKEv2。 - 認証アルゴリズム 強力な認証アルゴリズムを選択します。 AES-128 暗号化 強力な暗号化方法を選択します。 AES-128 DH グループ Diffie-Hellman 交換中に使用されるキーの強度を決定するために DH グループサイズを選択します。 14 セキュリティアソシエーション (SA) の有効期間 キーの露出に関連する暗号化リスクを軽減するために IKE セキュリティアソシエーション (SA) の期間を定義します。 480 ローカル ID(オプション) ルートベースの VPN 接続に Dynamic DNS (DDNS) サービスを使用している場合は、ローカル ID を入力します。 - カプセル化セキュリティペイロード (ESP) 認証アルゴリズム 認証アルゴリズムを選択します。 SHA-256 暗号化 暗号化方法を選択します。 AES-128 完全前方秘匿性 (PFS) を有効にする 各セッションに新しい Diffie-Hellman (DH) キーを生成して、より強力なセキュリティを確保します。 - DH グループ VPN 接続のキー強度を定義するために DH グループサイズを選択します。 14 セキュリティアソシエーション (SA) の有効期間 セキュリティアソシエーションが再キー化される前に有効である期間を指定するために SA の有効期間を定義します。 60 分 デッドピア検出 (DPD) を有効にする ピアデバイスの障害を識別して対応するために有効にします。 - DPD タイムアウト ピアが応答しないと見なされるまでデバイスが待機する時間を定義するために DPD タイムアウトを設定します。 10 秒 - デバイスの位置がどのように決定されるかを指定するために位置設定を選択します:

- IP アドレスで位置を特定: デバイスの IP アドレスに基づいて位置を自動的に検出します。

- GPS 座標で更新: 緯度と経度の値を手動で提供する必要があります。

- 有効にするNAT モードを有効にするネットワークに NAT デバイスが存在する場合でも VPN 接続が正常に機能するようにします。

- NAT トラバーサルを容易にするためにローカルトンネル IP アドレスを指定します。

- 以下宛先設定、クリックサブネットを追加。

- アクセスしたいリモートネットワークの内部サブネットを指定します。

- クリック。

- クリック作成。注意ルートベースの VPN 接続が成功すると、ステータスフィールドに接続済みステータスが表示されます。