Wie richte ich ein Site-to-Site-VPN zwischen einem QuWAN-Gerät und einer AWS-VPC ein?

Anwendbare Produkte

Hardware

- QHora-301W

- QHora-321

- QHora-322

- QMiroPlus-201W

- QMiro-201W

Software

- QuWAN Orchestrator

- QuRouter 2.4.0 und höher

- Ein Amazon Web Services (AWS) Konto

Details

Dieses Tutorial erklärt, wie ein routenbasiertes VPN zwischen einem QuWAN SD-WAN-Gerät und einer AWS Virtual Private Cloud (VPC) konfiguriert wird. In einem routenbasierten VPN stellt das QuWAN-Gerät einen IPsec-Tunnel zum AWS Virtual Private Gateway her, und der Datenverkehr wird zwischen dem lokalen Netzwerk und der AWS VPC über definierte Routentabellen geleitet. Nur QNAP-Router, die zu QuWAN Orchestrator hinzugefügt wurden, können für diese Einrichtung verwendet werden. QuWAN Orchestrator verwaltet den Tunnel, übernimmt das Routing und hält die Verbindung aufrecht, während AWS den Datenverkehr über das Virtual Private Gateway leitet, um eine sichere, kontinuierliche Kommunikation zwischen Ihrem Netzwerk und den Cloud-Ressourcen zu ermöglichen.

Die Schritte umfassen die Konfiguration von AWS VPC-Komponenten, das Erstellen und Anhängen von VPN-Gateways, das Herunterladen der AWS VPN-Konfigurationsdatei und das Anwenden der entsprechenden Einstellungen in QuWAN Orchestrator.

- QuWAN Site-to-Site VPN unterstützt nur IKEv2.

- Beide Geräte (QuWAN-Gerät und AWS VPC) müssen dieselben Konfigurationseinstellungen verwenden, damit das VPN korrekt funktioniert.

- Ihr QNAP-Gerät muss zu QuWAN Orchestrator hinzugefügt werden, bevor Sie das Site-to-Site VPN konfigurieren. Um Ihr QNAP-Gerät zu QuWAN Orchestrator hinzuzufügen, siehe das Kapitel Konfiguration im QuWAN und QuWAN Orchestrator Webhilfe.

Die Implementierung eines Site-to-Site VPNs bringt zusätzliche Komplexität in Ihr Netzwerk. Stellen Sie sicher, dass Sie die Sicherheitsimplikationen verstehen, bevor Sie es aktivieren.

Vorgehensweise

Erstellen Sie eine Site-to-Site-Verbindung VPN zwischen Ihrem QNAP-Router und einer AWS Virtual Private Cloud (VPC)

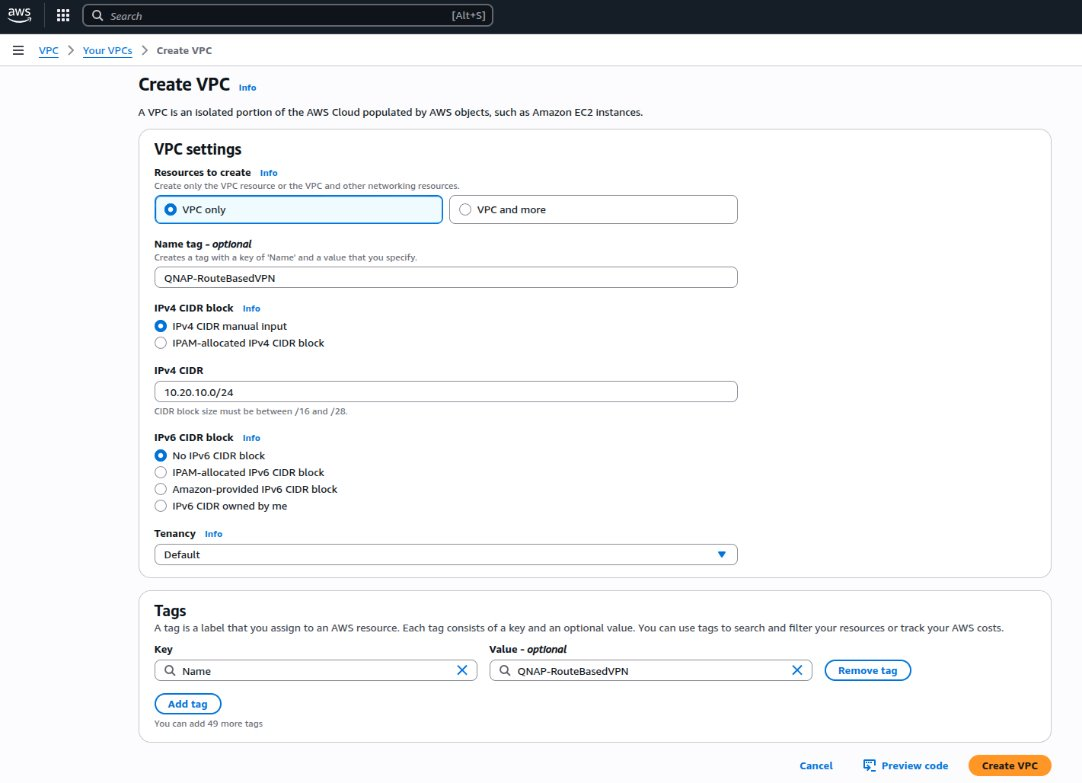

A. Erstellen Sie eine Virtual Private Cloud

- Melden Sie sich bei https://console.aws.amazon.com/vpc/ an.

Die VPC Dashboard Seite erscheint. - Klicken Sie auf Create VPC.

Die Create VPC Seite erscheint. - UnterVPC-Einstellungen, auswählenNur VPC.

- Optional: Geben Sie ein Namens-Tag für die VPC an, zum Beispiel:

QNAP-RouteBasedVPN - UnterIPv4 CIDR-Block, auswählenManuelle Eingabe des IPv4 CIDR.

- Geben Sie die IPv4-Adresse im CIDR-Format an (z.B.,

10.20.10.0/24). - UnterIPv6 CIDR-Block, auswählenKein IPv6 CIDR-Block.

- Optional: Wählen Sie eine Tenancy-Option.HinweisWählen Sie, ob EC2-Instanzen in dieser VPC gemeinsame Server (Standard) oder nur für Ihr Konto dedizierte Server verwenden sollen.

- Definieren Sie ein oder mehrere Tags, um Ihre Ressourcen zu identifizieren, und weisen Sie jedem Tag einen Wert zu.

- Optional: Klicken Sie aufVorschau-Code, um die Beziehungen zwischen den konfigurierten VPC-Ressourcen zu visualisieren.

- Klicken Sie auf VPC erstellen.

AWS erstellt die VPC.

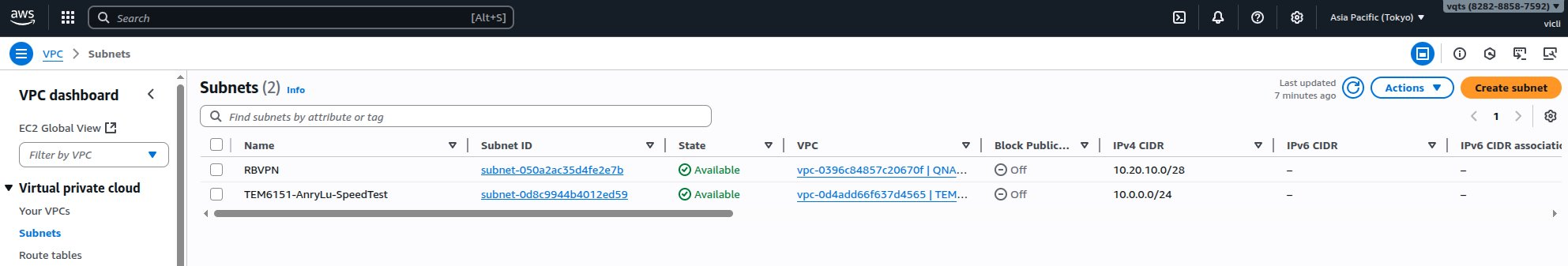

B. Erstellen Sie ein Subnetz

- Im VPC Dashboard Seitenbereich, gehen Sie zuVirtuelles privates Netzwerk>Subnetze.

- Klicken Sie aufSubnetz erstellen.

DieSubnetz erstellenSeite erscheint.

DieSubnetz erstellenSeite erscheint. - Wählen Sie Ihre VPC aus dem Dropdown-Menü aus.

- Geben Sie ein Namens-Tag für das Subnetz an.

- Optional: Wählen Sie eine Verfügbarkeitszone aus dem Dropdown-Menü aus oder behalten SieKeine Präferenz, um AWS eine auszuwählen zu lassen.

- Geben Sie den IPv4-Subnetz-CIDR-Block an.

- Optional: Definieren Sie ein oder mehrere Tags, um das VPC-Subnetz zu identifizieren, und weisen Sie jedem Tag einen Wert zu.

- Klicken Sie aufSubnetz erstellen.

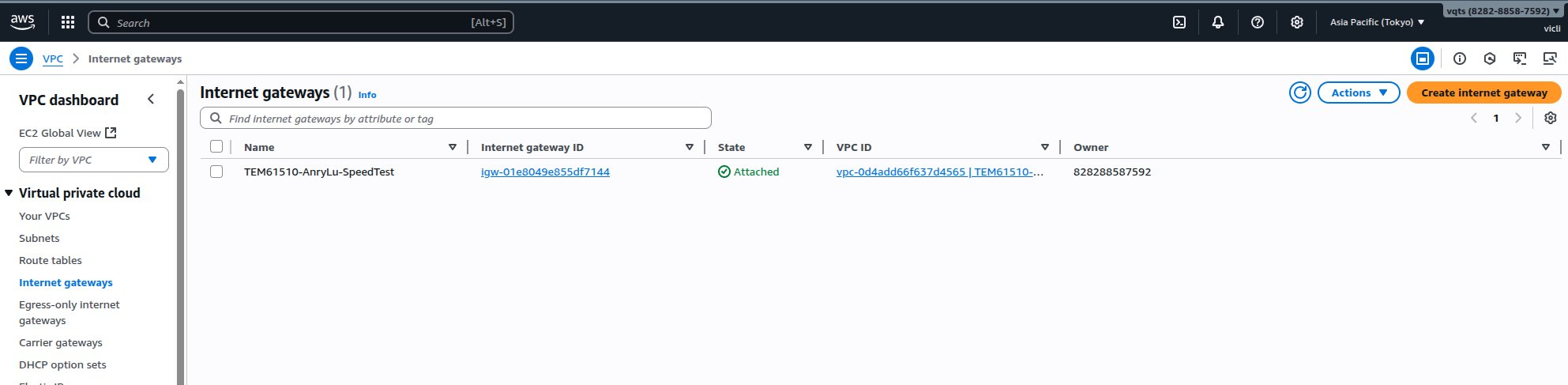

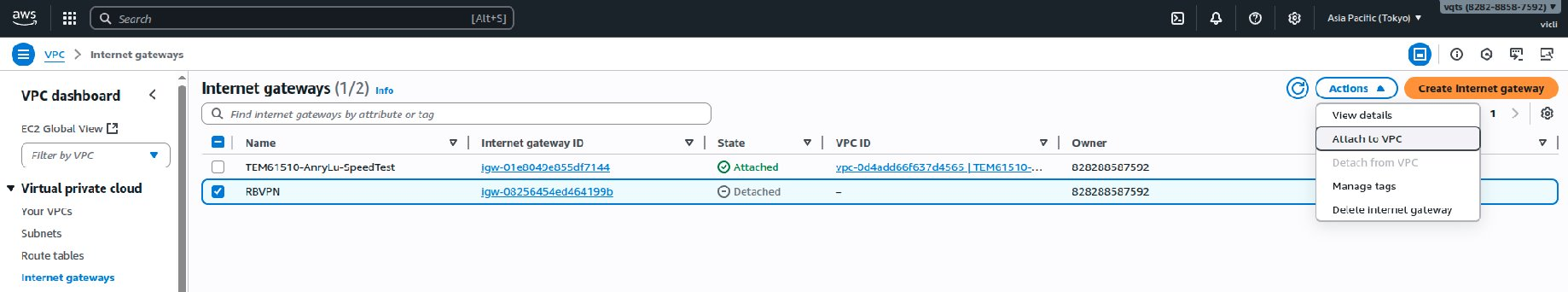

C. Erstellen Sie ein Internet-Gateway

- Im VPC Dashboard Seitenbereich, gehen Sie zuVirtuelles privates Netzwerk>Internet-Gateways.

- Klicken Sie aufInternet-Gateway erstellen.

- Optional: Definieren Sie ein oder mehrere Tags, um das VPC-Internet-Gateway zu identifizieren, und weisen Sie jedem Tag einen Wert zu.

- Geben Sie ein Namens-Tag für das Internet-Gateway an.

- Klicken Sie auf Internet-Gateway erstellen.

AWS erstellt das Internet-Gateway. - Klicken SieAktionen, und dann klicken Sie aufAn VPC anhängen.

DieAn VPC anhängenSeite erscheint.

DieAn VPC anhängenSeite erscheint. - Klicken Sie auf die Suchleiste unterVerfügbare VPCs, und wählen Sie dann die QuWAN VPC aus.

- Klicken Sie auf Internet-Gateway anhängen.

AWS hängt das konfigurierte Internet-Gateway an die QuWAN VPC an.

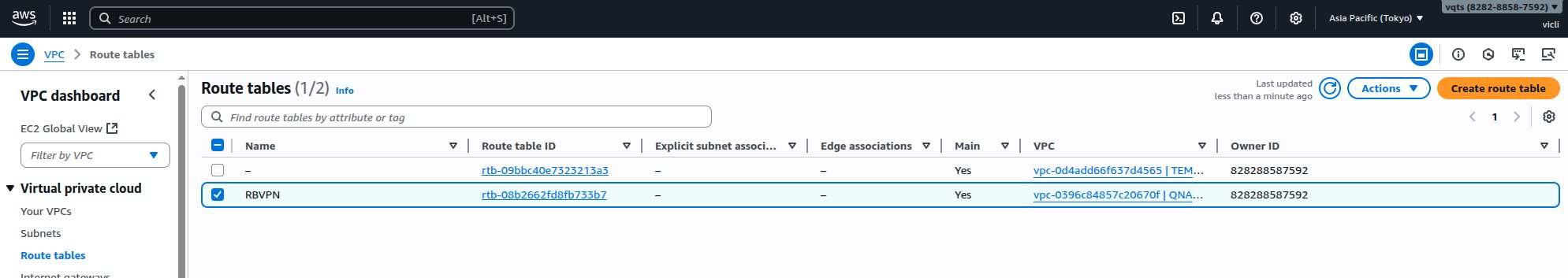

D. Fügen Sie das Internet-Gateway zur Routentabelle hinzu

- Im VPC Dashboard Seitenpanel, gehen Sie zuVirtuelles privates Netzwerk>Routentabellen.

- Identifizieren Sie die Routentabelle, die mit der QuWAN VPC verbunden ist.

- Klicken Sie auf die Routentabellen-ID.

Die Routentabellenseite erscheint.

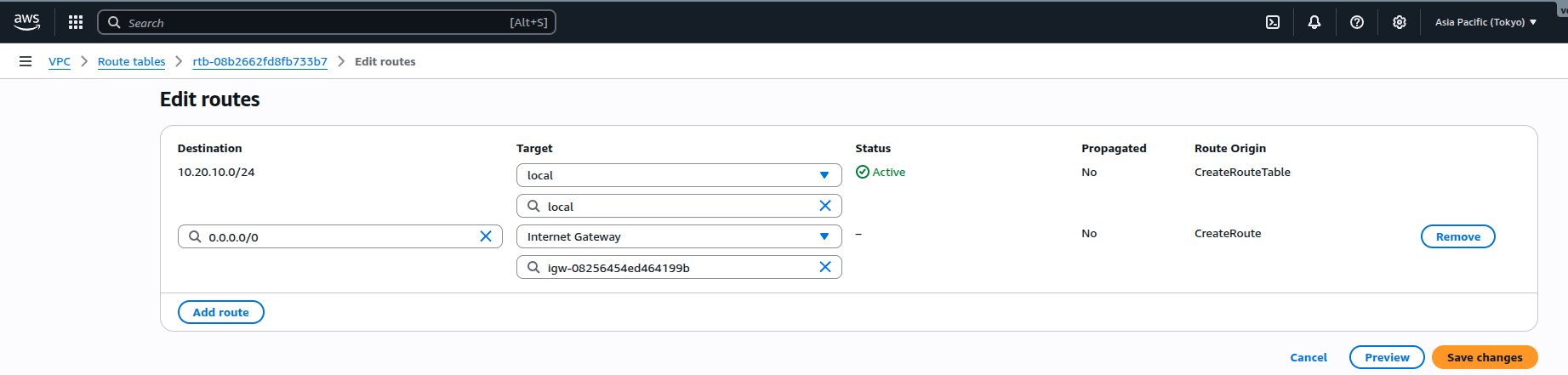

Die Routentabellenseite erscheint. - Klicken Sie auf Routen bearbeiten.

Die Routen bearbeiten Seite erscheint. - Klicken SieRoute hinzufügen.

- Geben Sie

0.0.0.0/0als Ziel ein. - Klicken Sie auf das Dropdown-Menü unter Ziel, und wählen Sie Internet-Gateway.

Ein sekundäres Feld erscheint unter Internet-Gateway erscheint. - Wählen Sie das zuvor konfigurierte Internet-Gateway aus dem Dropdown-Menü aus.

- Klicken Sie auf Änderungen speichern.

AWS aktualisiert die Routentabelle.

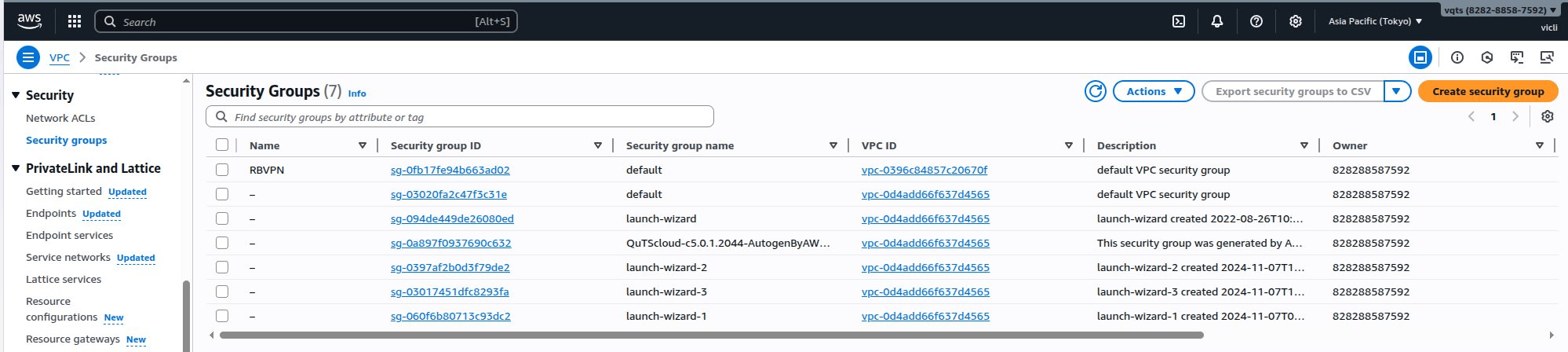

E. Konfigurieren Sie Sicherheitsgruppen für die VPC

- Im VPC Dashboard Seitenpanel, gehen Sie zuSicherheit>Sicherheitsgruppen.

- Identifizieren Sie die Sicherheitsgruppe, die mit Ihrer VPC verbunden ist.

- Klicken Sie auf die Sicherheitsgruppe.

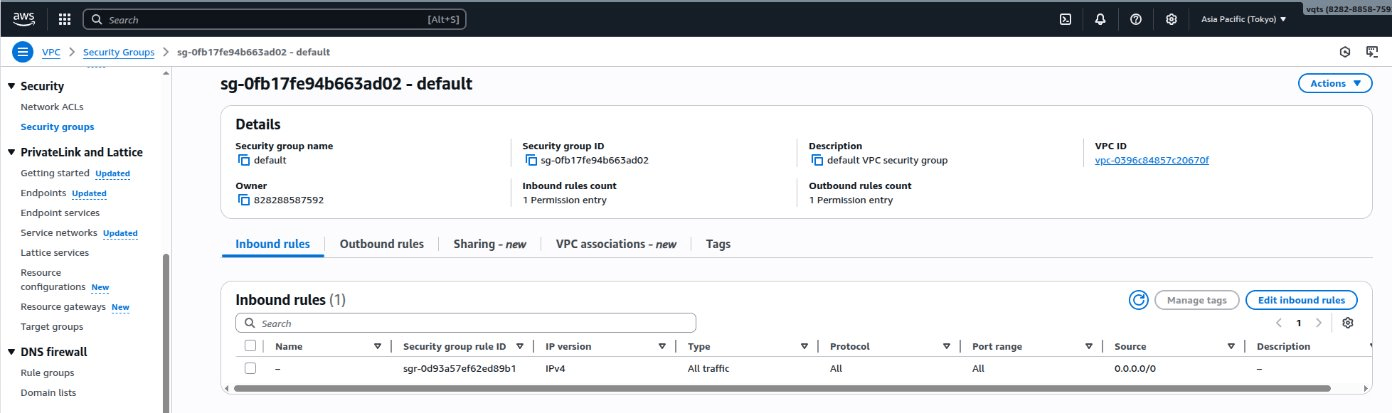

Die Sicherheitsgruppenseite erscheint. - Klicken SieEingehende Regeln bearbeiten.

DieEingehende Regeln bearbeitenSeite wird angezeigt.

DieEingehende Regeln bearbeitenSeite wird angezeigt. - Klicken SieRegel hinzufügen.

- UnterTyp, wählen SieGesamter Datenverkehr.

- UnterQuelle, wählen SieÜberall-IPv4.

- Klicken Sie Regeln speichern.

AWS fügt die Sicherheitsgruppe zur QuWAN VPC hinzu.

F. Konfigurieren Sie die Einstellungen für das virtuelle private Netzwerk (VPN)

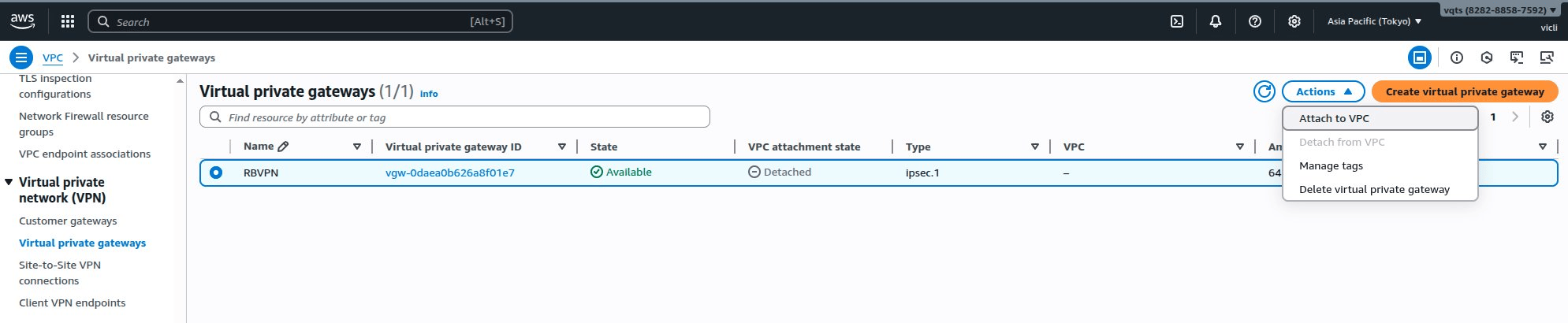

- Im VPC Dashboard Seitenbereich, gehen Sie zuVirtuelles privates Netzwerk (VPN)>Virtuelle private Gateways.

- Klicken SieVirtuelles privates Gateway erstellen.

- Geben Sie ein Namens-Tag für das VPN an.

- UnterAutonomous System Number (ASN), wählen SieAmazon Standard ASN.HinweisDie ASN (Autonomous System Number) identifiziert AWS in der VPN-Verbindung. Der Standardwert ist 64512, kann jedoch geändert werden, wenn er mit Ihrem Netzwerk in Konflikt steht.

- Optional: Definieren Sie ein oder mehrere Tags, um das VPC-Subnetz zu identifizieren, und weisen Sie jedem Tag einen Wert zu.

- Klicken Sie Virtuelles privates Gateway erstellen.

AWS erstellt das virtuelle private Gateway. - Auf derSeite Virtuelle private Gatewayswählen Sie das konfigurierte virtuelle private Gateway aus.

- Klicken SieAktionen, und dann klicken SieAn VPC anhängen.

DieSeite An VPC anhängenwird angezeigt.

DieSeite An VPC anhängenwird angezeigt. - Klicken Sie auf die Suchleiste unterVerfügbare VPCs, und wählen Sie dann die QuWAN VPC aus.

- Klicken Sie An VPC anhängen.

AWS hängt das konfigurierte virtuelle private Gateway an die QuWAN VPC an.

G. Identifizieren Sie die LAN- und WAN-IP-Adresse Ihres QNAP-Routers

- Melden Sie sich bei QuRouter an.

- Gehen Sie zur WAN-Einstellungsseite:

- Für QHora-Router:Netzwerk>Physische Netzwerkeinstellungen>WAN

- Für QMiro-Router:Netzwerk>WAN und LAN>WAN

- Identifizieren Sie die aktive WAN-Schnittstelle.

- Kopieren Sie die für die WAN-Schnittstelle angegebene IP-Adresse.

- Gehen Sie zur LAN-Einstellungsseite:

- Für QHora-Router:Netzwerk>Physische Netzwerkeinstellungen>LAN

- Für QMiro-Router:Netzwerk>WAN und LAN>LAN

- Identifizieren Sie die aktive LAN-Schnittstelle.

- Kopieren Sie die für die LAN-Schnittstelle angegebene IP-Adresse.

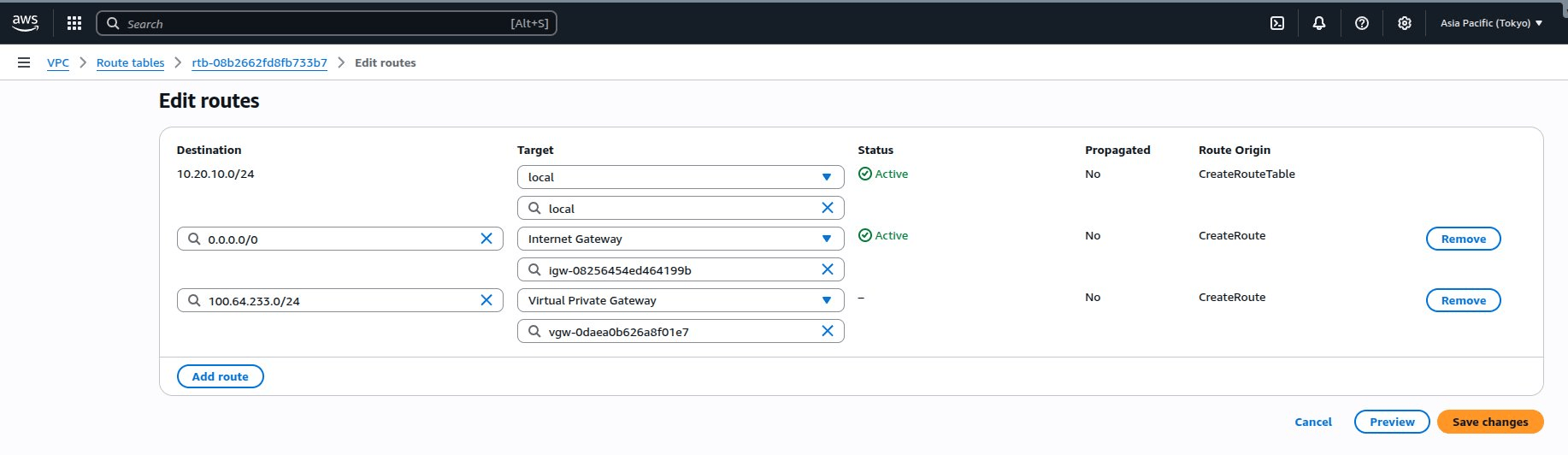

H. Fügen Sie das virtuelle private Gateway zur Routentabelle hinzu

- Im VPC Dashboard Seitenbereich, gehen Sie zuVirtuelle private CloudRoutentabellen.

- Identifizieren Sie die Routentabelle, die mit dem QuWAN VPC verbunden ist.

- Klicken Sie auf die Routentabellen-ID.

Die Routentabellenseite wird angezeigt. - Klicken Sie auf Routen bearbeiten.

Die Routen bearbeiten-Seite wird angezeigt.

- Klicken Sie aufRoute hinzufügen.

- Geben Sie die kopierte QuRouter LAN-Schnittstellen-IP-Adresse mit ihrem Subnetz in CIDR-Notation als Ziel ein.

- Klicken Sie auf das Dropdown-Menü unter Ziel und wählen Sie Virtuelles privates Gateway.

Ein sekundäres Feld erscheint unter Internet-Gateway. - Wählen Sie das zuvor konfigurierte virtuelle private Gateway aus dem Dropdown-Menü.

- Klicken Sie auf Änderungen speichern.

AWS aktualisiert die Routentabelle.

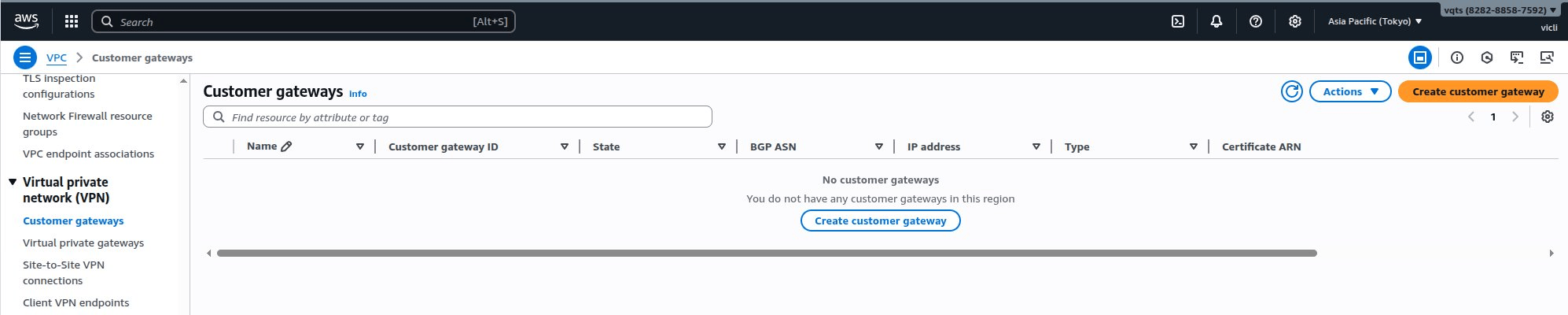

I. Erstellen Sie ein Kundengateway für das VPC

- Gehen Sie im VPC Dashboard Seitenbereich zuVirtuelles privates Netzwerk (VPN)>Kundengateways.

- Klicken Sie aufKundengateway erstellen.

- Geben Sie ein Namens-Tag für das Kundengateway an.

- Geben Sie die kopierte QuRouter WAN-Schnittstellen-IP-Adresse in das IP-Adressfeld ein.

- Optional: Klicken Sie aufNeues Tag hinzufügenum ein oder mehrere Tags zu definieren, die helfen, das Kundengateway zu identifizieren, und weisen Sie jedem Tag einen Wert zu.

- Klicken Sie aufKundengateway erstellen.

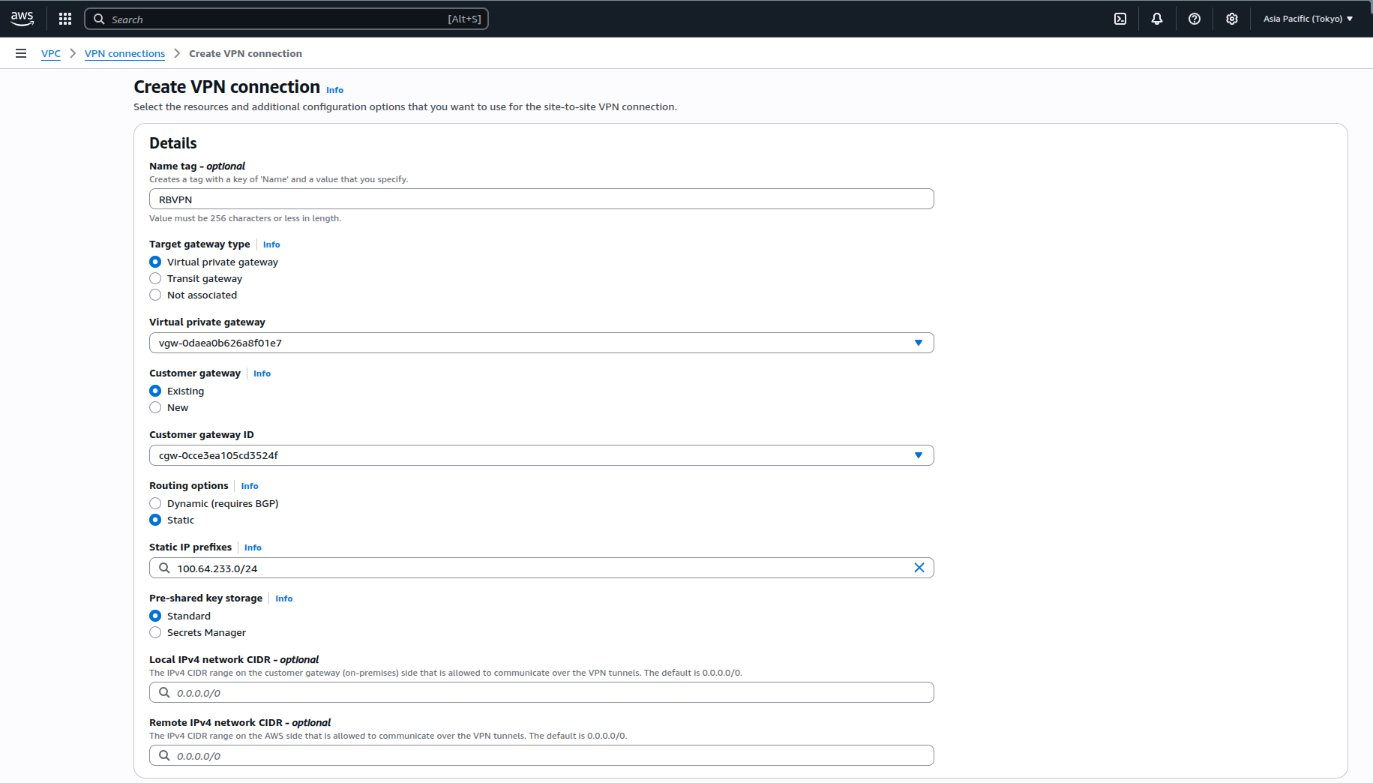

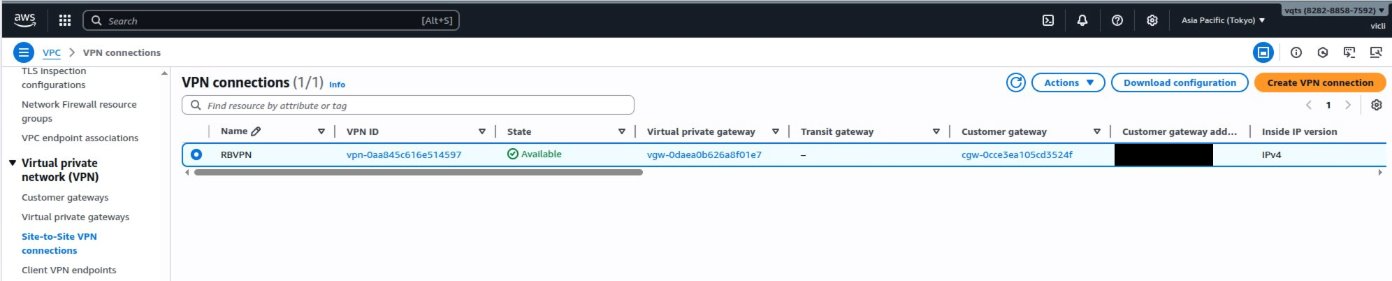

J. Erstellen Sie eine Site-to-Site VPN-Verbindung

- Gehen Sie im VPC Dashboard Seitenbereich zuVirtuelles privates Netzwerk (VPN)>Site-to-Site VPN-Verbindungen.

- Klicken Sie aufVPN-Verbindung erstellen.

- Geben Sie ein Namens-Tag für die VPN-Verbindung an.

- UnterZiel-Gateway-Typ, wählen SieVirtuelles privates Gateway.

- Wählen Sie das vorkonfigurierte virtuelle private Gateway aus dem Dropdown-Menü.

- UnterKundengateway, wählen SieVorhanden.

- Wählen Sie das vorkonfigurierte Kundengateway aus dem Dropdown-Menü.

- UnterRouting-Optionen, wählen SieStatisch.

- Geben Sie die QuRouter LAN-Schnittstellen-IP-Adresse mit ihrem Subnetz in CIDR-Notation in das

Statisches IP-Präfix hinzufügenFeld ein. - Optional: Konfigurieren Sie den vorab geteilten Schlüssel Speicher, lokale IPv4-Netzwerk-CIDR, Remote-IPv4-Netzwerk-CIDR-Felder.

- Optional: Konfigurieren Sie die primären und sekundären Tunnel-Einstellungen.

- Optional: Klicken Sie auf Neues Tag hinzufügen, um ein oder mehrere Tags zu definieren, die helfen, das Kundengateway zu identifizieren, und weisen Sie jedem Tag einen Wert zu.HinweisAWS erstellt die Site-to-Site VPN-Verbindung mit dem QNAP-Router. Auf der VPN-Verbindungen-Seite überprüfen Sie, ob sich der Verbindungsstatus in

Verfügbarändert.

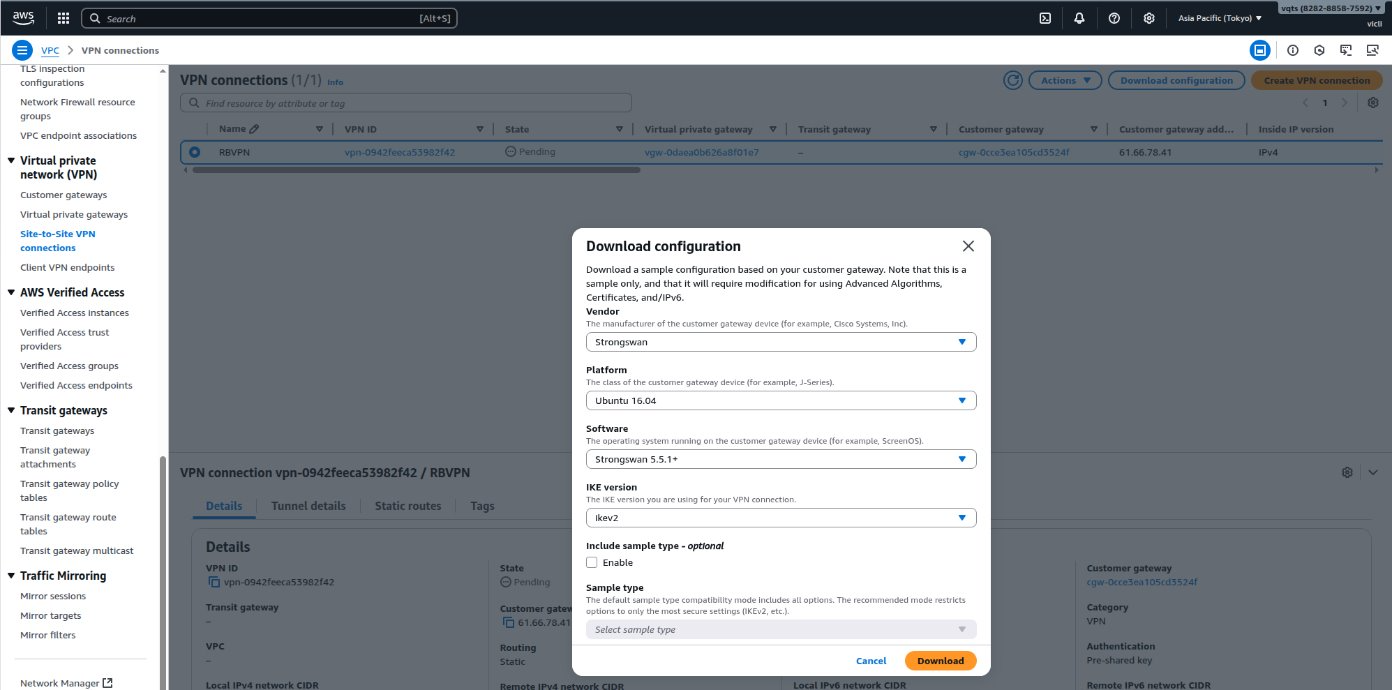

K. Laden Sie die Site-to-Site VPN-Konfigurationsdatei herunter

- Gehen Sie im VPC Dashboard Seitenbereich zuVirtuelles privates Netzwerk (VPN)>Site-to-Site VPN-Verbindungen.

- Identifizieren Sie die Site-to-Site VPN-Verbindung, die Sie im vorherigen Schritt erstellt haben.

- Wählen Sie die VPN-Verbindung aus.

- Klicken Sie auf Konfiguration herunterladen.

Das Konfiguration herunterladen Fenster erscheint. - UnterAnbieter, wählen SieStrongswan.

- UnterIKE-Version, wählen Sieikev2.

- Klicken Sie auf Herunterladen.

Die Konfigurationsdatei wird im TXT-Format heruntergeladen. - Klicken Sie aufXimKonfiguration herunterladenFenster.

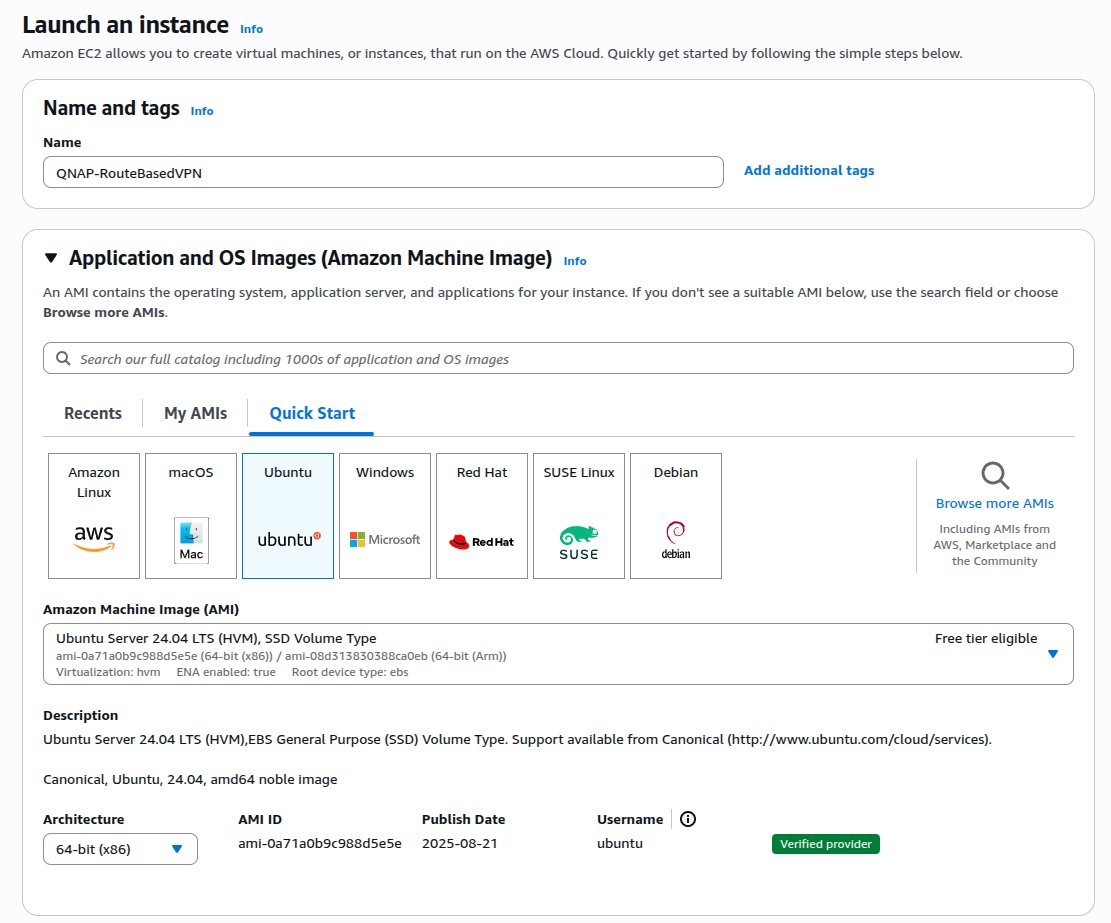

Starten Sie eine EC2 (Elastic Cloud Compute) Instanz in AWS

- Gehen Sie zu https://console.aws.amazon.com/ec2/.

- Gehen Sie im Seitenbereich zuInstanzen>Instanzen.

- Lokalisieren Sie denInstanzen startenAbschnitt.

- Klicken Sie auf Instanz starten.

Die Instanz starten Seite erscheint. - Geben Sie ein Namens-Tag für die Instanz an.

- UnterAnwendungs- und OS-Images (Amazon Machine Image), klicken Sie aufUbuntu.

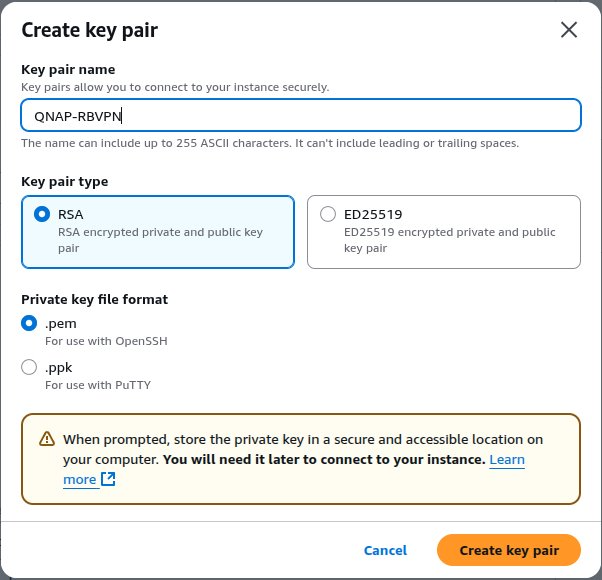

- Unter Schlüsselpaar (Login), klicken Sie auf Neues Schlüsselpaar erstellen.

Das Schlüsselpaar erstellen Fenster erscheint.

- Geben Sie einen Namen für das Schlüsselpaar an.

- UnterSchlüsselpaartyp, wählen SieRSA.

- UnterPrivater Schlüsseldateiformat, wählen Sie.pem.

- Klicken Sie auf Schlüsselpaar erstellen.

AWS lädt die Schlüsselpaar-Konfigurationsdatei im ausgewählten Format herunter. - Wählen Sie das zuvor konfigurierte Schlüsselpaar aus dem Dropdown-Menü imSchlüsselpaar (Login)Abschnitt.

- Klicken Sie aufBearbeitenimNetzwerkeinstellungenAbschnitt.

- UnterVPC - erforderlich, wählen Sie die vorkonfigurierte VPC.

- UnterAutomatische Zuweisung öffentlicher IP, wählen SieAktivieren.

- UnterFirewall (Sicherheitsgruppen), wählen SieVorhandene Sicherheitsgruppe auswählen.

- UnterAllgemeine Sicherheitsgruppen, wählen Sie die zuvor konfigurierte Sicherheitsgruppe.

- Optional: Konfigurieren Sie die Speicher und erweiterte Einstellungen.

- Klicken Sie auf Instanz starten.

AWS startet die EC2-Instanz.

Konfigurieren Sie die Site-to-Site VPN-Einstellungen in QuWAN Orchestrator

- Melden Sie sich bei QuWAN Orchestrator mit Ihren QNAP-ID-Anmeldedaten an.

- Wählen Sie Ihre Organisation aus.

- Gehen Sie zuQuWAN-Topologie>Routenbasierte VPN.

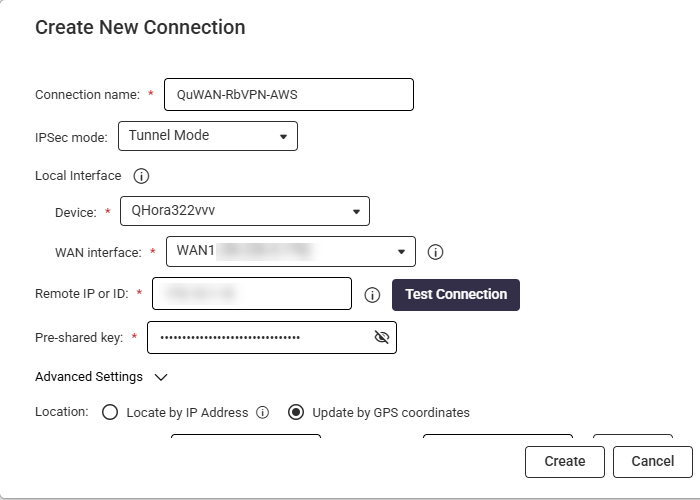

- Klicken Sie auf Neue Verbindung erstellen.

Das Neue Verbindung erstellen Fenster erscheint. - Konfigurieren Sie die Einstellungen der routenbasierten VPN-Verbindung.

Einstellung Beschreibung Verbindungsname Weisen Sie einen beschreibenden Namen zu (z. B. AWS Site-to-Site VPN). IPsec-Modus AuswählenTunnelmodus. Gerät Bestimmen Sie das entsprechende Hub für die Verbindung. WAN-Schnittstelle Geben Sie die gewünschte WAN-Schnittstelle ein. Remote-IP oder ID Geben Sie die öffentliche IP-Adresse oder den Hostnamen des Remote-Gateway-Geräts an. Verbindung testen (Optional) Klicken Sie, um das Gerät anzupingen und die Verbindung zu bestätigen. Vorab geteilter Schlüssel Richten Sie einen starken vorab geteilten Schlüssel ein, um eine identische Konfiguration am Remote-Gateway sicherzustellen. - KlickenErweiterte Einstellungen um die erweiterten Einstellungen der routenbasierten VPN-Verbindung zu konfigurieren.

Einstellung Benutzeraktion Beispielwert Internet Key Exchange (IKE) Version AuswählenIKEv2. - Authentifizierungsalgorithmus Wählen Sie einen robusten Authentifizierungsalgorithmus aus. AES-128 Verschlüsselung Wählen Sie eine starke Verschlüsselungsmethode aus. AES-128 DH-Gruppe Wählen Sie die DH-Gruppengröße, um die Schlüsselstärke während des Diffie-Hellman-Austauschs zu bestimmen. 14 Security Association (SA) Lebensdauer Definieren Sie die Lebensdauer der IKE Security Association (SA), um kryptografische Risiken durch Schlüsseloffenlegung zu reduzieren. 480 Lokale ID (Optional) Geben Sie eine lokale ID ein, wenn Sie einen Dynamic DNS (DDNS)-Dienst für die routenbasierte VPN-Verbindung verwenden. - Encapsulating Security Payload (ESP) Authentifizierungsalgorithmus Wählen Sie einen Authentifizierungsalgorithmus aus. SHA-256 Verschlüsselung Wählen Sie eine Verschlüsselungsmethode aus. AES-128 Perfect Forward Secrecy (PFS) aktivieren Aktivieren Sie, um für jede Sitzung einen neuen Diffie-Hellman (DH)-Schlüssel zu generieren und so eine stärkere Sicherheit zu gewährleisten. - DH-Gruppe Wählen Sie die DH-Gruppengröße, um die Schlüsselstärke für die VPN-Verbindung zu definieren. 14 Security Association (SA) Lebensdauer Definieren Sie die Lebensdauer der SA, um festzulegen, wie lange eine Sicherheitsassoziation gültig bleibt, bevor ein neuer Schlüssel generiert wird. 60 Minuten Dead Peer Detection (DPD) aktivieren Aktivieren Sie, um Geräteausfälle des Peers zu identifizieren und darauf zu reagieren. - DPD-Timeout Legen Sie das DPD-Timeout fest, um zu definieren, wie lange das Gerät wartet, bevor es den Peer als nicht reagierend betrachtet. 10 Sekunden - Wählen Sie eine Standort-Einstellung, um festzulegen, wie die Position des Geräts bestimmt wird:

- Standort über IP-Adresse ermitteln: Erkennt automatisch den Standort basierend auf der IP-Adresse des Geräts.

- Aktualisieren durch GPS-Koordinaten: Erfordert, dass Benutzer manuell die Breitengrad- und Längengradwerte angeben.

- AktivierenNAT-Modus aktivierenum sicherzustellen, dass die VPN-Verbindung auch bei Vorhandensein von NAT-Geräten im Netzwerk ordnungsgemäß funktioniert.

- Geben Sie die lokale Tunnel-IP-Adresse an, um NAT-Traversal zu erleichtern.

- UnterZielkonfiguration, klickenSubnetz hinzufügen.

- Geben Sie das interne Subnetz des Remote-Netzwerks an, auf das Sie zugreifen möchten.

- Klicken.

- KlickenErstellen.HinweisWenn die routenbasierte VPN-Verbindung erfolgreich ist, zeigt das Status-Feld den Verbunden-Status an.