Comment configurer un VPN site à site entre un appareil QuWAN et Fortinet® ?

Produits applicables

- QuWAN Orchestrator

- QuRouter 2.4.0 ou versions ultérieures

- Appareil Fortinet ® FortiGate®

Détails

Ce tutoriel vous guide tout au long de la configuration d'une connexion VPN intersite entre un routeur QNAP ajouté à un réseau QuWAN et un appareil Fortinet ® FortiGate®. En configurant les paramètres VPN sur les deux appareils, vous pouvez créer une connexion sécurisée et fiable entre deux réseaux, permettant ainsi le transfert de données et l'accès à distance. Ce guide fournit des instructions étape par étape pour configurer, vérifier et gérer la connexion VPN afin de garantir une intégration réseau et une sécurité optimales.

- Le VPN inter-site QuWAN ne prend en charge qu'IKEv2.

- Le routeur connecté à QuWAN et l'appareil Fortinet ® FortiGate® doivent être configurés avec des paramètres identiques pour garantir le bon fonctionnement du VPN.

- Votre appareil QNAP doit être ajouté à QuWAN Orchestrator avant de configurer le VPN inter-site. Reportez-vous à l'aide de QuWAN et QuWAN Orchestrator pour ajouter votre appareil : Configuration | Aide QuWAN et QuWAN Orchestrator (qnap.com)

La mise en œuvre d'un VPN inter-site introduit une complexité supplémentaire dans votre réseau. Assurez-vous de bien comprendre les implications en matière de sécurité avant de l'activer.

Procédure

Configurez les paramètres VPN IPSec FortiGate®.

Configurez les paramètres suivants sur votre appareil FortiGate® afin d'établir un tunnel VPN IPsec intersite avec votre routeur connecté à QuWAN. Définissez la méthode d'authentification, les algorithmes de chiffrement et les paramètres d'échange de clés afin de garantir une connexion sécurisée. Activez les options telles que la traversée NAT et la détection des pairs inactifs afin de maintenir la stabilité du tunnel et la compatibilité avec l'infrastructure VPN de QuWAN. Les paramètres ci-dessous sont basés sur l'aide en ligne FortiProxy 1.1.0 pour un appareil FortiGate® 300C.

- Connectez-vous à l'interface utilisateur FortiGate®.

- Allez dans VPN > IPSec > Tunnels.

- Cliquez sur Create New (Créer un nouveau).

- Configurez les paramètres VPN IPSec.

Paramètres généraux

Paramètre Action utilisateur Name (Nom) Entrez un nom unique pour le tunnel VPN. Comments (Commentaire) (facultatif) Ajoutez une description pour le tunnel. Enable IPsec Interface Mode (Activer le mode interface IPsec) Select to enable IPsec for the VPN tunnel (Sélectionner cette option pour activer IPsec pour le tunnel VPN) Paramètres réseau

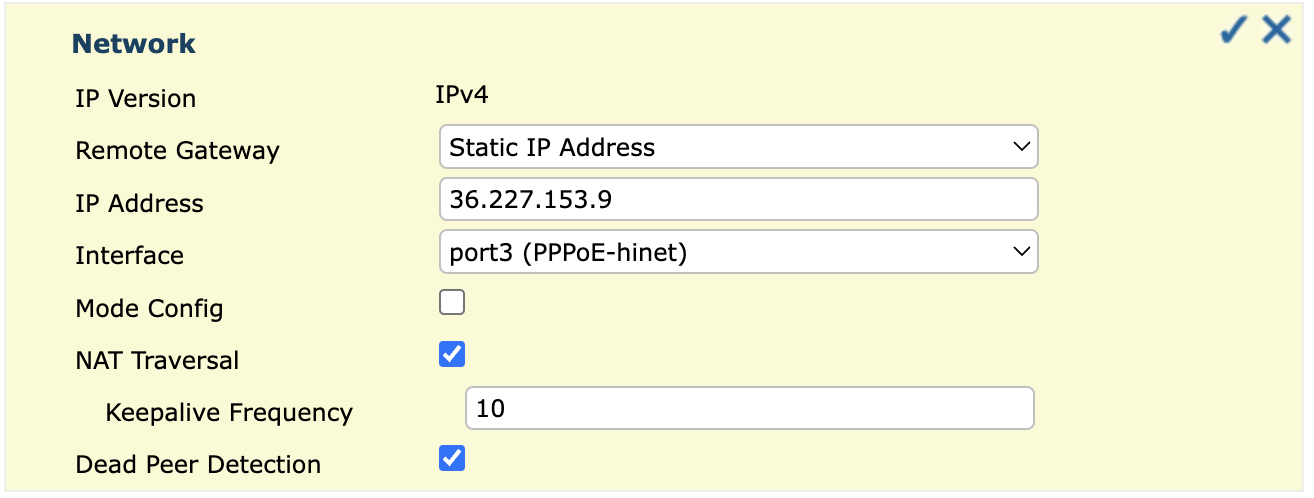

Paramètre Action utilisateur IP Version (Version de l'IP) Sélectionnez IPv4 comme version du protocole. Remote Gateway (Passerelle distante) Choisissez Static IP Address (Adresse IP statique) si le pair distant dispose d'une adresse IP fixe. IP Address (Adresse IP) Entrez l'adresse IP du pair distant. Interface Sélectionnez l'interface réseau pour le tunnel VPN. Mode Config (Configuration du mode) (facultatif) Permet d'attribuer des adresses IP aux clients VPN. NAT Traversal (Traversée NAT) Activez la traversée NAT si un appareil NAT se trouve entre les pairs. Keepalive Frequency (Fréquence de Keepalive) Définissez la fréquence d'envoi des paquets keepalive. Dead Peer Detection (Détection des pairs inactifs) Activez la détection des pairs inactifs pour détecter et supprimer les pairs VPN qui ne répondent pas.

Paramètres d'authentification

Paramètre Action utilisateur Method (Méthode) Sélectionnez Pre-shared Key (Clé prépartagée) pour l'authentification. Pre-shared Key (Clé prépartagée) Copiez la clé pré-partagée depuis la fenêtre de configuration de la connexion VPN basée sur la route dans QuWAN Orchestrator et collez-la dans le champ Clé pré-partagée. IKE Version (Version d'IKE) Sélectionnez 2 comme version d'IKE. Mode Sélectionnez Main (ID Protection) (Principal (Protection ID)) pour une gestion sécurisée de votre identité.

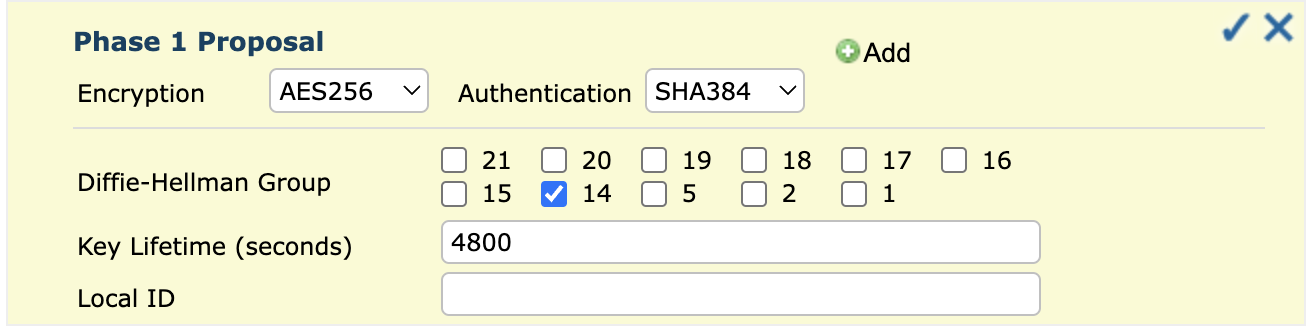

Paramètres de proposition de la phase 1

RemarqueAssurez-vous que les paramètres de chiffrement et d'authentification des deux appareils correspondent.Paramètre Action utilisateur Encryption (Chiffrement) Sélectionnez l'algorithme de chiffrement AES256. Authentication (Authentification) Sélectionnez SHA256 pour l'authentification. Diffie-Hellman Groups (Groupes de Diffie-Hellman) Sélectionnez des groupes d'échange de clés tels que 2, 5, 14, 15, 16, 19, 20 ou 21. Key Lifetime (seconds) (Durée de vie (secondes)) Définissez la durée de validité de la clé de chiffrement (par défaut : 86400 secondes). Local ID (Identifiant local) Entrez un ID local si nécessaire.

Si vous utilisez un service DNS dynamique (DDNS) pour une connexion VPN IPsec basée sur une route, vous devez définir l'ID local au format FQDN.

Paramètres XAUTH

Paramètre Action utilisateur Type Sélectionnez Disabled (Désactivé) sauf si une authentification étendue est nécessaire. Sélecteurs de phase 2

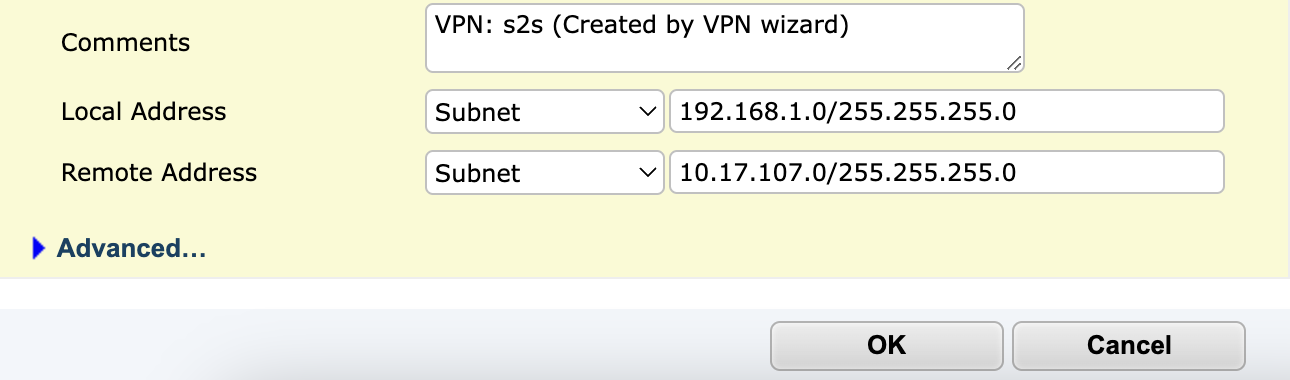

Paramètre Action utilisateur Local Address (Adresse IP locale) Définissez le réseau local (par défaut : 0.0.0.0/0). Remote Address (Adresse distante) Définissez le réseau distant (par défaut : 0.0.0.0/0).

Paramètres de phase 2

Paramètre Action utilisateur Name (Nom) Conservez le même nom que pour la phase 1 ou modifiez-le si nécessaire. Comments (Commentaire) (facultatif) Ajouter une description. Local Address (Adresse IP locale) Sélectionnez Subnet (Sous-réseau) et configurez la plage du réseau local. Remote Address (Adresse distante) Sélectionnez Subnet (Sous-réseau) et configurez la plage du réseau distant. - Cliquez sur OK.

L'appareil FortiGate® crée le tunnel VPN IPSec.

Créer une connexion VPN basée sur une route dans QuWAN Orchestrator

Pour connecter un routeur connecté à QuWAN à un appareil FortiGate®, vous devez configurer un VPN basé sur une route. Cette méthode établit un tunnel crypté qui achemine le trafic entre les deux réseaux en fonction de stratégies de routage. Contrairement aux VPN basés sur des stratégies, les VPN basés sur des routes prennent en charge le routage dynamique et plusieurs sous-réseaux, garantissant ainsi un contrôle précis du trafic et un échange efficace des données entre les sites connectés.

Avant de configurer une connexion VPN basée sur une route dans QuWAN Orchestrator, assurez une configuration correcte sur le périphérique homologue. Il s'agit de l'appareil situé à l'autre extrémité du tunnel VPN, tel qu'un autre routeur ou pare-feu.

- Connectez-vous à QuWAN Orchestrator.

- Allez dans Topologie QuWAN > VPN basé sur les routes.

- Cliquez sur Créer une nouvelle connexion.

La fenêtre Créer une nouvelle connexion s'affiche.

- Spécifiez un nom de connexion contenant 1 à 64 caractères.

- Sélectionnez Mode tunnel comme mode IPSec.

- Sélectionnez un hub pour acheminer le trafic et centraliser la gestion.

- Sélectionnez le port d'interface WAN.

- Spécifiez l'adresse IP publique ou le nom d'hôte de l'appareil de la passerelle distante.

- Cliquez sur Tester la connexion pour tester la connexion de passerelle distante.

- Spécifiez une clé prépartagée.RemarqueAssurez-vous que la clé pré-partagée sur l'appareil distant est identique à celle configurée dans QuWAN Orchestrator.

- Facultatif : Cliquez sur Paramètres avancés pour révéler des options de configuration supplémentaires pour les connexions VPN basées sur les routes.

- Configurez les paramètres Internet Key Exchange (IKE).

- Sélectionnez la version d'IKE.

- Sélectionnez l'algorithme d'authentification.

- Sélectionnez une méthode de chiffrement convenable.

- Sélectionnez un groupe Diffie-Hellman (DH).RemarqueLes groupes DH définissent la force cryptographique pour établir en toute sécurité une clé privée lors de la communication initiale.

- Définissez la durée de l'association de sécurité IKE (SA) pour réduire les risques cryptographiques associés à l'exposition des clés.

- Facultatif : Spécifiez l'ID local (nom de domaine) pour l'authentification du site distant.

- Fournissez l'ID local uniquement si DDNS est configuré pour la connexion VPN basée sur la route.

- Configurez les paramètres Encapsulation de la charge utile de sécurité (ESP, Encapsulating Security Payload) :

- Sélectionnez l'algorithme d'authentification.

- Sélectionnez une méthode de chiffrement convenable.

- Sélectionnez Activer la confidentialité de transfert parfaite (PFS, Perfect Forward Secrecy) pour générer une nouvelle clé DH.

- Sélectionnez un groupe DH.

- Définissez la durée de l'ESP SA.

- Facultatif : Sélectionnez Activer la détection des pairs absents (DPD, Dead Peer Detection) pour identifier et répondre aux pannes des appareils homologues.

- Spécifiez la valeur du délai d'expiration DPD en secondes.

- Facultatif : Sélectionnez Activer le mode NAT pour garantir que la connexion VPN fonctionne correctement même lorsque des périphériques NAT sont présents sur le réseau.

- Spécifiez l'adresse IP du tunnel local pour faciliter le parcours NAT.

- Facultatif : Configurez les paramètres du sous-réseau du site.

- Sous Sous-réseaux du site, cliquez sur Ajouter un sous-réseau.

- Spécifiez un sous-réseau de site.

- Spécifiez une description.

- Cliquez sur

.

.

- Cliquez sur Créer.

QuWAN Orchestrator crée la connexion VPN basée sur une route. - Identifiez la connexion VPN basée sur une route FortiGate® dans la page Topologie QuWAN/VPN basé sur une route.

- Cliquez sur

pour activer la connexion VPN basée sur la route.

pour activer la connexion VPN basée sur la route.

QuWAN Orchestrator établit la connexion VPN intersite entre le routeur QNAP et l'appareil Fortinet® FortiGate®.

Lecture supplémentaire

- Aide Web de QuWAN et QuWAN Orchestrator

- Aide Web de QuRouter pour les routeurs Qhora

- Documentation de Fortinet®

- Comment mettre en place un VPN inter-site entre un QuWAN et un appareil Cisco® Meraki® ?

- Comment mettre en place un VPN inter-site entre un QuWAN et un appareil UniFi® ?

- Comment transmettre des données en toute sécurité entre un VPN IPSec site à site et un réseau tiers à l'aide d'un VPN basé sur les routes dans QuWAN Orchestrator ?