Hoe kan ik een site-to-site VPN instellen tussen een QuWAN- en een Fortinet®-apparaat?

Toepasselijke producten

- QuWAN Orchestrator

- QuRouter 2.4.0 of hogere versies

- Fortinet ® FortiGate®-apparaat

Details

Deze tutorial begeleidt u doorheen de procedure voor het instellen van een site-to-site VPN-verbinding tussen een QNAP-router die aan een QuWAN-netwerk is toegevoegd en een Fortinet ® FortiGate®-apparaat. Door VPN-instellingen op beide apparaten te configureren kunt u een veilige en betrouwbare verbinding creëren tussen twee netwerken, wat gegevensoverdracht en externe toegang mogelijk maakt. Deze tutorial toont stapsgewijze instructies voor configuratie, controle en beheer van de VPN-verbinding voor degelijke netwerkintegratie en veiligheid.

- QuWAN site-to-site VPN ondersteunt alleen IKEv2.

- De QuWAN-verbonden router en het Fortinet® FortiGate®-apparaat moeten identiek worden geconfigureerd voor een goede VPN-werking.

- Uw QNAP-apparaat moet aan QuWAN Orchestrator worden toegevoegd voordat u de site-to-site VPN kunt configureren. Raadpleeg de helpinformatie voor QuWAN en QuWAN Orchestrator voor het toevoegen van uw apparaat: Configuratie | Hulp bij QuWAN en QuWAN Orchestrator (qnap.com)

De implementatie van een site-to-site VPN zorgt voor extra complexiteit in uw netwerk. Zorg ervoor dat u de beveiligingsimplicaties begrijpt voor u deze optie inschakelt.

Procedure

Configuratie van de FortiGate® IPSec VPN-instellingen

Configureer de volgende instellingen op uw FortiGate®-apparaat om een IPsec site-to-site VPN-tunnel in te stellen met uw QuWAN-verbonden router. Definieer de authenticatiemethode, versleutelingsalgortimes en voornaamste uitwisselingsinstellingen voor een veilige verbinding. Stel opties in zoals NAT traversal en Dead Peer Detection om de stabiliteit van de tunnel en compatibiliteit met het QuWAN VPN-framework te garanderen. Onderstaande instellingen zijn gebaseerd op de FortiProxy 1.1.0 Online Help voor een FortiGate® 300C-apparaat.

- Meld u aan bij de FortiGate®-gebruikersinterface.

- Ga naar VPN > IPSec > Tunnels.

- Klik op Create New (Nieuw maken).

- Configureer de IPSec VPN-instellingen.

Algemene instellingen

Instelling Gebruikersactie Name (Naam) Voer een unieke naam in voor de VPN-tunnel Comments (Commentaren) (Optioneel) Voeg een beschrijving toe voor de tunnel. Enable IPsec Interface Mode (IPsec interface-modus inschakelen) Selecteer dit om IPsec voor de VPN-tunnel in te schakelen. Netwerkinstellingen

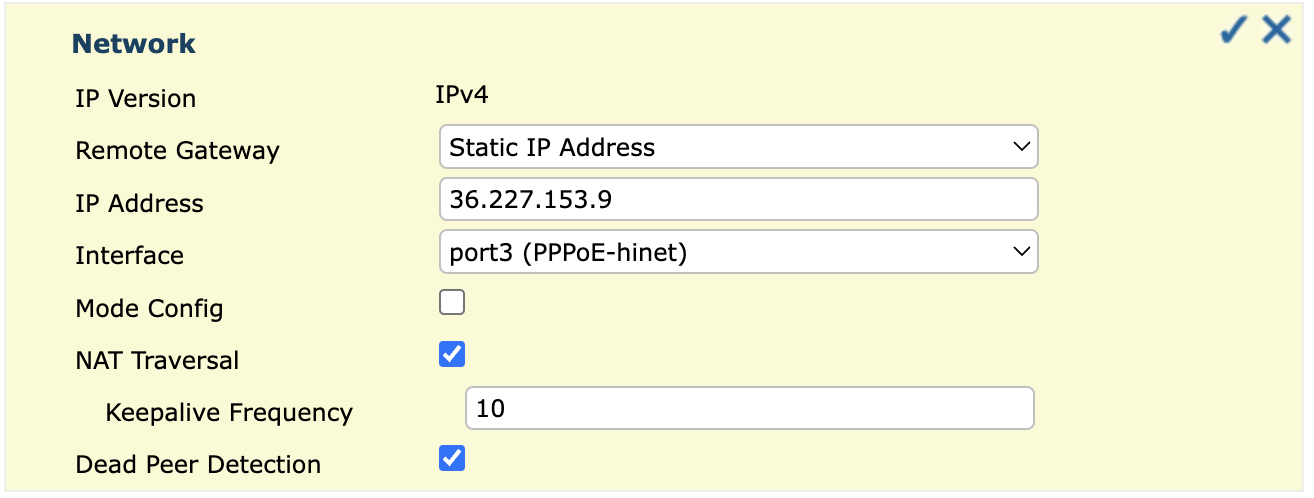

Instelling Gebruikersactie IP Version (IP-versie) Selecteer IPv4 als de protocolversie. Remote Gateway (Externe gateway) Kies Static IP Address (Statisch IP-adres) als de externe peer een vast IP-adres heeft. IP Address (IP-adres) Voer het IP-adres in van de externe peer. Interface Selecteer de netwerkinterface voor de VPN-tunnel. Mode Config (Modusconfig) (Optioneel) Schakel dit in om IP-adressen toe te wijzen aan VPN-clients. NAT Traversal Schakel NAT Traversal in in geval van een NAT-apparaat tussen de peers. Keepalive Frequency Stel in hoe vaak keepalive-pakketten worden verstuurd. Dead Peer Detection Schakel Dead Peer Detection in om niet-reagerende VPN-peers te detecteren en verwijderen.

Instellingen voor authenticatie

Instelling Gebruikersactie Method (Methode) Selecteer Pre-shared Key (Vooraf gedeelde sleutel) voor authenticatie. Pre-shared Key (Vooraf gedeelde sleutel) Kopieer de vooraf gedeelde sleutel uit het configuratievenster van de VPN-verbinding op basis van route in QuWAN Orchestrator en plak deze in het vooraf gedeelde sleutel-veld. IKE Version (IKE-versie) Selecteer 2 voor de IKE-versie. Mode (Modus) Selecteer Main (ID Protection) (Belangrijkste (ID-beveiliging)) voor veilige verwerking van identiteitsgegevens.

Fase 1 voorgestelde instellingen

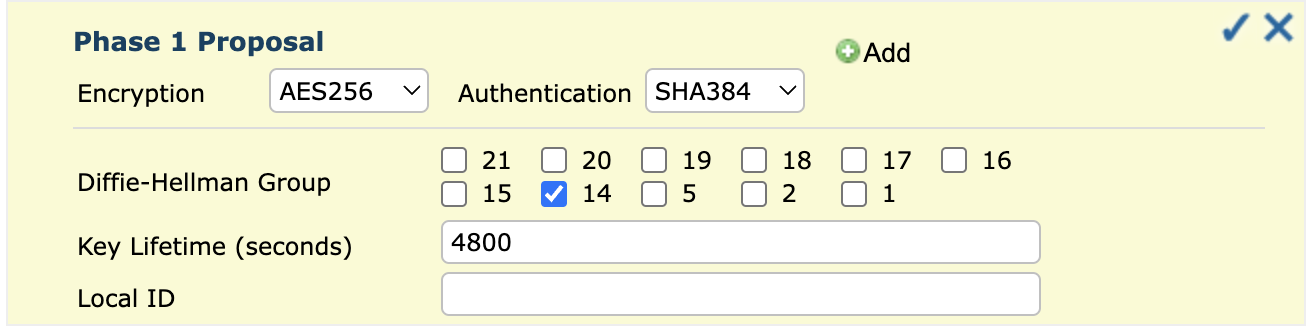

OpmerkingZorg ervoor dat beide apparaten dezelfde coderings- en authenticatie-instellingen hebben.Instelling Gebruikersactie Encryption (Versleuteling) Selecteer het versleutelingsalgorithme AES256. Authentication (Authenticatie) Selecteer SHA256 voor authenticatie. Diffie-Hellman Groups (Diffie-Hellman-groepen) Selecteer sleuteluitwisselingsgroepen zoals 2, 5, 14, 15, 16, 19, 20 of 21. Key Lifetime (seconds) (Sleutellevensduur (seconden)) Stel in hoe lang de encryptiesleutel geldig blijft (standaard: 86400 seconden). Local ID (Lokale ID) Voer een lokale ID in indien vereist.

Als u een Dynamic DNS-service (DDNS) gebruikt voor een routegebaseerde IPsec VPN-verbinding moet u de lokale ID instellen in FQDN-indeling.

XAUTH-instellingen

Instelling Gebruikersactie Type Selecteer Disabled (Uitgeschakeld) tenzij uitgebreide authenticatie is vereist. Fase 2 Selectoren

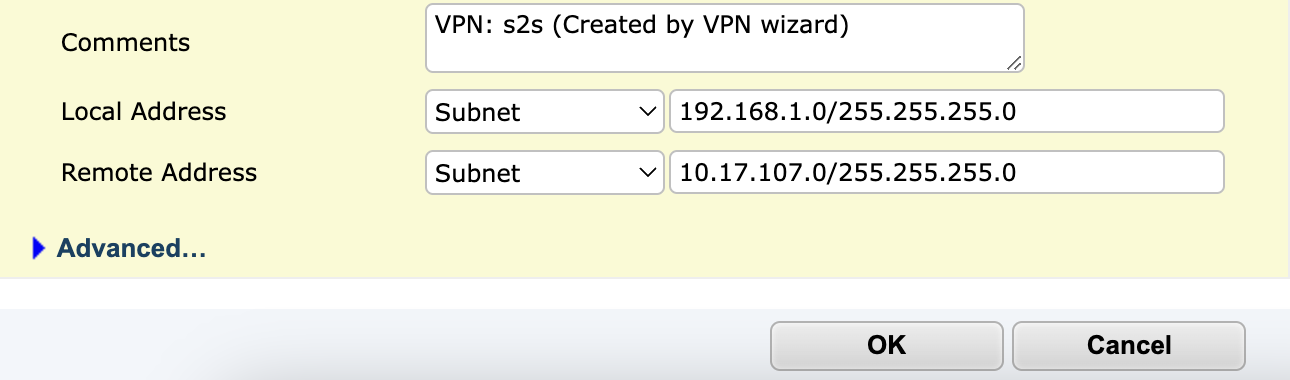

Instelling Gebruikersactie Local Address (Lokaal adres) Definieer het lokaal netwerk (standaard: 0.0.0.0/0). Remote Address (Extern adres) Definieer het extern netwerk (standaard: 0.0.0.0/0).

Fase 2 Instellingen

Instelling Gebruikersactie Name (Naam) Gebruik dezelfde naam als Fase 1 of wijzig hem desgevallend. Comments (Commentaren) (Optioneel) Voeg een beschrijving toe. Local Address (Lokaal adres) Selecteer Subnet en configureer het lokale-netwerkbereik. Remote Address (Extern adres) Selecteer Subnet an configureer het externe-netwerkbereik. - Klik op OK.

Het FortiGate®-apparaat creëert de IPSec VPN-tunnel.

Maak een VPN-verbinding op basis van route in QuWAN Orchestrator

Om een QuWAN-verbonden router aan te sluiten op een FortiGate®-apparaat, moet u een VPN op basis van route configureren. Deze methode vestigt een versleutelde tunnel die het verkeer regelt tussen twee netwerken gebaseerd op routingbeleid. In tegenstelling tot VPN's op basis van beleid, ondersteunen VPN's op basis van route dynamische routing en meerdere subnetten, wat nauwkeurige verkeersregeling en efficiënte gegevensuitwisseling tussen de verbonden sites garandeert.

Alvorens een VPN-verbinding op basis van route in QuWAN Orchestrator te configureren, moet u zorgen voor de juiste configuratie op het peerapparaat. Dit verwijst naar het apparaat aan het andere eind van de VPN-tunnel, zoals een andere router of firewall.

- Meld u aan bij QuWAN Orchestrator.

- Ga naar QuWAN-topologie > VPN op basis van route.

- Klik op Nieuwe verbinding maken.

Het venster Nieuwe verbinding maken wordt geopend.

- Geef een verbindingsnaam van 1 tot 64 tekens op.

- Selecteer Tunnelmodus als de IPSec-modus.

- Selecteer een hub om verkeer en centraal beheer te routen.

- Selecteer de WAN-interfacepoort.

- Geef het openbaar IP-adres of de hostnaam van het externe gateway-apparaat op.

- Klik op Verbinding testen om de verbinding met de externe gateway te testen.

- Geef een voorafgedeelde sleutel op.OpmerkingZorg ervoor dat de voorafgedeelde sleutel op het extern apparaat dezelfde is als diegene die in QuWAN Orchestrator is geconfigureerd.

- Optioneel: Klik op Geavanceerde instellingen voor bijkomende configuraties voor VPN-verbindingen op basis van routes.

- Configureer de instellingen voor Internet Key Exchange (IKE):

- Selecteer de IKE-versie.

- Selecteer het authenticatie-algoritme.

- Selecteer een geschikte versleutelingsmethode.

- Selecteer een Diffie-Hellman-groep (DH).OpmerkingDH-groepen definiëren de cryptografische sterkte om veilig een persoonlijke sleutel in te stellen tijdens initiële communicatie.

- Definieer de duur van de IKE Security Association (SA) om cryptografische risico's in verband met blootstelling aan sleutels te verminderen.

- Optioneel: Geef de lokale ID (domeinnaam) op voor authenticatie op externe sites.

- Geef alleen een lokale ID op als DDNS is geconfigureerd voor de VPN-verbinding op basis van route.

- Configureer de instellingen voor Encapsulating Security Payload (ESP):

- Selecteer het authenticatie-algoritme.

- Selecteer een geschikte versleutelingsmethode.

- Selecteer 'Perfect Forward Secrecy' (PFS) inschakelen om een nieuwe DH-sleutel in te stellen.

- Selecteer een DH-groep.

- Bepaal de duur van de ESP SA.

- Optioneel: Selecteer 'Dead Peer Detection' (DPD) inschakelen om uitvallen van peerapparaten te identificeren en erop te reageren.

- Geef de DPD-timeoutwaarde in seconden op.

- Optioneel: Selecteer NAT-modus inschakelen om ervoor te zorgen dat de VPN-verbindingsfuncties goed werken, zelfs als er NAT-apparaten aanwezig zijn in het netwerk.

- Geef het IP-adres van de lokale tunnel op om NAT traversal mogelijk te maken.

- Optioneel: Configureer de subnetinstellingen van de site.

- Klik onder Locatiesubnets op Subnet toevoegen.

- Geef een locatiesubnet op.

- Geef een beschrijving op.

- Klik op

.

.

- Klik op Maken.

QuWAN Orchestrator maakt een VPN-verbinding op basis van route. - Identificeer de FortiGate® routegebaseerde VPN-verbinding op de pagina QuWAN-topologie/VPN op basis van route.

- Klik op

om de VPN-verbinding op basis van route in te schakelen.

om de VPN-verbinding op basis van route in te schakelen.

QuWAN Orchestrator maakt een site-to-site VPN-verbinding tussen de QNAP-router en het Fortinet® FortiGate®-apparaat.

Meer informatie

- QuWAN en QuWAN Orchestrator onlinehulp

- QuRouter-onlinehulp voor QHora-routers

- Fortinet®-documentatie

- Hoe kan ik een site-to-site VPN instellen tussen een QuWAN- en een Cisco® Meraki®-apparaat?

- Hoe kan ik een site-to-site VPN instellen tussen een QuWAN- en een UniFi®-apparaat?

- Hoe verzend ik veilig gegevens tussen een site-to-site IPSec VPN en een extern netwerk met behulp van een VPN op basis van routes in QuWAN Orchestrator?