Hur konfigurerar jag plats-till-plats-VPN mellan en QuWAN-enhet och en Fortinet®-enhet?

Berörda produkter

- QuWAN Orchestrator

- QuRouter 2.4.0 eller senare versioner

- Fortinet® FortiGate®-enhet

Information

Den här självstudien visar dig hur du upprättar en anslutning med plats-till-plats-VPN mellan en QNAP-router som har lagts till i ett QuWAN-nätverk och en Fortinet® FortiGate®-enhet. Genom att konfigurera VPN-inställningar på båda enheterna kan du skapa en säker och tillförlitlig anslutning mellan två nätverk och möjliggöra dataöverföring och fjärråtkomst. Den här guiden har stegvisa instruktioner för att konfigurera, verifiera och hantera VPN-anslutningen, för att säkerställa korrekt nätverksintegrering och säkerhet.

- QuWAN har endast stöd för IKEv2 i sitt plats-till-plats-VPN.

- Den QuWAN-anslutna routern och Fortinet® FortiGate®-enheten måste konfigureras med identiska inställningar för att säkerställa korrekt VPN-drift.

- Din QNAP-enhet måste läggas till i QuWAN Orchestrator innan du konfigurerar plats-till-plats-VPN-tjänsten. I hjälpdokumentationen till QuWAN och QuWAN Orchestrator finns information om att lägga till din enhet: Konfiguration | Hjälpdokumentation för QuWAN och QuWAN Orchestrator (qnap.com)

Att implementera plats-till-plats-VPN lägger till ytterligare komplexitet i ditt nätverk. Var säker på att du förstår säkerhetskonsekvenserna innan du aktiverar det.

Procedur

Konfigurera IPSec-VPN-inställningarna för FortiGate®

Konfigurera följande inställningar på din FortiGate®-enhet för att upprätta en IPSec-tunnel med plats-till-plats-VPN med din QuWAN-anslutna router. Definiera autentiseringsmetod, krypteringsalgoritmer och inställningar för nyckelutbyte för att säkerställa en säker anslutning. Aktivera alternativ som NAT-traversering och identifiering av icke aktiv peer, för att upprätthålla tunnelstabilitet och kompatibilitet med QuWAN:s VPN-ramverk. Nedanstående inställningar baseras på Onlinehjälpen för FortiProxy 1.1.0 för en 300C-enhet av märket FortiGate®.

- Logga in på FortiGate®-användargränssnittet.

- Gå till VPN > IPSec > Tunnels (tunnlar).

- Klicka på Create New (Skapa ny).

- Konfigurera IPSec-VPN-inställningarna.

Allmänna inställningar

Inställning Användaråtgärd Name (Namn) Ge VPN-tunneln ett unikt namn. Comments (Kommentarer) (valfritt) Lägg till en beskrivning av tunneln. Enable IPSec Interface Mode (Aktivera IPSec-gränssnittsläge) Välj för att aktivera IPSec för VPN-tunneln. Nätverksinställningar

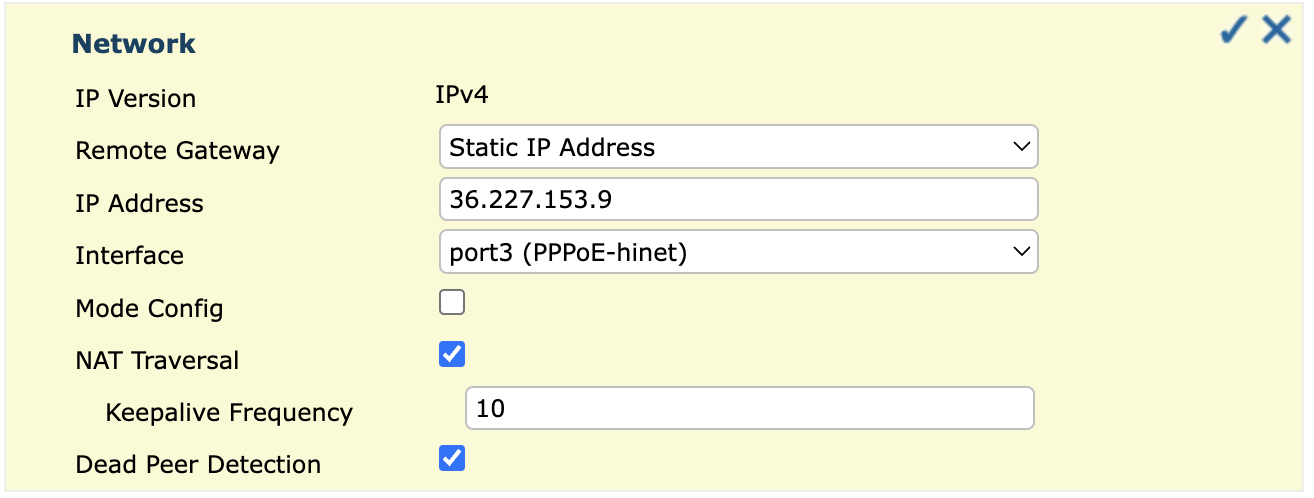

Inställning Användaråtgärd IP Version (IP-version) Välj IPv4 som protokollversion. Remote Gateway (Fjärrgateway) Välj Static IP Address (Statisk IP-adress) om den fjärranslutna peer-enheten har en fast IP-adress. IP Address (IP-adress) Ange den fjärranslutna enhetens IP-adress. Interface (Gränssnitt) Välj nätverksgränssnittet för VPN-tunneln. Mode Config (Läget konfigurera) (valfritt) Aktivera för att tilldela IP-adresser till VPN-klienter. NAT Traversal (NAT-traversering) Aktivera NAT-traversal om det finns en NAT-enhet mellan peer-enheterna. Keepalive Frequency (Keepalive-frekvens) Ställ in hur ofta keepalive-paket ska skickas. Dead Peer Detection (Identifiering av icke aktiv peer) Aktivera identifiering av icke aktiv peer för att upptäcka och ta bort VPN-peer-enheter som inte svarar.

Autentiseringsinställningar

Inställning Användaråtgärd Method (Metod) Välj Pre-Shared Key (I förväg delad nyckel) för autentisering. Pre-shared Key (I förväg delad nyckel) Kopiera den i förväg delade nyckeln från konfigurationsfönstret för vägbaserad VPN-anslutning i QuWAN Orchestrator och klistra in den i fältet för i förväg delade nycklar. IKE Version (IKE-version) Välj 2 som IKE-version. Mode (Läge) Välj Main (ID Protection) (Huvudsaklig (ID-skydd)) för säker identitetshantering.

Fas 1, föreslagna inställningar

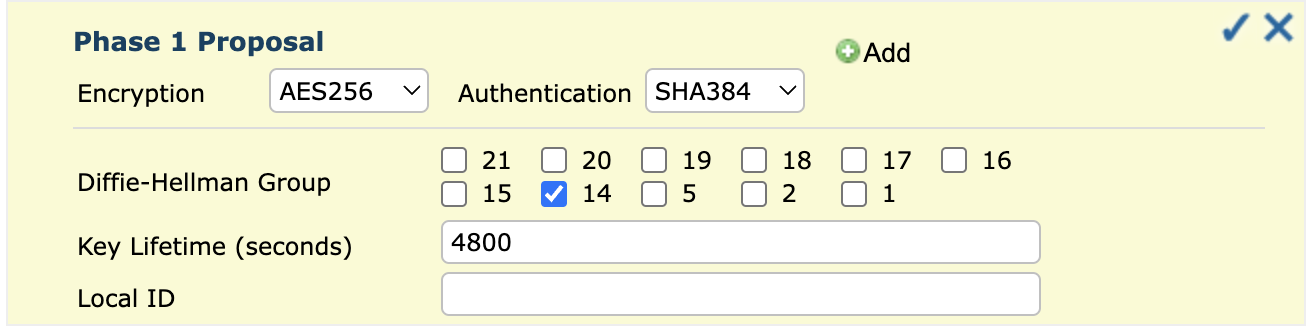

Obs!Kontrollera att båda enheterna har samma inställningar för kryptering och autentisering.Inställning Användaråtgärd Encryption (Kryptering) Välj krypteringsalgoritm AES256. Authentication (Autentisering) Välj SHA256 för autentisering. Diffie-Hellman Groups (Diffie-Hellman-grupper) Välj viktiga nyckelutbytesgrupper, exempelvis 2, 5, 14, 15, 16, 19, 20 eller 21. Key Lifetime (seconds) (Nyckelns livslängd (sekunder)) Ställ in hur länge krypteringsnyckeln ska vara giltig (standard: 86400 sekunder). Local ID (Lokalt ID) Ange vid behov ett lokalt ID.

Om du använder en DDNS-tjänst (Dynamic DNS) för en vägbaserad IPSec-VPN-anslutning måste du ange lokalt ID i FQDN-format.

XAUTH-inställningar

Inställning Användaråtgärd Type (Typ) Välj Disabled (Capital Inaktiverad) om utökad autentisering inte behövs. Fas 2-väljare

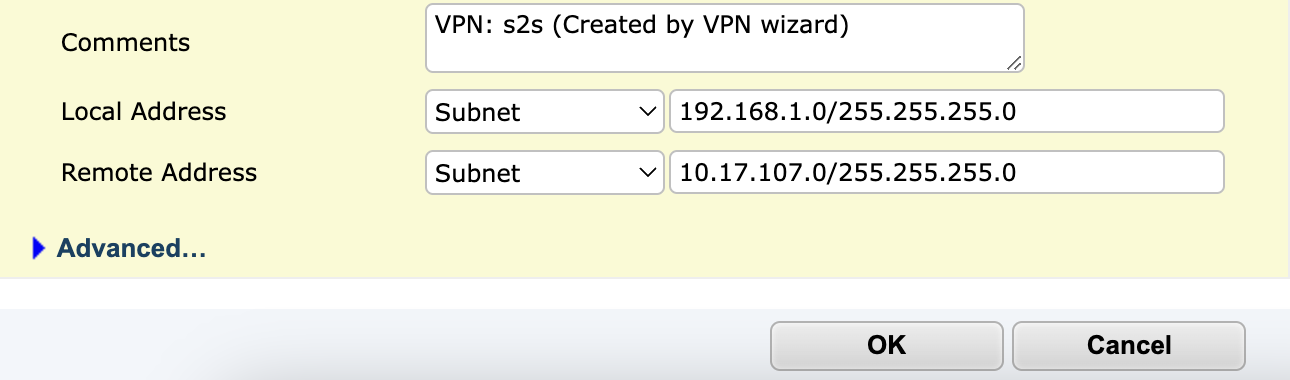

Inställning Användaråtgärd Local Address (Lokal adress) Definiera det lokala nätverket (standard: 0.0.0.0/0). Remote Address (Fjärradress) Definiera fjärrnätverket (standard: 0.0.0.0/0).

Fas 2-inställningar

Inställning Användaråtgärd Name (Namn) Behåll samma namn som i fas 1 eller ändra det vid behov. Comments (Kommentarer) (valfritt) Lägg till en beskrivning. Local Address (Lokal adress) Välj Subnet (Subnät) och konfigurera det lokala nätverksintervallet. Remote Address (Fjärradress) Välj Subnet (Subnät) och konfigurera fjärrnätverkets räckvidd. - Klicka på OK.

FortiGate®-enheten skapar IPSec-VPN-tunneln.

Skapa en vägbaserad VPN-anslutning i QuWAN Orchestrator

För att ansluta en QuWAN-ansluten router till en FortiGate®-enhet måste du konfigurera en vägbaserad VPN-anslutning. Den här metoden upprättar en krypterad tunnel som dirigerar trafiken mellan de två nätverken, baserat på vägfördelningsprinciper. Till skillnad från principbaserade VPN har vägbaserade VPN dynamisk vägfördelning och flera subnät. Det säkerställer exakt trafikkontroll och effektivt datautbyte mellan de anslutna platserna.

Innan en vägbaserad VPN-anslutning i QuWAN Orchestrator konfigureras behöver du säkerställa att konfigurationen är korrekt på peer-enheten. Det avser enheten i den andra änden av VPN-tunneln, exempelvis en annan router eller brandvägg.

- Logga in på QuWAN Orchestrator.

- Gå till QuWAN-topologi > Vägbaserad VPN.

- Klicka på Skapa ny anslutning.

Fönstret Skapa ny anslutning visas.

- Ge anslutningen ett namn som innehåller mellan 1 och 64 tecken.

- Välj Tunnelläge som IPSec-läge.

- Välj en hubb för trafikledning och central hantering.

- Välj WAN-gränssnittsporten.

- Ange den publika IP-adressen eller värdnamnet för den fjärranslutna gatewayen.

- Klicka på Testa anslutning för att testa anslutningen till fjärrgatewayen.

- Ange en i förväg delad nyckel.Obs!Kontrollera att den i förväg delade nyckeln på fjärrenheten är identisk med den som konfigurerats i QuWAN Orchestrator.

- Valfritt: Klicka på Avancerade inställningar för att visa ytterligare alternativ för konfiguration av vägbaserade VPN-anslutningar.

- Konfigurera IKE-inställningar (Internet Key Exchange):

- Välj IKE-version.

- Välj autentiseringsalgoritmen.

- Välj en lämplig krypteringsmetod.

- Välj en Diffie-Hellman-grupp (DH).Obs!DH-grupper definierar kryptografisk styrka för att på ett säkert sätt etablera en privat nyckel under den initiala kommunikationen.

- Definiera längden på IKE-säkerhetsassociationen (SA, Security Association) för att minska de kryptografiska risker som är förknippade med nyckelexponering.

- Valfritt: Ange lokalt ID (domännamnet) för fjärrplatsautentisering.

- Tillhandahåll lokalt ID endast om DDNS är konfigurerat för den vägbaserade VPN-anslutningen.

- Konfigurera inställningarna för inkapsling av säkerhetsnyttolast (ESP, Encapsulating Security Payload):

- Välj autentiseringsalgoritmen.

- Välj en lämplig krypteringsmetod.

- Välj Aktivera perfekt sekretess vid vidarebefordran (PFS, Perfect Forward Secrecy) för att skapa en ny DH-nyckel.

- Välj en DH-grupp.

- Definiera varaktigheten för ESP-SA.

- Valfritt: Välj Aktivera identifiering av icke aktiv peer (DPD, Dead Peer Detection) för att identifiera och svara på avbruten anslutning till peer-enhet.

- Ange DPD-timeoutvärdet i sekunder.

- Valfritt: Välj Aktivera NAT-läge för att säkerställa att VPN-anslutningen fungerar ordentligt även när NAT-enheterna finns i nätverket.

- Ange den lokala tunnelns IP-adress för att underlätta NAT-traversering.

- Valfritt: Konfigurera platsens subnätsinställningar:

- Under Platsens subnät, klicka på Lägg till subnät.

- Ange ett undernät för platsen.

- Ange en beskrivning.

- Klicka på

.

.

- Klicka på Skapa.

QuWAN Orchestrator skapar den vägbaserade VPN-anslutningen. - Identifiera den vägbaserade FortiGate®-VPN-anslutningen på sidan QuWAN-topologi/vägbaserad VPN.

- Klicka på

för att aktivera den vägbaserade VPN-anslutningen.

för att aktivera den vägbaserade VPN-anslutningen.

QuWAN Orchestrator upprättar plats-till-plats-VPN-anslutningen mellan QNAP-routern och Fortinet® FortiGate®-enheten.

Läs mer

- Webbhjälp för QuWAN och QuWAN Orchestrator

- QuRouter-webbhjälp för QHora-routrar

- Fortinet®-dokumentation

- Hur konfigurerar jag plats-till-plats-VPN mellan en QuWAN-enhet och en Cisco® Meraki®-enhet?

- Hur konfigurerar jag plats-till-plats-VPN mellan en QuWAN-enhet och en UniFi®-enhet?

- Hur överför jag data på ett säkert sätt mellan ett plats-till-plats-IPSec-VPN och ett tredjepartsnätverk med hjälp av en vägbaserad VPN-tjänst i QuWAN Orchestrator?