Wie richte ich ein Site-to-Site-VPN zwischen einem QuWAN- und einem Fortinet®-Gerät ein?

Betroffene Produkte

- QuWAN Orchestrator

- QuRouter 2.4.0 oder höhere Versionen

- Fortinet ® FortiGate®-Gerät

Details

Dieses Tutorial führt Sie durch die Einrichtung einer Site-to-Site-VPN-Verbindung zwischen einem QNAP-Router, der zu einem QuWAN-Netzwerk hinzugefügt wurde, und einem Fortinet ® FortiGate®-Gerät. Wenn Sie die VPN-Einstellungen auf beiden Geräten konfigurieren, können Sie eine sichere und zuverlässige Verbindung zwischen zwei Netzwerken herstellen, die Datenübertragung und Remote-Zugriff ermöglicht. Diese Anleitung enthält schrittweise Anweisungen zur Konfiguration, Überprüfung und Verwaltung der VPN-Verbindung, um eine ordnungsgemäße Netzwerkintegration und -sicherheit zu gewährleisten.

- QuWAN-Site-to-Site-VPN unterstützt nur IKEv2.

- Der mit QuWAN verbundene Router und das Fortinet ® FortiGate®-Gerät müssen mit identischen Einstellungen konfiguriert werden, um einen ordnungsgemäßen VPN-Betrieb zu gewährleisten.

- Ihr QNAP-Gerät muss zu QuWAN Orchestrator hinzugefügt werden, bevor Sie das Site-to-Site-VPN konfigurieren. Weitere Informationen zum Hinzufügen Ihres Geräts finden Sie in der QuWAN- und QuWAN Orchestrator-Hilfe: Konfiguration | QuWAN-uand QuWAN Orchestrator-Hilfe (qnap.com)

Die Implementierung eines Site-to-Site-VPN bringt zusätzliche Komplexität in Ihr Netzwerk. Vergewissern Sie sich, dass Sie die Auswirkungen auf die Sicherheit verstehen, bevor Sie es aktivieren.

Vorgehen

FortiGate®-IPSec-VPN-Einstellungen konfigurieren

Konfigurieren Sie die folgenden Einstellungen auf Ihrem FortiGate®-Gerät, um einen IPsec-Site-to-Site-VPN-Tunnel mit Ihrem QuWAN-angeschlossenen Router aufzubauen. Definieren Sie die Authentifizierungsmethode, die Verschlüsselungsalgorithmen und die Einstellungen für den Schlüsselaustausch, um eine sichere Verbindung zu gewährleisten. Aktivieren Sie Optionen wie NAT-Traversal und Dead-Peer-Erkennung, um die Stabilität des Tunnels und die Kompatibilität mit dem VPN-Framework von QuWAN zu gewährleisten. Die folgenden Einstellungen basieren auf der FortiProxy 1.1.0-Online-Hilfe für ein FortiGate® 300C-Gerät.

- Melden Sie sich bei der FortiGate®-Benutzeroberfläche an.

- Wechseln Sie zu VPN > IPSec > Tunnels (Tunnel).

- Klicken Sie auf Create New (Neu erstellen).

- Konfigurieren Sie die IPSec-VPN-Einstellungen.

Allgemeine Einstellungen

Einstellung Benutzeraktion Name Geben Sie einen eindeutigen Namen für den VPN-Tunnel ein. Comments (Kommentare) (optional) Fügen Sie eine Beschreibung für den Tunnel hinzu. Enable IPsec Interface Mode (IPSec-Schnittstellen-Modus aktivieren) Wählen Sie diese Option, um IPSec für den VPN-Tunnel zu aktivieren. Netzwerkeinstellungen

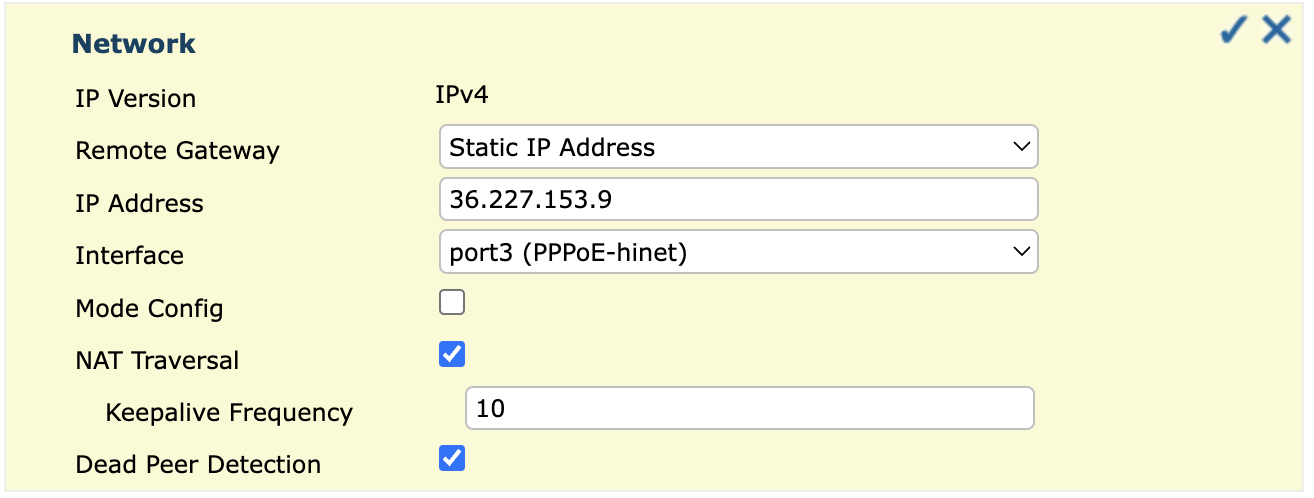

Einstellung Benutzeraktion IP Version (IP-Version) Wählen Sie IPv4 als Protokollversion. Remote Gateway (Remote-Gateway) Wählen Sie Static IP Address (Statische IP-Adresse), wenn der Remote-Peer eine feste IP hat. IP Address (IP-Adresse) Geben Sie die IP-Adresse des Remote-Peers ein. Interface (Schnittstelle) Wählen Sie die Netzwerkschnittstelle für den VPN-Tunnel. Mode Config (Modus-Konfiguration) (optional) Aktivieren Sie diese Option, um VPN-Clients IP-Adressen zuzuweisen. NAT Traversal (NAT-Traversal) Aktivieren Sie NAT-Traversal, wenn sich zwischen den Peers ein NAT-Gerät befindet. Keepalive Frequency (Keepalive-Häufigkeit) Legen Sie fest, wie oft Keepalive-Pakete gesendet werden. Dead Peer Detection (Erkennung toter Peers) Aktivieren Sie die Erkennung toter Peers, um nicht reagierende VPN-Peers zu erkennen und zu entfernen.

Authentifizierungseinstellungen

Einstellung Benutzeraktion Method (Methode) Wählen Sie Pre-Shared Key zur Authentifizierung. Pre-Shared Key Kopieren Sie den Pre-Shared Key aus dem Fenster zur Konfiguration der routenbasierten VPN-Verbindung in QuWAN Orchestrator und fügen Sie ihn in das Feld für den Pre-Shared Key ein. IKE Version (IKE-Version) Wählen Sie 2 für die IKE-Version. Mode (Modus) Wählen Sie Main (ID Protection) (Haupt - ID-Schutz) für die sichere Identitätshandhabung.

Phase 1 Vorschlagseinstellungen

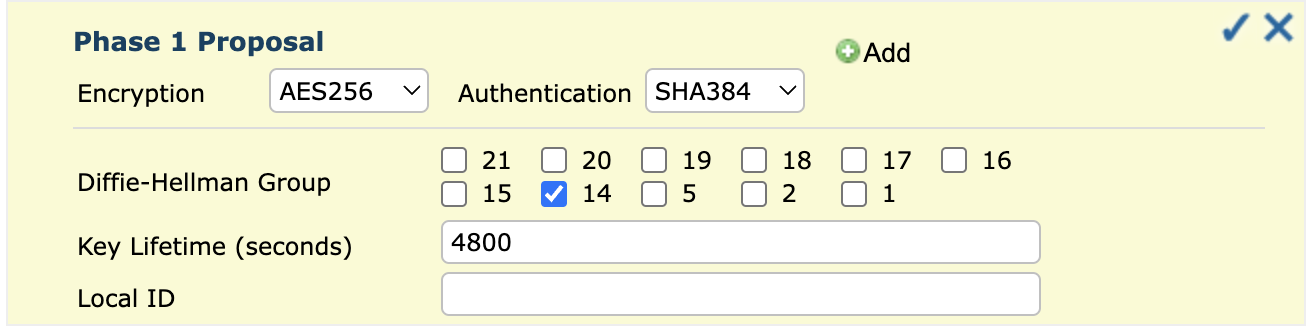

HinweisStellen Sie sicher, dass beide Geräte über übereinstimmende Verschlüsselungs- und Authentifizierungseinstellungen verfügen.Einstellung Benutzeraktion Encryption (Verschlüsselung) Wählen Sie Verschlüsselungsalgorithmus AES256. Authentication (Authentifizierung) Wählen Sie SHA256 für die Authentifizierung. Diffie-Hellman Groups (Diffie-Hellman-Gruppen) Wählen Sie Schlüsselaustauschgruppen wie 2, 5, 14, 15, 16, 19, 20 oder 21. Key Lifetime (seconds) (Schlüssel-Lebenszeit, Sekunden) Legen Sie fest, wie lange der Verschlüsselungsschlüssel gültig bleibt (Standard: 86400 Sekunden). Local ID (Lokale ID) Geben Sie bei Bedarf eine lokale ID ein.

Wenn Sie einen Dynamic DNS (DDNS)-Dienst für eine routenbasierte IPSec-VPN-Verbindung verwenden, müssen Sie die lokale ID im FQDN-Format festlegen.

XAUTH-Einstellungen

Einstellung Benutzeraktion Type (Typ) Wählen Sie Disabled (Deaktiviert), es sei denn, die erweiterte Authentifizierung ist erforderlich. Phase-2-Selektoren

Einstellung Benutzeraktion Local Address (Lokale Adresse) Definieren Sie das lokale Netzwerk (Standard: 0.0.0.0/0). Remote Address (Remote-Adresse) Definieren Sie das Remote-Netzwerk (Standard: 0.0.0.0/0).

Phase-2-Einstellungen

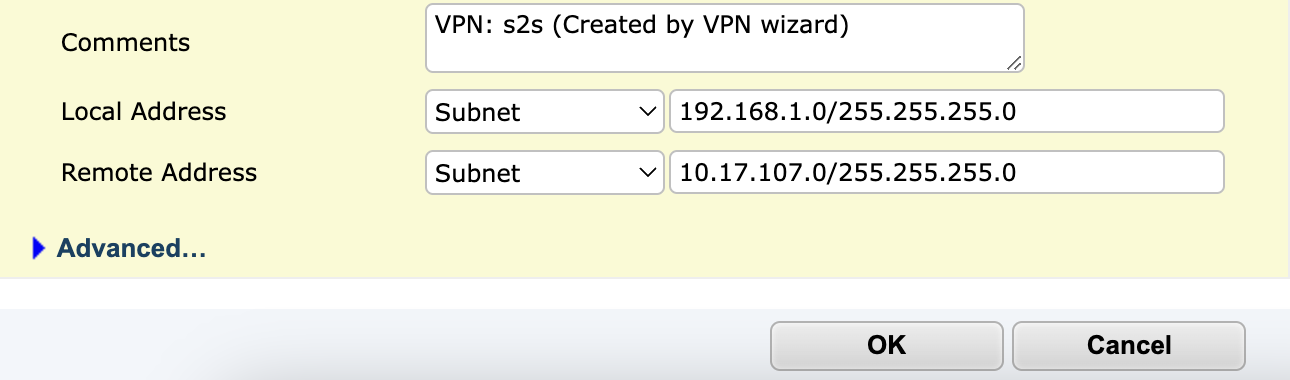

Einstellung Benutzeraktion Name Behalten Sie denselben Namen wie in Phase 1 bei oder ändern Sie ihn bei Bedarf. Comments (Kommentare) (optional) Fügen Sie eine Beschreibung hinzu. Local Address (Lokale Adresse) Wählen Sie Subnet (Subnetz) und konfigurieren Sie den lokalen Netzwerkbereich. Remote Address (Remote-Adresse) Wählen Sie Subnet (Subnetz) und konfigurieren Sie den Remote-Netzwerkbereich. - Klicken Sie auf OK.

Das FortiGate®-Gerät erstellt den IPSec-VPN-Tunnel.

Eine routenbasierte VPN-Verbindung QuWAN Orchestrator erstellen

Um einen mit QuWAN verbundenen Router mit einem FortiGate®-Gerät zu verbinden, müssen Sie ein routenbasiertes VPN konfigurieren. Diese Methode richtet einen verschlüsselten Tunnel ein, der den Datenverkehr zwischen den beiden Netzwerken auf der Grundlage von Routing-Richtlinien weiterleitet. Im Gegensatz zu richtlinienbasierten VPNs unterstützen routenbasierte VPNs dynamisches Routing und mehrere Subnetze, wodurch eine präzise Verkehrssteuerung und ein effizienter Datenaustausch zwischen den verbundenen Standorten gewährleistet werden.

Bevor Sie eine routenbasierte VPN-Verbindung in QuWAN Orchestrator konfigurieren, stellen Sie sicher, dass das Peer-Gerät ordnungsgemäß konfiguriert ist. Dies bezieht sich auf das Gerät am anderen Ende des VPN-Tunnels, z. B. einen anderen Router oder eine Firewall.

- Melden Sie sich bei QuWAN Orchestrator an.

- Wechseln Sie zu QuWAN-Topologie > Routenbasiertes VPN.

- Klicken Sie auf Neue Verbindung erstellen.

Das Fenster Neue Verbindung erstellen wird angezeigt.

- Geben Sie einen Verbindungsnamen zwischen 1 und 64 Zeichen an.

- Wählen Sie Tunnel-Modus als IPSec-Modus.

- Wählen Sie einen Hub für die Weiterleitung des Datenverkehrs und die zentrale Verwaltung.

- Wählen Sie den WAN-Schnittstellen-Port.

- Geben Sie die öffentliche IP-Adresse oder den Hostnamen des Remote-Gateway-Geräts an.

- Klicken Sie auf Verbindung testen, um die Verbindung zum Remote-Gateway zu testen.

- Geben Sie einen Pre-Shared Key an.HinweisStellen Sie sicher, dass der Pre-Shared Key auf dem Remote-Gerätmit dem in QuWAN Orchestrator konfigurierten identisch ist.

- Optional: Klicken Sie auf Erweiterte Einstellungen, um zusätzliche Konfigurationsoptionen für routenbasierte VPN-Verbindungen anzuzeigen.

- Konfigurieren Sie die Internet Key Exchange (IKE)-Einstellungen:

- Wählen Sie die IKE-Version.

- Wählen Sie den Authentifizierungsalgorithmus.

- Wählen Sie eine geeignete Verschlüsselungsmethode.

- Wählen Sie eine Diffie-Hellman (DH)-Gruppe.HinweisDH-Gruppen definieren die kryptografische Stärke, um einen privaten Schlüssel während der ersten Kommunikation sicher zu etablieren.

- Definieren Sie die Dauer der IKE Security Association (SA), um kryptografische Risiken im Zusammenhang mit der Offenlegung von Schlüsseln zu verringern.

- Optional: Geben Sie die lokale ID (Domänenname) für die Authentifizierung der Remote-Stelle an.

- Geben Sie die lokale ID nur an, wenn DDNS für die routenbasierte VPN-Verbindung konfiguriert ist.

- Konfigurieren Sie die Encapsulating Security Payload (ESP)-Einstellungen:

- Wählen Sie den Authentifizierungsalgorithmus.

- Wählen Sie eine geeignete Verschlüsselungsmethode.

- Wählen Sie Perfect Forward Secrecy (PFS) aktivieren, um einen neuen DH-Schlüssel zu generieren.

- Wählen Sie eine DH-Gruppe.

- Definieren Sie die ESP-SA-Dauer.

- Optional: Wählen Sie Dead Peer Detection (DPD) aktivieren, um Ausfälle von Peer-Geräten zu erkennen und darauf zu reagieren.

- Geben Sie den DPD-Zeitüberschreitungswert in Sekunden an.

- Optional: Wählen Sie NAT-Modus aktivieren , um sicherzustellen, dass die VPN-Verbindung auch dann ordnungsgemäß funktioniert, wenn NAT-Geräte im Netzwerk vorhanden sind.

- Geben Sie die lokale Tunnel-IP-Adresse an, um NAT-Traversal zu ermöglichen.

- Optional: Konfigurieren Sie die Einstellungen für das Subnetz des Standorts:

- Klicken Sie unter Standort-Subnetze auf Subnetz hinzufügen.

- Geben Sie ein Standort-Subnetz an.

- Geben Sie eine Beschreibung an.

- Klicken Sie auf

.

.

- Klicken Sie auf Erstellen.

QuWAN Orchestrator erstellt die routenbasierte VPN-Verbindung. - Identifizieren Sie die FortiGate®-routenbasierte VPN-Verbindung auf der Seite QuWAN-Topologie/Routenbasiertes VPN.

- Klicken Sie auf

, um die routenbasiertes VPN-Verbindung zu aktivieren.

, um die routenbasiertes VPN-Verbindung zu aktivieren.

QuWAN Orchestrator stellt die Site-to-Site-VPN-Verbindung zwischen dem QNAP-Router und dem Fortinet® FortiGate®-Gerät her.

Weitere Informationen

- QuWAN- und QuWAN Orchestrator-Web-Hilfe

- QuRouter-Web-Hilfe für QHora-Router

- Fortinet®-Dokumentation

- Wie richte ich ein Site-to-Site-VPN zwischen einem QuWAN- und einem Cisco Meraki-Gerät ein?

- Wie richte ich ein Site-to-Site-VPN zwischen einem QuWAN- und einem UniFi-Gerät ein?

- Wie übertrage ich sicher Daten zwischen einem Site-to-Site-IPSec-VPN und einem Netzwerk eines Drittanbieters mit einem routenbasierten VPN in QuWAN Orchestrator?