Ansluta en QNAP NAS till en LDAP-katalog

Vad är LDAP?

Lightweight Directory Access Protocol (LDAP) lagrar information om användare och grupper på en centraliserad server. Administratörer kan använda LDAP för att hantera användare i en LDAP-katalog och låta användare ansluta till flera NAS-servrar med samma användarnamn och lösenord.

Den här programanteckningen riktar sig till administratörer och användare som har kännedom om Linux-servrar, LDAP-servrar och Samba. LDAP-funktionen på QNAP NAS-enheter kräver en fungerande LDAP-server.

Krav:

- LDAP-serverns anslutning och autentiseringsinformation

- LDAP-struktur (där användare och grupper lagras)

- Säkerhetsinställningar för LDAP-server

Följ nedan steg för att ansluta en QNAP NAS till en LDAP-katalog.

- Logga in på NAS som administratör.

- Gå till Kontrollpanelen > Privilegium > Domänsäkerhet.

Obs: Som standard är ”Ingen domänsäkerhet” aktiverad och endast lokala NAS-användare kan ansluta till NAS. - Välj LDAP-autentisering.

- Specificera den följande informationen:

| Fält | Beskrivning |

|---|---|

| LDAP-servervärd | Specificera värdnamnet eller IP-adresser till LDAP-server. |

| LDAP-säkerhet | Specificera hur NAS kommunicerar med LDAP-servern:

|

| Bas-DN | Specificera LDAP-domänen. Exempel: dc=mydomain,dc=local |

| Rot-DN | Specificera LDAP-root-användare. Exempel: cn=admin,dc=mydomain,dc=local |

| Lösenord | Ange root-användarens lösenord. |

| Användarens bas-DN | Ange den organisationsenhet (OU) där användare lagras. Exempel: ou=people,dc=mydomain,dc=local |

| Grupps bas-DN | Ange den organisationsenhet (OU) där grupper lagras. Exempel: ou=group,dc=mydomain,dc=local |

- Klicka på Tillämpa.

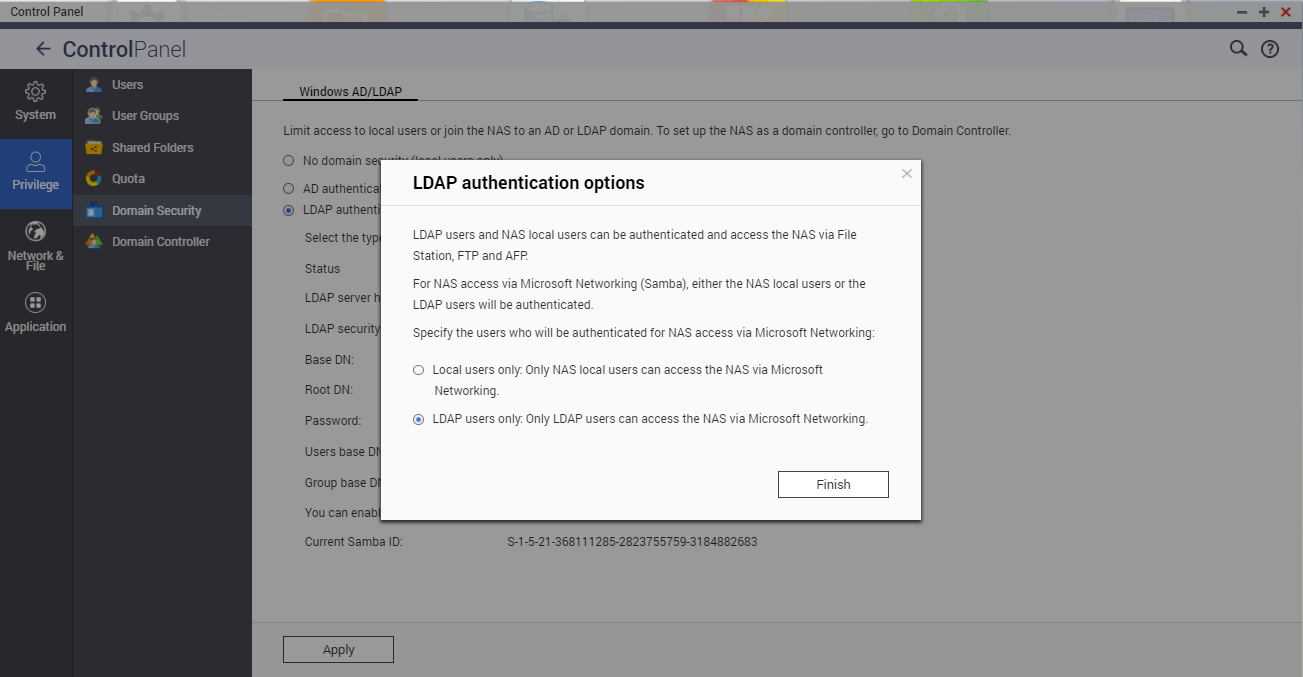

- Valfritt: Konfigurera alternativ för LDAP-autentisering.

Om Microsoft-nätverk är aktiverat innan NAS:en ansluts till LDAP-katalogen visas fönstret LDAP-autentiseringsalternativ.

- Välj de användare som ska autentiseras.

- Endast lokala användare: Endast lokala NAS-användare kan få åtkomst till NAS via Microsoft-nätverk.

- Endast LDAP-användare: Endast LDAP-användare kan få åtkomst till NAS via Microsoft-nätverk.

- Välj de användare som ska autentiseras.

- Klicka på Slutför.

Autentisering av LDAP-användare och -grupper efter att NAS:en anslutits till en LDAP-katalog

Obs:

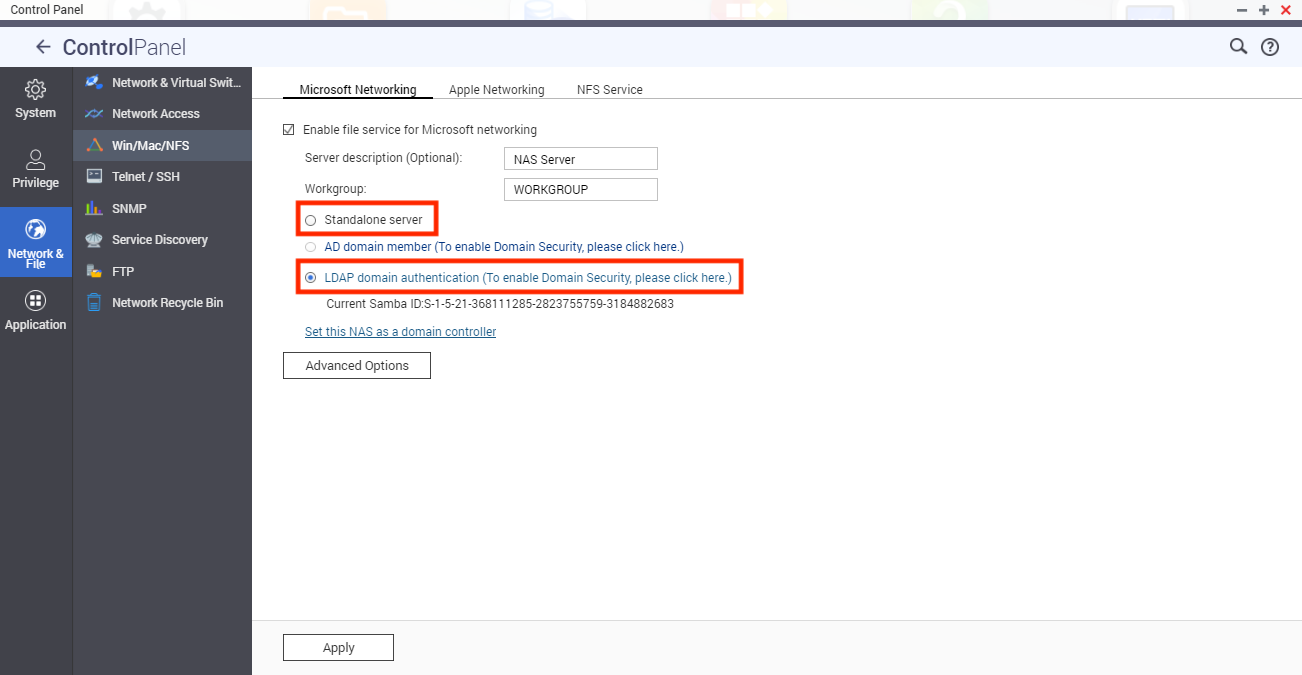

- Om Microsoft-nätverk inte är aktiverat innan du ansluter NAS:en till LDAP-katalogen måste du autentisera LDAP-användare efter att NAS:en anslutits till LDAP-katalogen.

- LDAP-användare kan få åtkomst till delade SMB-mappar, FTP och AFP.

- Gå till Kontrollpanelen > Nätverk och filtjänster > Win/Mac/NFS.

- Markera Aktivera filtjänst för Microsoft-nätverk.

- Välj autentiseringstypen.

- Fristående server: Endast lokala NAS-användare

- LDAP-domänautentisering: Endast LDAP-användare

- Klicka på tillämpa.

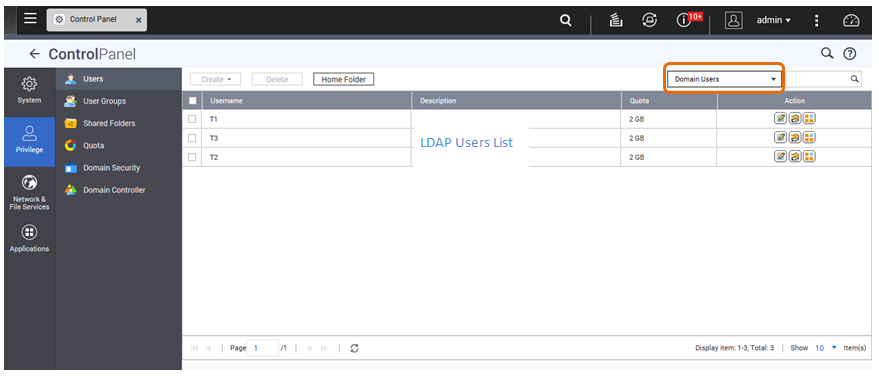

Tips (endast administratör):

- Gå till Kontrollpanelen > Privilegium > Användare och välj Domänanvändare från den nedrullningsbara menyn för att se LDAP-användare.

- Gå till Kontrollpanelen > Privilegium > Användargrupper och välj Domängrupper från den nedrullningsbara menyn för att se LDAP-grupper.

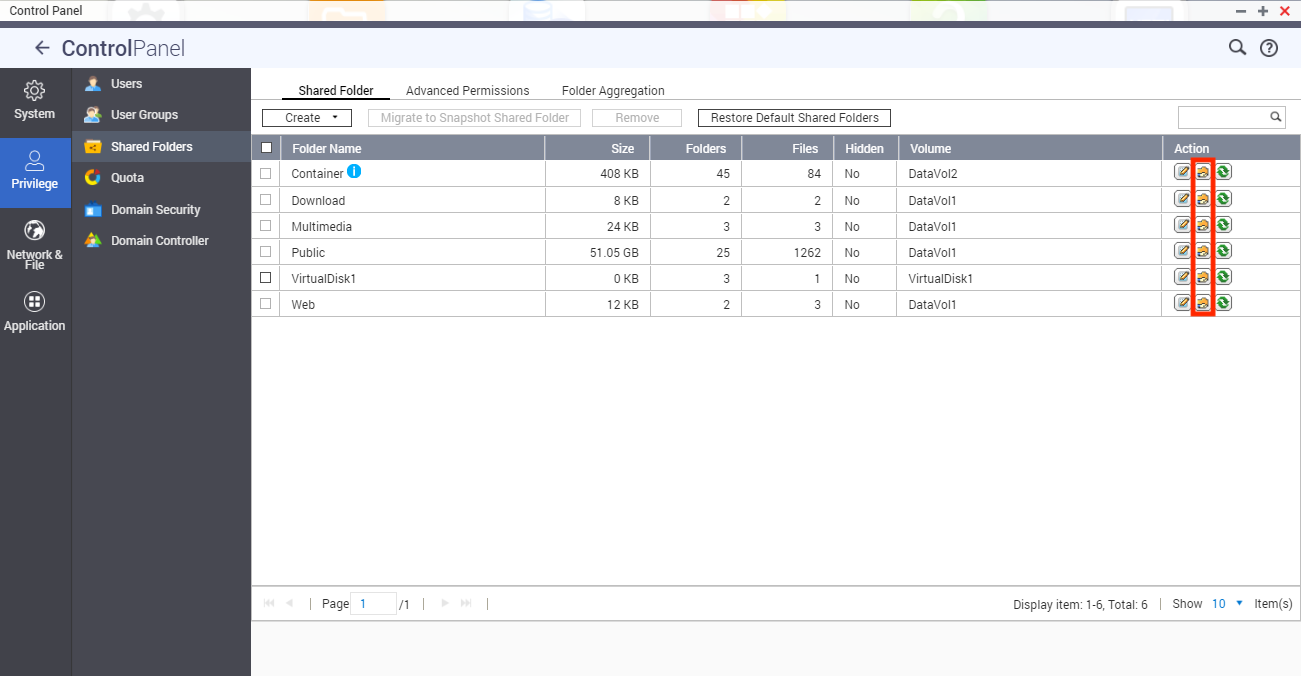

- Gå till Kontrollpanelen > Privilegium > Delade mappar > Redigera behörigheter för delade mappar (

) för att specificera behörigheter för delade mappar för LDAP-domänanvändare.

) för att specificera behörigheter för delade mappar för LDAP-domänanvändare.

Tekniska krav för LDAP-autentisering med Microsoft-nätverk

Att autentisera LDAP-användare på Microsoft-nätverk (Samba) kräver följande:

- Tredjepartsprogramvara för att synkronisera LDAP- och Sambalösenorden på LDAP-servern.

- Importera Sambaschemat till LDAP-katalogen.

(1) Tredjepartsprogramvara:

Det finns programvarulösningar tillgängliga för att hantera LDAP-användare och Samba-lösenordet. Exempelvis:

- LDAP-kontoadministratör (LAM, LDAP Account Manager): Tillhandahåller ett webbgränssnitt. Information finns på http://www.ldap-account-manager.org/.

- smbldap-verktyg: Kommandoradsverktyg

- webmin-ldap-useradmin: LDAP-användaradministrationsmodul för Webmin

(2) Sambaschema:

För att få mer utförlig information om att importera Sambaschemat till LDAP-servern så se dokumentationen eller Vanliga frågor för LDAP-server.

Sambaschemafilen krävs för import och återfinns i mappen examples/LDAP i Samba-källdistributionen.

Exempel: Följ följande steg för open-ldap på Linux-servern där LDAP-servern körs (beroende på Linux-distributionen):

- Kopiera Sambaschemat:

zcat /usr/share/doc/samba-doc/examples/LDAP/samba.schema.gz >

/etc/ldap/schema/samba.schema - Redigera /etc/ldap/slapd.conf (openldap-serverns konfigurationsfil) och säkerställ att följande rader finns i filen:

- include /etc/ldap/schema/samba.schema

- include /etc/ldap/schema/cosine.schema

- include /etc/ldap/schema/inetorgperson.schema

- include /etc/ldap/schema/nis.schema

Exempelkonfigurationer

Obs: Följande konfigurationer kan anpassas så att den matchar de specifika konfiguration av din LDAP-server.

- Linux OpenLDAP-server:

Bas-DN: dc=qnap,dc=com

Rot-DN: cn=admin,dc=qnap,dc=com

Användarens Bas-DN: ou=people,dc=qnap,dc=com

Grupps bas-DN: ou=group,dc=qnap,dc=com - Mac Open Directory-server

Bas-DN: dc=macserver,dc=qnap,dc=com

Rot-DN: uid=root,cn=users,dc=macserver,dc=qnap,dc=com

Användarens bas-DN: cn=users,dc=macserver,dc=qnap,dc=com

Grupps bas-DN: cn=groups,dc=macserver,dc=qnap,dc=com