Come si configura il single sign-on basato su SAML per il server QuWAN QBelt VPN con Microsoft Entra ID come provider di identità?

Prodotti applicabili

- QuWAN Orchestrator

- Client QVPN

- Microsoft Entra ID

Dettagli

QuWAN Orchestrator consente l'uso di SSO (Single Sign On) basato su SAML (Security Assertion Markup Language) per scambiare dati di autenticazione e autorizzazione con un IdP (Identify Provider), ad esempio Microsoft Azure AD. Con questa funzione, gli utenti possono utilizzare le stesse credenziali SAML IdP per accedere a vari servizi che supportano l'autenticazione SAML. In questo modo non sarà necessario aggiungere nuove credenziali per ogni singola applicazione e servizio.

Procedura

1. Creazione di un'applicazione server QuWAN QBelt VPN con Microsoft Entra ID (Azure AD)

- Andare su https://portal.azure.com.

- Accedere utilizzando il nome utente e la password Microsoft.

- Nel banner Microsoft Azure, fare clic su

.

. - Fare clic su All services (Tutti i servizi).

- Fare clic su Microsoft Entra ID.

- Nel pannello di sinistra, in Manage (Gestisci), selezionare Enterprise applications (Applicazioni aziendali).

- Fare clic su New application (Nuova applicazione).

- Fare clic su Create your own application (Crea applicazione personalizzata).

- In What's the name of your app? (Come si chiama la tua app?), specificare un nome per l'applicazione.

NotaUtilizzare un nome chiaro e descrittivo per l'app SAML personalizzata, ad esempio il nome del servizio stesso (ad esempio, "Server QuWAN QBelt VPN").

NotaUtilizzare un nome chiaro e descrittivo per l'app SAML personalizzata, ad esempio il nome del servizio stesso (ad esempio, "Server QuWAN QBelt VPN"). - Selezionare Integrate any other application you don't find in the gallery (Non-gallery) (Integra qualsiasi altra applicazione non presente nella galleria (non-gallery)).

- Fare clic su Create (Crea).

Azure aggiunge l'applicazione e reindirizza l'utente alla pagina Overview (Panoramica) dell'applicazione.

- Sul pannello laterale, fare clic su Users and groups (Utenti e gruppi), per assegnare utenti e gruppi specifici per autorizzare l'accesso all'applicazione.

Per ulteriori informazioni, vedere Gestione dell'assegnazione di utenti e gruppi a un'applicazione.

2. Configurazione di Microsoft Entra ID (Azure AD) SSO per Server QuWAN QBelt VPN in QuWAN Orchestrator e il portale Azure

Per attivare Microsoft Entra ID (Azure ID) SSO, è necessario creare un collegamento tra gli utenti Microsoft entra ID e i rispettivi gruppi di utenti SAML SSO di QuWAN QBelt VPN corrispondenti.

- Andare su https://quwan.qnap.com.

- Accedere utilizzando il nome utente e la password dell'account QNAP.

- Selezionare l'organizzazione.

- Accedere a Impostazioni VPN Server > Impostazioni privilegi.

- Andare su SAML SSO.

- Fare clic su Configura SAML SSO ora.

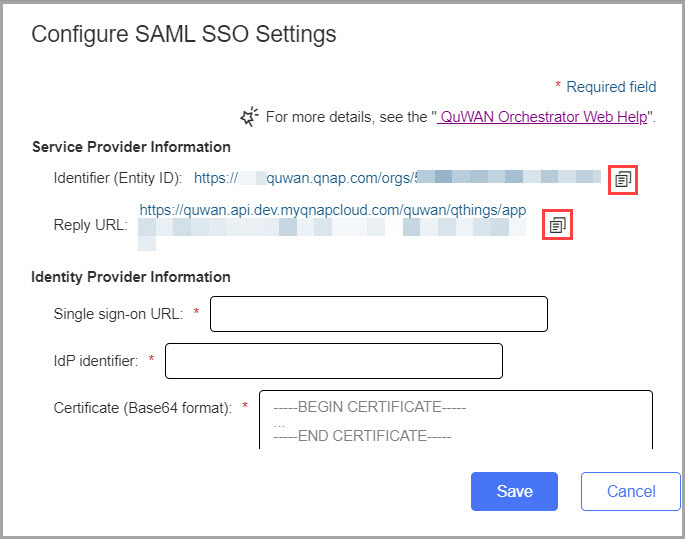

- Copiare l'identificativo (ID entità) e l'URL di risposta negli appunti.

- Aprire il portale Azure.

- Accedere a All services (Tutti i servizi) > Manage (Gestisci) > Enterprise applications (Applicazioni Enterprise).

- Individuare e aprire l'applicazione aziendale Server QuWAN QBelt VPN.

- In Set up single sign on (Configura accesso singolo), fare clic su Get started (Introduzione).

- Selezionare SAML come metodo single sign-on.

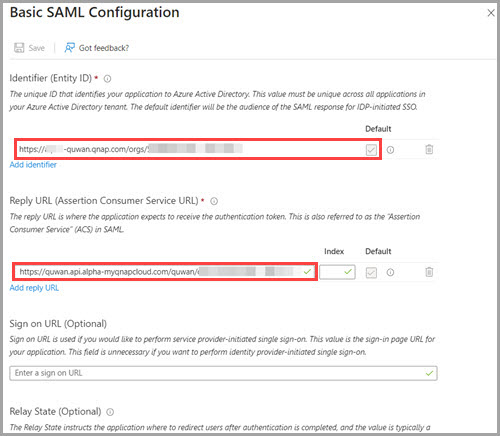

- Individuare il punto 1, Basic SAML Configuration (Configurazione SAML di base).

- Fare clic su Edit (Modifica).

- Incollare l'identificativo copiato (ID entità) e l'URL di risposta nei rispettivi campi.

- Fare clic su Save (Salva).

- Fare clic su X per chiudere la finestra di configurazione SAML.

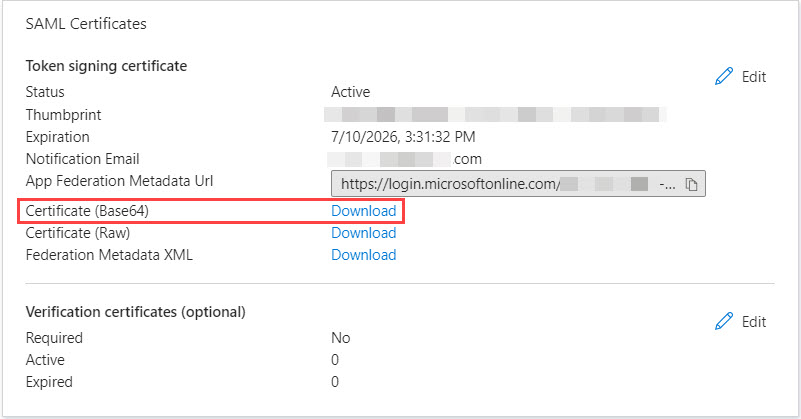

- Individuare il punto 3, SAML Certificates (Certificati SAML).

- Accanto a Certificate (Base64) (Certificato (Base64)), fare clic su Download (Scarica).

- Individuare il punto 4, Set up [Application_Name] (Configura [nome_applicazione]).

- Copiare l'URL di accesso e Microsoft Entra ID o Azure AD Identifier negli appunti.

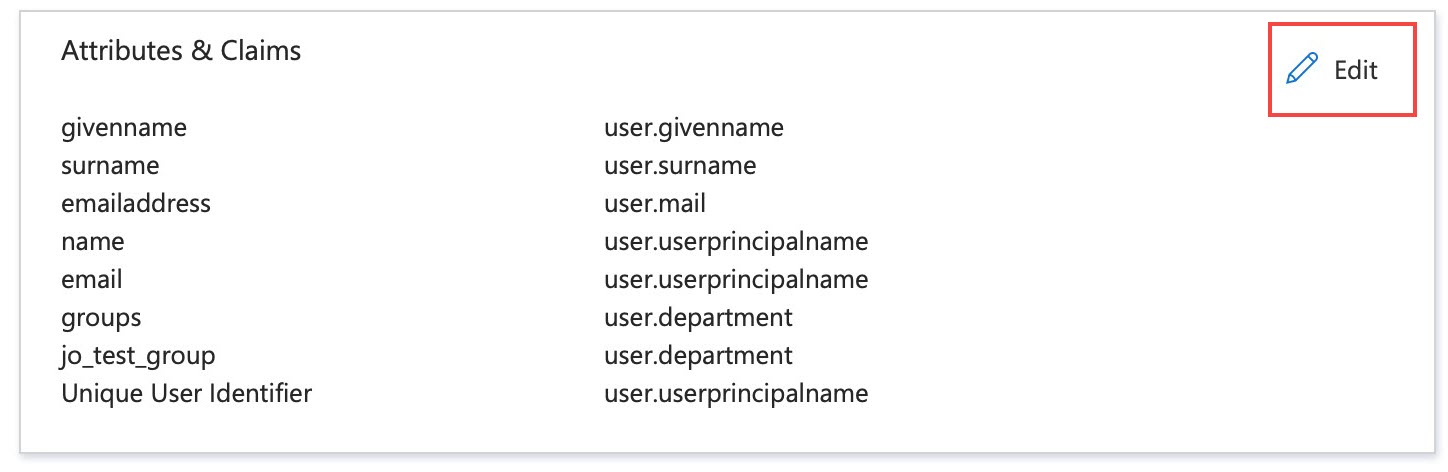

- Configurare gli attributi e le richieste.

- Individuare il punto 2, Attributes & Claims (Attributi e richieste).

- Fare clic su Edit (Modifica).

- Fare clic su Add new claim (Aggiungi nuova richiesta).

- Specificare il nome della richiesta come “email”.

- Accanto a Source attribute (Attributo origine), selezionare un attributo che corrisponda alla richiesta di rimborso “email”. Ad esempio, selezionare “user.mail”.

- Fare clic su Save (Salva).

- Fare clic su Add new claim (Aggiungi nuova richiesta).

- Specificare il nome della richiesta come “groups”.

- Accanto a Source attribute (Attributo origine), selezionare un attributo che corrisponda all’attestazione “groups”. Ad esempio, selezionare “user.department”.

- Fare clic su Save (Salva).Nota

- Per fare corrispondere il gruppo utenti SSO SAML di QuWAN con un gruppo già creato in Microsoft Entra ID, fare clic su Add group claim (Aggiungi attestazione gruppo), selezionare All groups (Tutti i gruppi), quindi selezionare Custom group claim name (Nome attestazione gruppo personalizzato). Inserire il nome della richiesta come “groups”.

- Per ulteriori dettagli sulla modifica delle richieste, vedere Personalizza richieste token SAML.

- Aprire QuWAN Orchestrator.

- Selezionare l'organizzazione.

- Accedere a Impostazioni VPN Server > Impostazioni privilegi.

- Andare su SAML SSO.

- Fare clic su Configura SAML SSO ora.

- Incollare l'URL single sign-on e l'identificativo IdP.

- Aprire il certificato Base64 scaricato utilizzando un'applicazione di testo.

- Copiare il contenuto del file del certificato.

- Incollare il contenuto nel campo Certificato (formato Base64).

- Fare clic su Salva.

- Aggiungere un nuovo gruppo di utenti SAML SSO.

- In QuWAN Orchestrator, accedere a Impostazioni VPN Server > Impostazioni privilegi > SAML SSO.

- Accanto a Regole utente SAML SSO, fare clic su Aggiungi.

- Abilitare il ruolo utente.

- Configurare le impostazioni della regola utente.

Impostazione Azione utente Nome regola Specificare un nome per la regola utente SAML SSO. Valore attributo Il valore corrispondente all'attributo di origine configurato nelle richieste di gruppo di ID di Microsoft Entra. Nota- Se è stato configurato l’attributo "user.department" in "Attributes and Claims (Attributi e attestazioni)" nel portale Microsoft Azure, inserire il nome del dipartimento dell’organizzazione come valore attributo.

- Il valore per l'attributo di origine può essere recuperato dall'applicazione Server QuWAN QBelt VPN all'interno del portale Microsoft Azure. Ad esempio, selezionare il profilo utente, andare su Overview (Panoramica), quindi fare clic su Properties (Proprietà). Identificare il valore associato al campo Department (Reparto) e copiare il valore.

Se si sceglie "Add Group Claim (Aggiungi richiesta gruppo)", è necessario copiare l'"Object ID (ID oggetto)". Ad esempio, selezionare il profilo del gruppo, andare su "Overview (Panoramica)", quindi copiare il valore "Object ID (ID oggetto)". - Selezionare Regola per tutti gli utenti per applicare il valore dell'attributo a tutti gli utenti.

Segmento Selezionare un segmento preconfigurato. Hub accessibili Selezionare uno o più hub a cui connettersi. - Opzionale: Abilitare Consenti connessioni multidispositivo concorrenti.

- Fare clic su Salva.

- Fare clic su Applica.

QuWAN Orchestrator salva le impostazioni SAML SSO.

3. Connessione a QuWAN QBelt VPN con QVPN Client e Microsoft Entra ID (Azure AD) SSO

Dopo aver configurato correttamente QuWAN SAML SSO, stabilire una connessione a QuWAN QBelt VPN tramite QVPN Client.

- Andare su Utilità QNAP.

- Individuare il QVPN Client (precedentemente chiamato Client dispositivo QVPN).

- Scaricare l’utilità sul proprio dispositivo.

- Installare l’utilità sul dispositivo.

- Aprire QVPN Client.

- Fare clic su Aggiungi un profilo QuWAN.

- Specificare l’ID organizzazione.NotaÈ possibile trovare l'ID organizzazione in QuWAN Orchestrator. Accedere a Impostazioni VPN Server > Impostazioni privilegi > SAML SSO.

- Fare clic su Avanti.

Viene visualizzata la pagina Impostazioni di autenticazione. - Selezionare SAML SSO come servizio.

- Fare clic su Avanti.

QVPN Client richiede di immettere le credenziali Microsoft Entra ID (Azure AD) una volta aperto il browser predefinito. - Fare clic su OK.

- Immettere le credenziali Microsoft Entra ID e accedere.

- Chiudere il browser e tornare a QVPN Client.

- Configurare le impostazioni profilo.

- Specificare un nome profilo.

- Selezionare uno hub regionale dal menu a discesa.

È possibile consentire al sistema di selezionare automaticamente l'hub ideale per specifiche esigenze oppure scegliere manualmente uno hub specifico e specificare la porta WAN a cui connettersi. - Opzionale: Selezionare Connetti subito dopo il salvataggio per connettersi al profilo QuWAN subito dopo l'applicazione delle impostazioni.

- Individuare il profilo QuWAN in QVPN Client, quindi fare clic su Connetti.

QVPN Client apre il browser di sistema predefinito per l'autenticazione utente. - Immettere le credenziali Microsoft Entra ID e accedere.

È possibile chiudere il browser dopo aver effettuato l'accesso a Microsoft Entra e aver ripristinato QVPN Client.

QVPN Client si connette a Server QuWAN QBelt VPN utilizzando Microsoft Entra ID SSO.

Ulteriori letture

Per ulteriori informazioni sulle funzioni di Microsoft Entra ID, visitare le seguenti pagine Web.

- Che cos'è il Single Sign-On in Microsoft Entra ID?

- Abilitare il single sign-on per un'applicazione enterprise

- Autenticazione SAML con Microsoft Entra ID