Łączenie serwera QNAP NAS z katalogiem LDAP

Co to jest LDAP?

Protokół LDAP (Lightweight Directory Access Protocol) umożliwia używanie katalogu na centralnym serwerze do przechowywania danych użytkowników i grup. Korzystając z protokołu LDAP, administratorzy mogą zarządzać użytkownikami w katalogu LDAP, a użytkownicy mogą łączyć się z wieloma serwerami NAS przy użyciu tej samej nazwy użytkownika i hasła.

Ta notatka na temat aplikacji jest przeznaczona dla administratorów i użytkowników dysponujących wiedzą w zakresie systemu Linux, serwerów LDAP i protokołu Samba. Korzystanie z funkcji LDAP na serwerach QNAP NAS wymaga działającego serwera LDAP.

Wymagania:

- Połączenie z serwerem LDAP i dane uwierzytelniające

- Znajomość struktury katalogu LDAP (lokalizacji użytkowników i grup)

- Znajomość ustawień zabezpieczeń serwera LDAP

Aby połączyć serwer QNAP NAS z katalogiem LDAP, wykonaj następujące kroki.

- Zaloguj się na serwerze NAS jako administrator.

- Przejdź do sekcji Panel sterowania > Uprawnienia > Zabezpieczenia domeny.

Uwaga: Domyślnie włączona jest opcja „Brak zabezpieczeń domeny”, przez co z serwerem NAS mogą się łączyć tylko jego użytkownicy lokalni. - Wybierz opcję Uwierzytelnianie LDAP.

- Podaj następujące informacje:

| Pole | Opis |

|---|---|

| Host serwera LDAP | Podaj nazwę hosta lub adres IP serwera LDAP. |

| Zabezpieczenia LDAP | Podaj metodę komunikacji serwera NAS z serwerem LDAP:

|

| Bazowa nazwa wyróżniająca (Base DN) | Podaj domenę LDAP. Przykład: dc=mojadomena,dc=local |

| Nazwa wyróżniająca administratora (Root DN) | Podaj użytkownika z uprawnieniami administracyjnymi na serwerze LDAP. Przykład: cn=admin,dc=mojadomena,dc=local |

| Hasło | Podaj hasło użytkownika z uprawnieniami administracyjnymi. |

| Bazowa nazwa wyróżniająca użytkowników (Users base DN) | Podaj jednostkę organizacyjną (OU), w której przechowywani są użytkownicy. Przykład: ou=osoby,dc=mojadomena,dc=local |

| Bazowa nazwa wyróżniająca grup (Groups base DN) | Podaj jednostkę organizacyjną (OU), w której przechowywane są grupy. Przykład: ou=grupy,dc=mojadomena,dc=local |

- Kliknij przycisk Zastosuj.

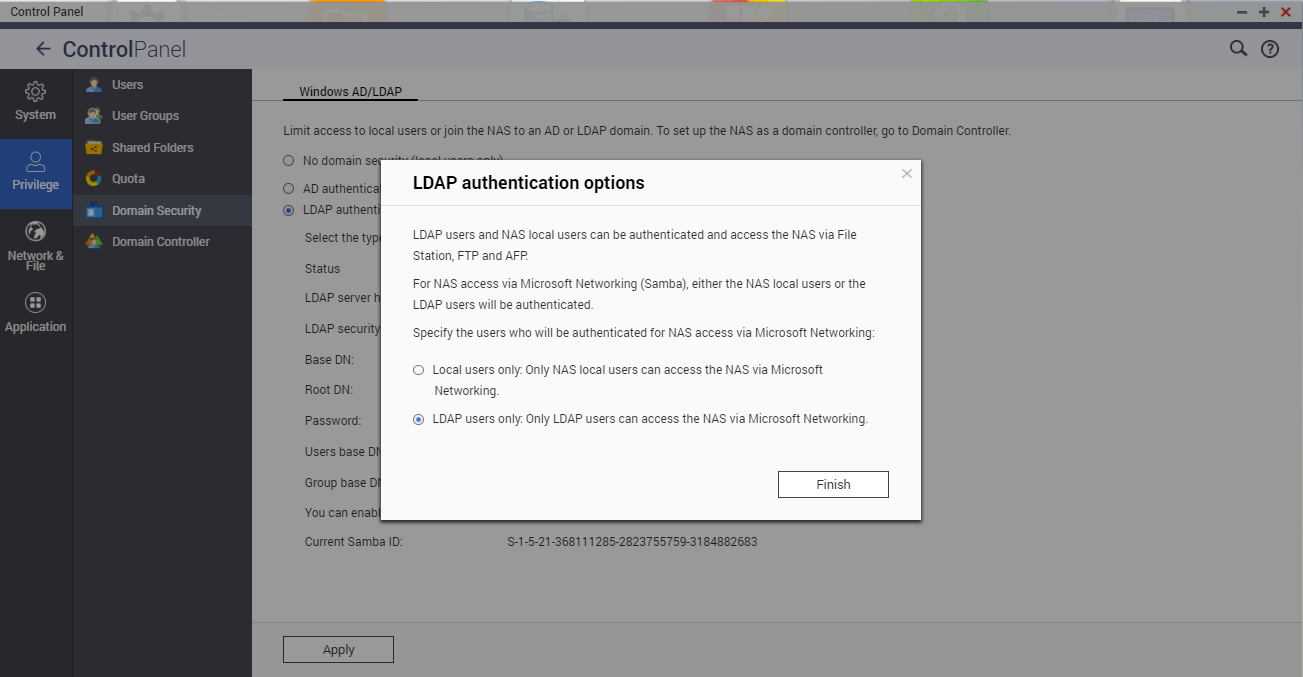

- Opcjonalnie: Skonfiguruj opcje uwierzytelniania LDAP.

Jeśli przed nawiązaniem połączenia serwera NAS z katalogiem LDAP jest włączona Sieć Microsoft, zostanie wyświetlone okno Opcje uwierzytelniania LDAP.- Wybierz użytkowników objętych uwierzytelnianiem.

- Tylko użytkownicy lokalni: dostęp do serwera NAS przez Sieć Microsoft mogą mieć tylko lokalni użytkownicy serwera NAS.

- Tylko użytkownicy LDAP: dostęp do serwera NAS przez Sieć Microsoft mogą mieć tylko użytkownicy LDAP.

- Wybierz użytkowników objętych uwierzytelnianiem.

- Kliknij przycisk Zakończ.

Uwierzytelnianie użytkowników i grup LDAP po połączeniu serwera NAS z katalogiem LDAP

Uwaga:

- Uwierzytelnianie użytkowników LDAP po połączeniu serwera NAS z katalogiem LDAP jest konieczne, jeśli przed połączeniem serwera NAS z katalogiem LDAP nie była włączona Sieć Microsoft.

- Użytkownicy LDAP mogą uzyskiwać dostęp do folderów udostępnionych SMB oraz zasobów FTP i AFP.

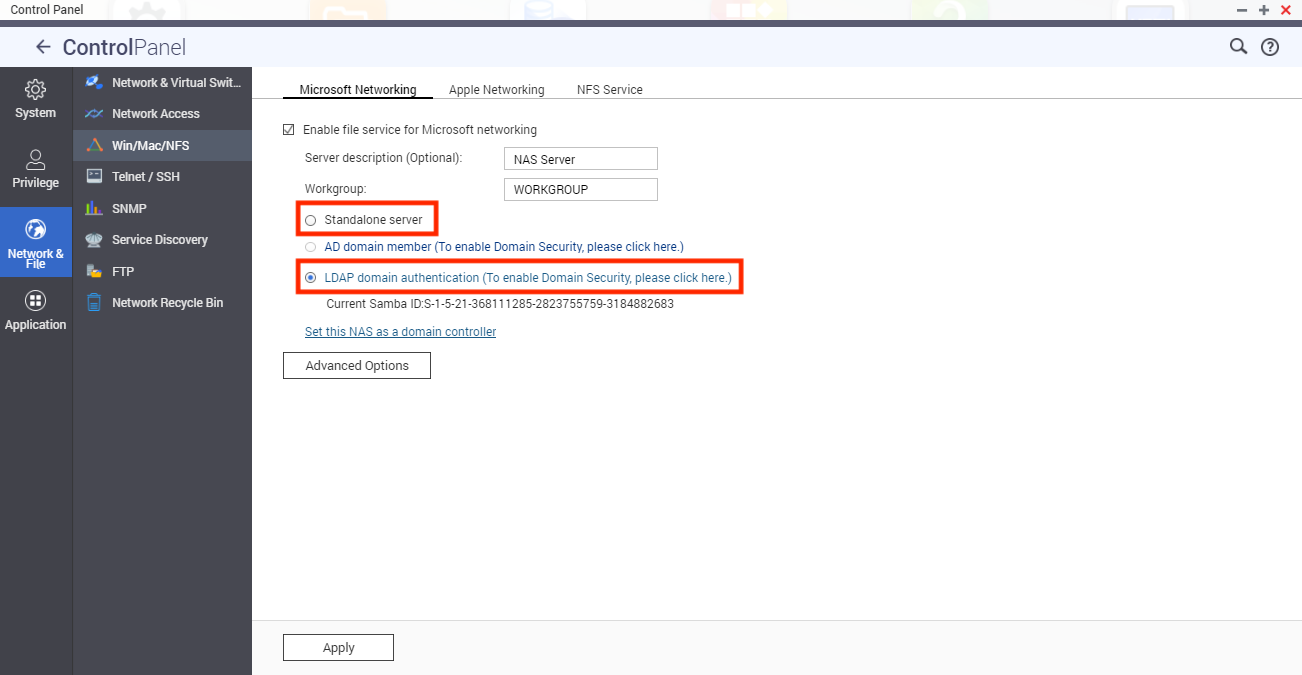

- Przejdź do sekcji Panel sterowania > Usługi sieciowe i plików > Win/Mac/NFS.

- Zaznacz opcję Włącz usługę plików dla Sieci Microsoft.

- Wybierz typ uwierzytelniania.

- Serwer autonomiczny: tylko lokalni użytkownicy serwera NAS

- Uwierzytelnianie w domenie LDAP: tylko użytkownicy LDAP

- Kliknij przycisk Zastosuj.

Wskazówka (tylko administrator):

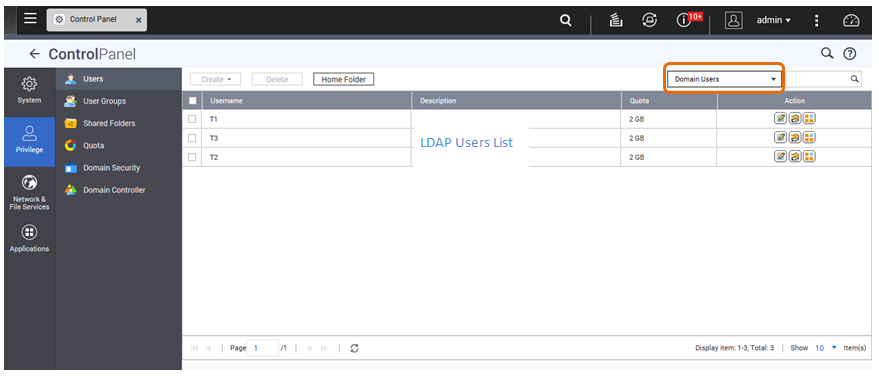

- Przejdź do sekcji Panel sterowania > Uprawnienia > Użytkownicy i wybierz z menu rozwijanego opcję Użytkownicy domenowi, aby wyświetlić użytkowników LDAP.

- Przejdź do sekcji Panel sterowania > Uprawnienia > Grupy użytkowników i wybierz z menu rozwijanego opcję Grupy domenowe, aby wyświetlić grupy LDAP.

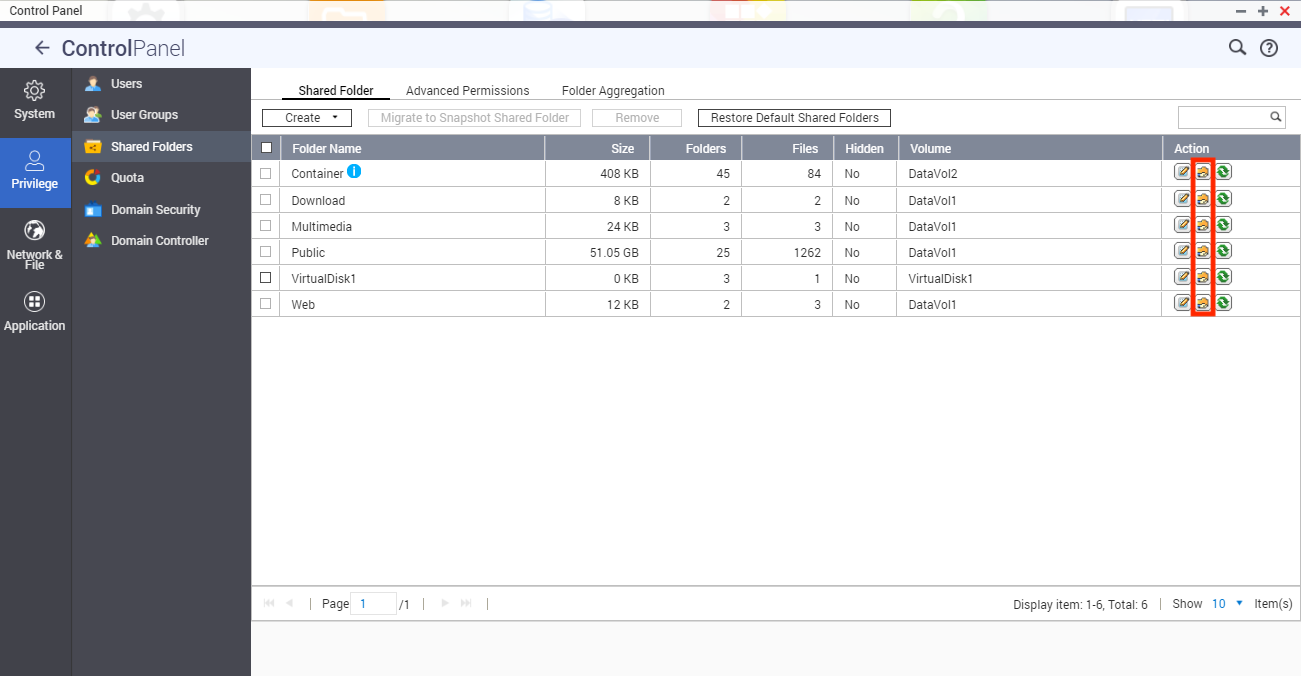

- Przejdź do sekcji Panel sterowania > Uprawnienia > Foldery udostępnione > Edytuj uprawnienia do folderów udostępnionych (

), aby określić uprawnienia do folderów udostępnionych dla użytkowników domenowych LDAP.

), aby określić uprawnienia do folderów udostępnionych dla użytkowników domenowych LDAP.

Wymagania techniczne dla uwierzytelniania LDAP w Sieci Microsoft

Uwierzytelnianie użytkowników LDAP w Sieci Microsoft (z protokołem Samba) wymaga:

- Użycia oprogramowania zewnętrznego do synchronizacji haseł LDAP i Samba na serwerze LDAP.

- Importowania schematu Samba do katalogu LDAP.

(1) Oprogramowanie zewnętrzne:

Dostępne są różne rozwiązania do zarządzania użytkownikami LDAP i hasłem Samba. Przykład:

- LDAP Account Manager (LAM): narzędzie z interfejsem WWW. Szczegółowe informacje można znaleźć na stronie http://www.ldap-account-manager.org/.

- smbldap-tools: narzędzie wiersza polecenia.

- webmin-ldap-useradmin: moduł narzędzia Webmin do administrowania użytkownikami w katalogu LDAP.

(2) Schemat Samba:

Szczegółowe informacje na temat importowania schematu Samba na serwer LDAP można znaleźć w dokumentacji serwera LDAP lub odpowiedziach na często zadawane pytania.

Przeprowadzenie importu wymaga pliku schematu Samba, który znajduje się w katalogu examples/LDAP w dystrybucji źródła Samba.

Przykład: W przypadku usługi open-ldap uruchomionej na serwerze Linux udostępniającym katalog LDAP wykonaj następujące kroki (ścieżki mogą się różnić w zależności od dystrybucji systemu Linux):

- Skopiuj schemat Samba:

zcat /usr/share/doc/samba-doc/examples/LDAP/samba.schema.gz >

/etc/ldap/schema/samba.schema - Zmodyfikuj plik /etc/ldap/slapd.conf (plik konfiguracyjny serwera openldap) i upewnij się, że zawiera on następujące wiersze:

- include /etc/ldap/schema/samba.schema

- include /etc/ldap/schema/cosine.schema

- include /etc/ldap/schema/inetorgperson.schema

- include /etc/ldap/schema/nis.schema

Przykładowe konfiguracje

Uwaga: Następujące konfiguracje należy dostosować do potrzeb używanego serwera LDAP.

- Serwer OpenLDAP w systemie Linux:

Base DN: dc=qnap,dc=com

Root DN: cn=admin,dc=qnap,dc=com

Users Base DN: ou=people,dc=qnap,dc=com

Groups Base DN: ou=group,dc=qnap,dc=com - Serwer Open Directory w systemie macOS:

Base DN: dc=macserver,dc=qnap,dc=com

Root DN: uid=root,cn=users,dc=macserver,dc=qnap,dc=com

Users Base DN: cn=users,dc=macserver,dc=qnap,dc=com

Groups Base DN: cn=groups,dc=macserver,dc=qnap,dc=com