Comment synchroniser les données LDAP d'un NAS QNAP sous QTS vers Google Apps Directory Sync

Introduction

LDAP (Lightweight Directory Access Protocol) stocke les informations des utilisateurs et des groupes dans un serveur centralisé. En utilisant le serveur LDAP intégré au NAS QNAP, les administrateurs peuvent gérer les utilisateurs dans le répertoire LDAP et permettre aux utilisateurs de se connecter à plusieurs NAS QNAP avec le même nom d'utilisateur et mot de passe. Le NAS QNAP prend désormais en charge la synchronisation des données du serveur LDAP du NAS vers Google Apps Directory Sync (GADS), ce qui simplifie l'ajout, la suppression et l'édition de comptes d'utilisateurs en utilisant des applications Google centralisées sur le cloud au lieu de gérer des comptes sur différents NAS. Cela offre également une plus grande flexibilité car les administrateurs et les utilisateurs du NAS n'ont qu'à se servir que d'un ensemble d'informations d'identification de connexion pour de multiples applications Google et du NAS QNAP.

Cette note d'application montre comment synchroniser les données d'utilisateur et de groupe LDAP de votre serveur LDAP de NAS vers GADS. Alors que GADS prend en charge de nombreuses options (y compris les ressources du calendrier, les unités d'organisation, les comptes d'utilisateurs et les profils d'utilisateurs), le NAS QNAP ne synchronise actuellement que les « comptes d'utilisateurs » et les « groupes » avec GADS. Cette note d'application se concentrera sur ces deux options.

Configuration requise :

- Activez le serveur LDAP dans votre NAS QNAP sous QTS. Reportez-vous au lien suivant pour plus d'informations :

Comment utiliser le serveur LDAP intégré du NAS QNAP pour la gestion des utilisateurs ? - Créez des utilisateurs et des groupes dans le serveur LDAP du NAS.

- Un compte Google Apps est nécessaire. Reportez-vous au lien suivant pour plus d'informations : http://www.google.com/intl/en/enterprise/apps/business/

- Installez Google Apps Directory Sync sur votre appareil préféré. Reportez-vous au lien suivant pour plus d'informations : http://support.google.com/a/bin/answer.py?hl=en&answer=106368

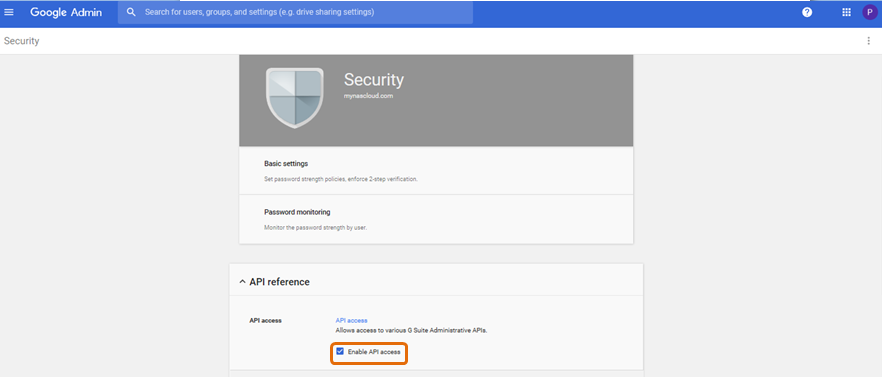

Activer l'accès à l'API Google Apps :

Vous devez vous connecter à la console d'administration Google Apps et activer l'accès à l'API pour utiliser GADS :

- Connectez-vous à votre compte administrateur Google Apps à l'adresse http://www.google.com/enterprise/apps/business/

- Rendez-vous sur la page des paramètres de Sécurité. Dans la section « Référence de l' API » , cochez « Activer l'accès à l'API », puis cliquez sur « Enregistrer les modifications ».

Configurer Google Cloud Directory Sync :

Une fois l'accès de l'API Google Apps activé, vous pouvez lancer l'application GADS et configurer le Gestionnaire de configuration en suivant les étapes suivantes :

Reportez-vous au lien suivant pour plus d'informations sur la configuration de GADS : https://support.google.com/a/topic/2679497?hl=en&ref_topic=4511280

- Lancez Google Cloud Directory Sync

- Accédez à l'onglet Paramètres généraux et assurez-vous que seuls les comptes et les groupes d'utilisateurs sont cochés.

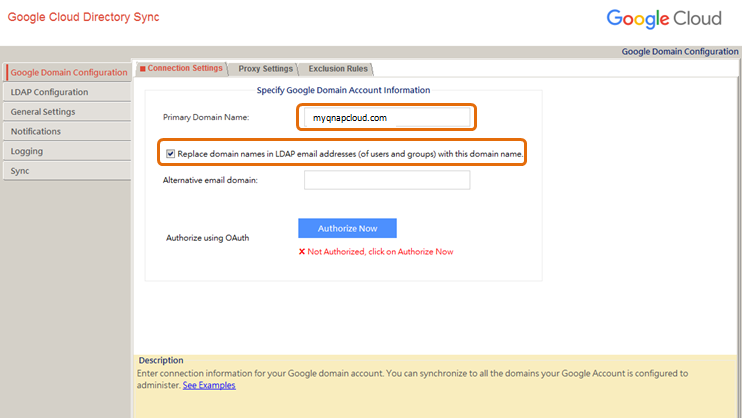

- Accédez à l'onglet Configuration du domaine Google. Entrez le nom de domaine principal où les données du domaine de compte Google Apps seront synchronisées.

- Cochez « Remplacer les noms de domaine dans les adresses de messagerie LDAP (des utilisateurs et des groupes) par ce nom de domaine. » Ceci modifiera tous les noms d'utilisateur du compte LDAP pour qu'ils correspondent au Nom de domaine principal (avec le schéma suivant : [Nom_utilisateur]@[Nom_domaine_principal_Google_Apps]). Par exemple, si le nom d'utilisateur original d'un utilisateur de Serveur de répertoires est utilisateur01@qnap, et que le nom de domaine de Google Apps est myqnapcloud.com , le compte Google Apps de l'utilisateur sera changé en utilisateur01@myqnapcloud.com. Si vous décidez de ne pas activer cette option, les noms de domaine des adresses e-mail LDAP resteront inchangés.

- Cliquez sur « Autoriser maintenant ».

- Les applications vous demanderont d'entrer le compte d'administrateur et le mot de passe pour vous connecter.

- Accédez à l'onglet Configuration LDAP, puis Paramètres de connexion pour configurer les paramètres de connexion avec le NAS QNAP.

Type de serveur : Sélectionnez « OpenLDAP ».

Type de connexion : Sélectionnez « LDAP standard ».

Nom d'hôte : Saisissez l'adresse IP de votre NAS QNAP.

Port : Le paramètre par défaut est 389.

Type d'authentification : Le serveur LDAP du NAS utilise un type d'authentification « Simple ».

Utilisateur autorisé : Reportez-vous à vos paramètres de NAS pour saisir les détails de l'utilisateur qui va accéder au serveur (par exemple : "cn=admin,dc=mydomain,dc=com").

Mot de passe : Entrez le mot de passe du compte d'administrateur.

DN base : Le domaine LDAP (par exemple : "dc=mydomain,dc=com").

Cliquez sur « Tester la connexion » pour confirmer que vos paramètres sont corrects.

- Accédez à l'onglet Comptes utilisateur de GADS pour créer une liste d'utilisateurs LDAP :

Consultez le lien suivant pour les règles de dénomination concernant la création des noms de groupe, des noms d'utilisateur et des mots de passe : https://support.google.com/a/answer/33386

8.1 Dans Attributs d'utilisateur : Entrez les attributs GADS.

Attribut d'adresse e-mail : Comptes pour les noms d'utilisateur des comptes Google Apps. Utiliser « e-mail » est recommandé.

Attribut Identificateur unique : Un attribut LDAP qui est un identifiant exclusif pour chaque utilisateur du serveur de répertoires de votre NAS QNAP. Cet attribut permet à GADS de remarquer si les utilisateurs sont renommés sur le serveur de répertoires du NAS et de commencer à synchroniser les modifications apportées sur Google Apps. Utiliser « Numéro UID » est recommandé.

Attributs d'adresse alias : Facultatif. Reportez-vous au lien suivant pour plus d'informations : https://support.google.com/a/topic/2679497?hl=en&ref_topic=4511280

Politique de suppression/suspension d'utilisateur de Google Apps : La politique de suppression ou de suspension des utilisateurs qui se trouvent dans Google Apps mais pas sur votre serveur de répertoires QNAP. Reportez-vous au lien suivant pour plus d'informations : https://support.google.com/a/topic/2679497?hl=en&ref_topic=4511280. Notez que vous devez obtenir des licences en accord avec le nombre d'utilisateurs que vous pouvez conserver. Reportez-vous au lien suivant pour plus d'informations : http://support.google.com/a/bin/answer.py?hl=en&answer=33387&topic=14586&ctx=topic

8.2 Attributs d'utilisateur supplémentaires : Cet onglet permet d'implémenter des attributs LDAP en option dans les comptes utilisateur Google Apps :

Attribut(s) de nom et attributs(s) de nom de famille : Facultatif. L'utilisation de « UID » ou d'une entrée vide est recommandée.

Synchroniser les mots de passe : Il est recommandé d'utiliser Uniquement pour les nouveaux utilisateurs .

Forcer les nouveaux utilisateurs à changer de mot de passe : Les nouveaux utilisateurs doivent modifier leurs mots de passe.

Mot de passe par défaut pour les nouveaux utilisateurs : Configurez les mots de passe initiaux prédéfinis pour les nouveaux utilisateurs. Lorsque de nouveaux utilisateurs se connectent pour la première fois, ils doivent changer leur mot de passe.

8.3 Règles de recherche : Cet onglet gère un ensemble de règles pour créer la liste des utilisateurs LDAP. Les utilisateurs qui correspondent aux règles de recherche seront inclus dans la liste des utilisateurs Google Apps, tandis que les utilisateurs qui ne respectent pas les règles de recherche seront exclus.

Cliquez sur « Ajouter une règle de recherche ». Une nouvelle fenêtre apparaît.

Dans la section « Règle » de la fenêtre, saisissez « objectClass=inetOrgPerson » pour obtenir tous les utilisateurs LDAP du serveur de répertoires, puis cliquez sur « OK ».

La règle nouvellement ajoutée sera maintenant visible dans les Règles de recherche.

8.4 Règles d'exclusion : Utilisez ces règles pour exclure les utilisateurs du serveur de répertoires QNAP qui correspondent aux règles de recherche. Reportez-vous au lien suivant pour plus d'informations : https://support.google.com/a/topic/2679497?hl=en&ref_topic=4511280

- Groupes : Configurez la synchronisation de Google Groups for Enterprise. Comme pour les listes de diffusion LDAP, les utilisateurs peuvent envoyer plusieurs e-mails avec une seule adresse électronique à plusieurs destinataires du groupe. L'onglet Groupe permet de configurer GADS pour créer une liste de groupes à partir du serveur de répertoires LDAP. Reportez-vous aux informations d'installation du serveur de répertoires LDAP pour configurer les options dans cet onglet.

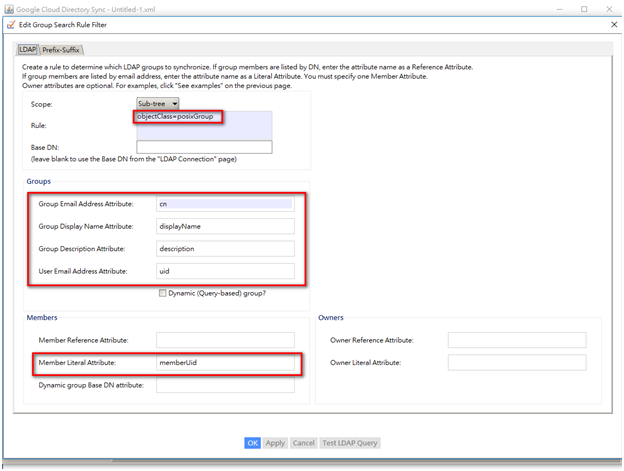

9.1 Règles de recherche : La liste de diffusion du serveur de répertoires QNAP peut être synchronisée avec Google Group . Des règles peuvent être définies sur cette page pour créer la liste des groupes LDAP.

Cliquez sur « Ajouter une règle de recherche » pour ajouter des règles pour la recherche de groupe.

Dans la nouvelle fenêtre, entrez les informations suivantes dans l'onglet LDAP :

Étendue : Sélectionnez le niveau pour appliquer la règle de la liste de diffusion : sous-arborescence ou un niveau.

Règle : Spécifiez la règle de la requête LDAP à appliquer pour Group Sync. Par exemple, utilisez « objectClass=posixGroup » pour interroger le serveur de répertoires pour tous les utilisateurs LDAP.

DN base : Facultatif. Reportez-vous au lien suivant pour plus d'informations : https://support.google.com/a/topic/2679497?hl=en&ref_topic=4511280

Attribut d'adresse e-mail de groupe : Spécifiez un attribut LDAP qui correspond à l'adresse e-mail du groupe, qui constituera l'adresse e-mail du groupe dans Google Apps. Utilisez « cn ».

Attribut de nom d'affichage du groupe : Entrez un attribut LDAP pour le nom d'affichage du groupe. Il sera affiché pour représenter le groupe. L'utilisation d'une adresse e-mail valide n'est pas requise. Par exemple, utilisez « Nomaffiché ».

Attribut de description du groupe : Facultatif. Entrez un attribut LDAP pour la description du groupe. Il sera utilisé comme description de groupe dans Google Apps. Par exemple, utilisez « Description ».

Attribut d'adresse e-mail d'utilisateur : Saisissez un attribut LDAP qui comprend les adresses e-mail des utilisateurs. Il servira à obtenir les adresses e-mail des membres du groupe. Par exemple, utilisez « UID ».

Attribut littéral de membre : Entrez « UIDmembre ». Reportez-vous au lien suivant pour plus d'informations : https://support.google.com/a/topic/2679497?hl=en&ref_topic=4511280.

Attribut Base DN de groupe dynamique et Propriétaires : Facultatif. Reportez-vous au lien suivant pour plus d'informations : https://support.google.com/a/topic/2679497?hl=en&ref_topic=4511280.

Cliquez sur « OK » lorsque vous avez terminé.

9.2 Règles d'exclusion : Spécifiez les règles visant à exclure les listes d'e-mails dans votre serveur de répertoires qui respectent les règles de liste de diffusion. Reportez-vous au lien suivant pour plus d'informations : https://support.google.com/a/topic/2679497?hl=en&ref_topic=4511280.

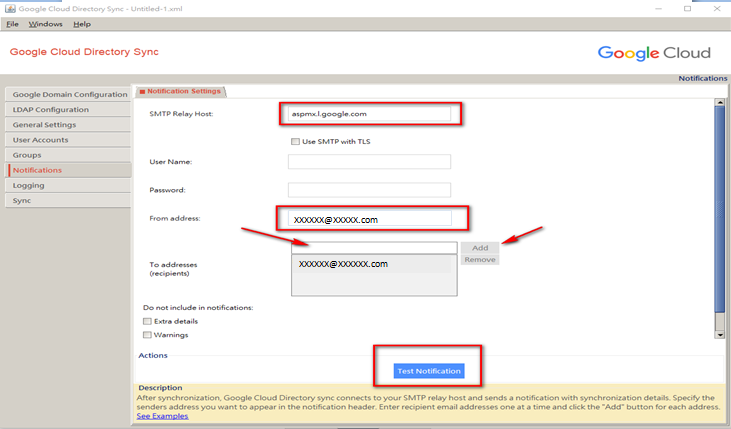

Comme les profils d'utilisateur, les contacts partagés et les ressources de calendrier ne sont pas pris en charge par les NAS QNAP, ils doivent être ignorés. - Notifications : Configurez GADS pour informer les utilisateurs lorsque la synchronisation se produit.

Hôte relais SMTP : Sélectionnez un serveur de messagerie SMTP pour envoyer des notifications. Utilisez « aspmx.l.google.com ».

Adresse De : L'adresse de l'expéditeur qui apparaît dans les e-mails de notification.

Adresses À (destinataires) : Entrez les adresses e-mail pour les destinataires des e-mails de notification dans le champ vide et cliquez sur « Ajouter ».

Notification de test : Vérifiez que vos paramètres de notification sont corrects en envoyant des e-mails de test.

- Journalisation : Les noms de fichier des fichiers journaux, le chemin d'accès aux fichiers et autres informations peuvent être définis ici.

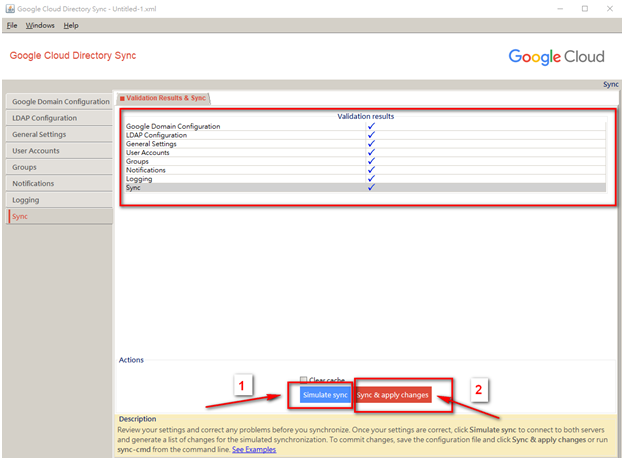

- Synchro : Effectuez un test de synchronisation simulée avant toute modification réelle. Un résultat de validation apparaîtra et vous informera des informations manquantes ou des erreurs. Si aucune erreur ne s'affiche, cliquez sur « Synchroniser et appliquer ».

- Lorsque la synchronisation est terminée, les utilisateurs et les groupes synchronisés peuvent être vérifiés via le panneau de configuration du Gestionnaire de configuration :