Hvordan effektivt forbinde en QuWAN-enhed med tredjeparts Firewall løsninger?

Anvendelige Produkter

- QuWAN Orchestrator

- QuRouter 2.4.4 and later versions

Detaljer

For at bruge QuWAN-tjenester, konfigurer de nødvendige serviceporte på tredjeparts Firewall enhed.

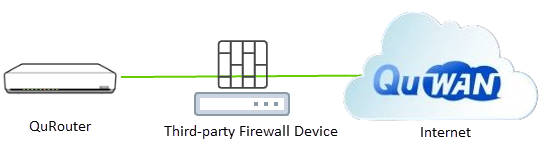

Netværkstopologien afbildet i billedet illustrerer en hub-og-edge SD-WAN-implementering, der udnytter QNAP's QuWAN-infrastruktur. De vigtigste komponenter og deres roller er som følger:

QuRouter (QNAP router): Placeret ved netværksperimeteret, forbinder denne enhed til en tredjeparts Firewall enhed og fungerer enten som en Hub for intern trafik eller en Kant enhed for ekstern forbindelse, afhængigt af implementeringen. Tredjeparts Firewall: Beliggende bag QNAP-routeren, håndhæver denne Firewall sikkerhedspolitikker, regulerer netværkstrafik og administrerer Adgangskontrol.

Bedste Praksis

For at sikre problemfri forbindelse til QuWAN Orchestrator, konfigurer følgende Firewall regler på alle routere i din netværkstopologi, før du får adgang til Orchestrator fra en klientenhed (såsom en browser). Disse indstillinger muliggør sikker VPN-kommunikation, korrekt trafikstyring og uafbrudt adgang til QuWAN-tjenester.

1. Konfigurer Firewall Regler for QuWAN Orchestrator

- Kilde: Enhver

- Protokol: TCP

- Destinationsporte: 8883 (MQTT), 443 (HTTPS)

2. Konfigurer Firewall Regler for QuWAN QBelt VPN Server

| Trafiktype | Kilde | Protokol | Kildeporte | Destination | Destinationsporte | Handling |

|---|---|---|---|---|---|---|

| Udgående | Klik Definer for at specificere kildeforbindelsen | UDP | 5533 (QuWAN QBelt VPN Server) | Enhver | - | Tillad |

| Indgående | Klik Definer for at specificere fjernenhedsdetaljerne | UDP | Enhver | - | 5533 (QuWAN QBelt VPN Server) | Tillad |

For at tilføje en ny Firewall regel i QuWAN Orchestrator, se emnet "Tilføjelse af enheds Firewall regel" i QuWAN og QuWAN Orchestrator Web Hjælp.

3. Konfigurer Firewall Regler for Mesh VPN Site-to-Site Trafik

Når du bruger QuRouter i en mesh VPN-opsætning, skal du konfigurere Firewall regler på en tredjeparts Firewall enhed for at tillade site-to-site VPN-trafik. Disse regler sikrer, at IPSec-kommunikation mellem Hub og Kant steder ikke blokeres, hvilket muliggør sikker VPN-tunneloprettelse.

På tredjeparts Firewall enhed, tillad indgående og udgående UDP-trafik på følgende porte:

- 500 (ISAKMP/IKE): Bruges til nøgleudveksling i IPSec VPN-forbindelser.

- 4500 (IPSec NAT Traversal): Bruges, når VPN-trafik passerer NAT-enheder.

- 61001-61999 (Dynamiske høje porte til IPSec NAT Traversal): Påkrævet for visse IPSec-konfigurationer.

Konfigurer Firewall reglerne som følger:

- Indgående trafik: Tillad VPN-pakker fra fjernsteder at nå Firewall.

- Udgående trafik: Tillad VPN-pakker at blive sendt til fjernsteder uden indblanding.

Korrekt konfiguration af disse regler på tredjeparts Firewall enhed sikrer uafbrudt VPN-forbindelse mellem mesh-steder.

| QuRouter Rolle | Hub | Kant |

|---|---|---|

| Protokol | UDP | UDP |

| Indgående trafik |

|

|

| Udgående trafik |

|

|

- * Standardporten for Hub og Kant enheder er 4500.

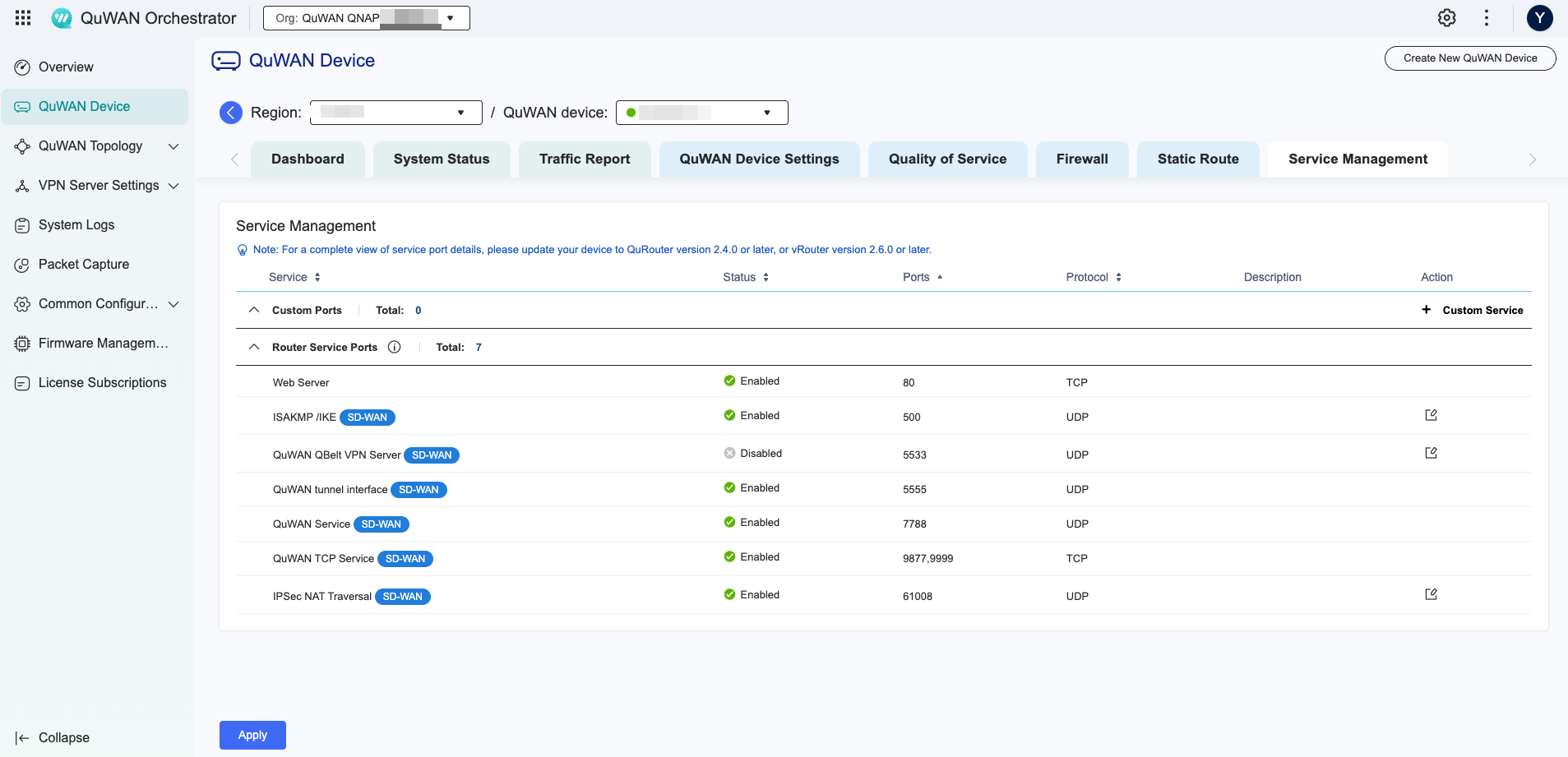

- * Systemet vælger en tilfældig port mellem 61001-61999. For at kontrollere routerens serviceporte, vælg din organisation og enhed i QuWAN Orchestrator, og gå derefter til Service Management og gennemgå portdetaljerne i IPSec NAT Traversal.

4. Tillad IP-områder for QuWAN-kommunikation

For at sikre korrekt kommunikation mellem QuWAN Orchestrator og dine eksisterende Firewall tjenester, er det vigtigt at konfigurere din Firewall og router til at tillade specifikke IP-områder relateret til QuWAN. Routeren spiller en afgørende rolle ved at dirigere trafik mellem dit lokale netværk og eksterne netværk, mens Firewall filtrerer og tillader nødvendig QuWAN-relateret trafik for at sikre sikker og uafbrudt kommunikation. Uden korrekt konfiguration kan du opleve forstyrrelser.

Følg nedenstående trin for at tilføje de nødvendige QuWAN-relaterede IP-områder til din Firewall's tilladelsesliste:

- QuWAN VPN-tunnel

- Tilføj

198.19.0.0/16til din Firewall's tilladelsesliste for at sikre, at VPN-tunnel-forbindelser etableret af QuWAN ikke blokeres:

- Tilføj

- QuWAN LAN IP-subnet

- Identificer LAN IP-subnettet for din QuWAN-implementering og inkluder det i din Firewall's tilladelsesliste.

- For at finde LAN IP-subnettet, naviger til QuWAN Enhed >Systemstatus >Netværk >LAN Detaljer i QuWAN Orchestrator-grænsefladen.

Ved at konfigurere både din Firewall og router med disse indstillinger, kan du sikre korrekt trafikstyring, sikker filtrering og uafbrudt kommunikation mellem QuWAN-tjenester og dit netværk, hvilket minimerer potentielle forstyrrelser forårsaget af blokeret trafik.

For yderligere hjælp, se QuWAN Orchestrator dokumentationen eller kontakt QNAP Kundeservice.

Yderligere Noter

For at aktivere internet-pings fra LAN til WAN, tilføj en Firewall regel:

- Destination: Klik Definer for at specificere internet-gateway-adressen

- Protokol: ICMP

- Kilde: Enhver (tillader trafik fra enhver enhed på dit LAN)

- Destination: Dit LAN-subnet (f.eks. 192.168.60.1/24)

- Handling: Tillad

Hvis en enhed forbliver offline trods en aktiv WAN-forbindelse, skal du kontrollere, at portene 8883 (MQTT) og 443 (HTTPS) ikke blokeres af Firewall.

For detaljerede instruktioner om konfiguration af Firewall regler i QuWAN Orchestrator, se Firewall og Trafikkortlægning sektionen i QuWAN og QuWAN Orchestrator Web Hjælp.

For at ændre serviceporte, udfør følgende handlinger:

- For QuWAN vRouter, log ind på QuWAN Orchestrator, vælg din organisation og enhed, og gå derefter til Service Management. For detaljer, se Service Management sektionen i QuWAN og QuWAN Orchestrator Web Hjælp.

- For QNAP-routere, log ind på QuRouter, og gå til Service Port Management. For detaljer, se Service Port Management sektionen i QuRouter Web Hjælp for QHora Routers eller QuRouter Web Hjælp for QHora Routers.