ADRA NDR Cybersecurity Oplossing

Detecteert en voorkomt proactief gerichte ransomware

ADRA NDR Cybersecurity Oplossing

Detecteert en voorkomt proactief gerichte ransomware

De Network Detection and Response (NDR)-apparaten uit de QNAP ADRA-serie screenen het netwerkverkeer selectief en detecteren laterale malware-bewegingen, waardoor vijandige activiteiten worden tegengehouden voordat gegevenslekkage en -codering kunnen optreden.

U hebt nieuwe verdedigingsmiddelen nodig tegen nieuwe aanvallen

We zijn vereerd dat u QNAP-apparaten gebruikt om uw waardevolle gegevens op te slaan. Helaas maakt dit de QNAP NAS, samen met andere servers en services in uw lokale netwerk, een groot doel voor aanvallers om te proberen onbevoegde toegang te krijgen tot gevoelige informatie die daar is opgeslagen. Met een toenemend aantal doelgerichte ransomware-cases die persoonlijke en bedrijfsgegevens versleutelen, is het tijd om uw bestaande maatregelen voor informatiebeveiliging grondig opnieuw te beoordelen.

Wat is gerichte ransomware?

Gerichte ransomware krijgt toegang tot lokale netwerken met behulp van een of meer technieken. De modus operandi is complex en moeilijk te detecteren. Zodra de perimeter is doorbroken, kan ransomware zich gedurende lange tijd stil in lokale netwerken bevinden, waardoor alle apparaten geleidelijk worden geïnfecteerd. Uiteindelijk zou u de malware alleen maar ontdekken als de daadwerkelijke aanval plaatsvindt, wat al te laat is. De industrie, de overheid en het onderwijs behoren tot de top drie sectoren die het slachtoffer worden van doelgerichte ransomware.

Als uw opslagserver is gecodeerd door ransomware…

Dat kan heel wat betekenen. In de eerste plaats beweegt de malware al geruime tijd zijwaarts onder de radar. Het heeft kunnen doordringen tot het meest kritieke deel van uw IT-infrastructuur, wat een ernstig probleem is. Ten tweede detecteert uw conventionele beveiligingsapparaat naast de core-switch geen malware-activiteiten die zich op een lager niveau van de netwerktopologie voordoen. En de prestatievermindering (veroorzaakt door het scannen van het volledige verkeer) maakt het onpraktisch om prestatievereisende NAS- en andere opslagservers aan te sluiten op de conventionele beveiligingsapparatuur.

De bedreigingen van gerichte ransomware

De QNAP-oplossing: ADRA NDR-apparatuur

De NDR-apparaten uit de ADRA-serie zijn het antwoord van QNAP op doelgerichte ransomware. We zijn begonnen met het bouwen van een oplossing om de QNAP NAS tegen dergelijke bedreigingen te beschermen, maar dit kan ook worden gebruikt met andere NAS- en opslagserver merken.

Detectie van dreigingen: breng vijandige activiteiten op tijd aan het licht

Analyse van dreigingen: levert waardevolle inzichten op voor verdere acties

Reactie op dreigingen: stopt malware-aanvallen direct en schermt deze af

Gebruik de QNAP NAS om de aangetaste gegevens op computers/servers snel te herstellen als aanvallen plaatsvinden

Als ADRA NDR een netwerkaanval met een hoog risico detecteert, kunnen IT-medewerkers de getroffen computers/apparaten isoleren en scannen. QNAP NAS ondersteunt Snapshots om gegevens en bestanden te helpen beschermen tegen doelgerichte ransomware, en ze moeten worden gebruikt als onderdeel van een 3-2-1 back-upstrategie om ervoor te zorgen dat gegevens in het geval van een aanval snel naar een gezonde toestand kunnen worden hersteld. Het duurt slechts enkele seconden om het herstellen te voltooien, zodat de uitvaltijd van het bedrijf tot een minimum wordt beperkt.

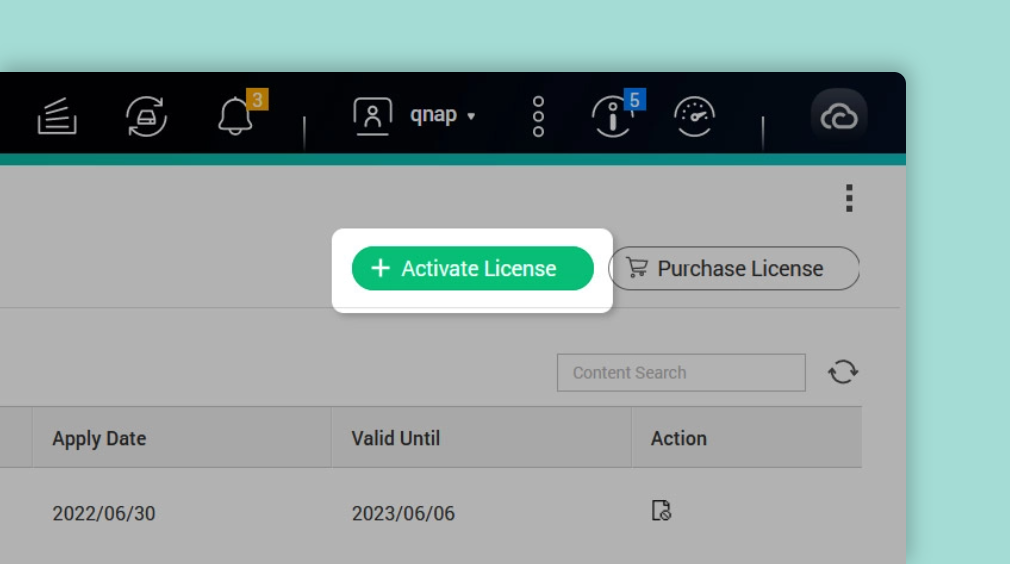

Verbeter uw cyberbeveiliging door ADRA NDR op uw switch te installeren – upgrade nu!

Detecteer snel onbekende bedreigingen en versterk uw verdediging door uw QGD-switch te upgraden naar een ADRA NDR-apparaat. Licenties beginnen bij US$ 399 per jaar.