Guia de início rápido do Centro de Segurança

-

O que é o Centro de Segurança?

-

Requisitos do sistema

-

Antes de começar

-

Instalar o Centro de Segurança

-

-

Políticas de segurança importantes

-

Gerir as aplicações de segurança e as verificações de segurança

-

Ativar uma aplicação de segurança

-

Executar uma análise de verificação de segurança

-

Agendar uma análise de verificação de segurança

-

Aplicar sugestões de segurança

-

Gerir os resultados das verificações de segurança

-

-

Selecionar uma política de segurança

-

Ver avisos de segurança

-

Comunicar uma vulnerabilidade de segurança

-

Monitorizar atividades invulgares de ficheiros

-

Adicionar um volume para monitorizar

-

Gerir origens monitorizadas

-

Anular ações tomadas em relação a atividade invulgar de ficheiros

-

Ver registo de eventos

-

-

Leitura adicional e recursos

Este guia é aplicável à versão 3.0.0 e versões posteriores do Centro de Segurança.

O que é o Centro de Segurança?

O Centro de Segurança é uma plataforma de segurança integrada para dispositivos NAS QNAP, que serve tanto como um centro de controlo centralizado para aplicações de segurança como uma ferramenta de monitorização de segurança proativa. Analisa o dispositivo NAS em busca de ameaças, deteta atividades anómalas de ficheiros e permite que os utilizadores configurem definições de monitorização de alterações na atividade de ficheiros.

Através do Centro de Segurança, pode ativar e gerir as seguintes aplicações de segurança no seu dispositivo NAS:

- Antivírus: proteja o seu NAS contra ataques maliciosos efetuando análises manuais ou agendadas. O antivírus deteta e neutraliza ameaças como vírus, malware e Trojans, eliminando, colocando em quarentena ou comunicando os ficheiros infetados. Para obter mais informações, consulte a secção Antivírus nos capítulos Serviços do Guia do Utilizador do QTS ou Guia do Utilizador do QuTS hero.

- Malware Remover: um utilitário de segurança integrado concebido para detetar e eliminar malware que possa estar incorporado em ficheiros ou software. O Malware Remover utiliza uma proteção multicamada, que permite aos utilizadores executar análises imediatas ou agendadas para impedir o acesso não autorizado e manter um desempenho adequado do sistema. Para obter mais informações, consulte o capítulo Malware Remover no Guia do Utilizador do QTS ou Guia do Utilizador do QuTS hero.

- QuFirewall: uma aplicação de segurança de rede que protege o seu NAS contra acesso não autorizado e ciberameaças, implementando regras de firewall, filtragem de IP e delimitação geográfica para bloquear ligações maliciosas. Para obter mais informações, consulte Como utilizar o QuFirewall.

Ao consolidar a gestão da segurança e a deteção proativa de ameaças, o Centro de Segurança melhora a segurança do NAS, reduzindo o risco de violações de dados e garantindo um ambiente operacional seguro.

Requisitos do sistema

O Centro de Segurança é compatível com os seguintes sistemas operativos da QNAP:

- QTS 5.2.0 ou versões posteriores

- QuTS hero h5.2.0 ou versões posteriores

- QuTScloud c5.2.0 ou versões posteriores

Antes de começar

Instalar o Centro de Segurança

- Inicie sessão no seu NAS como administrador.

- Abra o App Center.

- Localize o Centro de Segurança.

- Opcional: Clique no ícone da aplicação para ver as informações da aplicação.

- Clique em Instalar.ImportanteDepois de instalar o Centro de Segurança, será apresentada uma mensagem a solicitar que selecione uma política de segurança na primeira vez que iniciar a aplicação. Pode selecionar Analisar agora para iniciar uma análise imediata do sistema ou pode escolher Mais tarde. Se selecionar Mais tarde, o Centro de Segurança aplica automaticamente a Política de segurança básica predefinida ao sistema. Pode alterar a política de segurança clicando em Política de segurança no painel lateral.

- Selecione o volume de dados de destino para a instalação da aplicação.NotaEsta opção é apresentada apenas se o armazenamento do dispositivo NAS incluir vários espaços de armazenamento.

- Clique em OK.

O App Center instala o Centro de Segurança no seu dispositivo NAS.

Políticas de segurança importantes

As políticas de segurança definem as regras e diretrizes que regem a proteção de sistemas, dados e redes. Estas políticas estabelecem os controlos necessários para atenuar riscos, garantir a conformidade e salvaguardar as informações sensíveis. A tabela seguinte apresenta as regras de segurança críticas e uma breve descrição do seu objetivo.

Para ver as políticas de segurança e as suas descrições, clique em Política de segurança no painel lateral.

| Regra | Descrição |

|---|---|

| O NAS está a utilizar o firmware mais recente? | Mantenha o firmware atualizado para corrigir problemas de segurança. |

| A palavra-passe de administrador predefinida foi alterada? | Altere a palavra-passe predefinida para evitar o acesso não autorizado. |

| As definições da política de palavra-passe exigem um mínimo de 5 caracteres? | Garanta políticas de palavra-passe fortes para reduzir riscos de segurança. |

| O NAS permite ligações Telnet? | Desative o Telnet, que é um serviço não encriptado e vulnerável a ataques. |

| É possível aceder ao serviço de administração do sistema a partir da internet? | Restrinja o acesso para evitar ameaças externas. |

| O seu NAS está diretamente exposto à internet? | Certifique-se de que o NAS está protegido contra acesso externo não autorizado. |

| O NAS ativa a Proteção de Acesso à Rede? | Bloqueia IP após várias tentativas de início de sessão falhadas. |

| O NAS desativa a execução de processos definidos pelo utilizador no arranque? | Impede a execução de processos não autorizados. |

| Existem alterações de ficheiros no diretório especificado? | Monitorize as alterações de ficheiros para detetar potenciais ameaças à segurança. |

| As alterações de ficheiros estão a exceder o limiar? | São acionados alertas em caso de atividade anómala de ficheiros. |

| O NAS pode agendar uma análise do Malware Remover? | Garanta a realização de análises regulares para detetar e remover malware. |

| O NAS atualiza o Malware Remover automaticamente? | Ative as atualizações automáticas para utilizar a base de dados de vírus mais recente. |

| A palavra-passe raiz do servidor SQL foi alterada? | Altere a palavra-passe raiz predefinida do servidor SQL para o proteger. |

| Os controlos de acesso estão definidos como “Privado” ou “Personalizado”? | Restrinja o acesso para evitar utilizadores não autorizados. |

| Todas as aplicações NAS estão atualizadas? | Mantenha as aplicações atualizadas para manter a segurança. |

Gerir as aplicações de segurança e as verificações de segurança

Pode utilizar o Centro de Segurança para ativar ou desativar de forma centralizada aplicações de segurança individuais, incluindo o Antivírus, o Malware Remover e o QuFirewall.

Para além da gestão de aplicações, pode configurar e executar verificações de segurança para avaliar a segurança do sistema, agendar análises automatizadas e aplicar melhorias de segurança recomendadas. O Centro de Segurança fornece uma interface unificada para monitorizar os resultados das análises, rever as vulnerabilidades detetadas e implementar medidas preventivas a fim de manter a integridade do sistema e reduzir riscos de segurança.

Ativar uma aplicação de segurança

- Abra o Centro de Segurança.

- Identifique uma aplicação de segurança.

- Clique em

.

.

Executar uma análise de verificação de segurança

- Abra o Centro de Segurança.

- Aceda a Verificação de segurança.

- Clique em Analisar.

O Centro de Segurança efetua uma análise de verificação de segurança.

Agendar uma análise de verificação de segurança

- Abra o Centro de Segurança e aceda a Verificação de segurança.

- Clique em

.

.

É apresentada a janela Agendamento de análise.

- Clique em Ativar agendamento.

- Selecione os dias em que a análise deve ser executada.

- Selecione a hora para executar a análise.

- Clique em Aplicar.

O Centro de Segurança agenda a análise de verificação de segurança.

Aplicar sugestões de segurança

Depois de efetuar uma análise de verificação de segurança, o Centro de Segurança gera uma lista de configurações de segurança recomendadas para atenuar os riscos detetados. Pode aplicar estas recomendações automática ou manualmente com base no seu nível de controlo preferido.

- Abra o Centro de Segurança e aceda a Verificação de segurança.

- Clique em Assistente de definições sugeridas.

É apresentada a janela do Assistente de definições sugeridas.

- Selecione uma das seguintes opções:

- Automático: selecione um ou mais itens de risco para aplicar automaticamente as configurações de segurança recomendadas. O Centro de Segurança ajustará as definições relevantes do sistema sem necessitar de configuração manual. Depois de selecionar os itens, clique em Aplicar sugestões para confirmar e implementar as alterações.

- Manual: clique nas ligações fornecidas na janela para configurar manualmente as definições de segurança recomendadas. Esta opção permite-lhe rever e aplicar cada alteração individualmente.

- Clique em Fechar.

Gerir os resultados das verificações de segurança

O Centro de Segurança permite-lhe rever e gerir os resultados das verificações de segurança de modo a manter a segurança do sistema. Pode ver informações sobre um resultado de verificação específico ou ignorá-lo se os riscos identificados não afetarem o desempenho ou a segurança do sistema.

- Abra o Centro de Segurança e aceda a Verificação de segurança.

- Identifique o resultado de verificação de segurança que pretende avaliar.

- Em Ação, clique em

.

. - Execute uma das seguintes tarefas:

- Ver descrição: clique em Descrição para ver informações sobre o resultado da verificação, incluindo potenciais riscos de segurança e ações recomendadas.

- Ignorar resultado: clique em Ignorar resultado para excluir o resultado da verificação de futuras avaliações.

Selecionar uma política de segurança

O Centro de Segurança fornece políticas de segurança predefinidas que aplicam vários níveis de controlo de acesso e restrições de rede para proteger o seu NAS. Escolha uma política com base na exposição da sua rede e nos requisitos operacionais, ou configure uma política personalizada para definir regras de segurança específicas.

- Abra o Centro de Segurança e aceda a Política de segurança.

- Selecione uma política de segurança com base no seu ambiente de rede e nos requisitos de segurança.

- Política de segurança básica: ativa proteções de segurança essenciais, mantendo a flexibilidade dos serviços de rede. Esta opção é ideal se o seu NAS estiver numa rede privada ou for utilizado principalmente para armazenamento básico.

- Política de segurança intermédia: oferece uma proteção reforçada, permitindo simultaneamente o acesso a serviços essenciais. Recomendada se o NAS estiver ligado a uma rede externa ou for utilizado para partilha de dados.

- Política de segurança avançada: aplica controlos de segurança rigorosos, restringindo determinadas funções de rede a fim de proteger o NAS. Mais adequada para ambientes empresariais os quais a segurança é uma prioridade.

- Política de segurança personalizada: permite-lhe configurar manualmente as regras e definições de segurança de acordo com os seus requisitos específicos.

- Clique em Aplicar.

É apresentada uma janela de confirmação. - Clique em OK.

O Centro de Segurança aplica a política de segurança selecionada e pede-lhe para executar uma nova análise de verificação de segurança a fim de avaliar o seu sistema com base nas definições atualizadas.

- Opcional: Clique em Sim.

O Centro de Segurança executa a análise de verificação de segurança.

Ver avisos de segurança

No Centro de Segurança, pode subscrever avisos de segurança, ativar notificações para novos avisos ou ver todos os avisos publicados. Estas opções ajudam-no a monitorizar potenciais vulnerabilidades e atualizações de segurança para o seu sistema.

- Abra o Centro de Segurança e aceda a Aconselhamento de Segurança.

- Execute qualquer uma das seguintes tarefas na secção Aconselhamento de Segurança:

- Subscrever avisos de segurança: Clique em Subscrever para selecionar e receber atualizações de aconselhamento de segurança da QNAP.NotaDepois de clicar em Subscrever, o sistema redireciona-o para o website oficial da QNAP, onde pode configurar as suas preferências de subscrição selecionando os tópicos específicos de aconselhamento de segurança que pretende receber.

- Ativar notificações de avisos: Clique em

para receber notificações sobre novos avisos de segurança quando iniciar sessão no seu sistema operativo QNAP.

para receber notificações sobre novos avisos de segurança quando iniciar sessão no seu sistema operativo QNAP. - Ver todos os avisos de segurança: Clique em

para abrir a página web Aconselhamento de segurança da QNAP e ver todos os avisos publicados.

para abrir a página web Aconselhamento de segurança da QNAP e ver todos os avisos publicados.

- Subscrever avisos de segurança: Clique em Subscrever para selecionar e receber atualizações de aconselhamento de segurança da QNAP.

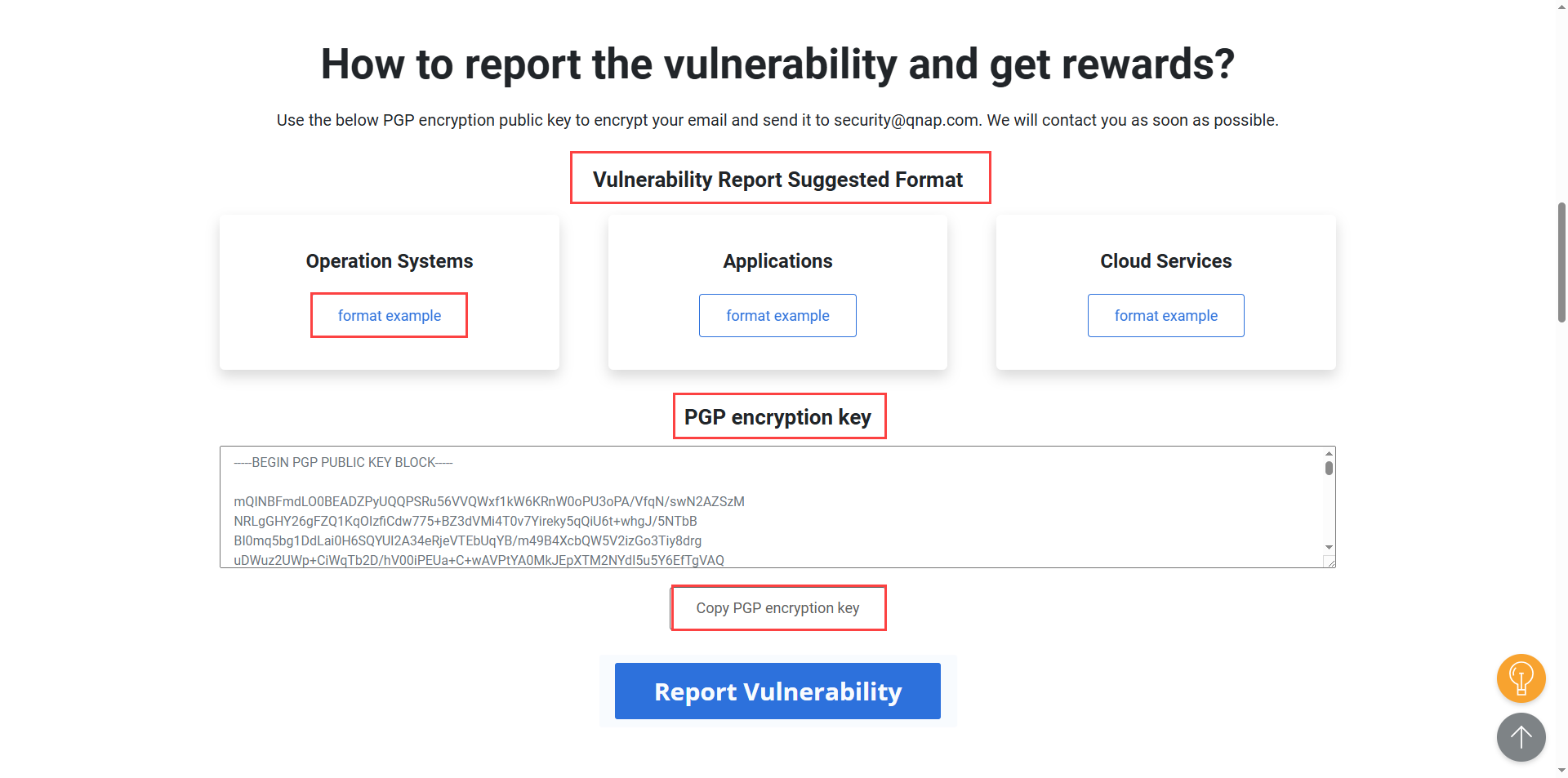

Comunicar uma vulnerabilidade de segurança

Se descobrir uma vulnerabilidade de segurança num produto da QNAP, pode comunicá-la através do Programa de recompensas de segurança da QNAP. O relatório de vulnerabilidade deve ser preparado utilizando o formato indicado fornecido na secção Formato sugerido para o relatório de vulnerabilidade da página web Recompensas de segurança da QNAP. Este formato define os campos obrigatórios, incluindo o nome do produto, a versão, o resumo da vulnerabilidade, as permissões de acesso, a pontuação CVSS e as instruções de reprodução passo a passo. Encripte o seu relatório preenchido utilizando a chave de encriptação PGP disponível na página do Programa de recompensas de segurança da QNAP e, em seguida, envie o relatório encriptado por e-mail para security@qnap.com para ser analisado pela Equipa de Segurança da QNAP.

- Abra o Centro de Segurança e aceda a Aconselhamento de Segurança.

- Clique em

.

. - Desloque-se para baixo até à secção Formato sugerido para o relatório de vulnerabilidade na página Programa de recompensas de segurança da QNAP.

- Clique em exemplo de formato para ver o modelo de relatório recomendado.

- Copie o conteúdo do modelo e cole-o no corpo do seu e-mail.

- Preencha o modelo com as informações relevantes da ameaça ou vulnerabilidade de segurança identificada.

- Na página Programa de recompensas de segurança da QNAP, desloque-se para baixo até à secção Chave de encriptação PGP.

- Clique em Copiar chave de encriptação PGP para copiar a chave de encriptação apresentada.

- Utilize uma ferramenta de encriptação PGP para encriptar o ficheiro do relatório de vulnerabilidade preenchido utilizando a chave pública copiada.

- Anexe o ficheiro encriptado ao seu e-mail.

- Envie o seu relatório para

security@qnap.com.

Monitorizar atividades invulgares de ficheiros

O Centro de Segurança monitoriza as atividades de ficheiros no seu NAS e estabelece uma linha de base de comportamento normal. Se forem detetados desvios desta linha de base, tais como taxas elevadas de carregamento de ficheiros ou eliminações em massa, o sistema gera registos de eventos. As notificações só são acionadas se tiver configurado as regras de notificação correspondentes no Centro de Notificação. Para obter mais informações, consulte o tópico “Criar uma regra de notificação de eventos” no capítulo Centro de Notificação do Guia do Utilizador do QTS ou do Guia do Utilizador do QuTS hero.

Uma atividade invulgar não indica necessariamente uma ameaça à segurança, mas pode indicar padrões que diferem das operações de ficheiros normais. Exemplos incluem carregamentos significativos de ficheiros, eliminações de ficheiros em massa ou modificações.

Adicionar um volume para monitorizar

- Abra o Centro de Segurança e aceda a Monitorização de Atividade Invulgar de Ficheiros.

- Clique em Adicionar origem.

Abre-se a janela Adicionar origens. - Selecione um ou mais ficheiros para monitorizar.

- Clique em Aplicar.

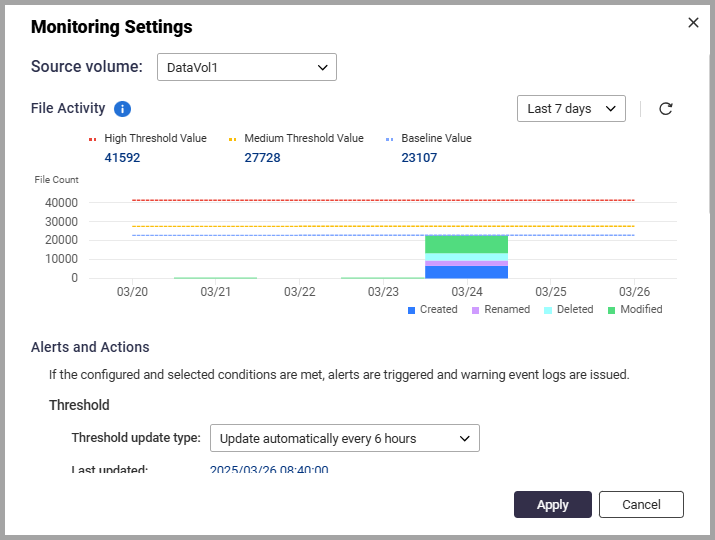

Gerir origens monitorizadas

Defina os diretórios e as atividades de ficheiros a monitorizar quanto a eventos de segurança, de forma a garantir a deteção de alterações não autorizadas e tentativas de acesso.

- Abra o Centro de Segurança e aceda a Monitorização de Atividade Invulgar de Ficheiros > Definições.

- Identifique um volume de origem e clique em

.

.

É apresentada a janela Definições de monitorização.

- Configure as definições para o volume de origem selecionado.

- Selecione a frequência de atualização do limiar.

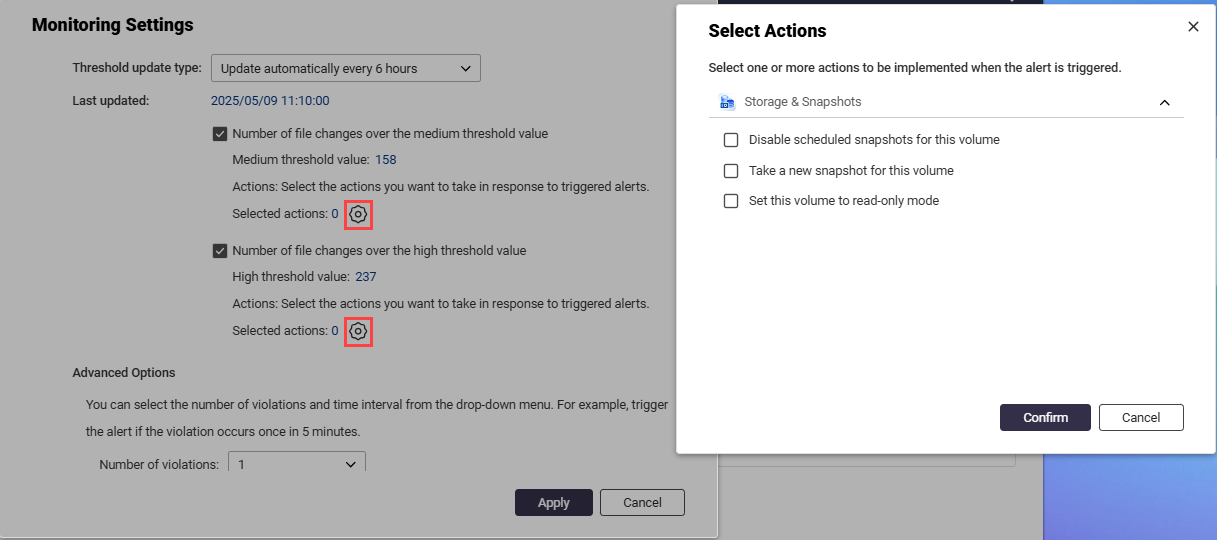

- Ative o Número de alterações do ficheiro superior ao valor do limiar médio para acionar um alerta quando as alterações de ficheiros excederem o limiar médio.

- Selecione o Número de alterações do ficheiro superior ao valor do limiar elevado para acionar um alerta quando as alterações de ficheiros excederem o limiar elevado.

- Junto a Ações selecionadas, clique em

e selecione uma ou mais ações que devem ser executadas quando o alerta é acionado:

e selecione uma ou mais ações que devem ser executadas quando o alerta é acionado:

- Desativar os instantâneos agendados para este volume: impede que os instantâneos agendados sejam executados.

- Capturar um novo instantâneo para este volume: cria um instantâneo quando o alerta é acionado.

- Definir este volume para o modo só de leitura: restringe as alterações de ficheiros no volume.NotaEsta opção está disponível para as definições de limiar médio e elevado.

- Clique em Confirmar para aplicar as ações.

- Configure as opções avançadas.

- Especifique o número de ocorrências de uma violação necessárias para acionar um alerta.

- Selecione o intervalo de tempo para especificar o período em que as violações devem ocorrer.

- Opcional: Ative Não acionar o alerta quando o valor de base for inferior ao valor especificado e, em seguida, especifique o valor do limiar para evitar que os alertas sejam acionados abaixo da linha de base definida.

- Ative O Centro de Segurança monitoriza as atividades de ficheiros do diretório especificado e emite um registo de eventos de aviso quando são detectadas uma ou mais alterações do ficheiro para monitorizar diretórios de ficheiros específicos e clique em Procurar para selecionar o diretório a monitorizar.

- Clique em

para selecionar uma ou mais ações que devem ser efetuadas no diretório selecionado quando o alerta for acionado.

para selecionar uma ou mais ações que devem ser efetuadas no diretório selecionado quando o alerta for acionado. - Clique em Aplicar para guardar as definições para o volume de origem monitorizado.

Anular ações tomadas em relação a atividade invulgar de ficheiros

- Abra o Centro de Segurança e aceda a Monitorização de Atividade Invulgar de Ficheiros > Relatório.

- Identifique uma atividade de ficheiro em que foi aplicada uma ação preventiva.

- Clique em Anular.NotaNão é possível anular ações preventivas enquanto o sistema estiver a efetuar a tarefa de monitorização Capturar um novo instantâneo.

O Centro de Segurança reverte a ação preventiva tomada em relação à atividade de ficheiros que acionou o alerta.

Ver registo de eventos

O Centro de Segurança permite que os utilizadores revejam os registos de eventos relacionados com a atividade invulgar de ficheiros. Estes fornecem registos detalhados das ameaças detetadas, das ações preventivas tomadas e das respostas do sistema. A monitorização dos registos de eventos ajuda os utilizadores a analisar incidentes de segurança e a tomar as ações necessárias.

- Abra o Centro de Segurança e aceda a Monitorização de Atividade Invulgar de Ficheiros > Registo de eventos.

- Execute qualquer uma das seguintes tarefas:

- Pesquisar palavras-chave: introduza palavras-chave específicas para filtrar os registos e localizar rapidamente os eventos relevantes.

- Selecionar um nível de gravidade: filtre os registos por nível de gravidade para visualizar eventos com base na sua importância.

Leitura adicional e recursos

- Centro de Segurança: página de destino oficial da QNAP para o Centro de Segurança

- Base de conhecimento: base de dados pesquisável de perguntas frequentes, tutoriais e ajudas web

- QNAP College: tutoriais em vídeo com instruções

- Centro de Transferências: ficheiros de firmware mais recentes, manuais de utilizador de hardware e outras informações disponíveis para transferência

- Guia do Utilizador do QTS: ajuda web para a versão mais recente do QTS, incluindo um capítulo detalhado sobre o License Center

- Guia do Utilizador do QuTS hero: ajuda web para a versão mais recente do QuTS hero, incluindo um capítulo detalhado sobre o License Center